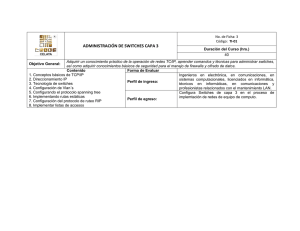

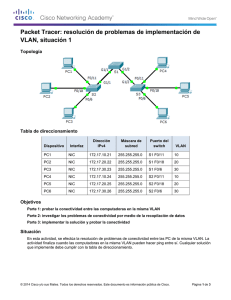

diseño, definición de políticas de gestión de una red lan para la

Anuncio