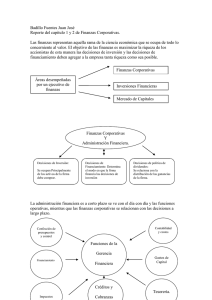

redes de datos

Anuncio