[P][W] T.L. Edu. Nayyeri, Shirin

Anuncio

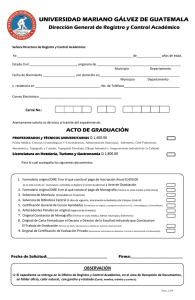

![[P][W] T.L. Edu. Nayyeri, Shirin](http://s2.studylib.es/store/data/008562200_1-9cee848c6a2d709f55a20bb1951560b7-768x994.png)