Human Type Communication

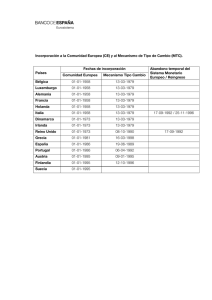

Anuncio