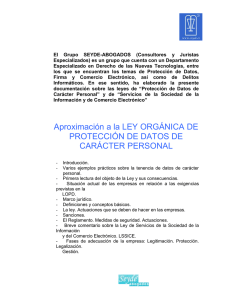

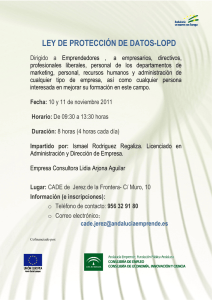

Protección de Información

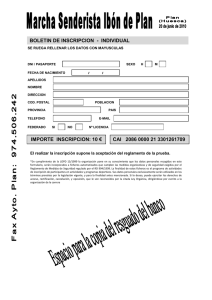

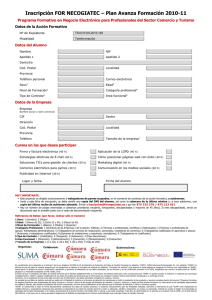

Anuncio