Universidad Tecnológica de Querétaro

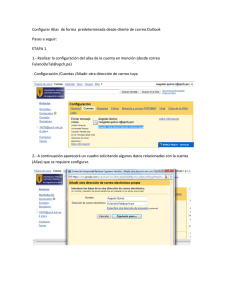

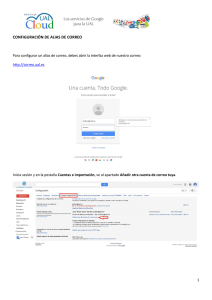

Anuncio