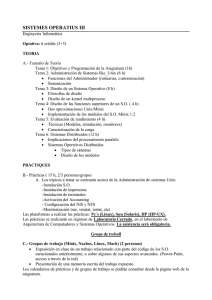

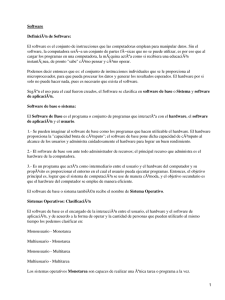

INTRODUCCIÓN - Prof. SANTIAGO AVILA

Anuncio