Bloque 1. Introducción y navegación segura

Anuncio

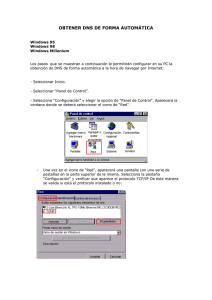

Seguridad y confianza digital. Bloque 1: Introducción, conceptos básicos y navegación segura ÁNGEL T. DOMÍNGUEZ CFIE Valladolid @angeldp Contenido Introducción, conceptos básicos y navegación segura ................................................................................ 3 Terminología relacionada con la seguridad ............................................................................................. 3 Conceptos muy básicos ......................................................................................................................... 11 URL..................................................................................................................................................... 11 DNS .................................................................................................................................................... 12 Herramientas para navegar (algo más) seguros .................................................................................... 18 Navegadores ...................................................................................................................................... 18 Extensiones ........................................................................................................................................ 22 Control parental ................................................................................................................................. 25 Identificación de los riesgos .................................................................................................................. 25 Enlaces de interés ................................................................................................................................. 27 INTRODUCCIÓN, CONCEPTOS BÁSICOS Y NAVEGACIÓN SEGURA Terminología relacionada con la seguridad Recursos: PDF Diccionario de amenazas Sophos: https://www.sophos.com/es-es/security-newstrends/security-trends/threatsaurus.aspx PDF Estudio sobre la ciberseguridad y confianza en los hogares españoles oct. 14: http://www.ontsi.red.es/ontsi/es/estudios-informes/ciberseguridad-y-confianza-enlos-hogares-espa%C3%B1oles PDF Las 20 cosas que aprendí sobre navegadores e Internet: http://www.20thingsilearned.com/es-ES/home http://www.symantec.com/es/mx/theme.jsp?themeid=glosario-de-seguridad Adware Adware es un software, normalmente no deseado, que facilita el envío de contenido publicitario a un equipo. Amenaza Una amenaza informática es toda circunstancia, evento o persona que tiene el potencial de causar daño a un sistema en forma de robo, destrucción, divulgación, modificación de datos o negación de servicio (DoS). Amenazas polimorfas Las amenazas polimorfas son aquellas que tienen la capacidad de mutar y en las cuales cada instancia del malware es ligeramente diferente al anterior a este. Los cambios automatizados en el código realizados a cada instancia no alteran la funcionalidad del malware, sino que prácticamente inutilizan las tecnologías tradicionales de detección antivirus contra estos ataques. Antispam Antispam es un producto, herramienta, servicio o mejor práctica que detiene el spam o correo no deseado antes de que se convierta en una molestia para los usuarios. El antispam debe ser parte de una estrategia de seguridad multinivel. Antivirus Antivirus es una categoría de software de seguridad que protege un equipo de virus, normalmente a través de la detección en tiempo real y también mediante análisis del sistema, que pone en cuarentena y elimina los virus. El antivirus debe ser parte de una estrategia de seguridad estándar de múltiples niveles. Aplicaciones engañosas Las aplicaciones engañosas son programas que intentan engañar a los usuarios informáticos para que emprendan nuevas acciones que normalmente están encaminadas a causar la descarga de malware adicional o para que los usuarios divulguen información personal confidencial. Un ejemplo es el software de seguridad fraudulento, que también se denomina scareware. Ataques multi-etapas Un ataque en múltiples etapas es una infección que normalmente implica un ataque inicial, seguido por la instalación de una parte adicional de códigos maliciosos. Un ejemplo es un troyano que descarga e instala adware. Ataques Web Un ataque Web es un ataque que se comete contra una aplicación cliente y se origina desde un lugar en la Web, ya sea desde sitios legítimos atacados o sitios maliciosos que han sido creados para atacar intencionalmente a los usuarios de ésta. Blacklisting o Lista Negra La lista negra es el proceso de identificación y bloqueo de programas, correos electrónicos, direcciones o dominios IP conocidos maliciosos o malévolos. Bot Un bot es una computadora individual infectada con malware, la cual forma parte de una red de bots (bot net). Botnet Conjunto de equipos bajo el control de un bot maestro, a través de un canal de mando y control. Estos equipos normalmente se distribuyen a través de Internet y se utilizan para actividades malintencionadas, como el envío de spam y ataques distribuidos de negación de servicio. Las botnet se crean al infectar las computadoras con malware, lo cual da al atacante acceso a las máquinas. Los propietarios de computadoras infectadas generalmente ignoran que su máquina forma parte de una botnet, a menos que tengan software de seguridad que les informe acerca de la infección. Caballo de Troya Son un tipo de código malicioso que parece ser algo que no es. Una distinción muy importante entre troyanos y virus reales es que los troyanos no infectan otros archivos y no se propagan automáticamente. Los caballos de troya tienen códigos maliciosos que cuando se activan causa pérdida, incluso robo de datos. Por lo general, también tienen un componente de puerta trasera, que le permite al atacante descargar amenazas adicionales en un equipo infectado. Normalmente se propagan a través de descargas inadvertidas, archivos adjuntos de correo electrónico o al descargar o ejecutar voluntariamente un archivo de Internet, generalmente después de que un atacante ha utilizado ingeniería social para convencer al usuario de que lo haga. Crimeware Software que realiza acciones ilegales no previstas por un usuario que ejecuta el software. Estas acciones buscan producir beneficios económicos al distribuidor del software. Ciberdelito El ciberdelito es un delito que se comete usando una computadora, red o hardware. La computadora o dispositivo puede ser el agente, el facilitador o el objeto del delito. El delito puede ocurrir en la computadora o en otros lugares. Definiciones de virus Una definición de virus es un archivo que proporciona información al software antivirus, para identificar los riesgos de seguridad. Los archivos de definición tienen protección contra todos los virus, gusanos, troyanos y otros riesgos de seguridad más recientes. Las definiciones de virus también se denominan firmas antivirus. Descarga inadvertida Una descarga inadvertida es una descarga de malware mediante el ataque a una vulnerabilidad de un navegador Web, equipo cliente de correo electrónico o plug-in de navegador sin intervención alguna del usuario. Las descargas inadvertidas pueden ocurrir al visitar un sitio Web, visualizar un mensaje de correo electrónico o pulsar clic en una ventana emergente engañosa. Encriptación La encriptación es un método de cifrado o codificación de datos para evitar que los usuarios no autorizados lean o manipulen los datos. Sólo los individuos con acceso a una contraseña o clave pueden descifrar y utilizar los datos. A veces, el malware utiliza la encriptación para ocultarse del software de seguridad. Es decir, el malware cifrado revuelve el código del programa para que sea difícil detectarlo. Exploits o Programas intrusos Los programas intrusos son técnicas que aprovechan las vulnerabilidades del software y que pueden utilizarse para evadir la seguridad o atacar un equipo en la red. Filtración de datos Una filtración de datos sucede cuando se compromete un sistema, exponiendo la información a un entorno no confiable. Las filtraciones de datos a menudo son el resultado de ataques maliciosos, que tratan de adquirir información confidencial que puede utilizarse con fines delictivos o con otros fines malintencionados Firewall Un firewall es una aplicación de seguridad diseñada para bloquear las conexiones en determinados puertos del sistema, independientemente de si el tráfico es benigno o maligno. Un firewall debería formar parte de una estrategia de seguridad estándar de múltiples niveles. Firma antivirus Una firma antivirus es un archivo que proporciona información al software antivirus para encontrar y reparar los riesgos. Las firmas antivirus proporcionan protección contra todos los virus, gusanos, troyanos y otros riesgos de seguridad más recientes. Las firmas antivirus también se denominan definiciones de virus. Greylisting o Lista Gris La lista gris es un método de defensa para proteger a los usuarios de correo electrónico contra el spam. Los mensajes de correo electrónico son rechazados temporalmente de un remitente que no es reconocido por el agente de transferencia de correos. Si el correo es legítimo, el servidor de origen tratará de nuevo y se aceptará el correo electrónico. Si el correo es de un remitente de spam, probablemente no se reintentará su envío y por lo tanto, no logrará pasar el agente de transferencia de correos. Gusanos Los gusanos son programas maliciosos que se reproducen de un sistema a otro sin usar un archivo anfitrión, lo que contrasta con los virus, puesto que requieren la propagación de un archivo anfitrión infectado. Ingeniería Social Método utilizado por los atacantes para engañar a los usuarios informáticos, para que realicen una acción que normalmente producirá consecuencias negativas, como la descarga de malware o la divulgación de información personal. Los ataques de phishing con frecuencia aprovechan las tácticas de ingeniería social. Lista blanca o Whitelisting La lista blanca es un método utilizado normalmente por programas de bloqueo de spam, que permite a los correos electrónicos de direcciones de correo electrónicos o nombres de dominio autorizados o conocidos pasar por el software de seguridad. Keystroke Logger o Programa de captura de teclado (Keylogger) Es un tipo de malware diseñado para capturar las pulsaciones, movimientos y clics del teclado y del ratón, generalmente de forma encubierta, para intentar robar información personal, como las cuentas y contraseñas de las tarjetas de crédito. Malware El malware es la descripción general de un programa informático que tiene efectos no deseados o maliciosos. Incluye virus, gusanos, troyanos y puertas traseras. El malware a menudo utiliza herramientas de comunicación populares, como el correo electrónico y la mensajería instantánea, y medios magnéticos extraíbles, como dispositivos USB, para difundirse. También se propaga a través de descargas inadvertidas y ataques a las vulnerabilidades de seguridad en el software. La mayoría del malware peligroso actualmente busca robar información personal que pueda ser utilizada por los atacantes para cometer fechorías. Mecanismo de propagación Un mecanismo de propagación es el método que utiliza una amenaza para infectar un sistema. Negación de servicio (DoS) La negación de servicio es un ataque en el que el delincuente intenta deshabilitar los recursos de una computadora o lugar en una red para los usuarios. Un ataque distribuido de negación de servicio (DDoS) es aquel en que el atacante aprovecha una red de computadoras distribuidas, como por ejemplo una botnet, para perpetrar el ataque. Pharming Método de ataque que tiene como objetivo redirigir el tráfico de un sitio Web a otro sitio falso, generalmente diseñado para imitar el sitio legítimo. El objetivo es que los usuarios permanezcan ignorantes del redireccionamiento e ingresen información personal, como la información bancaria en línea, en el sitio fraudulento. Se puede cometer pharming cambiando el archivo de los equipos anfitriones en la computadora de la víctima o atacando una vulnerabilidad en el software del servidor DNS. Phishing A diferencia de la heurística o los exploradores de huella digital, el software de seguridad de bloqueo de comportamiento se integra al sistema operativo de un equipo anfitrión y supervisa el comportamiento de los programas en tiempo real en busca de acciones maliciosas. El software de bloqueo de comportamiento bloquea acciones potencialmente dañinas, antes de que tengan oportunidad de afectar el sistema. La protección contra el comportamiento peligroso debe ser parte de una estrategia de seguridad estándar de múltiples niveles. Protección heurística (Heuristics-Based Protection) Forma de tecnología antivirus que detecta las infecciones mediante el escrutinio de la estructura general de un programa, las instrucciones de sus computadoras y otros datos contenidos en el archivo. Una exploración heurística hace una evaluación sobre la probabilidad de que el programa sea malicioso con base en la aparente intención de la lógica. Este plan puede detectar infecciones desconocidas, ya que busca lógica generalmente sospechosa, en lugar de huellas específicas de malware, tales como los métodos tradicionales de antivirus de firmas. La protección heurística debería hacer parte de una estrategia de seguridad estándar de múltiples niveles Rootkits Componente de malware que utiliza la clandestinidad para mantener una presencia persistente e indetectable en un equipo. Las acciones realizadas por un rootkit, como la instalación y diversas formas de ejecución de códigos, se realizan sin el conocimiento o consentimiento del usuario final. Los rootkits no infectan las máquinas por sí mismos como lo hacen los virus o gusanos, sino que tratan de proporcionar un entorno indetectable para ejecutar códigos maliciosos. Los atacantes normalmente aprovechan las vulnerabilidades en el equipo seleccionado o utilizan técnicas de ingeniería social para instalar manualmente los rootkits. O, en algunos casos, los rootkits pueden instalarse automáticamente al ejecutarse un virus o gusano o incluso simplemente al navegar en un sitio Web malicioso. Una vez instalados, el atacante puede realizar prácticamente cualquier función en el sistema, incluyendo acceso remoto, intercepción de comunicaciones, así como procesos de ocultamiento, archivos, claves de registro y canales de comunicación. Software de seguridad fraudulento (rogue) Un programa de software de seguridad rogue es un tipo de aplicación engañosa que finge ser software de seguridad legítimo, como un limpiador de registros o detector antivirus, aunque realmente proporciona al usuario poca o ninguna protección y, en algunos casos, puede de hecho facilitar la instalación de códigos maliciosos contra los que busca protegerse. Spam También conocido como correo basura, el spam es correo electrónico que involucra mensajes casi idénticos enviados a numerosos destinatarios. Un sinónimo común de spam es correo electrónico comercial no solicitado (UCE). El malware se utiliza a menudo para propagar mensajes de spam al infectar un equipo, buscar direcciones de correo electrónico y luego utilizar esa máquina para enviar mensajes de spam. Los mensajes de spam generalmente se utilizan como un método de propagación de los ataques de phishing Spyware Paquete de software que realiza un seguimiento y envía información de identificación personal o información confidencial a otras personas. La información de identificación personal es la información que puede atribuirse a una persona específica, como un nombre completo. La información confidencial incluye datos que la mayoría de personas no estaría dispuesta a compartir con nadie e incluye datos bancarios, números de cuentas de tarjeta de crédito y contraseñas. Los receptores de esta información pueden ser sistemas o partes remotas con acceso local. Toolkit Paquete de software diseñado para ayudar a los hackers a crear y propagar códigos maliciosos. Los toolkits frecuentemente automatizan la creación y propagación de malware al punto que, incluso los principiante delincuentes cibernéticos son capaces de utilizar amenazas complejas. También pueden utilizarse toolkits para lanzar ataques web, enviar spam y crear sitios de phishing y mensajes de correo electrónico. Virus Programa informático escrito para alterar la forma como funciona una computadora, sin permiso o conocimiento del usuario. Un virus debe cumplir con dos criterios: Debe ejecutarse por sí mismo: generalmente coloca su propio código en la ruta de ejecución de otro programa. Debe reproducirse: por ejemplo, puede reemplazar otros archivos ejecutables con una copia del archivo infectado por un virus. Los virus pueden infectar computadores de escritorio y servidores de red. Muchos de los virus actuales están programados para operar sigilosamente la computadora del usuario con el fin de robar información personal y utilizarla para cometer delitos. Otros menoscaban el equipo dañando los programas, eliminando archivos o volviendo a formatear el disco duro. Aún existen otros que no están diseñados para causar daño, aunque simplemente se reproducen y hacen manifiestan su presencia presentando mensajes de texto, video y audio, aunque este tipo de ataques de notoriedad no son tan comunes, puesto que los autores de virus y demás malware tiene como fin obtener ganancias ilegales. Vulnerabilidad Una vulnerabilidad es un estado viciado en un sistema informático (o conjunto de sistemas) que afecta las propiedades de confidencialidad, integridad y disponibilidad (CIA) de los sistemas. Las vulnerabilidades pueden hacer lo siguiente:br /> Permitir que un atacante ejecute comandos como otro usuario Permitir a un atacante acceso a los datos, lo que se opone a las restricciones específicas de acceso a los datos Permitir a un atacante hacerse pasar por otra entidad Permitir a un atacante realizar una negación de servicio Conceptos muy básicos URL ¿Qué hay en Internet? Correo electrónico, páginas web, aplicaciones web… la forma de acceder a todos estos recursos es mediante localizadores de recursos uniformes, más conocidos como URL (Uniform Resource Locator) Es lo que indicamos al navegador para decirle que queremos visitar una determinada página o aplicación web. Esta dirección podemos escribirla directamente en la barra de direcciones del navegador o podemos hacer clic en un enlace que la contiene. Conocer su estructura nos ayudará a defendernos de ataques de phishing ya que estas técnicas intentan hacer pasar por un sitio legítimo otro que no lo es. La primera parte de una dirección URL, denominada esquema, es la que indica el protocolo que se va a emplear para establecer la comunicación. Podemos encontrarnos por ahí: http://, https://, ftp://, mailto://, file://, y otros muchos. Muchos navegadores no hacen necesario indicar el esquema, siempre que sea http o https, puesto que el protocolo de transferencia de hipertexto (http) es el más frecuente. A continuación aparece el nombre DNS del servidor al que nos conectamos. Cuando se crea un sitio web, deberemos registrar este nombre de dominio; de modo que solo el propietario pueda usar ese nombre. Opcionalmente, la URL puede contener, tras el nombre de dominio y separada de éste por una barra inclinada, una ruta de acceso a un recurso específico alojado en el servidor (una carpeta, unna página html…) Además de todo esto, las direcciones URL pueden incluir otros elementos, como números de puerto, nombres de usuario, etc. aunque no son habituales. Veamos un ejemplo: Esquema o protocolo: https Dominio de nivel superior .org Organizaciones Dominio: Wikipedia.org Registrado a nombre de Wikimedia Foundation, Inc. [http://whois.domaintools.com/wikipedia.org] Subdominio: es.wikipedia.org Ruta al recurso: /wiki/Wikipedia:portada DNS Los servidores que ofrecen estos recursos en la web son reconocidos mediante una dirección de red única. Esta dirección de red es conocida como dirección IP (Protocolo de Internet) y es algo parecido a: 194.179.1.101 si usamos la versión 4 de IP (o a 2a01:e35:2eda:90a0:201:c0ff:fe06:a4b5 con el moderno IPv6) En cualquier caso es algo difícil de recordar. Es algo como el número de teléfono del equipo al que quieres conectarte. Para que el navegador sepa cuál es el número correspondiente al dominio google.es, debe consultar su peculiar guía telefónica. Esto es el servicio DNS: una especie de guía organizada que permite a los navegadores obtener la dirección IP de un determinado servidor, y así saber, por ejemplo, que google.es tiene la dirección IP 216.58.210.163 (o la IPv6 2a00:1450:4003:808::2003) La estructura DNS se apoya en los distintos niveles de los nombres de dominio. La parte más a la derecha del nombre de dominio es el dominio de nivel superior (TLD) Suelen ser geográficos -2 letras- (.es, .ar, .eu, .us) o genéricos -3 o más letras(.edu, .com, .org, .net, .info, .museum) Cada parte a la izquierda del dominio de nivel superior se corresponde con subdominios. Por último. La parte más a la izquierda del nombre DNS suele representar el nombre del equipo servidor, aunque cada vez es más frecuente que indique otro nivel de subdominio. Conocer estos detalles básicos es importante, porque existen sitios web fraudulentos que intentan hacerse pasar por sitios legítimos. Por ejemplo: https://www.bancosantander.es/es/particulares es una dirección legítima, pero http://www.bancosantander-seguro.com https://bancosantander.accesoclientes.com/ https://www.bancasontander.es/es/particulares http://acceso.bancaonline.com/bancosantander urlm.es/www.bancosantander.es No lo son. Otros ejemplos: Whitehose.com Whitehouse.com Prueba a completar los datos de los siguientes ejemplos: Esquema o protocolo: Dominio de nivel superior: Dominio: Subdominio: Ruta al recurso: En ADSLZone [http://www.adslzone.net/2015/06/18/dns-2015-conoce-los-mejoreslos-mas-rapidos-y-los-motivos-para-cambiar/] podemos leer un artículo que analiza los servidores DNS más usados en la actualidad y explica como configurar el equipo para usarlos. De él se ha extraído este texto: Los mejores servidores DNS Google DNS Son sin duda los servidores DNS alternativos más populares. Destacan por su velocidad y disponibilidad que roza el 100%. Reciben miles de peticiones todos los días. Además, son muy fáciles de recordar. Los DNS de Google son los siguientes: 8.8.8.8 8.8.4.4 Open DNS Si los de Google son populares, poco menos podemos decir de Open DNS. Son otros de los más utilizados en el mundo que también destacan por su disponibilidad y posibilidad de controlar diferentes parámetros como los filtros de acceso para establecer control parental. Los DNS de Open DNS son los siguientes: 208.67.222.222 208.67.220.220 Level3 Uno de los operadores Tier1 o de interconexión global cuenta con sus propios servidores DNS que han demostrado en varias pruebas ser realmente rápidos, con un gran tiempo de respuesta. Los DNS de Level 3 Communication son los siguientes: 209.244.0.3 209.244.0.4 OpenNic Alternativa gratuita y libre creada por la comunidad de usuarios. Lo más destacable es su seguridad y énfasis en la privacidad. Los DNS de OpenNIC son los siguientes: 107.150.40.234 50.116.23.211 Norton ConnectSafe DNS Si recelas de tu seguridad, sin duda estas son tus DNS. Evitan el acceso a webs con malware, phishing o scam. Incluso podemos bloquear las webs de contenido para adultos utilizando sus DNS preparadas para ello. Los DNS con nivel básico de protección son: 199.85.126.10 199.85.127.10 En esta web podemos localizar los que bloquean la pornografía y demás. Comodo Secure DNS Otra empresa que ofrece seguridad adicional contras webs con malware y demás amenazas de Internet. Los DNS de Comodo son: 8.26.56.26 8.20.247.20 FreeDNS Localizados geográficamente en Austria, estos servidores DNS nunca almacenan las consultas que realizamos. Los DNS de FreeDNS son: 37.235.1.174 37.235.1.177 puntCAT Finalizamos con estos servidores DNS ubicados en nuestro país, concretamente en la ciudad de Barcelona. En su página web destacan la velocidad, privacidad y seguridad que ofrecen. Los DNS de puntCAT son: 109.69.8.51 Si te arrepientes de cambiar, siempre puedes consulta el listado de DNS por operador para volver a las anteriores. ¿Cómo las cambio? Si nos hemos decidido a cambiar las DNS, es el momento de conocer cómo se hace en cada uno de los sistemas operativos. También podemos optar por cambiar los DNS directamente en la configuración del router aunque es la opción más apropiada al aplicarse el cambio a todos los dispositivos. Si decides cambiarlo sólo en tu ordenador o móvil, ahí va una explicación: Windows Accede al Panel de Control Abrir Conexiones de red en Windows XP o Centro de redes y recursos compartidos en Windows 7 y 8 Cambiar configuración del adaptador Botón derecho sobre la conexión que estemos utilizando y Propiedades Buscamos Protocolo TCP/IP y pulsamos en Propiedades Activamos la opción “Usar las siguientes direcciones de servidor DNS” Introducimos los servidores que queramos Mac Accede a Preferencias del sistema Red Sobre la conexión que estemos utilizando, pinchamos en Avanzado Pestaña DNS, pulsamos “+” y añadimos los deseados Linux Abrimos el Terminal Escribimos sudo gedit /etc/resolv.conf y se abrirá algo como: # Generated by NetworkManager nameserver x.x.x.x nameserver x.x.x.x Cambiamos las x por la dirección elegida. Android Accede a Ajustes del terminal En Conexión inalámbrica y redes accedemos a Wi-Fi Menú – Avanzado Mantenemos pulsado sobre nuestra conexión Modificar Red Marcamos Mostrar opciones avanzadas En Ajustes de IP elegimos IP estática Modificamos las DNS y guardamos iOS Ajustes Wi-Fi En la red que estés conectado, pulsa la “i” de la derecha Pulsa sobre DNS, borra los actuales y escribe los nuevos Herramientas para navegar (algo más) seguros NAVEGADORES Actualizados a la última versión, con soporte para extensiones de seguridad. Para la mayoría de usuarios, la cara visible de la informática es Internet. Desde todo tipo de dispositivos (ordenadores, tabletas y smartphones) accedemos a la red en busca de información, entretenimiento y otros servicios. Para ello, la herramienta fundamental es el navegador. Resultan tan intuitivos y fáciles de usar que muchas veces ni nos damos cuenta de su existencia. Existen varios a nuestra disposición, todos muy conocidos: Chrome, Internet Explorer, Safari, Firefox, etc. Además, muchos de ellos incorporan un buscador, lo que nos facilita la tarea de localizar aquello que necesitamos. Poco a poco han ido ganando funcionalidades que nos hacen la vida en Internet más fácil: guardan un historial de los lugares que visitamos, autocompletan las palabras o frases que escribimos e, incluso, recuerdan las contraseñas de acceso a los servicios. Estas prestaciones son muy útiles, pero debemos tener en cuenta que los navegadores son empleados también por individuos malintencionados para acceder a nuestros dispositivos. Por ello, hemos de conocer sus riesgos y adoptar precauciones para poder disfrutar de las ventajas de la tecnología de forma segura. Privacidad Los navegadores incorporan muchas funciones para hacernos la vida más fácil. Sin embargo, en ocasiones esto puede suponer un verdadero riesgo para nuestra privacidad: El historial de navegación es el registro completo de toda nuestra actividad en Internet. Cualquier persona que tenga acceso a nuestro navegador podrá ver qué hemos estado haciendo y cuándo. Normalmente visitamos las mismas páginas web y buscamos cosas parecidas. Por ello cuando tecleamos una búsqueda el navegador nos ofrece una selección de búsquedas basadas en otras anteriores. Esto nos ahorra el trabajo de escribir, por ejemplo, las direcciones completas. Sin embargo, cualquier persona que emplee nuestro navegador verá esas mismas sugerencias cuando comience a escribir, lo que le dará pistas acerca de nuestro comportamiento y preferencias. Es habitual que cada vez más servicios de Internet requieran que utilicemos un nombre de usuario y contraseña para acceder. Que el navegador los recuerde implica que cualquier persona con acceso a nuestro navegador puede suplantar nuestra personalidad en todos esos sitios. Si cuando entramos en las redes sociales (Google+, Facebook, Twitter, etc.) seleccionamos la opción de ‘mantener la sesión abierta’, no bastará con cerrar la página para cerrar la sesión. Cualquiera que entre a estas redes con nuestro navegador tendrá acceso a nuestro perfil. Para limitar los riesgos de privacidad, podemos utilizar las pestañas de navegación privada que existen en los principales navegadores. Éstas reducen la información que el navegador almacena de nosotros, como el historial, cookies, o archivos temporales, lo que resulta muy útil cuando navegamos desde ordenadores públicos (En su ayuda (F1) puedes consultar cómo hacer esto con los navegadores más utilizados.) Los complementos y plugins Los complementos o extensiones son elementos que se instalan en nuestros navegadores para hacerlos RECURSOS PARA NAVEGADORES Tutorial Internet Explorer: http://windows.microsoft.com/eses/windows-8/browse-webinternet-explorer-tutorial Navegación privada: http://windows.microsoft.com/eses/windows/inprivatefaq#1TC=windows-7 Tutorial Mozilla Firefox: https://support.mozilla.org/es/prod ucts/firefox/basic-browsing-firefox Navegación privada: https://support.mozilla.org/es/kb/n avegacion-privada-Firefox-noguardar-historial-navegacion Tutorial Google Chrome: https://support.google.com/chrome #topic=3227046 Navegación privada: https://support.google.com/chrome /answer/95464?hl=es Navegación como invitados: https://support.google.com/chrome /answer/6130773 Tutorial Safari: http://help.apple.com/safari/mac/9 .0/?lang=es#/ Navegación privada: http://help.apple.com/safari/mac/9 .0/?lang=es#/ibrw1069 más eficientes, encargándose de funciones específicas: barras de búsqueda, integración con otros servicios, bloqueo de pop-ups, etc. Sin embargo, algunos de estos complementos pueden estar destinados a fines malintencionados: recopilar información acerca de nuestros hábitos o insertar anuncios. Generalmente, esto se hace de forma encubierta al instalar aplicaciones gratuitas, por lo que es importante revisar las opciones de instalación. También hay que tener cuidado con algunas aplicaciones asociadas a los navegadores (o plugins) que tenemos instaladas sin ser conscientes de ello: Java, Flash, reproductores de vídeo, etc. Muchas de éstas son utilizadas como vía de acceso para infectar nuestro ordenador debido a sus fallos de seguridad. Las cookies Las cookies son pequeños ficheros que los navegadores almacenan en el ordenador con datos del usuario sobre las páginas web visitadas. Esta información puede contener las opciones de idioma o visualización elegidas, el contenido que ha sido consultado, el identificador de sesión de un usuario o las credenciales de acceso. Su utilidad es facilitar la navegación aunque, una vez guardada, la información puede servir para otros propósitos. Hoy en día no tenemos, para el usuario medio, muchas alternativas aparte de aceptar el uso de cookies. Si las desactivamos, es posible que algunos servicios no funcionen correctamente. No obstante, puedes borrar periódicamente las cookies instaladas en tu equipo Actualizaciones Los navegadores también están expuestos a fallos de seguridad que pueden suponer una puerta de acceso para que individuos maliciosos accedan a nuestra información o tomen el control de nuestros dispositivos. Por tanto, hemos de mantenerlos al día, preferiblemente a través de la opción de actualizaciones automáticas. Esta funcionalidad viene incorporada por los principales navegadores. Navegador Cómo actualizar Internet Explorer En Windows, el navegador se actualiza a través del mismo mecanismo del sistema operativo: activando las actualizaciones automáticas. Ante grandes actualizaciones, como el paso de Internet Explorer 6 a Internet Explorer 7, es necesario confirmar el proceso (recomendado). Firefox Se actualiza de forma automática por defecto. Al ejecutarlo, busca actualizaciones, no sólo del navegador, sino de todos los accesorios (complementos o plugins) instalados. Lo descarga y pide permiso para reiniciarlo. Se puede forzar la actualización Chrome Se actualiza de forma automática por defecto. Al ejecutarlo, busca actualizaciones, no sólo del navegador, sino de todos los accesorios (complementos o plugins) instalados. Se puede forzar su actualización. Safari Se actualiza de forma automática por defecto. Al ejecutarlo, busca las actualizaciones; si las encuentra muestra una ventana con información acerca de la actualización y de cómo instalarla. Para forzar la actualización se haría del mismo modo que al actualizar el software del sistema operativo MacOS. Consejos finales Navegar por Internet no es como ver una revista. Si no somos cuidadosos estamos expuestos a toda una serie de riesgos: robo de información, pérdida de privacidad, o perjuicio económico entre otros. Por tanto, si queremos disfrutar de las ventajas de la tecnología sin incurrir en riesgos debemos tomar ciertas precauciones al navegar: Evitar utilizar la opción de recordar contraseñas. Cerrar las sesiones a través de la opción ‘logout’ o ‘cerrar sesión’, en lugar de simplemente cerrar la ventana. Desmarcar la opción de ‘mantener la sesión abierta’ al iniciar una sesión en redes sociales o servicios de correo electrónico, especialmente si estamos en un equipo compartido. Revisar de vez en cuando los complementos y extensiones instaladas. Instalar sólo aquellos con buena reputación y ofrecidos en las páginas oficiales de los navegadores. Emplear la opción de navegación ‘en privado’ en equipos compartidos o públicos. Instalar un verificador de páginas web, normalmente proporcionado por los principales antivirus. Proteger nuestra privacidad evitando las opciones que permiten al navegador guardar información sensible. Familiarizarnos con las opciones de ajuste que ofrece nuestro navegador. Mantener el navegador actualizado. Estar alerta y no visitar páginas sospechosas. La mejor herramienta de seguridad es el sentido común. También al navegar por Internet. Otros navegadores https://norfipc.com/internet/probando-navegadores-web-alternos-usar-internet.php EXTENSIONES Revisión y actualización constante. Limitar su número por problemas de seguridad y rendimiento. Administración: En el caso de Chrome, desde el menú Herramientas > Configuración > Extensiones > Obtener más extensiones O desde la siguiente URL: https://chrome.google.com/webstore/category/extensions?hl=es Para Firefox, desde el menú Herramientas > Complementos, accedemos a: En Internet Explorer podemos acceder desde el menú Herramientas > Administrar complementos (al menú herramientas podemos acceder pulsando la tecla Alt, o desde el acceso directo en forma de rueda ubicado en la parte superior derecha del navegador.) Haciendo clic sobre la opción "Buscar más herramientas y extensiones...", accedemos a la página web https://www.microsoft.com/es-es/IEGallery, desde la que podremos buscar e instalar los complementes que necesitemos. Ejemplo de extensiones útiles: Blur, de Albine Inc., funciona con Google Chrome; evita rastreadores y enmascara información privada. En Firefox se denomina Do Not Track Plus. En Internet Explorer hay que visitar su web (https://www.abine.com/index.html) para instalarla. Adblock Plus, de adblockplus.org, para eliminar publicidad de los sitios web. Para Google Chrome, Mozilla Firefox e Internet Explorer, aunque en este último caso, para instalarlo hay que visitar, desde ese navegador, la web del desarrollador: https://adblockplus.org/ WoT, Web Of Trust, de www.mywot.com, es una extensión para todos los navegadores que valora la reputación de los sitios web y de los enlaces en los resultados de la búsqueda de Google, así como su pertinencia para menores. Además permite usarlo como herramienta de control parental. Como la anterior, es conveniente la visita a la web del desarrollador (https://www.mywot.com/) para instalarla en Internet Explorer. CONTROL PARENTAL En Google Chrome existen los llamados usuarios supervisados, que permiten controlar qué páginas estarán o no accesibles; acceder a su historial de navegación; y https://support.google.com/chrome/answer/3463947?p=ui_supervised_permissions &rd=1 Windows 7 http://windows.microsoft.com/es-es/windows/set-up-family#set-upfamily=windows-7&set-up-family-safety=windows-8 Identificación de los riesgos Para Kaspersky lab, los medios de infección por malware más comunes y peligrosos hoy en día son los siguientes [http://support.kaspersky.com/sp/viruses/general/789#block1] 1. Internet La red global es el origen principal de distribución de todos tipos de malware. Un malware malicioso puede penetrar al equipo si el usuario: Accede a un sitio web que contiene código malicioso. Un ejemplo son los ataques Drive-by. Un ataque Drive-by se realiza en dos fases. Primero, los maliciosos hacen al usuario visitar cierto sitio web mediante mensajes spam distribuidos por correo electrónico o publicadas en tablones de anuncios en Internet. Este sitio web contiene código que redirige la solicitud a un servidor de terceros que contiene exploit. Al realizar ataques Drive-by, los malintencionados usan conjuntos de exploits para atacar vulnerabilidades del navegador, sus extensiones, así como vulnerabilidades de los elementos de administración ActiveX o de algún software de terceros. El servidor que contiene conjuntos de exploits puede usar datos de encabezados de solicitud HTTP del usuario para detectar la versión del navegador y el tipo del sistema operativo. En cuanto el tipo de sistema operativo está detectado, se activa el exploit correspondiente. Si el ataque tiene éxito, en el equipo del usuario se instala un troyano, lo que permite a los malintencionados a controlar el equipo infeccionado. A continuación, podrán acceder a los datos confidenciales de este equipo y a realizar ataques DoS desde él. Anteriormente, los malintencionados solían crear sitios web maliciosos, sin embargo, en los últimos tiempos logran infectar sitios web legales. Para ello, insertan exploits de script o un código para redirigir solicitudes, lo que hace ataques realizadas a través de navegadores aún más peligrosas. Descarga software malicioso disfrazado como un keygen, cracks, parches etc. Realiza descargas a través de una red tipo peer-to-peer (por ejemplo, torrents). 2. Correo electrónico Los mensajes de correo recibidos por los usuarios y ubicados en las bases de datos de correo electrónico pueden contener virus. Las aplicaciones maliciosas pueden encontrarse como en el cuerpo del mensaje, tanto en el archivo adjunto. Puede infectar su equipo tras abrir el mensaje o tras guardar el archivo adjunto. Ademas, los mensajes de correo pueden llevas a dos amenazas más: spam y fraude. La única consecuencia indeseable de leer spam es la pérdida de tiempo. Sin embargo, los mensajes fraudulentos son más peligrosos, ya que intentan obtener su información confidencial (por ejemplo, el número de la tarjeta de crédito). 3. Vulnerabilidades de software Las vulnerabilidades de software (también llamadas "huecos" o "exploits") es la fuente más frecuente de los ataques de los cibercriminales. Las vulnerabilidades permiten acceder a su equipo en remoto, lo que permitirá gestionar sus datos, los recursos de su red local y otras fuentes de información. 4. Medios extraíbles de almacenamiento de datos Al iniciar algún archivo ubicado en un medio extraíble, puede infectar los datos de su equipo con virus. A continuación, este virus infectará todos los discos de su equipo sin que usted pueda notarlo. 5. Usuarios Algunos usuarios pueden instalar aplicaciones que parecen seguras pero en realidad infectan sus datos. Este método se denomina "ingeniería social", ya que los creadores de virus logran que la víctima instale el virus por su propia cuenta. Enlaces de interés https://blog.kaspersky.es/password-check/ http://www.urlvoid.com/ https://www.virustotal.com/ http://keepass.info/index.html https://lastpass.com/ http://www.osi.es/es/contrasenas https://zeltser.com/lookup-malicious-websites/