Formalización del protocolo de comunicación entre aplicaciones

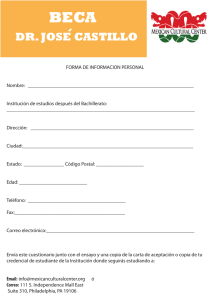

Anuncio