prácticas óptimas de ip san

Anuncio

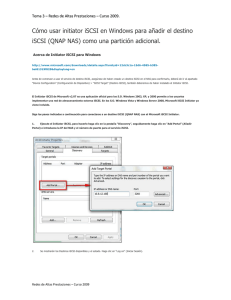

PRÁCTICAS ÓPTIMAS DE IP SAN Arreglo de almacenamiento PowerVault MD3000i www.dell.com/MD3000i PRÁCTICAS ÓPTIMAS DE IP SAN TABLA DE CONTENIDO Tabla de contenido INTRODUCTION ...................................................................................................................................................... 3 OVERVIEW ISCSI .................................................................................................................................................. 3 IP SAN DESIGN ..................................................................................................................................................... 4 BEST PRACTICE - IMPLEMENTATION ............................................................................................................... 5 REDUNDANCY .......................................................................................................................................................... 5 SECURITY ................................................................................................................................................................ 6 IP SAN NETWORK CONFIGURATION .............................................................................................................................. 7 IP SAN OPTIMIZATION ............................................................................................................................................... 8 SUMMARY ............................................................................................................................................................ 11 8 de septiembrePágina 2 PRÁCTICAS ÓPTIMAS DE IP SAN INTRODUCCIÓN El propósito de este documento es brindar orientación para la optimización de un entorno de IP SAN mediante la utilización del arreglo de almacenamiento Dell MD3000i. Las prácticas óptimas que contiene este documento son recomendaciones para brindar un entorno con tolerancia a fallas de alto rendimiento para maximizar las funciones de una SAN MD3000i. Las recomendaciones pueden aplicarse según los requisitos del entorno en el cual se utilizan los arreglos de almacenamiento instalados y no todas las prácticas óptimas se pueden aplicar a todas las instalaciones. Las prácticas óptimas que contiene este documento se centran en las soluciones basadas en tecnología Dell Inc. INFORMACIÓN GENERAL SOBRE iSCSI iSCSI es un protocolo de almacenamiento de bloques que permite a los usuarios crear una red de almacenamiento con Ethernet. iSCSI utiliza Ethernet como un transporte de datos desde los servidores hasta los dispositivos de almacenamiento o las redes de área de almacenamiento. Debido a que iSCSI utiliza Ethernet, no sufre algunas de las limitaciones en cuanto a complejidad y distancia que afectan a otros protocolos de almacenamiento. El protocolo iSCSI coloca comandos SCSI estándar en TCP y los envía a través de Ethernet estándar. Una SAN con protocolo iSCSI está compuesta por servidores (con un adaptador de bus de host (HBA) iSCSI o una tarjeta de interfaz de red [NIC]), arreglos de disco y bibliotecas de cintas. A diferencia de otras tecnologías SAN, iSCSI utiliza conmutadores, enrutadores y cables de Ethernet estándar y el mismo protocolo de Ethernet implementado para el tráfico de las comunicaciones de LAN (TCP/IP). Puede aprovechar el mismo tipo de tecnología de conmutación, enrutamiento y cableado que se utiliza para una LAN. Debido a que iSCSI utiliza comandos SCSI y sólo Ethernet para transportarlos, los sistemas operativos ven los dispositivos conectados a iSCSI como dispositivos SCSI y, en gran medida, no notan que el dispositivo SCSI reside en distintos puntos de la sala o la ciudad. La mayoría de los componentes que contienen estos dispositivos iSCSI son muy conocidos para los profesionales de las redes, incluidas las controladoras RAID y las unidades SCSI o de canal de fibra. La única característica adicional es el protocolo iSCSI, que puede funcionar en las NIC estándar con software, o con silicio de iSCSI o HBA especializados que descargan el protocolo TCP/IP e iSCSI. El iSCSI se construye con dos de los protocolos más ampliamente adoptados para el almacenamiento (SCSI) y las redes (TCP). Ambas tecnologías se han sometido a años de 8 de septiembrePágina 3 PRÁCTICAS ÓPTIMAS DE IP SAN investigación, desarrollo e integración. Las redes IP también brindan lo mejor en cuanto a facilidad de uso, interoperabilidad y rentabilidad. DISEÑO DE IP SAN En una IP SAN, la infraestructura de red está compuesta por uno o más conmutadores de red o equipos de red equivalentes (enrutadores, conmutadores, etc.). A los efectos de este documento, se supone que la red tiene al menos un dispositivo de conmutación o enrutamiento. Si bien es posible conectar un arreglo MD3000i a los hosts sin utilizar una red, la conexión directa a los hosts no se incluye en el alcance de este documento. Una IP SAN, por lo tanto, se compone de uno o más hosts, conectados a uno o más arreglos de almacenamiento a través de una red IP, mediante el uso de al menos un conmutador en la infraestructura de red. Hay varios factores que se deben tener en cuenta al diseñar una IP SAN. La importancia de estos factores dependerá de la implementación específica de la IP SAN. Estos factores incluyen, entre otros: 1. Redundancia: Si se requiere disponibilidad permanente de los datos, se debería considerar una IP SAN con tolerancia a las fallas. 2. Seguridad: Según su implementación de IP SAN, se pueden considerar diferentes mecanismos de seguridad. Esto incluye redes especializadas, CHAP, contraseñas de arreglos, etc. 3. Infraestructura de red: Los componentes de la infraestructura de red, como NIC, HBA, conmutadores, cableado, enrutamiento, etc. pueden afectar el rendimiento y mantenimiento de la IP SAN. 4. Optimización: Según la aplicación, se pueden ajustar varios elementos de su IP SAN para lograr un mayor rendimiento. Entre ellos se incluyen la capacidad de utilizar motores de descarga de hardware, tramas gigantes, etc. 8 de septiembrePágina 4 PRÁCTICAS ÓPTIMAS DE IP SAN PRÁCTICA ÓPTIMA: IMPLEMENTACIÓN Hay muchas maneras de implementar una IP SAN de acuerdo con las necesidades, los recursos disponibles y la aplicación deseada. Por ejemplo, un elemento importante que se omite fácilmente y que puede mejorar la administración de la implementación de su IP SAN es la asignación de un esquema de denominación coherente y representativo a los arreglos de almacenamiento. Esto es especialmente útil si la SAN tiene conectados dos o más arreglos de almacenamiento. La función de arreglo intermitente del administrador de almacenamiento modular en disco puede utilizarse para identificar cada arreglo físicamente de manera correcta. A continuación, se describen algunas de las pautas de implementación generales. Sin embargo, debe tenerse en cuenta que estas pautas son generales y pueden no resultar ventajosas para todas las aplicaciones. Redundancia En general, la redundancia consiste en tener un segundo conjunto de hardware y rutas de comunicación, de modo tal que si se interrumpe el funcionamiento de una pieza de hardware en una ruta, haya una segunda ruta que se pueda utilizar. En el caso de una IP SAN, esto puede hacerse mediante una segunda controladora en el arreglo y dos conmutadores diferentes para la red iSCSI. El siguiente es un diagrama simplificado de este proceso con una Dell PowerVault MD3000i. Las descripciones que aparecen a continuación brindan un mayor análisis de los beneficios de llevar a cabo esta acción. PowerEdge 2650 PowerEdge 2650 Diagrama 1: Configuración de MD3000i totalmente redundante 8 de septiembrePágina 5 PRÁCTICAS ÓPTIMAS DE IP SAN Infraestructura de red física: Una IP SAN totalmente redundante se caracteriza por tener varias rutas de datos iSCSI independientes y físicas entre los hosts y el arreglo. Cada ruta de datos debe estar en una subred separada. Configuración iSCSI: En el caso de un destino iSCSI, como el arreglo MD3000i, se recomienda establecer varias sesiones para el subsistema de almacenamiento desde cada host. Se recomienda configurar una sesión por puerto desde cada una de las tarjetas de red para cada módulo de la controladora RAID. Este método permite que se reinicie una sesión si un enlace deja de funcionar, sin afectar a ninguno de los otros enlaces. RAID: Se debe seleccionar un nivel de RAID adecuado según sus aplicaciones. El nivel de RAID 1 o superior brinda cierto grado de redundancia que será útil en el caso de discos físicos que fallen. Cada nivel de RAID funciona mejor con determinadas aplicaciones, algo que debe considerarse al configurar el arreglo MD3000i. Alimentación: Cada componente redundante de la ruta de datos debe tener una fuente de alimentación independiente. Esto asegura que, incluso si uno de los componentes falla debido a un problema de alimentación, la ruta alternativa continúe funcionando. Del mismo modo, se deben conectar dos fuentes de alimentación del arreglo MD3000i a fuentes de energía separadas. Seguridad La manera óptima de garantizar la seguridad de los datos en una IP SAN es mediante la implementación de una red físicamente independiente y aislada para el tráfico de datos iSCSI. Además de obtener mayor seguridad, otra ventaja de tener una red aislada específica para el tráfico del almacenamiento es que se evita la congestión en la red con otros tráficos no relacionados con el almacenamiento que también la utilizan. VLAN: Si no son viables las redes iSCSI físicamente aisladas, las VLAN pueden ayudar a separar el tráfico iSCSI del tráfico general de la red. Se recomienda activar el etiquetado VLAN. El arreglo MD3000i es compatible con el etiquetado VLAN. Un puerto puede transmitir todos los paquetes IP etiquetados o los no etiquetados. Nota: La VLAN debe estar habilitada en toda la SAN iSCSI desde las NIC, conmutadores y puertos iSCSI; de lo contrario, puede funcionar de manera inconstante. Para simplificar la solución de problemas de las implementaciones iniciales, asegúrese de que las NIC, los conmutadores y los arreglos de almacenamiento MD3000i se encuentren en pleno funcionamiento antes de habilitar la función VLAN en toda la solución. CHAP: Para tener acceso seguro entre su host y su arreglo, se debe habilitar la autenticación CHAP de destino y mutua en los hosts y en los arreglos de almacenamiento. Para mayor seguridad, se deben seguir las pautas de contraseña estándar de CHAP. 8 de septiembrePágina 6 PRÁCTICAS ÓPTIMAS DE IP SAN Se recomienda firmemente que defina una contraseña en todos los dispositivos con su IP SAN. Es aconsejable utilizar una contraseña segura que cumpla con las pautas estándar de TI. Infraestructura de red IP SAN A continuación, se describen algunas de las pautas de implementación generales. Sin embargo, debe tenerse en cuenta que estas pautas son generales y pueden no resultar ventajosas para todas las aplicaciones. Prácticas de red generales: Asegúrese de que la clasificación de la categoría correspondiente a los cables utilizados cumpla con Ethernet Gigabit (CAT5e, CAT6). Diseñe su red para tener la menor cantidad posible de saltos entre los arreglos y los hosts. Esto reducirá de manera considerable los puntos de fallas, simplificará la capacidad de administración, y reducirá la latencia y la complejidad de su arquitectura de red (en particular, en el área de redundancia). Se recomiendan los conmutadores administrados, ya que brindan funciones avanzadas que le permiten optimizar y mantener su red para su aplicación. Se recomienda utilizar sólo la negociación automática, ya que las redes Ethernet Gigabit están diseñadas para tener siempre habilitado este tipo de negociación. Si una aplicación en particular requiere una velocidad o un modo dúplex específicos, los cambios correspondientes deben hacerse mediante las opciones de anuncios del conmutador. Protocolo de árbol de expansión: Se recomienda desactivar el protocolo de árbol de expansión (STP) en los puertos de conmutación que conectan nodos terminales (iniciadores iSCSI e interfaces de red del arreglo de almacenamiento). Si de todos modos decide habilitar el STP en dichos puertos de conmutación, debe activar la función PortFast de STP en los puertos para permitir la transición inmediata de los puertos al estado de reenvío. (Nota: PortFast realiza la transición inmediata del puerto al modo de reenvío del STP en el momento del enlace. El puerto aún participa en el STP. Así, si el puerto va a formar parte del bucle, eventualmente realiza una transición al modo de bloqueo del STP). Nota: Los conmutadores PowerConnect se colocan en forma predeterminada en RSTP (protocolo de árbol de expansión rápida), una evolución del STP que brinda una convergencia de árbol de expansión más veloz y que es preferible al STP. Nota: Se recomienda el uso del árbol de expansión para una conexión de un solo cable entre conmutadores o bien el uso de la concentración de enlaces para las conexiones de múltiples cables entre conmutadores. Prevención de la congestión del TCP: La prevención de la congestión del TCP es un protocolo de control de flujo integral que limita la cantidad de datos enviados entre un remitente TCP y un transmisor TCP. Este protocolo utiliza una ventana deslizante para definir el tamaño de los datos que se envían al receptor TCP. Comienza con un tamaño de segmento pequeño y continúa 8 de septiembrePágina 7 PRÁCTICAS ÓPTIMAS DE IP SAN incrementándolo con cada segmento empaquetado enviado, hasta que se pierda un segmento. Una vez que se pierde el segmento, el TCP vuelve a comenzar. Control de flujo de Ethernet: Dell recomienda activar el control de flujo de los puertos de conmutación que administran el tráfico iSCSI. Además, si un servidor está utilizando una combinación de software de iniciador iSCSI y NIC para administrar el tráfico iSCSI, también debe activar el control de flujo en las NIC para obtener la ventaja del rendimiento. En numerosas redes puede registrarse un desequilibrio en el tráfico de la red entre los dispositivos que envían tráfico y los que lo reciben. Éste suele ser el caso de las configuraciones SAN, en las cuales varios hosts (iniciadores) se comunican con dispositivos de almacenamiento. Si los remitentes transmiten datos simultáneamente, pueden exceder la capacidad de rendimiento del receptor. Cuando esto ocurre, el receptor puede perder paquetes y obligar así a los remitentes a que retransmitan los datos después de una demora. A pesar de que esto no causa ninguna pérdida de datos, la latencia aumenta debido a las retransmisiones, y el rendimiento de E/S se degrada. Nota: Los conmutadores PowerConnect desactivan su control de flujo de manera predeterminada. El arreglo MD3000i se configura en forma automática hacia el conmutador cuando se activa el control de flujo. Control de tormentas de unidifusión: Una "tormenta" de tráfico ocurre cuando un gran torrente de paquetes crea un tráfico excesivo en la red que degrada su rendimiento. Muchos conmutadores poseen funciones de control de tormentas de tráfico para evitar que las tormentas de difusión, multidifusión o unidifusión interrumpan los puertos en las interfaces físicas. Normalmente, estas funciones actúan mediante el descarte de paquetes de la red cuando el tráfico en una interfaz alcanza un porcentaje determinado de la carga total (en general y de manera predeterminada, el 80 por ciento). Debido a que el tráfico iSCSI es de unidifusión y normalmente puede utilizar el enlace completo, se recomienda desactivar el control de tormentas de unidifusión en los conmutadores que administran este tipo de tráfico. Sin embargo, se recomienda el uso del control de tormentas de difusión y multidifusión. Para obtener información sobre la desactivación del control de tormentas de unidifusión, consulte la documentación de su conmutador. Tramas gigantes: Dell recomienda activar las tramas gigantes en los puertos de conmutación que administran tráfico iSCSI. Además, si un host está utilizando una combinación de software de iniciador iSCSI y NIC para administrar el tráfico iSCSI, debe también habilitar las tramas gigantes en las NIC para obtener la ventaja del rendimiento (o una menor sobrecarga de la CPU) y asegurar un funcionamiento constante. Nota: Las tramas gigantes deben estar habilitadas en toda la SAN iSCSI desde las NIC, conmutadores y puertos del arreglo; de lo contrario, pueden funcionar de manera inconstante. Para simplificar la solución de problemas de las implementaciones iniciales, asegúrese de que las NIC, los conmutadores y los arreglos de almacenamiento MD3000i se encuentren en pleno funcionamiento antes de habilitar las tramas gigantes. 8 de septiembrePágina 8 PRÁCTICAS ÓPTIMAS DE IP SAN Optimización de IP SAN Al diseñar su IP SAN, debe considerar diversos factores de su red y la aplicación concreta que utiliza. Existen algunas reglas generales que pueden aplicarse al diseñar su IP SAN. Para maximizar el rendimiento de los datos de sus arreglos de almacenamiento, es necesario utilizar todos los puertos de datos. Si su aplicación tiene un uso intensivo de E/S, se recomienda la utilización de NIC con descarga iSCSI. Considere la opción de equilibrar de manera manual la propiedad de su disco virtual para que ninguna controladora procese por sí sola una cantidad excesiva de E/S relativas a la otra controladora. El arreglo MD3000i es compatible con controladoras del tipo activa/activa, donde cada una de ellas puede procesar E/S de manera simultánea. El diseño asimétrico de las controladoras significa que una controladora es propietaria de un disco virtual (LUN) y todo acceso de E/S al disco virtual sólo es posible a través de la controladora propietaria. Para aprovechar ambas controladoras para el acceso de E/S, es posible distribuir los discos virtuales entre ellas. La propiedad del disco virtual puede modificarse para equilibrar el acceso de E/S de modo de equilibrar la utilización de ambas controladoras. Con un host configurado para un acceso redundante, si un host pierde acceso de E/S a un disco virtual a través de su controladora propietaria, la unidad de conmutación por error ejecutará la transferencia de la propiedad de una controladora a la otra y retomará el acceso E/S a través de la nueva controladora propietaria. La figura siguiente ilustra la arquitectura asimétrica activa/activa del arreglo MD3000i. La configuración se compone de dos discos virtuales (el disco virtual 0 y el disco virtual 1): el disco virtual 0, cuya propietaria es la controladora 0; y el disco virtual 1, cuya propietaria es la controladora 1. El disco virtual 0 se asigna al host 1 y el disco virtual 1 se asigna al host 2. 8 de septiembrePágina 9 PRÁCTICAS ÓPTIMAS DE IP SAN Diagrama 2: Configuración de la controladora del arreglo MD3000i La propiedad del disco virtual definida por la arquitectura asimétrica asegura que el host 1 acceda al disco virtual 0 a través de la controladora 0 y que el host 2 acceda al disco virtual 1 a través de la controladora 1. Ancho de banda total: Con el arreglo MD3000i, es posible tener dos puertos Ethernet desde un host conectado a una controladora, y se agregará ancho de banda. Configure el controlador iSCSI del arreglo MD3000i con una lista de prioridades por Round Robin. Esto agregará todos los paquetes que se estén enviando a esa controladora y los colocará en cada enlace, duplicando así el ancho de banda disponible. PowerEdge 2650 PowerEdge 2650 PowerEdge 2650 Diagrama 3: MD3000i en una red 8 de septiembrePágina 10 PRÁCTICAS ÓPTIMAS DE IP SAN Examine su arquitectura de red para asegurarse de que no haya cuellos de botella en ella entre el host y el arreglo. También existen algunos aspectos que ya mencionamos relativos a la seguridad que ayudarán a optimizar su IP SAN. La utilización de conmutadores separados para aislar físicamente el tráfico de datos iSCSI y el empleo de redes VLAN con FastPort activado. Optimización de la capa 2: Al configurar la VLAN a través de su red, el etiquetado VLAN puede resultar útil en el enrutamiento del tráfico de datos iSCSI en su red. Luego es posible asignar prioridades dentro de la VLAN, pero para definirlas debe considerar todo su tráfico. Si, por ejemplo, su tráfico VoIP se ejecuta a través de la misma VLAN, debe asegurarse de que no se dañe la calidad de la voz; además, debe considerar el tráfico general en Internet en comparación con iSCSI y VoIP. Optimización de la capa 3: Servicios diferenciados (DiffServ) ofrece un buen método para la administración del tráfico. Algunos conmutadores cuentan con una implementación propietaria de esto último que se denomina calidad de servicio (QoS). DiffServ utiliza el punto de código de servicios diferenciados (DSCP) para distinguir los niveles de servicio de cada conexión IP. Estos contratos de nivel de servicio se realizan sobre una base por salto (PHB) de tal modo que dentro de la red corporativa interna se pueden predecir los flujos de tráfico de la red, pero una vez que el enlace WAN deja la empresa, los contratos de servicio pierden su validez. Por lo general, los niveles utilizados con DiffServ son cuatro. 1. PHB predeterminado, que por lo general es el tráfico de máximo esfuerzo 2. PHB Expedited Forwarding (Transferencia acelerada) (EF), para tráfico de baja pérdida y baja latencia 3. Assured Forwarding (Transferencia asegurada) (AF), grupo de comportamiento 4. PHB Class Selector (Selector de clases), que se definen para mantener la compatibilidad con versiones anteriores del campo de precedencia de IP. Para decidir qué nivel de servicio utilizar, debe examinar las necesidades de las aplicaciones conectadas al arreglo. Por ejemplo, si tiene sus hosts configurados para el inicio con iSCSI o utiliza la virtualización para "ocultar" el arreglo y el sistema operativo huésped se inicia desde una unidad C: que está concretamente en el arreglo, debe seleccionar EF porque los datos deben llegar allí y si hay mucha demora, el host se bloqueará. Por otra parte, tal vez desee que todo su tráfico entrante proveniente de Internet esté establecido en la clase más baja posible, que es AF, para no afectar los datos críticos. RESUMEN Una IP SAN es una solución de almacenamiento flexible, fácil de implementar y utilizar para empresas de cualquier tamaño. Mediante la aplicación de las prácticas recomendadas en estas notas técnicas y el empleo de prácticas óptimas de TI habituales, puede contar con una solución de almacenamiento de datos flexible y de gran confiabilidad. Recuerde que es importante diseñar y crear su red corporativa con la IP SAN en mente, ya que a medida que crezcan sus necesidades, 8 de septiembrePágina 11 PRÁCTICAS ÓPTIMAS DE IP SAN también crecerá el tráfico de datos. Mediante la aplicación de las recomendaciones incluidas en estas notas técnicas estará en una posición mucho mejor para gestionar esos cambios. 8 de septiembrePágina 12