View/Open - Pontificia Universidad Católica del Ecuador

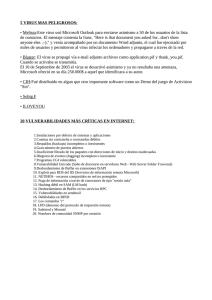

Anuncio