Diapositiva 1 - diseño y programación web

Anuncio

PROTOCOLO HTTP

1

Hypertext Transfer Protocol

INTRODUCCIÓN

HTTP: HyperText Transfer Protocol

Fue desarrollado por el consorcio W3C y la IETF.

El protocolo de transferencia de hipertexto es el

protocolo usado en cada transacción de la Web.

HTTP define la sintaxis y la semántica que

utilizan los elementos software de la arquitectura

web (clientes, servidores, proxies) para

comunicarse.

2

CARACTERÍSTICAS (I)

Es un protocolo en la capa de aplicación. Por

debajo está TCP/IP.

Aplicación

HTTP

Trasporte

TCP

Red

IP

3

CARACTERÍSTICAS (II)

Es un protocolo orientado a transacciones y sigue

el esquema petición-respuesta entre un cliente y

un servidor.

El protocolo HTTP está basado en mensajes.

Texto plano.

4

CARACTERÍSTICAS (III)

HTTP es un protocolo sin estado (transacciones

son stateless), es decir, que no guarda ninguna

información sobre conexiones anteriores.

Hay ausencia de estado tras cada par peticiónrespuesta.

Tras la respuesta, el servidor cierra inmediatamente

la conexión.

No existe el concepto de sesión.

El cliente le dice al servidor al principio de la

petición la versión que usa, y el servidor usa la

misma o una anterior en su respuesta.

5

VERSIONES (I)

0.9

Obsoleta. Soporta sólo un comando, GET, y

además no especifica el número de versión HTTP.

No soporta cabeceras. Como esta versión no

soporta POST, el cliente no puede enviarle mucha

información al servidor.

HTTP/1.0 (mayo 1996)

Esta es la primera revisión del protocolo que

especifica su versión en las comunicaciones, y

todavía se usa ampliamente, sobre todo en

servidores proxy. RFC 1945

6

VERSIONES (II)

HTTP/1.1 (junio 1999)

Versión actual; las conexiones tcp/ip persistentes

están activadas por defecto (propiedad "KeepAlive“) (con HTTP 1.0 se transmitían los

documentos por partes) y funcionan bien con los

proxies. RFC 2616

HTTP/1.2 (febrero 2000)

Experimental; HTTP Extension Framework,

incluye en gran medida a PEP (Protocolo de

Extensión de Protocolo). RFC 2774

7

FUNCIONAMIENTO (I)

Cuatro fases:

Establecimiento de la conexión: basada en la URL.

Solicitud: el navegador establece la conexión con el

servidor y envía:

El método de solicitud (solicita datos al final si utiliza POST

o PUT ).

La URL.

El número de versión HTTP.

La información de cabecera (informativa, opcional),

finalizada con una línea en blanco.

Respuesta: el servidor procesa la solicitud y envía:

Código del estado y versión del protocolo HTTP.

Información de cabecera, finalizada con una línea en blanco.

Texto (datos).

Cierre de la conexión.

8

FUNCIONAMIENTO (II)

Si la página web solicitada contiene 3 imágenes

http/1.0: realiza una nueva conexión por cada

imagen.

http/1.1: sobre la misma conexión tcp realiza la

petición/respuesta de las imágenes referenciadas.

9

FUNCIONAMIENTO (III)

Petición típica navegador:

GET /index.html HTTP/1.1

Host: www.san.gva.es (obligatorio)

Accept: text/html, text/plain, image/jpeg, image/gif, */* (opcional)

[Línea en blanco]

Respuesta típica del servidor:

HTTP/1.1 200 OK

Date: Wed, 08 Sep 2010 18:31:51 GMT

Server: Apache

Last-Modified: Tue, 20 Oct 2009 15:46:56 GMT

ETag: "a256-abc-c599bc00"

Accept-Ranges: bytes

Content-Length: 2748

Content-Type: text/html

[Línea en blanco]

<html><body>

10

(Contenido)

</body></html>

EJERCICIO

Con un cliente telnet, realiza una petición http al

servidor www.san.gva.es.

telnet www.san.gva.es 80

GET /index.html HTTP/1.1

Host: www.san.gva.es

Accept: text/html, text/plain, image/jpeg, image/gif, */*

11

MENSAJES – INTRODUCCIÓN (I)

Protocolo basado en mensajes texto, compuestos de

una línea inicial, de una cabecera y de un cuerpo.

Línea inicial del mensaje:

Primera línea del mensaje donde se indica que hacer

(mensaje de petición) o que ha ocurrido (mensaje de

respuesta).

Cabecera del mensaje:

Bloque de campos terminados por una línea en blanco

Contienen los atributos del mensaje.

Cuerpo del mensaje:

Es opcional. Su presencia depende de la petición y del

resultado.

El contenido está determinado por el tipo de recurso.

12

MENSAJES – INTRODUCCIÓN (II)

GET /index.html HTTP/1.1

HTTP/1.1 200 OK

Host: www.san.gva.es

Content-Length: 2748

Content-Type: text/html

datos

vacio

html

imagen

datos

vacio

13

MENSAJES – PETICIÓN / RESPUESTA

El cliente envía una petición al servidor en forma de

mensaje texto, incluyendo:

Una línea inicial con el método de solicitud, la URL del

recurso solicitado y la versión del protocolo.

Una lista de campos, consistente en modificadores de la

petición, información del cliente, etc.

Un posible cuerpo de contenido.

El servidor responde con un mensaje donde se

incluye:

Una línea de estado, con la versión del protocolo y un

código de éxito o error.

Una lista de campos, donde se incluyen entre otras cosas: el

tipo MIME de la respuesta, información del servidor,

entidades de meta-información, etc.

Un cuerpo con el contenido del recurso solicitado (opcional).

14

MENSAJES – PRIMERA LÍNEA

Línea inicial en las peticiones:

Especifica el recurso que se solicita, y qué se precisa de él:

Nombre de método (GET, POST, HEAD, etc.).

Recurso (URL completa o el camino de la URL)

Versión del protocolo HTTP (HTTP/x.x).

Ejemplo:

GET /directorio/otro/fichero.html HTTP/1.0

Línea inicial de la respuesta:

Versión de HTTP (HTTP/x.x).

Código de estado:

Código numérico de estado.

Comentario descriptivo de estado.

Ejemplo:

HTTP/1.1 401 Unauthorized

15

MENSAJES – MÉTODOS DE ENVÍO

RFC 2616 – Sección 9

GET: Solicita un documento al servidor.

HEAD: Similar a GET, pero sólo pide las cabeceras HTTP.

Se pueden enviar datos en la URL

Comprobar enlaces ( http://www.notifymee.com )

Para consultar información sobre el fichero (fecha de modificación, tamaño, tipo

de servidor, tipo de documento solicitado) antes de solicitarlo.

Lo utilizan los motores de búsqueda para comprobar que las páginas están en

vigor.

POST: Manda datos al servidor para su procesado.

Similar a GET, pero además envía datos en el cuerpo del mensaje.

La URL corresponde a un página dinámica que trata los datos enviados y genera

contenido dinámico.

PUT: Almacena el documento enviado en el cuerpo del mensaje.

DELETE: Elimina el documento referenciado en la URL.

TRACE: Rastrea los intermediarios por los que pasa la petición.

OPTIONS: Obtiene el servidor y averigua los métodos que soporta el

servidor.

En una caché sólo se guardan las respuestas de las peticiones realizadas con GET y

HEAD (POST no).

16

MÉTODO GET

Sintaxis:

Solicita el recurso nombrado en la URL

GET <URL> <VERSION>

Recurso estático o dinámico (con o sin parámetros)

Variantes (para reducir el trafico en la red):

GET condicional

Baja el recurso sólo bajo ciertas condiciones

Añadiendo las cabeceras:

If-Modified-Since, If-Match, If-Range, etc.

GET parcial

Baja sólo ciertas partes del recurso

Añadiendo la cabecera:

Range: bytes=...

17

MÉTODO GET - EJEMPLOS

GET http://www.san.gva.es/index.html HTTP/1.1

Host: www.san.gva.es

If-Modified-Since: Fri, 1 Feb 2008 12:00:00 GMT

HTTP/1.0 304 Not Modified

Date: Thu, 1 Mar 2004 13:55:13 GMT

Content-Type: text/html

Expires: Fri, 30 Apr 2004 13:55:13 GMT

GET /Default.htm HTTP/1.1

Host: www.microsoft.com

Range: bytes=0-80

HTTP/1.1 206 Partial content

Server: Microsoft-IIS/5.0

Content-Type: text/html

Content-Length: 81

Content-Range: bytes 0-80/19618

<HTML> ....

18

MÉTODO POST

Sintaxis:

POST <URL> <VERSION>

<CABECERA>

<CRLF>

<CUERPO DEL MENSAJE>

Proporciona datos al recurso nombrado en la URL.

Los datos son enviados en el cuerpo del mensaje.

Códigos de respuesta:

200 OK

204 No Content

201 Created (cabecera location, localización real del

recurso solicitado)

19

MÉTODO POST - EJEMPLOS

POST /validar.jsp HTTP/1.1

Host: eves.san.gva.es

User-Agent: Mozilla/4.7 (compatible; MSIE 5.0; Windows 5.0)

Accept: */*

Accept-Language: en-us

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 39

name=Marie&path=%2F&ort=Karlsruhe&submit=Submit+Request

HTTP/1.1 200 OK

Date: Wed, 27 Oct 1999 14:13:43 GMT

Server: Apache/1.2.1

Content-Type: text/html

Content-Length: 380

<html><head>

<title>Validar</title> ...

20

CÓDIGOS DE ESTADO

1xx: Mensaje informativo.

2xx: Éxito

200 OK

201 Created

202 Accepted

204 No Content

3xx: Redirección

300 Multiple Choice

301 Moved Permanently

302 Found

304 Not Modified

4xx: Error del cliente

400 Bad Request

401 Unauthorized

403 Forbidden

404 Not Found

5xx: Error del servidor

500 Internal Server Error

501 Not Implemented

502 Bad Gateway

503 Service Unavailable

RFC 2616 – Sección 10

21

CABECERAS DEL MENSAJE

HTTP/1.0: 16 cabeceras, ninguna obligatoria.

HTTP/1.1: 46 cabeceras, “Host:” obligatoria en las

peticiones (usada por los “servidores virtuales” y

proxies).

Formato de las cabeceras

Nombre: [espacio] VALOR CRLF

Mismo formato que las cabeceras de correo y News

(MIME).

Clasificación:

Genéricas: cliente y servidor

Exclusivas de la petición (información del cliente)

Exclusivas de la respuesta (información del Servidor)

Entidad del cuerpo del mensaje

Un diagrama de actividad para describir la resolución

de los códigos de estado http de respuesta

http://thoughtpad.net/alan-dean/http-headers-status.html

http://code.google.com/p/http-headers-status/

22

CABECERAS GENÉRICAS

RFC 2616 – Sección 4.5

Cabeceras generales para la solicitud y la respuesta.

No tienen relación directa con la entidad.

HTTP/1.x

Date: fecha de creación del mensaje

Pragma: no-cache.

Date: Tue, May 16 12:39:32 2001 GMT

No enviar la copia guardada en la caché.

HTTP/1.1

Cache-Control: Controla el comportamiento de la caché

Connection:

close

Keep-Alive

Via: Información sobre los intermediarios.

23

CABECERAS DE LA PETICIÓN (I)

Exclusivas de la petición RFC 2616 – Sección 5.3.

Preferencias en la respuesta (HTTP/1.1):

Accept: Tipos MIME aceptados por el navegador.

Accept-Charset: Preferencias en el conjunto de caracteres.

Accept-Encoding: Preferencias en la codificación del

contenido.

Accept-Language: Preferencia en el Lenguaje del

documento.

Peticiones condicionales (HTTP/1.1):

If-Modified-Since: fecha (también HTTP/1.0)

If-Unmodified-Since: fecha

If-Match: etiqueta.

La petición será efectiva si coinciden las etiquetas

If-None-Match: etiqueta.

24

PETICIÓN CONDICIONAL

25

CABECERAS DE LA PETICIÓN (II)

Restricciones en el servidor (HTTP/1.1):

Max-Forward: límite de cabeceras añadidas en TRACE

Range: rango (de bytes de la entidad).

Se emplean para GET parciales.

Otra información enviada con la petición:

Host: Nombre y puerto del servidor al que se dirige la

petición

From: e-mail del solicitante.

User-Agent: Identificación del programa del cliente

Mozilla/4.7 (compatible; MSIE 6.0; Windows 5.0)

Referer: URL origen de la petición

Authorization: Tipo [espacio] Credenciales

Authorization: Basic B64(login:password)

Cookies: nombres y valores de las cookies.

26

CABECERAS DE LA RESPUESTA

RFC 2616 – Sección 6.2

Redirecciona:

Location: localización real del recurso

Seguridad:

WWW-Authenticate (se solicita autentificación)

Caché (HTTP/1.1):

WWW-Authenticate: Basic realm=“ámbito”

Etag: etiqueta.

Age: tiempo (desde que fue generada la respuesta).

Otra información relacionada con la respuesta:

Server: versión del software del servidor

Server: Apache/1.3.12 (Win32)

Retry-After: tiempo. (HTTP/1.1)

Tiempo de espera antes de solicitar el recurso de nuevo.

Accept-Ranges (HTTP/1.1)

Set-Cookies

27

CABECERAS DE ENTIDAD

RFC 2616 – Sección 7.1

Mensajes de solicitud y respuesta

HTTP/1.0

Allow: métodos permitidos para el recurso

Content-Encoding: codificación de la entidad (p.e. compresión)

Content-Encoding: gzip

Content-Length: longitud de la entidad (importante en

solicitud)

Content-Type: tipo MIME de la entidad

Content-Type: text/html; charset=iso-latin-1

Expires: fecha tope de validez en la caché

Last-Modified: fecha de la última modificación de la entidad

HTTP/1.1

Content-Language: Lenguaje natural de la entidad.

Content-Location: localización URL alternativa.

28

CUERPO DEL MENSAJE

En las respuestas contiene el recurso pedido o

texto explicando un error.

En las peticiones contiene datos de usuario o

ficheros para subir.

Si hay cuerpo, deben aparecer al menos las

siguientes cabeceras relativas a él:

Content-Type: tipo MIME de los datos (ej: text/html,

image/png).

Content-Length: número de bytes en el cuerpo.

29

PETICIÓN

30

RESPUESTA

31

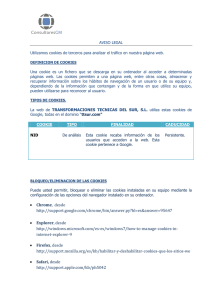

COOKIES – INTRODUCCIÓN (I)

Las cookie son información que el navegador

guarda en memoria o en el disco duro dentro de

ficheros texto, a solicitud del servidor.

Incluyen datos generados por el servidor, o datos

introducidos en un formulario por el usuario,

enviados al servidor y reenviados por éste al cliente.

HTTP es un protocolo sin estados (no almacena el

estado de la sesión entre peticiones sucesivas)

Las cookies pueden usarse para asociar estado.

Proporcionan una manera de conservar cierta información

entre peticiones del cliente.

32

COOKIES – INTRODUCCIÓN (II)

Tipos: cookies de sesión y cookies persistentes.

Las cookies persistentes son almacenadas en disco por el

propio navegador.

Internet explorer:

Un archivo para cada cookie:

<identificador de usuario>@<dominio.txt>

Firefox:

Máximo de trescientas cookies en el disco.

Todas en el mismo archivo: cookie.txt

Si llega la número 301, se borra la más antigua.

Tamaño máximo de 4 Kbytes por cookie (nombre y valor).

Veinte cookies máximo por servidor o dominio.

Ninguna máquina que no encaje en el dominio de la cookie

podrá acceder a ella.

33

COOKIE ENVIADA POR EL SERVIDOR

Cabecera HTTP: “Set-Cookie”

Cabecera incluida por el servidor en el mensaje de respuesta, cuando

quiere enviar una cookie.

Formato:

“Set-Cookie:”

“nombre=valor”: Nombre de la cookie y valor

“;expires=fecha”: Fecha de caducidad, si no se especifica caduca cuando el

usuario salga de la sesión

“;path=camino”: Camino de las aplicaciones con acceso a la cookie, si no se

especifica, toma como camino el directorio de la aplicación que la originó

“;domain=dominio”: Dominio de los servidores con acceso a la cookie, si no se

espeficia, el navegador sólo devolverá la cookie a la máquina que la originó

“;secure”: sólo se transmite sobre canales seguros (HTTPS).

Ejemplo:

Set-Cookie: unnombre=unvalor; expires=Mon, 30-Jan200112:35:23 GMT; path=/dir;

domain=mi.dominio.com; secure

34

COOKIE ENVIADA POR EL CLIENTE

Cabecera HTTP: “Cookie”.

Enviará todas las cookies en una única cabecera

HTTP:

Cookie: nombre1=valor1; nombre2=valor2; ...

Proceso:

Cuando un cliente solicita una URL, buscará en su

lista de cookies aquellas que coincidan con ese

dominio y con ese camino.

Dentro de la cabecera “Cookie”, las cookies se

ordenan de más a menos específicas (según camino).

No se consideran las cookies caducadas (de hecho, se

eliminan).

35

SEGURIDAD COOKIES

Son simples ficheros texto almacenados por el navegador.

Son elementos pasivos que no pueden emprender ninguna

acción.

No pueden infectar el ordenador con ningún tipo de virus.

No pueden ser usados para extraer datos de nuestro disco

duro.

Solo almacenan la información confidencial que previamente

haya sido enviada al servidor.

Sin embargo:

No son un buen elemento de seguridad, ya que cualquier

usuario que tenga acceso a ellas (tal vez a través de la red

local, nunca a través de Internet) puede extraer sus datos.

Tienen acceso a ellas a través de internet,

dominios(máquinas/webs) que encajen con el dominio de la

cookie.

Pueden ser utilizadas por los servidores para hacer un

seguimiento oculto de las páginas visitadas por un usuario y

crearse un perfil del usuario.

36

SEGURIDAD COOKIES – HTTPONLY

Los navegadores actuales incluyen soporte de

httpOnly, de forma que el servidor indica que una

cierta cookie no debe ser usada desde Javascript, sino

solo servir para identificar al usuario desde el

navegador.

Podemos probar el funcionamiento de esta opción en:

http://jorbartu.webcindario.com/sin_httponly.php

http://jorbartu.webcindario.com/con_httponly.php

Si accedemos a ella con Firefox 2.0.0.5 nos mostrará

un pop-up vacio, mientras que si lo hacemos con una

versión antigua nos mostrará la cookie que se ha

recibido, que es prueba=sinhttponly.

Prueba de concepto (saltarse la restricción httpOnly,

si el servidor tiene activado el método TRACE)

http://www.pentester.es/2010/07/estado-de-cross-sitetracing-xst.html

37

EJEMPLO – HTTPONLY

<?php

header("Set-Cookie: prueba=conhttponly; httponly");

?>

<html>

<body>

<script>

alert(document.cookie);

</script>

</body>

</html>

38

LOCAL SHARED OBJECTS, LAS COOKIES DE

FLASH

Las aplicaciones en Flash pueden guardar pequeñas

cantidades de datos en nuestro ordenador para poder

acceder a ellas en sesiones posteriores.

La mayoría de los navegadores implementan un

sistema para visualizar, modificar y borrar las

cookies, no lo hacen con los Local Shared Objects.

Las cookies normales solo pueden almacenar 4 KB,

las cookies de Flash pueden, por defecto, guardar

hasta 100 KB en nuestro ordenador.

http://www.ghacks.net/2007/05/04/flash-cookiesexplained/

39

SESIONES

HTTP es un protocolo sin manejo de estados.

Tras la respuesta, el servidor cierra inmediatamente la

conexión (HTTP/1.0).

Los servidores HTTP responden a cada solicitud del cliente

sin relacionar tal solicitud con alguna solicitud previa o

siguiente.

El protocolo HTTP no maneja un estado de cada conexión

realizada por el mismo usuario, sea cual sea la versión HTTP.

No existe el concepto de sesión.

Las sesiones son fundamentales en las aplicaciones

Web y permiten:

Definir varios estados distintos en la aplicación.

Colocar las solicitudes y respuestas dentro de un contexto

más amplio.

Los clientes y servidores intercambian información sobre el

estado de la aplicación.

40

SESIONES – MECANISMOS

Se deben establecer mecanismos ajenos al protocolo

HTTP para llevar el control de la sesión.

A través de Cookies.

Reescribiendo (inflando) las direcciones URL.

A partir de controles HTML ocultos.

<input type=“hidden” name=“sesion” value=“1234”>

A partir de la dirección IP del cliente.

El servidor mantiene la información de la sesión en

memoria RAM, archivos o una base de datos.

La dirección IP no distingue usuarios, sólo máquinas.

Los más utilizados son los tres primeros.

41

SESIONES – IDENTIFICADORES

Para que la aplicación Web identifique cada petición

HTTP dentro de una sesión, las peticiones deben

contener un identificador pasado a través de:

Parámetros en la URL (método GET)

Parámetros incluidos en el cuerpo del mensaje

(método POST)

Cookie

Esto, entre otras cosas, evita que el usuario deba

autentificarse en cada petición.

Los identificadores de la sesión deben ser únicos y

difíciles de adivinar.

42

AUTENTIFICACIÓN Y AUTORIZACIÓN

Autentificación o autenticación: es el proceso de

intento de verificar la identidad digital del

remitente de una comunicación.

Autorización: es el proceso por el cual la red de

datos autoriza al usuario identificado a acceder a

determinados recursos de la misma.

43

AUTENTIFICACIÓN CON HTTP

Existen múltiples métodos para la autenticación

de Usuarios.

El protocolo HTTP provee un mecanismo para la

autenticación de un usuario.

Cabeceras: WWW-Authenticate (respuesta, se solicita

autentificación) y Authoritation (petición, se envía la

autentificación).

Los navegadores se encargan de manejar la petición

al usuario por parte del servidor para que se

identifique, presentándole un cuadro de diálogo

Autentificación con HTTP/1.1

La autentificación Basic (ya existía en la versión

HTTP/1.0).

La autentificación Digest (mejora la Basic).

44

AUTENTIFICACIÓN BASIC (I)

Codificación simple de 6 bits.

Une en una cadena el login y password separado por “:”

Divide la secuencia de bits de la cadena en grupos de 6 bits.

A cada trozo le asigna una letra (extraída de una alfabeto

especial de 64 caracteres).

El servidor devuelve el mensaje:

HTTP/1.1 401 Unauthorized

WWW-Authenticate: Basic realm=“Zonaprivada"

El cliente reenvía el mensaje añadiendo:

Authorization: Basic am9yZ2U6YmFyYmVyYQ==

Es muy simple. Se puede decodificar en pocos

segundos a mano.

45

AUTENTIFICACIÓN BASIC (II)

Fases:

El navegador Web del cliente envía una petición

HTTP estándar para poder entrar en una zona del

Sitio Web:

GET /privada/index.html HTTP/1.1

Host: jorbartu.webcindario.com

El servidor Web le indica al cliente que la zona a la

que quiere acceder, se encuentra protegida mediante

contraseña:

HTTP/1.1 401 UNAUTHORIZED

Date: Sat, 27 Nov 2010 10:18:15 GMT

WWW-Authenticate: Basic realm="Zona Privada"

Content-Type: text/html Content-Length: 311

46

AUTENTIFICACIÓN BASIC (III)

El navegador Web del cliente muestra una ventana para

introducir el nombre de usuario y contraseña para poder

acceder a la zona privada. Una vez introducidos los

campos, se le reenvía la petición HTTP al servidor Web,

esta vez con las credenciales incluidas:

GET /privada/index.html HTTP/1.1

Host: jorbartu.webcindario.com

Authorization: Basic am9yZ2U6YmFyYmVyYQ==

El servidor Web compara la información obtenida del

cliente con su lista de credenciales válidas, y si éstas son

correctas, el servidor Web permite el acceso a la zona

privada enviando la siguiente respuesta seguida de la mera

información de la zona restringida:

HTTP/1.1 200 OK

Date: Sat, 27 Nov 2010 10:19:07 GMT

Content-Type: text/html

Content-Length: 1221

47

EJEMPLO – AUTENTIFICACIÓN BASIC 1

http://jorbartu.webcindario.com/autentificar.php

o

<?php

if (!isset($_SERVER['PHP_AUTH_USER']))

{

header('WWW-Authenticate: Basic realm="Mi Autentificacion Basic"');

header('HTTP/1.1 401 Unauthorized');

echo 'Texto a enviar si el usuario pulsa el botón de cancelar';

exit;

}

else

{

echo "<p>Usuario: {$_SERVER['PHP_AUTH_USER']}.</p>";

echo "<p>Contraseña: {$_SERVER['PHP_AUTH_PW']}.</p>";

}

?>

48

EJEMPLO – AUTENTIFICACIÓN BASIC 2

Capturamos las cabeceras http con el complemento de

firefox HttpFox

https://addons.mozilla.org/es-ES/firefox/addon/6647

http://code.google.com/p/httpfox/

Para ver y modificar las cabeceras HTTP/HTTPS y los

parámetros POST con el complemento de firefox Tamper

Data

https://addons.mozilla.org/es-ES/firefox/addon/966

http://tamperdata.mozdev.org/

Decodificar la cadena enviada en base64

http://www.chechesa.net/Codificador/Base64

49

AUTENTIFICACIÓN DIGEST

Alternativa mucho más segura que Basic.

Utiliza algoritmos de 128 bits (MD5) para hallar el

compendio del password.

MD5:

Los hashes md5 no se desencriptan, es imposible volver

desde el hash md5 a la palabra original. La única solución

es coger la palabra original, encriptarla y compararla con el

hash.

El servidor responde con el mensaje:

HTTP/1.1 401 Unauthorized

WWW-Authenticate: Digest realm="..“ nonce="HK6TP4C..“

El cliente reenvía el mensaje añadiendo:

Authorization: Digest username=“jorge" realm=“zonaprivada“

nonce="HK6TP.." uri="/privado/“ algorithm=MD5

response="66C4EH87SK3JHH33833HDLSDJKD38838JJ5G3“

……

50

AUTENTIFICACIÓN HTTP EN APACHE

Documento WAMP:

método de autentificación http Basic

método de autentificación http Digest

Ejercicio:

Configurar Apache con los dos tipos de autentificación,

para el acceso a una zona privada que cuelgue del la

carpeta raíz llamada /privada.

Crearemos un par de usuarios que deben pertenecer al

grupo “administradores”.

Bases de datos de hash MD5

d67326a22642a324aa1b0745f2f17abb

http://md5.rednoize.com

http://gdataonline.com

51

ALTERNATIVAS A LA AUTENTIFICACIÓN

HTTP

La autentificación con HTTP presenta varias

desventajas:

No termina la sesión hasta que es cerrado el navegador.

No se puede modificar la presentación de la ventana de

diálogo, donde se le solicita al usuario que se identifique.

Este formulario es manejado por el navegador

autónomamente.

La otra alternativa es que la aplicación Web se haga

cargo de la autenticación, integrándose a la

autorización del usuario y al mecanismo de sesiones.

La presentación se hace a través de formularios HTML.

Otorga más flexibilidad para modificar el método de

autentificación cuando se necesite.

La comunicación se cifra utilizando HTTPS.

52

HTTPS

HTTPS: protocolo que utiliza SSL (Secure Socket

Layer) (o TSL) para transportar mensajes HTTP

(puerto 443).

53

AUTENTIFICACIÓN FORMULARIO HTML

En un formulario html si los datos no viajan

sobre sobre https, el usuario y la contraseña

viajan en abierto, una solución sería con

javascript codificar el password y enviar el hash

como hace la autentificación http digest (en la

base de datos tendríamos el password

almacenado también encriptado, solo hay que

comparar).

http://pajhome.org.uk/crypt/md5/index.html

http://www.webtoolkit.info/javascript-md5.html

54

EVITAR LOGIN AUTOMÁTICO POR FUERZA

BRUTA

Brutus

http://www.hoobie.net/brutus/index.html

http://www.bujarra.com/Brutus.html

Uso de Captchas que impliquen la intervención humana.

http://es.wikipedia.org/wiki/Captcha

Solución javascript:

http://www.archreality.com/jcap/

Otra solución :

http://www.google.com/recaptcha

http://code.google.com/intl/es/apis/recaptcha/docs/php.html

proyecto para la digitalización de libros y documentos

escaneados del Internet Archive de la escuela de Ciencias

de la computación de la Universidad de Carnegie Mellon

que pretende la revisión distribuida de los términos que no

ha podido convertir a texto mediante el escaneo con el

sistema OCR, por el que se nos ofrece la palabra a descifrar

como captcha y otro término para su comprensión.

55

OWASP (OPEN WEB APPLICATION

SECURITY PROJECT)

Proyecto de seguridad de aplicaciones web abiertas, es un proyecto de

código abierto dedicado a determinar y combatir las causas que hacen que

el software sea inseguro (http://es.wikipedia.org/wiki/OWASP).

Los proyectos OWASP se dividen en dos categorías principales: proyectos

de documentación (guía seguridad, vulnerabilidades más críticas,

métricas, etc.) y proyectos de desarrollo (WebScarab, WebGoat, DotNet).

Los diez riesgos más importantes en aplicaciones web (2010)

Guía de testing

http://www.owasp.org/index.php/Category:OWASP_Testing_Project

WebScarab (proxy HTTP)

marco de trabajo para analizar aplicaciones web que se comunica usando

los protocolos HTTP y HTTPS

http://www.owasp.org/images/4/44/OWASP_Top_10_-_2010.pdf

http://www.owasp.org/index.php/Proyecto_WebScarab_OWASP

WebGoat (entorno de entrenamiento)

aplicación web J2EE deliberadamente insegura, diseñada para enseñar

lecciones de seguridad en aplicaciones Web.

http://www.owasp.org/index.php/Proyecto_WebGoat_OWASP

56

CACHES – CABECERAS HTTP

Los mecanismos en HTTP 1.0 eran muy pobres.

Pragma, Expires, If-Modified-Since y Last-Modified

HTTP 1.1 añade mecanismos para permitir a las

caches ser más consistentes con los servidores.

Cache-Control, Age, Etag e If-...

El cliente puede forzar a la caché a que actualice

siempre el objeto:

Pragma: no-cache (HTTP/1.0)

Cache-Control: no-cache (HTTP/1.1)

El servidor puede evitar que la caché guarde el

objeto.

Cache-Control: no-store (HTTP/1.1)

57

CACHE – EXPIRACIÓN DEL DOCUMENTO

Determina si el tiempo que lleva almacenado el objeto

en la caché ha sobrepasado el máximo permitido. Si el

objeto guardado en la caché no es lo suficientemente

reciente, la caché valida el recurso con el servidor.

Cabeceras HTTP involucradas, enviadas por el

servidor:

Expires: fecha (de expiración)

Age: segundos (que el objeto llevaba almacenado en el

Cache-Control: max-age = segundos

servidor)

Vida máxima del objeto.

La caché decide que el recurso ha expirado si:

La edad del recurso es mayor que la vida máxima (maxage).

Edad = Age + tiempo de respuesta + tiempo en la caché.

La fecha de expiración (Expires) ha sido sobrepasada.

58

CACHE – VALIDACIÓN

La caché contrasta con el servidor si el contenido del objeto

ha cambiado, antes de descargar dicho recurso.

Utiliza peticiones condicionales:

Basadas en la etiqueta (Etag) del objeto guardado en caché

If-Match: etiqueta (Etag del objeto en la caché)

If-None-Match: etiqueta (idem )

Basadas en la fecha de la última modificación (Last-Modified)

If-Modified-Since: fecha (Last-Modified del objeto en caché)

If-UnModified-Since: fecha (ídem )

Un objeto guardado en la caché será actualizado si:

La fecha incluida en If-Modified-Since es posterior a la fecha

de la última modificación del objeto en el servidor origen.

La etiqueta incluida en If-None-Match no coincide con la del

servidor origen.

El servidor puede forzar la validación de la caché:

Cache-Control: must-revalidate

59

CACHE – ETIQUETAS HTML META

La fecha en la que expira una página:

<meta http-equiv=“expires” content=“fecha formato GMT”>

La fecha en la que dicha página expira y por tanto el navegador

"refrescará" el contenido después de esa fecha. El formato de la fecha

es GMT: Tue, May 16 12:39:32 2001 GMT, también se puede indicar

un CERO para que expire inmediatamente.

En el caso de que el valor de content sea -1, no se guardará en el

caché, en teoría lo mismo que si fuese 0.

Para que no se guarde la página en la caché:

<meta http-equiv="Pragma" content="no-cache”>

Esto le indica al navegador que no guarde la página en el caché.

Este meta-tag no es válido para el Internet Explorer y según la

Knowledge Base, es preferible usar el método indicado arriba, es decir

usar "expires" y en content -1:

<meta http-equiv="expires" content="-1”>

En los ejercicios que hagamos añadir esta etiqueta para que el

navegador no guarde la página en cache y cuando realicemos

cambios al refrescar la página, el navegador leerá de nuevo el

archivo y no cogerá la copia de cache.

60

PROTOCOLO SPDY

Mejora las prestaciones de la navegación reduciendo la

latencia del actual protocolo HTTP (la conexión se abre y se

cierra por petición).

Tras una serie de pruebas abriendo 25 de las 100 páginas

web más visitadas, SPDY aumenta entre un 22 y un 60% la

carga de las páginas web corrientes, y entre un 39% y un

55% las webs que usan SSL.

SPDY complementa el protocolo HTTP y permite una sola

conexión TCP para manejar varias peticiones HTTP a la vez

de manera concurrente.

Aplicación

HTTP

Sesión

SPDY

Trasporte

TCP

Red

IP

61

ENLACES

El archivo de internet

http://www.archive.org

SPDY

http://sites.google.com/a/chromium.org/dev/spdy/spdywhitepaper

http://dev.chromium.org/spdy

http://es.wikipedia.org/wiki/SPDY

Google ha puesto en marcha un tutorial para desarrolladores web.

En este curso, demuestra cómo se utilizan las vulnerabilidades

típicas de este tipo de aplicaciones y las medidas para prevenirlas.

El tutorial consiste en dos elementos: una aplicación web

vulnerable (Jalsberg) y una guía sobre cómo encontrar las

vulnerabilidades en la aplicación.

http://code.google.com/intl/es-ES/edu/security/index.html

62