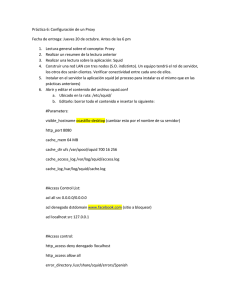

Icon

Anuncio