Unidad 8 Despliegue de redes inalámbricas

Anuncio

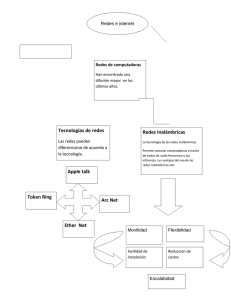

CFGM. Servicios en red Unidad 8 Despliegue de redes inalámbricas 8 Despliegue de redes inalámbricas CONTENIDOS 1. Redes inalámbricas 2. Estándares de conexión 3. Elementos inalámbricos 4. Modos de conexión 5. Identificadores de servicio 6. Seguridad en redes inalámbricas 7. Direcciones MAC 8. Filtrado de tráfico 2 8 Despliegue de redes inalámbricas 1. Redes inalámbricas En la actualidad, cualquier ordenador o dispositivo móvil dispone de elementos de hardware que le permiten conectarse y comunicarse con otros. A menudo constituyen la única solución, ya que puede resultar costoso o incluso problemático llevar el cable a determinadas zonas. Para estas situaciones y, en especial, aquellas en las que se deberá trabajar en diversos lugares, las redes inalámbricas son la mejor solución para equipos móviles y portátiles, así como PDA y smartphones. La tecnología inalámbrica se encuentra en todos los tipos de redes: • Redes de área ancha inalámbricas (WWAN) como GSM/EGPRS (2G), UMTS (3G), HSDPA/HSUPA (3.5G) o LTE/SAE (4G) o la MBWA (IEEE 802.20), en fase de estudio y desarrollo. • Redes de área metropolitana inalámbricas (WMAN) como WiMaX (IEEE 802.16) o MMDS/LMDS o la ETSI HiperMAN & HiperAccess. • Redes de área local inalámbricas (WLAN) que utilizan para su interconexión el estándar Wi-Fi (IEEE 802.11) o la ETSI HiperLAN. • Redes de área personal inalámbricas (WPAN) como Bluetooth, infrarrojos (irDA), HomeRF o la ETSI HiperPAN. 3 8 Despliegue de redes inalámbricas 1. Redes inalámbricas 4 8 Despliegue de redes inalámbricas 1. Redes inalámbricas 1.1. Redes inalámbricas personales Las redes de área personal inalámbricas surgieron a raíz del interés de un grupo de trabajo (IEEE 802.15) por desarrollar un sistema que permitiese comunicar directamente entre sí dispositivos móviles de uso personal a distancias cortas, de igual a igual y sin que fuese precisa una infraestructura intermedia. Tienen una cobertura relativamente pequeña, si bien con antenas específicas se puede ampliar. Dentro de este grupo de redes las tecnologías más conocidas son: • irDA. Fue la primera en aparecer, en 1993. Trabaja en el espectro de infrarrojos. • HomeRF. Se basa en las normas de los teléfonos DECT y los teléfonos Wi-Fi para interconectar todos los dispositivos y formar una única red de voz y datos. • Bluetooth. Convertido en el estándar del sector, se halla en todo tipo de dispositivos de uso personal. 5 8 Despliegue de redes inalámbricas 1. Redes inalámbricas 1.2. Redes Wi-Fi (WLAN) Wi-Fi es una tecnología de redes de área local inalámbricas (WLAN) de paquetes no guiados basados en la transmisión de la señal por ondas electromagnéticas de radio en torno a los 2,4 GHz o los 5 GHz. Las WLAN no surgen para sustituir a las LAN, sino más bien para complementarlas, ya que permiten tanto a los usuarios como a los dispositivos mantenerse conectados y disfrutar de plena libertad de movimientos. 6 8 Despliegue de redes inalámbricas 1. Redes inalámbricas 1.2. Redes Wi-Fi (WLAN) Antes de proceder a su diseño, habrá que realizar un estudio para establecer los espacios físicos que se requiere cubrir, el tipo de cobertura que se dará, la funcionalidad deseada, así como los canales y los identificadores de red que se utilizarán. De cara a su implantación hay que considerar los factores siguientes: • Alta disponibilidad: la conexión inalámbrica tiene que estar en servicio en todo momento. • Arquitectura abierta: todos sus elementos siguen los estándares existentes, de modo que los dispositivos suministrados por fabricantes distintos funcionan correctamente entre sí. • Escalabilidad: permite disponer de diversos puntos de acceso (PA o AP, Access Point) en una misma red para proporcionar un mayor ancho de banda. • Manejabilidad: todos los elementos implicados en las redes inalámbricas han de ser de fácil configuración y manejo. 7 8 Despliegue de redes inalámbricas 1. Redes inalámbricas 1.3. Redes de área metropolitana inalámbricas (WMAN) Es interesante incidir en la tecnología 802.16 debido a la gran expansión que está teniendo para dar servicio de Internet mediante subcontratas promovidas por ayuntamientos o compañías operadoras de telecomunicaciones. Sin embargo, aunque se parece a la norma 802.11 utilizada en las WLAN, no son idénticas, pero sí que resultan compatibles. 8 8 Despliegue de redes inalámbricas 1. Redes inalámbricas 1.4. Redes de área ancha inalámbricas Las tecnologías para WAN inalámbrica (WWAN), como GSM/EGPRS, UMTS, HSDPA/HSUPA o LTE, constituyen otra opción a la hora de realizar despliegues de redes inalámbricas entre dos puntos muy distantes que sobrepasen los límites físicos de las anteriores, si bien siempre resultará más económico emplear WPAN, WLAN o WMAN, que utilizan bandas de frecuencias libres sin costes para su utilización. No hay que olvidar que las licencias para telefonía móvil son limitadas y el gobierno de cada país las cede a través de concesiones a operadores de telecomunicaciones para que realicen una explotación comercial de las mismas (en España, son Movistar, Vodafone, Yoigo y Orange). 9 8 Despliegue de redes inalámbricas 2. Estándares de conexión La organización de las tecnologías WLAN con tecnología Wi-Fi que ha llevado a la estandarización de los diferentes grupos de trabajo ha sido la IEEE, aunque no es la única que los respalda. De hecho, se ha desarrollado a partir de los dos rangos de frecuencias libres ISM utilizados para usos instrumentales, científicos y médicos, el de 2,4 GHz y el de 5 GHz. 10 8 Despliegue de redes inalámbricas 2. Estándares de conexión Aunque los primeros sistemas, propuestos en 1997, funcionaban con velocidades de transmisión de 1 o 2 Mbps, en la actualidad alcanzan los 11 Mbps para el estándar b, los 54 Mbps para el a/g y hasta los 600 Mbps para el n. También hay que comentar que todas ellas no son compatibles. La 802.11a solo se entiende con la 802.11n, ya que ambas trabajan en la frecuencia de los 5 GHz, mientras que todas las demás también son compatibles en la banda de 2,4 GHz. 11 8 Despliegue de redes inalámbricas 3. Elementos inalámbricos 3.1. Antenas Las antenas constituyen la parte fundamental de los dispositivos inalámbricos, ya que se encargan de enviar o recibir las ondas electromagnéticas con los datos. Según la cobertura de señal que cubren, pueden clasificarse en dos tipos: • Omnidireccionales. Radian la señal en todas direcciones. En realidad, lo hacen según un diagrama en forma de toro. • Direccionales. Concentran la señal en una sola dirección y cubren cierto ángulo alrededor de la dirección a la que se apunta. 12 8 Despliegue de redes inalámbricas 3. Elementos i n al ámb ri co s 3.1.Antenas Las características más importantes que deben valorarse a la hora de elegir las antenas son las siguientes: • El alcance, es decir, la distancia física en línea recta entre dos puntos. • Las dimensiones, imprescindibles para saber si cabe en la ubicación donde necesita colocarse. • Los rangos de temperaturas que soporta en funcionamiento, sabiendo si es para interior o exterior. • El tipo de polarización (vertical u horizontal). • La frecuencia de trabajo (para Wi-Fi oscila entre 2400 y 2485 MHz). • La ganancia o potencia, expresada en DBi (fabricantes) o en DBd (reales). • Los ángulos de recepción del ancho de banda, tanto horizontal como vertical (Horizontal or Vertical Beam Bandwith). 13 8 Despliegue de redes inalámbricas 3.2. Adaptadores inalámbricos Se trata de tarjetas inalámbricas integradas en todos los dispositivos inalámbricos, desde los clientes, que aparecen más visibles y pueden tener diferentes maneras de conectarse (PCI, PCMCIA y USB), hasta los elementos de interconexión inalámbricos (puntos de acceso, puentes y enrutadores Wi-Fi) que los llevan incrustados. 3.3. Puntos de acceso Las redes Wi-Fi tienen una topología sin organización, con uno o varios dispositivos emisores y receptores denominados puntos de acceso (AP), conectados a una red troncal. Se trata de un elemento clave dentro de estas redes, ya que dirige el tráfico y permite o no la circulación de los datos. En la actualidad se distinguen cuatro tipos de puntos de acceso: • Para redes de alto rendimiento, como empresas. • Para redes de entornos de radiofrecuencia (RF) complicados. • Para redes de interior, para cubrir espacios interiores de edificios de oficinas. • Para redes malladas. 14 8 Despliegue de redes inalámbricas 3.4. Puentes inalámbricos Mismos puntos de acceso vistos anteriormente, aunque configurados para funcionar como puentes, con la idea de unir dos segmentos de red en una o más sedes de una misma organización. El administrador de la red indica en qué modo ha de funcionar de acuerdo con las necesidades de cada momento. Se le puede indicar que trabaje en modo punto a punto o en modo punto a múltiples puntos. En ambos casos, solo puede existir un puente principal o raíz que se encargará de encaminar el tráfico, mientras que los otros tendrán la función de no-raíz. 3.5. Routers inalámbricos 15 Los fabricantes de routers les han añadido un adaptador Wi-Fi para que puedan funcionar también como puntos de acceso. Basta con disponer de una conexión para acceder, mediante un navegador y la IP correspondiente, al panel de opciones y configurar la parte específica del acceso inalámbrico. La configuración se lleva a cabo tras introducir el nombre de usuario y la contraseña correspondiente. A partir de ese momento, y según el fabricante (existen versiones emuladoras en sus webs), podremos obtener información del aparato y configurar todos los parámetros. 8 Despliegue de redes inalámbricas 4. Modos de conexión Las redes inalámbricas IEEE 802.11 disponen de dos modos de conexión para trabajar pero son incompatibles entre sí: • Modo punto a punto o ad hoc (IBSS): se establece entre dos clientes que pueden comunicarse directamente con tarjetas WLAN compatibles sin necesidad de elementos de interconexión inalámbricos. Se trata de un servicio básico entre iguales semejante al uso de un cable cruzado. • Modo infraestructura (BSS): es la configuración construida en torno a un punto de acceso activo que gestiona todo el tráfi co y ejerce como puerta de enlace entre la red inalámbrica y otra cableada que puede o no estar conectada a Internet. Se diferencia del modo anterior en que los clientes inalámbricos no pueden comunicarse directamente entre sí. 16 8 Despliegue de redes inalámbricas 4. Modos de conexión Existe un tercer modo que consiste en la fusión de los dos anteriores para constituir redes malladas. En estos casos, un nodo puede comunicarse con cualquier otro, tal como se lleva a cabo en el modo punto a punto, pero también como repetidor o punto de acceso para propagar la información, al igual que en el modo infraestructura. 17 8 Despliegue de redes inalámbricas 5. Identificadores de servicio Todo elemento de interconexión inalámbrico siempre ha de tener al menos un servicio de identificación (SSID), que consta de un valor alfanumérico de hasta 32 caracteres que debe utilizarse en todos los paquetes que se transmitan. El funcionamiento de un cliente activo en una WLAN es el siguiente: el dispositivo escucha o escanea la red y, cuando localiza algún punto compatible con la tarjeta, intenta conectarse de alguna de estas dos formas: • Activa: el cliente envía un mensaje de conexión que contiene el SSID de la red a la que pretende unirse (puede que esté oculto como medida de seguridad en el PA que está configurado para no difundirlo). Si existe algún PA con el mismo SSID, le reenvía una respuesta de aceptación y el cliente se asocia y autentica en la red. 18 8 Despliegue de redes inalámbricas 5. Identificadores de servicio • Pasiva: el cliente se limita a escanear en busca de unas tramas de administración de balizas, llamadas beacons, emitidas por el PA cada cierto tiempo y que contienen básicamente el SSID de la red. Una vez obtenida la baliza, el cliente intentará unirse a la red usando el SSID. Si el proceso se completa, este se asociará y autenticará. 19 8 Despliegue de redes inalámbricas 6. Seguridad en redes inalámbricas La seguridad es uno de los puntos débiles de las WLAN. Al utilizar el aire como medio de transmisión para enviar datos a través de las ondas de radio, cualquier persona puede captarlas. Los recursos empleados para proteger la red dependerán del valor de la información manejada. Existen tres niveles de seguridad: • Cero (no recomendable): suele aplicarse cuando se considera que la información transmitida no es importante. Se da en los sistemas abiertos sin seguridad que permiten un acceso WLAN gratuito a Internet. • Básica (configuración por defecto): los elementos de interconexión suelen estar preconfigurados con algoritmos básicos de cifrado fáciles de romper. Se acepta solo en el caso de usuarios domésticos y/o aplicaciones no críticas. 20 • Avanzada: habitual en aquellos casos en que debe manejarse información muy importante. Habrá que dedicar el mayor número de recursos posibles para su protección. Se emplea en los sistemas WPA profesionales. 8 Despliegue de redes inalámbricas 6.1 Accesos a sistemas abiertos sin seguridad No requieren ningún algoritmo de seguridad, ya que no solicitan ninguna clave y permiten que cualquier usuario se conecte. Suele utilizarse en puntos de acceso público, aunque también puede darse el caso de que un usuario tenga una configuración abierta por defecto. 6.2 Privacidad equivalente a cableado (WEP) Suele ser la opción por defecto suministrada por los fabricantes para preconfigurar los routers, ya que es compatible con todos los dispositivos y estándares Wifi existentes. Utiliza solo una clave única compartida (PSK) de seguridad para cifrar todas las comunicaciones entre los dispositivos, que deben conocerla. 21 8 Despliegue de redes inalámbricas 6.3. Acceso protegido Wi-Fi (WPA/WPA2) Tanto WPA como WPA2 pueden considerarse variantes mejoradas de WEP que aumentan la seguridad de una clave compartida única con claves dinámicas (TKIP) y protegen las identidades de los usuarios o las máquinas mediante la autenticación con clave compartida (PSK), diversos certificados (PKI) como DNI-e, OpenID, etcétera, y servidores de autenticación RADIUS (802.1X). Así mismo, se han incorporado algunas mejoras, como el cambio del algoritmo de encriptación RC4 por AES en los sistemas WPA2. Este mecanismo de seguridad tiene dos modos o variantes: • WPA y WPA2 Personal, cuando se utiliza una clave compartida. • WPA y WPA2 Empresarial (Enterprise), cuando hay autenticación 802.1x. 22 8 Despliegue de redes inalámbricas 7. Direcciones MAC El uso de las direcciones físicas de una interfaz de red (MAC) constituye una técnica sencilla y muy interesante a la hora de aumentar la seguridad de acceso a una intranet a través de conexiones inalámbricas. Basta con activar el cortafuegos básico que pueden tener los enrutadores con función de AP y aceptar o denegar las direcciones físicas MAC de la interfaz. Se pueden crear dos tipos de listas de acceso: • Listas negras o de denegación (prevent): comparan las MAC entrantes y, si corresponden con las consignadas, se deniega la conexión. • Listas blancas o de aceptación (permit): se emplean de la manera contraria. 23 8 Despliegue de redes inalámbricas 8. Filtrado de tráfico Al tratar las medidas de seguridad que pueden tomarse para los elementos de interconexión como los cortafuegos y los proxy-caché, conviene mencionar también el filtrado de paquetes del tráfico que circula por el router o el AP. Basta con efectuar un bloqueo sobre los servicios que no se quieran activos (POP3, FTP, etcétera). Según el firmware cargado, se podrán realizar operaciones más complejas, como ajustar los días y las horas en que se permite o no el acceso o bloquear páginas web según el dominio o la palabra clave que contengan. 24 8 Despliegue de redes inalámbricas Créditos: Autores del libro del alumno Elvira Mifsud Talón y Raül V. Lerma-Blasco Edición Estudio177.com Eugenia Arrés López 25