DSpace de la Universidad del Azuay

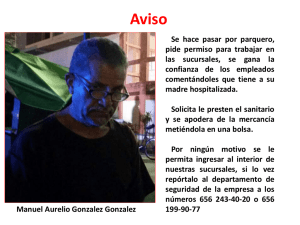

Anuncio