Normas para la Administración

Anuncio

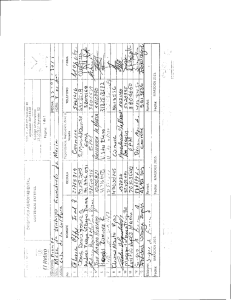

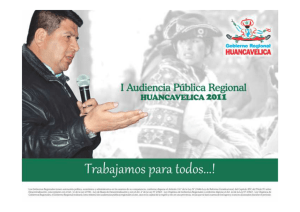

ift INSTITUTO FEDERAL DE TELECOMUNICACIONES UNIDAD DE ADMINISTRACIÓN DIRECCIÓN GENERAL DE TECNOLOGfAS DE LA INFORMACIÓN Y COMUNICACIONES NORMAS PARA LA ADMINISTRACIÓN, OPERACIÓN Y MANTENIMIENTO DE SOLUCIONES DE TECNOLOGfAS DE LA INFORMACIÓN Y COMUNICACIONES DEL INSTITUTO FEDERAL DE TELECOMUNICACIONES Administración Director General de Tecnologías de la Información y Comunicaciones Lic. Guillermo Fernández Martínez Director de Seguridad de la Informac ión lng. Abraham Adán Orduña Cortés Director de Infraestructura Tecnológica lng. José Javier Ulises Miranda Nieto Director de Desarrollo de Sistemas Lic. Roberto Rolando Reséndiz Sánchez ift INSTITUTO FEDERAL DE TELECOMUNICACIONES BITÁCORA DE ACTUALIZACIONES ~ ~~~lslón · ¡ - - Motivo 1 Emisión del documento Fecha de entrada en vigor 09 Febrero 2016 ift INSTITUTO FEDERAL DE TELECOMUNICACIONES fNDICE Capítulo l . Disposiciones Generales .................................... ................. ................ 4 Capítulo 11. Programación de Proyectos de TIC ...................................... ...... 4 Capítulo 111. Clclo de Vida de Soluciones Tecnológicas ............................ 5 Capítulo IV. Normas específicas aplicables a la Fase "Modelado del Negocio " ........................................................................................... 10 Capítulo V. Normas específicas aplicables a la Fase "Análisis y Diseño" ........................................................................................................ 12 Capítulo VI. Normas específicas aplicables a la Fase "Construcción" ....................................................................................... 25 Capítulo VII. Normas específicas aplicables a la Fase "Pruebas " ...... 27 Capítulo VIII. Normas específicas aplicables a la Fase 1 1:~~~· c~~~;~~;~~;~~~~~l~-~I~~ : : : :::::: :: ::\ : :s:~ Disposiciones Transitorias .................................................................................................. 35 f;. 3 ift INSTITUTO FEDERAL DE TELECOMUNICACIONES Mario Alberto Fócil Ortega, Titular de la Unidad de Administración del Instituto Federal de Telecomunicaciones, con fundamento en lo dispuesto los artículos 57, primer párrafo y 61 fracción IV, del Estatuto Orgánico del Instituto Federal de Telecomunicaciones, emite las siguientes: "Normas para la administración, operación y mantenimiento de soluciones de tecnologías de la Información y comunicaciones del Instituto Federal de Telecomunlcaclones" Capítulo l. Disposiciones Generales Artículo 1. Objeto Las presentes normas tienen por objeto instrumentar las medidas que las Unidades Administrativas (UA) del IFT deberán considerar para la ejecución de proyectos que incluyan en su alcance total o parcial el uso o aplicación de tecnologías de la información y comunicaciones (en lo sucesivo TIC), así como aquellas que aseguren la correcta transición e implementación de las soluciones tecnológicas a la operación y mantenimiento por parte de la Dirección General de Tecnologías de la Información y Comunicaciones (DGTIC) del Instituto. Artículo 2. Ámbito de aplicación Las presentes normas son de observancia general y obligatoria para todas las UA que integran el Instituto Federal de Telecomunicaciones. Artículo 3. Glosarlo de términos Los términos y definiciones utilizados en las presentes normas forman parte del documento "Glosario de Términos" adjunto al presente como Anexo 1. Capítulo 11. Programación de Proyectos de TIC Con la finalidad de dimensionar los esfuerzos necesarios para satisfacer las necesidades tecnológicas de las UA del Instituto para cada ejercicio fiscal, la DGTIC realizará un levantamiento de información con las UA acerca de los proyectos que en su alcance total o parcial incluyan TIC. Dicho levantamiento será la base para estructurar el "Programa anual de proyectos de TIC", el cual deberá realizarse durante el último trimestre del ejercicio fiscal anterior al año del que se trate. )\ __ ri}~ La información obtenida del levantamiento será analizada por la DGTIC ~~ coordinación con las Direcciones Generales de Finanzas, Presupuesto Contabilidad y de Adquisiciones, Recursos Materiales y Servicios Generales, verificando que cada UA tenga capacidad financiera para ejecutar los proyectos, 4 ift INSTITUTO FEDERAL DE TELECOMUNICACIONES haciendo para ello el análisis de información contra el Presupuesto de Egresos del IFT y el Programa Anual de Adquisiciones, Arrendamientos y Servicios (PAAAS. El Programa anual de proyectos de TIC, será presentado al Coordinador Ejecutivo y al Coordinador General de Planeación Estratégica a efectos de que conozcan los esfuerzos y proyectos de TIC que serán ejecutados y validen en su caso la alineación de los mismos al cumplimiento de los objetivos institucionales. Ésta información también será compartida a las UA solicitantes de proyectos de TIC con el fin de dar el seguimiento correspondiente a cada uno de ellos. Capítulo 111. Clclo de Vida de Soluciones Tecnológicas Estas normas se basan en un modelo ordenado por fases que facilitan el seguimiento a l ciclo de vida de una solución tecnológica, considerando desde su concepción hasta su posterior operación y mantenimiento en condiciones óptimas para los usuarios del Instituto. Los productos generados en cada una de las fases del ciclo de vida deberán observar los elementos técnicos y administrativos que se describen en este documento. o e e e o Modelado de Negocio Análisis y Diseño Construcción Pruebas Despliegue • • • • • Fase l. Modelado del Negocio. Se integra por actividades de levantamiento de información para traducir las necesidades tecnológicas de las UA en requerimientos funcionales y no funcionales que permitan conceptualizar soluciones tecnológicas que las satisfagan . Esta fase opera a través del acompañamiento a las UA con la finalidad de: 1. Incrementar los beneficios al invertir en TIC como herramientas para eficientar las funciones de las UA; 2. Alinear las necesidades tecnológicas de las UA con los beneficios esperados a través de la solución tecnológica a adquirir, contratar o desarrollar; 3. que se puedan aprovechar a fin de solventar de forma total o parcial las necesidades de las UA; 5 ift INSTITUTO FEDERAL DE TELECOMUNICACIONES 4. Asegurar que desde el dimensionamiento inicial, se consideren los procedimientos, estándares y políticas vigentes establecidos por la DGTIC; 5. Prevenir y proyectar las necesidades de TIC del Instituto; 6. Fortalecer técnicamente la documentación de la solución tecnológica requerida (Documento de Entendimiento de Solución Tecnológica "Anexo 2" y/o Anexo Técnico, formato vigente emitido por la Unidad de Administración), y 7. Recomendar los estándares apropiados en materia de TIC aplicables a la solución tecnológica. El procedimiento a través del cual se deberá solicitar el acompañamiento, realizar el análisis técnico y emitir las recomendaciones técnicas aplicables hasta obtener el modelado del negocio que traduce la necesidad tecnológica, se describe en el "Proceso para el modelado de negocio de necesidades de TIC" (Anexo 3). Como resultado de este proceso se determina si la solución tecnológica será provista por la DGTIC, o en su defecto, por el proveedor que tenga contratado el Instituto para prestar el servicio de fábrica de software. En caso contrario, la UA podrá iniciar, un procedimiento de contratación conforme a lo dispuesto por las Normas y Lineamientos en materia adquisiciones, arrendamientos y servicios del Instituto Federal de Telecomunicaciones. En caso de que una iniciativa de solución tecnológica coincida con otra respecto al tiempo en que se requiere iniciar o tener en operación o bien que no cuenten con recursos financieros para ejecutarla, la DGTIC evaluará la viabilidad de atenderla observando las cargas de trabajo y asignación de recursos (humanos, técnicos o financieros) en los proyectos que se encuentren en ejecución. En caso de no contar con la capacidad instalada para dar atención a las iniciativas que se empalmen, la DGTIC notificará a la Coordinación Ejecutiva y a la Coordinación General de Planeación Estratégica la necesidad de determinar la prioridad de atención de las iniciativas, para analizar y determinar en conjunto el orden de atención de las mismas; para este fin, se convocará a las UA involucradas. Con el objeto de Identificar la prioridad de una solución tecnológica se utilizará el formato "Hoja de Evaluación de Iniciativas de TIC" (Anexo 4), que considera la evaluación de dicha Iniciativa a partir de criterios de impacto al interior y exterior ~ del Instituto, lo que permitirá asignar una calificación y con base en el resultado más alto se tomará la decisión de atención. El resultado deberá ser documentado .,.-....~ formalmente y aceptado por todos los asistentes a las reuniones de evaluación. ~ ro(_ Los criterios que se consideran en la herramienta mencionada son los siguientes:\ 1. Cobertura Institucional. Este factor involucra la identificación del\ universo al que impactará la ejecución y puesta en marcha de la iniciati~ 6 ift INSTITUTO FEDERAL DE TELECOMUNICACIONES en evaluación, es decir, cuántas áreas del Instituto se impactan o son beneficiadas con la existencia de la iniciativa de TIC y a cuántos concesionarios, usuarios o, en general, terceros beneficia. Se considera que las iniciativas que tienen una cobertura al exterior del Instituto tendrán mayor peso ya que el propio Instituto basa sus operaciones en la atención y satisfacción de necesidades del país. 2. Impacto y alineación con los objetivos estratégicos del Instituto. Se trata de determinar si la iniciativa impacta de forma directa al logro de los objetivos estratégicos del Instituto. Dichos objetivos se encuentran descritos en la "Planeación Estratégica" del Instituto Federal de Telecomunicaciones. Se deberá considerar la versión más actualizada de la documentación en la que se presenten. 3. Riesgos. Este criterio busca validar que se haya llevado a cabo un ejercicio de Identificación de riesgos inherentes a la iniciativa y que se tenga planeado para cada riesgo un tratamiento o acción que lleve a su mitigación, eliminación o bien a la transferencia del mismo. La intención de evaluar este factor es darle un peso mayor a las iniciativas que han tenido un mayor análisis y por ende se tiene más capacidad de responder para evitar impactos por riesgos no identificados. El análisis de riesgos realizado a las iniciativas se puede realizar a través de la metodología de análisis de riesgos institucional emitida como parte del Sistema de Control Interno Institucional vigente. 4. Urgencia. Este factor considera aspectos del tiempo en que se requiere tener la iniciativa de TIC en cuestión a disposición de la UA o bien de los entes externos a l Instituto y determinar si la misma deriva de una disposición normativa que delimite un tiempo específico de entrega. En éste último caso, la inic iativa tendrá un mayor peso y por lo tanto, cobra mayor prioridad. 5. Mejora Tecnológica. Este factor evalúa el impacto que tendrá la iniciativa en la optimización del uso de los recursos involucrados en la ejecución de los procesos de las UA (tecnológicos, financieros, materiales y humanos). Adicionalmente, considera la alineación a políticas de conversión digital de los trámites y servicios que ofrece el Instituto a sus áreas internas y a los entes externos al mismo. El alcance y la forma en que se atenderá la solución tecnológica por la DGTIC bien por un tercero, deberá documentarse y ser aprobada por la UA solicitante, asegurándose que la descripción general de la soluc ión tecnológica y el trabajo a el caso de los proyectos de ejecución interna o por el proveedor del seNicio de 7 /J ift INSTITUTO FEDERAL DE TELECOMUNICACIONES fábrica de software se deberá usar el formato "Propuesta de Solución Tecnológica" (Anexo 5). En el caso de los proyectos con terceros, éstos podrán entregar su propuesta en formato libre, alineándose en todo momento a lo indicado en el Anexo Técnico correspondiente. Las propuestas de terceros, serán revisadas y validadas por la DGTIC, con la finalidad de asegurar su alineación a lo estipulado en las normas específicas aplicables que se citan en los capítulos siguientes. Las soluciones tecnológicas que serán adquiridas como un producto listo para ser instalado y que, por ende, no serán sometidas a las fases de Análisis y Diseño y de Construcción, deberán respetar la plataforma tecnológica estándar definida, en caso contrario, contar con la revisión y aprobación por parte de la DGTIC. Deberá también someterse a las pruebas de calidad y seguridad necesarias para garantizar su buen funcionamiento y considerar la programación de despliegues y los planes y documentación de soporte necesaria para su administración, operación y mantenimiento. Fase 2. Análisis y Diseño. En esta fase se deberán ejecutar todas las acciones necesarias para identificar y documentar de forma detallada los requerimientos funcionales y no funcionales alrededor de la solución tecnológica, así como las reglas de operación y de negocio que deberán considerarse para cada uno de los requerimientos. Esta fase considera también la traducción de los requerimientos a diagramas, procesos, gráficos, prototipos, o cualquier otro medio de presentación, los cuales deberán presentarse a la UA solicitante quien deberá validar que los requerimientos han sido comprendidos en su totalidad por parte de los proveedores o por la DGTIC. Otro factor importante además de delimitar el alcance de la solución tecnológica, son los criterios bajo los cuales se considera que los requerimientos cumplen con las expectativas de la UA que las solicita, indicando por cada requerimiento el criterio mediante el cual se dará por aceptado cada uno de los requerimientos solicitados y acordados. Tocios los productos generados deben ser validados y firmados por las UA para mantener la evidencia necesaria de los acuerdos y la conformidad de su ~ entendimiento. ~~ Fase 3. Construcción. Realiza las acciones necesarias para desarrollar ~ implementar la solución tecnológica, preparar los ambientes de pruebas y producción, así como los recursos tecnológicos necesarios (infraestructura, comunicaciones y seguridad) bajo las condiciones (requerimientos, reglas de 8 l"2>( ift INSTITUTO FEDERAL DE TELECOMUNICACIONES operación y lineamientos técnicos) acordadas entre la UA y la DGTIC o un tercero en cuestión. En esta fase, el administrador del proyecto (si es realizado por un tercero) o el líder técnico de la solución (si es creada por la DGTIC), deberá dar seguimiento puntual a los avances en la construcción conforme a lo establecido en el plan de trabajo y demás documentación administrativa del proyecto. Los avances de cada etapa deberán hacerse de conocimiento de las áreas involucradas con el fin de que éstas realicen las actividades que les correspondan y en su caso puedan identificar riesgos potenciales que afecten el alcance o tiempo de proyecto acordados y tomar las medidas preventivas o correctivas necesarias. Fase 4. Pruebas . Son las acciones necesarias para realizar el aseguramiento y control de calidad, lo que considera el cumplimiento de cada uno de los requerimientos y sus criterios de aceptación. Asimismo, se validará que se hayan implementado los requerimientos de seguridad de la información acordados. Cabe mencionar que ésta fase es de suma importancia para un proyecto de cualquier índole, por lo que se deben considerar los tiempos, personas y herramientas necesarias para ejecutar los ciclos de pruebas que permitan dictaminar el estado en el que una solución tecnológica entra a la operación diaria de las funciones del Instituto. Fase 5. Despllegue. Realizar las acciones necesarias para transferir la solución tecnológica a la operación diaria del Instituto o bien de la UA solicitante. Como parte de la planeación de la transición, se deben considerar y documentar las actividades a realizar en caso de una afectación a la operación del Instituto, asegurando con ello la recuperación de la operación normal a un punto estable. Es importante considerar acciones de transferencia de conocimientos y capacitación para el personal que usará la solución tecnológica, así como las necesarias para la correcta operación, administración y mantenimiento de las mismas. En el caso de proyectos con terceros los puntos de inicio del soporte o bien de las presente fase. 9 ift INSTITUTO FEDERAL DE TELECOMUNICACIONES Capítulo IV. Normas específicas aplicables a la Fase "Modelado del Negocio " Dura nte la fase de Modelado de Negocio se deberán observar las siguientes normas específica s: Norma específica Descripción Se deberá inc luir a la DGTIC desde la concepción d e la soluc ió n tecnológica con la fina lida d d e identificar buenas prácticas y recomendaciones q ue minimicen los riesgos técnicos y d e segurida d d e la información del Instituto. Considerar a la DGTIC desde la concepción de la solución tecnológica Identificar y documentar los requerimientos (de alto nivel) Lo anterior p odrá realizarse a través de una reunió n entre la DGTIC y la UA solic itante, en la que se expong an los objetivos de la soluc ión, los requerimie ntos y reglas de negocio de alto nivel del área usuaria, los b enefic ios que espera n d e la soluc ión, a ctores involuc rados y t od a aquella información necesaria para delimitar el alcance general de la misma . En su defecto, se podrá revisar un d ocumento inic ial (Documento de Ente ndimiento o borrador d e Anexo Técnico) en donde se haya registrad o to d o lo antes c itad o. Posteriormente, se deb erán ejecutar reuniones y / o revisiones periódicas entre los resp onsa b les d e la soluc ión t ecnológic a a construir y la DGTIC, para a segurar la implementac ión d e buenas práctica s técnicas y d e seguridad a plic a b les a la soluc ión tecnológica de q ue se trate, así como conocer los avances generales d el proyecto. Se deberá n identificar y d ocumentar los requerimientos func iona les y no funciona les que atiendan la necesidad d e la UA solicitante, involuc ra ndo c uando sea necesario al equipo técnico de la DGTIC. Debe inc luir los requerimientos de alto nivel con su especificación o c rite rio de a ceptac ió n. Clasificación del tipo de información Se deberá identificar el ti po d e informac ión que se gestionará a través d e la solución tecnológica, clasificándola de ~ a c uerdo a la Ley Fed eral d e Transparenc ia y Acceso a la Informac ión Pública Guberna mental (LGTAIPG) y/o la Ley General d e Transparencia y Acceso a la Información (LGTAI). En c a so d e que el sistema ma neje datos personales, es de suma importa nc ia que le sea comunicad o a la DGTI C, con la fina lidad de prevenir las acciones necesarias para a segurar la 10 ift INSTITUTO FEDERAL DE TELECOMUNICACIONES Norma específica Descripción informac ión y c umplir con la normatividad aplic a ble a la información. Clasificación de volumen de Información La definic ión d e la solución tecnológica q ue satisfa c e las necesidad es del área solic ita nte requiere de la identificación de alto nivel de las tra nsacciones gene ra d as p or el sistema, sus características de p rocesamiento, la estimación de c recimiento e ind icar si la informac ión electrónica se a lmacenará como arc hivos históricos o se deberá mantener en línea para consulta o a ná lisis. Asegurar soporte y mantenimiento desde el dimensionamiento de la solución Desd e la concep c ió n de la soluc ión tecnológica se deben considerar tod os los planes de sop orte, mantenimiento y/o g ara ntía necesarios, ya sea durante e l c ic lo d e vida de la solución o bien posterior a su liberación. Dic hos pla nes deberán acordarse d esd e e l inicio y que dar establecidos en e l d ocumento d e "Entendimiento d e Soluc ión Tecnológic a ", como un requerimient o no funciona l y/ o e n el Anexo Técnico d el proyecto. Validación de propuestas de proveedores La UA solic itante d eberá asegurarse de q ue todo lo q ue ha solicita d o a través d e su documento de Entendimiento d e Soluc ió n Tecnológica" y/o en el Anexo Técnico d el proyecto ha sido inc luido como parte de la propuesta de cad a uno d e los proveedores q ue pa rtic ipen para su realiza ción. Asimismo, deberá info rmar y compartir a la DGTIC cada una de las propuestas de los proveedores, para asegurar q ue contengan las necesidades y lineamientos técnicos establecidos por la misma. Integrar acuerdos con base en las necesidades de cada fase Es obligación de los líderes de la soluc ión tecnológic a (de p royecto, de negocio y técnico) incluir las ac ciones necesarias p ara definir, ejecutar o imp le mentar las normas esp ecífic a s c itad a s en todas las fases d el Ciclo de Vida de Soluc iones Tecnológicas (descritas en los capítulos siguientes). Dic has a cciones deben ma ntenerse asentadas en 1\ documentac ión contrac tua l o d onde se acuerde el alcance d el proyecto a fin de delimitar las estimaciones d e esfuerzos y costos asociados. 11 ift INSTITUTO FEDERAL DE TELECOMUNIC ACIONES Capítulo V. Normas específicas aplicables a la Fase "Anállsls y Diseño" Durante la fase de Análisis y Diseño se deberán considerar las siguientes normas específicas: Norma específica Descripción Se deberá considerar como parte d e la arquitectura de la solución tec nológica, la conceptualización de al menos una capa de presentac ión (servidores de aplicación Web), una capa de negoc io (servidores de contenido y reglas de negocio) y una capa de datos (almacenamiento en base de datos), tal y como se ilustra en el diagrama anexo. Arquitectura de la solución tecnológica Comunicación con otras soluciones tecnológicas Cluste , deServldotes de Servldort:.s- de Contenido Apt/cad ooe sWeb (Regjas de Negodo) e ase de Datos Capa de Presentación Cap• de Negodo Capa de Dato s 8 La distribución de los componentes a nivel red, así como el número de servidores que formarán parte de la arquitectura tecnológica deberá acordarse entre el administrador del proyecto o líder técnico y la DGTIC. Es obligatorio identificar la interoperabilidad de la solución tecnológica requerida con otras soluciones tecnológicas existentes en el Instituto o en otras organizaciones. Se deben describir todos los parámetros de configuración y conexión e incluir un diagrama detallado de interoperabilidad en donde se visualicen todos los componentes de TIC involucrados y su interrelación. Deberán existir ambientes independientes de producción, ~ pruebas y desarrollo de software de tal forma que no IYl compartan recursos tecnológicos entre sí. Las versiones de ~ sistema operativo, base de datos, servidores de aplicación\ ejec utables y cualquier otro software instalado deberán ser idénticos en todos los ambientes que formen parte de la solución tecnológica. ~ "'1, Ambientes independientes: desarrollo, pruebas y producción 12 ift INSTITUTO FEDERAL DE TELECOMUNICACIONES Norma específica Descripción Para el caso de desarrollos tercerizados, será responsabilidad del proveedor proporcionar todos los elementos correspondientes al ambiente de desarrollo así como su Instalación y configuración . Dicho ambiente podrá ubicarse en las instalaciones del proveedor o en cualquier otra ubicación que al mismo le convenga. La DGTIC proporcionará los ambientes de pruebas y producción acordes a la arquitectura de la solución definida (servidores y sistema operativo). La instalación y configurac ión de estos ambientes será responsabilidad del proveedor. Los servidores proporcionados por la DGTIC cuentan con las siguientes características: l . Servidores virtualizados bajo la plataforma VMWare. 2. Unidad de almacenamiento para el sistema operativo de 80 GB. 3. Memoria instalada 4GB en RAM. 4. Procesador de 2 cores. En caso de requerir características adicionales de almacenamiento, de hardware o software, la UA solicitante o bien el responsable técnico de la solución deberá presentar la justificación técnica de la solicitud, la cual será revisada por la DGTIC para verificar la disponibilidad de recursos existentes y la viabilidad técnica del requerimiento. Con la finalidad de estandarizar las p lataformas tecnológicas utilizadas en el Instituto, la DGTIC ha aprobado el uso de lo siguiente: Portales WEB Plataformas tecnológicas soportadas Sistema Operativo: RedHat Enterprise Linux 6. 7 o superior Base de Datos: MySQL Servidor de Aplicaciones Apache Web Server Lenguaje de Programación: • • • • • PHP HTML5 CSS3 JQuery Bootstrap ~ ~ 13 ift INSTITUTO FEDERAL DE TELECOMUN ICACIONES Norma específica Descripción • Modelado de Procesos CMS Drup al Oracle BPM Aplicaciones WEB internas Open Source Microsoft Sistema Operativo: Windows Server 2008 R2 EE o superior Base de Datos: SQLServer MySQL Servidor de Aplicaciones Mic rosoft SharePoint Apac he Web Server RedHa t Enterprise Linux 6.7 o superio r 1 Lenguaje de Programación: • • • • Visual Studio 201 3, Fram ework 4.5 HTML css JQ uery • • • • • • PHP HTML 5 CSS3 JQ uery Bootstrap CMS Drupal Siste mas Transaccio nales Oracle Sistema Operativo: Base de Datos: Servidor de Aplicaciones Lenguaje de Programación: Microsoft RedHa t Enterp rise Linux 6. 7 o superior Windows Server 2008 R2 EE o superior Oracle 12c o superior SQL Server Oracle WebLogic Internet lnformation Services (IIS) •JAVA • Vista - HTML 5 css 3 • • C# última versió n .NET última versión ift INSTITUTO FEDERAL DE TELECOMUNICACIONES Norma específica Descripción - JQuery - JSF 2.0 • Modelo JPA 2.0 • Controlador EJB 3.1 Modelado de Procesos O racle 8PM lnteroperabilidad entre sistemas Los protocolos de interoperabilidad se d eberán validar con la DGTIC para cada uno de los sistemas con los que se pretenda comunicar la soluc ión tecnológica. Nota: Las herramientas y p lataformas sobre las que se desarrolle y ponga en operación el sistema deberán ser las versiones más actua les y estables de acuerdo a l fabricante. Dichas versiones d eberán ser establecidas en conjunto con e l administrador d el p royecto o líder técnico y la DGTIC y deberán corresponder con la plataforma tec nológica a ceptada en el Instituto. Cifrado y comunicación segura El intercambio de información sensitiva entre la solución tecnológica y los usuarios (credenciales de usuario, datos personales, información confidencial, informac ión reservada, etc.) deberá realizarse a través de medios seguros, utilizando mecanismos de c ifrado SSLde al menos 128 b its y un algoritmo de cifrado SHA-2. Será responsabilidad d el proveedor facilitar e implementar los certificados SSL necesarios para el funcionamiento del sistema, los certificados deberán ser expedidos por una autoridad certificadora de confianza y tener una vigencia de 3años. Identificar y documentar la trazabilldad de los . requerimientos detallados \ Se deberán identificar y documentar los requerimientos de forma detallada, incluyendo información específica de los mismos, involucrando a la UA solicitante y en su cas~ , a l equipo técnico necesario de la DGTIC. I 15 ift INSTITUTO FEDERAL DE TELECOMUNICACIONES Descripción Norma específica Los elementos mínimos a considerar para documentar los reque rimientos son: ID: Número identificador único de reque rimiento. Requerimiento: Descripción de la necesidad del cliente. (Identificar si es requerimiento es funcional o no funcional). Criterio de aceptación: Descripción de la funcionalidad esperada. Clasificación del Requerimiento: Indicar si se trata de un requerimiento funcional o no funcional. ID requerimiento (s) relacionado (s): ID de los requerimientos relacionados. Descripción de la relación: Especificar las relaciones con otros requerimientos. Módulos del Sistema: Indicar los módulos del sistema vinculados a l requerimiento. Sub-módulos del Sistema: Indicar los sub -módulos del sistema vinculados al requerimiento (si aplica). Se deberá asegurar la trazabilidad de los reque rimientos detectados a lo largo del ciclo de desarrollo con la finalidad de identificar los requerimientos que han sido cubiertos por la solución tecnológica . Nota: El proveedor o bien líder técnico de la DGTIC será responsable de la creación, actualización y entrega de la matriz de trazabilidad de requerimientos. Para asegurar la correcta comprensión de los requerimientos se deberá utilizar el estándar para la representac ión de procesos o esquemas de software (UML) que permita identificar los componentes y posibles escenarios en los que operará el sistema. Modelado UML Para cada requerimiento se deberá identificar el modelo UML correspondiente en la "Matriz de trazabilidad de ~. yr) ~:q:::~~::::" será responsablede entregar lodo la~ -~ ~ documentación necesaria conforme a UML 2.0, como : • Caso de Uso*,que al menos deber incluir: o Diagrama de Caso de Uso 16 ift INSTITUTO FEDERAL DE TELECOMUNICACIONES Norma específica Descripción o Precondiciones o Post-condiciones Reglas de Negoc io o Validaciones o Actores o Excepciones del Caso de Uso o Flujo Primario o Flujos Alternos Diagrama d e Clases** Diagrama de Objetos** Diagrama de Estados** Diagrama de Secuenc ias** Diagrama de Actividades** Diagrama de Colaboraciones** Diagrama de Componentes** Diagrama de Distribuc ión** Diagrama de Interfaces** o • • • • • • • • • *Obligatorio **En caso de que alguno de los anteriores no aplique, se deberá justificar téc nicamente. Para la elaboración de la documentación UML aplicable, el Instituto cuenta con Guías de apoyo para la elaboración de los mismos. Términos relacionados al negocio Es de carácter obligatorio realizar la descripción de los términos y palabras utilizadas en el negocio. Enlistar Reglas de Negocio Se debe estipular un listado de todas las reglas de negocio recopiladas en el análisis, se concentran en un documento para evitar redundancias en las reglas. Deberán especificarse los requerimientos gráficos aplicables, entre estos: Interfaz Gráfica Modelo Entidad Relación (Modelo Lógico) • Alineación a la norma d e accesibilidad emitida por la W3C • Manual de Identidad vigente en el Instituto • Visualización en diferentes navegadores web • Compatibilidad con dispositivos móviles (sistema\ responsivos) El proveedor deberá alinear la solución tec nológica al estándar de modelo entidad definido por la DGTIC en el documento de "Estándares de Base de Datos". /1}/ ¿lf 17 ift INSTITUTO FEDERAL DE TELECOMUNICACIONES Norma específica Descripción Para el caso de la imp lementac ión, gestión, administración y/o almacenamiento de información el p roveedor debe ajustarse a las p lataformas de base de datos establecidas por la DGTIC, e implementar los esquemas y/o bases de dat os generales (Catálogos comunes a los sistemas, ejemplo : catálogo de municipios, estados, etc .) que ponga a su disposición el área de Bases de Datos. Un diseño correcto de una base de datos debe considerar el tipo de información que se requiere a lmacenar, asegurando la consistencia e integridad de las tablas y los registros. Modelo entidad - relación (Modelo Físico) El modelo entidad relación debe explicar gráficamente por lo menos la interacción existent e entre los objetos de la base de datos como; entidad, atributo, relación, conjunto de re lac iones, restricciones y llaves. Se deberá inc luir un d iagrama de tablas, con el deta lle de todos sus elementos . Para definir un modelo de datos deberá consultarse el documento anexo "Estándares de Bases de Datos". El diccionario de datos inc luye las reglas de por lo menos la estandarización de nomenclaturas, tipo y longitud, lo a nte rio r fac ilita la identificación y administrac ión de sus componentes. Diccionario de Datos • • • • • • • • • Descripción de la nomenclatura utilizada . Detalles de los dat os. Nombre. Descripción. Tipo de dato. Longitud. Valor por defecto. Estructura. Restricciones. Para definir un modelo de datos deberá consultarse el documento anexo "Estándares de Bases de Datos". Proyección del crecimiento de la base de datos El c recimiento de la base de datos debe de ser previsto para evitar una degradación en el servicio tomando en c uenta la cantidad de transacciones de las tablas más usadas \ concurrentes en función del tiempo de acceso proporcionadas por la UA. ~ ~ ~ El p roveedor deberá e ntregar la descripción del método ')r) _,,,.,.­ usado, así como los resultados de la p royección de¿.),-';?] 18 A ift INSTITUTO FEDERAL DE TELECOM UNICACIONES Norma específica Descripción crecimiento en RAM y en Disco Duro (con base a la información proporcionada por la UA). • • • • Tipos de base de datos. Tamaño inicial. Modelo de crecimiento. Proyección a l y 2 años. Como parte del Diseño de la Solución Tecnológica se deberá considerar la creación de Casos de Prueba, a través de éstos se deberán definir y documentar las variables o condiciones que serán revisadas por el equipo de Calidad para determinar que el requerimiento ha sido cubierto de forma satisfactoria y cumpla los criterios de aceptación definidos. En el caso de soluciones tecnológicas creadas por la DGTIC, el equipo de Calidad será el responsable de generar dicha documentación y validarla con la UA solicitante. Para proyectos creados por terceros, es responsabilidad del administrador de proyecto identificar y documentar el total de variaciones que se deberán validar. Asimismo, que éstos han sido aprobados por la UA solicitante. Dicha documentación deberá contener por lo menos la siguiente información: Documentar Casos de Prueba • • • • • • • • • Nombre del sistema o proyecto ID del caso de prueba Nombre del caso de prueba Aplicación/ Módulo Descripción de la prueba Privilegios Pre-requisitos Scripts y herramientas de ejecución de la prueba Secuencia de la prueba (orden de ejecución, pasos a ejecutar y resultados esperados) • Nombre del desarrollador (cuando se conoce) Nota: Para la ejecución de las pruebas y seguimiento de defectos se podrá hacer uso de una herramient~ automatizada, que haya sido acordada entre la DGTIC y el proveedor o Líder Técnico del IFT, pudiendo ser ésta provista por el propio Instituto a través de accesos autorizados a la misma o bien acceder a una herramienta propiedad del proveedor. /7/ ¿Y p 1 19 ift INSTITUTO FEDERAL DE TELECOMUNICACIONES Norma específica Descripción La soluc ión tecnológica deberá conte ner un módulo de administración de usuarios (alta, baja, cambios) que permita validar la identidad de los usua rios a través de un mecanismo de autenticación basado en contraseñas. El acceso a dicho módulo deberá estar limitado a la red de datos interna del Instituto, de tal forma que ningún usuario pueda acceder al módulo desde Internet a menos q ue utilice una VPN configurada por el área responsable en el Instituto. El módulo de adm inistración de usuarios deberá permitir la administración de contraseñas considerando: Administración y autenticación de usuarios • Reglas configurables para asignar la complejidad de las contraseñas (longitud mínima de caracteres, uso de mayúsculas, minúsculas, números y símbo los). • Cambio periódico de contraseñas. • Bloqueo automático del acceso a la cuenta de usuario después de un número determinado de inte ntos fallidos. de cont raseñas por parte del • Reinicio administrador del sistema a solicitud de un usuario. • Almacenamiento seguro de contraseñas a través de los a lgo ritmos de cifrado SHA2 o AES 128 o 256 bits. En caso de que el módulo de autenticación se encuentre expuesto a Internet se deberán implementar mecanismos orientados al c ontrol de acceso seguro a través de una prueba desafío - respuesta (captc ha) que minimice los riegos de ataque de diccionario por sistemas automatizados o robots. Matriz de roles y privilegios El módulo de administración de usuarios de la solución t ecnológica deberá contar con un mecanismo de autorización basado e n roles o perfiles que permita al sistema verificar qué ro les tienen permisos sobre qué recursos; qué opciones de me nú configurar; o q ué informació n mostrar en tiempo de ejecución. ~ ~ El proveedor deberá documentar en una matriz los roles que pueden acceder a los distintos recursos que provee el sistema" \ y con qué privilegios pueden hacerlo. ~ La matriz deberá presentar de forma c lara los perfiles c reados _4}~ para los usuarios, los módulos a los que tie nen acceso y los ?""?' ¡ 20 ift INSTITUTO FEDERAL DE TELECOMUNICACIONES Norma específica Descripción permisos sobre cada objeto del sistema, así como una breve descripción de cada uno de estos elementos. La solución tecnológica deberá asegurar q ue los recursos puedan ser accedidos sólo por los usuarios autorizados. El uso de contraseñas vacías o "harcodeadas" hace posible su obtención con el desensamblado de la aplicación, por lo que un usuario ma licioso podría acceder a las mismas. Uso de credenciales de acceso a sistema (BD/OS) Manejo de datos personales Se recom ienda almacenar la información sensitiva en lugares a los que solo el aplicativo pueda acceder, y preferentemente, cifrar dicha información. Los algoritmos para el cifrado de la información deberán ser acordados entre el á rea de seguridad y e l proveedor de tal fo rma que no impacte el rendimiento de la plataforma del sistema. En caso de que la soluc ión tecnológica recolecte o gestione información c lasificada como datos personales, entiéndase por datos personales c ualquier información concerniente a una persona física identificada o identificable, el proveedor o líder técnico del IFT deberán Integrar a la inte rfaz gráfica del usuario e l aviso de privacidad correspondient e en el que se consideren los e lementos establecidos por la LFTAIPG y/o LGTAIP. El administrador del proyecto o líder técnico del IFT y el área de seguridad generarán una versión preliminar del aviso de privacidad y deberá contener el visto bueno del área juríd ica del Instituto. Entiéndase por cookie como c ualquier tipo de archivo o dispositivo que se descarga en el equipo de cómputo de un usuario con la finalidad de a lmacenar datos q ue podrán ser actualizados y recuperados por la entidad responsable de su instalación. Manejo de cookles Almacenar el nombre y la contraseña de un usuario en una cookie no es una buena práctica de seguridad ya que permite que cualquier persona que use el equipo de cómputo pueda tener acceso a esos datos. El p roveedor de la soluc ión tecnológica (interno o extern~ deberá asegurar que el uso de cookies, para identificar a u usuario, no permita la lectura de cookies desde el lado del usuario, sólo desde el servidor y preferentemente utilizando un identificador único temporal asociado con el usua) ¡ ¡}/ ,,1 ¿,Y /// r 21 ift INSTITUTO FEDERAL DE TELECOMUNICACIONES Norma específica Descripción En caso de que la solución tecnológica utilice cookies para re cabar información concerniente a los usuarios, se deberá notificar. La validación de los datos de entrada deberá realizarse y parametrizarse en los diferentes módulos que conformen este sistema de tal forma que se mitiguen ataques tales como inyección de código (SQL, LDAP o XPath), así como ataques de sitios cruzados (XSS). Ataque por sistemas automatizados o robots. Con la finalidad de evitar la inserción de datos inválidos provenientes de sistemas automatizados o robots, cualquier formulario expuesto a Internet deberá contener una prueba de validación desafío - respuesta, también conocida como Captcha. Validación de datos de entrada SQL lnjection. Se recomienda validar todos los campos por medio de listas blancas. De esta forma, sólo se a c eptarán caracteres no peligrosos. Es Importante normalizar la entrada para evitar las evasiones por medio de codificaciones en los parámetros. De ser posible, se rec omienda el uso de "prepared statements", ya que resulta la opción más segura hasta la fecha, para construir sentencias SQL con parámetros externos. Cross Site Scripting. Como regla general, no se debe confiar en información recibida por el usuario. Resulta peligroso utilizar, en la generación de páginas de respuesta, datos recibidos directamente del usuario sin realizar la codificación adecuada según el caso. Buffer Overflow. Por norma general, cualquier operación que conlleve copia de datos sobre un área de memoria, debe de ser realizada con especial cuidado a fin de garantizar que el área de memoria destino reservada será suficiente para albergar los datos que se quieren copiar. :fJ' "Yn Path Manipulation. Se recomienda no utilizar datos provenientes del usuario para construir el nombre de los ficheros. En caso de ser necesario, se recomienda aplicar filtrado sobre los dalos recibidos, preferentemente en base uso de listas blancas. \ q Bitácoras de eventos La solución tecnológica deberá ser c apaz de generar bitácoras de todos los eventos que suceden~con este. Se entiende por evento, las acciones que realizan los usuarios, lo 22 ~ , ~ . ift INSTITUTO FEDERAL DE TELECO MUNICACIONES Norma específica Descripción sistemas de form a automática y otros sistemas al interactuar con e l sistema, así como los intentos no autorizad os de acceder a c ua lquiera de los ele m entos que lo componen. Las bitácoras deberán contener a l menos la siguiente información: ¿Quién lo hizo? ¿Qué hizo? ¿Cuándo lo hizo? ¿Dónde lo hizo? y una breve descripción del evento. La soluc ión tecnológica deberá resguardar las bitácoras preferentemente en una instancia independiente a la base de datos del sistema. En caso de q ue la plataforma tecno lógica no lo permita, podrá optarse por resguardar las bitácoras en fo rmato de texto plano. Será responsabilidad d el Proveedor proponer las m edidas para m antener la integridad y confidencialidad de las bitácoras en texto pla no. El borrado de los registros deberá realizarse a nivel lógico, se recomienda contemplar un campo "estatus " en el cual se determine e l estado como cancelado cuando se haya e liminado un registro. Se deberá justificar ante la DGTIC cualquier borrado físico de los registros. La solución tecnológica deberá proveer los mecanismos necesarios para garantizar que e l contenido de las bitácoras no ha sido a lterado a nivel de registro. Esto es, deberá garantizar que están registrados todos los eventos y que estos eventos no han sido alterados, inc luso por el adm inistrador del Sistema . La solución tecnológica deberá m antener los archivos de la bitácora disponibles por a l menos un determinado periodo de tiempo y deberá manten er separadas las bitácoras de eventos de acuerdo a los componentes q ue lo integran (Al menos: sistema operativo, base de datos, aplicativo). El periodo de tiempo que deberán mantenerse disponibles las bitácoras será establecido entre el administrador del proyecto del proveedor o líder técnico del IFT, el á rea de seguridad y la UA solicitante, tomando com o base la c riticidad de la información contenida en e l siste ma. Las bitácoras deberán estar consideradas como parte de 1~ información que deberá respaldarse . . ~ Manejo de errores / Las respuestas ante un error en la solución tecnológica no deberán entregar información que pudiera revelar detalle acerca de cómo está hecha o funcionan los procedimientos de la misma, por lo que se deberán utilizar siempre que sea 23 1). / J íJ ift INSTITUTO FEDERAL DE TELECOMUNICACIONES Norma específica Descripción posible controles d e e rror (try - catc h) para el manejo de excep c iones o e rrores inesperad os. Será resp onsabilidad del proveed or la c re a c ión de una página personalizada que se despliegue c ada vez que el sistema genere un error, por ejemplo los típicos errores 404, y que e limine la divulgación de info rmación rela tiva a la arquitectura d el sistema . Los mensajes d e e rrores d eberá n almacenarse (bitácora de eventos) d e tal forma que permitan la correcció n de los errores sin esperar que un usuario los rep orte, a demás de que podrá n utilizarse para la reso luc ión d e p roblemas. Validación de datos de salida Se d eberán asegurar que los mensajes de salid a devueltos a los usuarios a l momento de la autenticación o interacción con la soluc ión tecno lógica no especifiquen mayor información sobre la existenc ia de usuarios o valores válidos, por ejemp lo : " Error d e ingreso: La com binación de usuario y clave proporc ionados no es válida". Asimismo, el proveedor deberá asegurarse de enmascarar el direccionamiento del sistema para evitar la publica c ión de la s direcciones IP homologadas d e los servidores d e a plicación Web . Sincronización de tiempo del sistema Finalizar sesión por Inactividad El proveed or d eberá desarrollar un mecanismo configurable que permita la sinc ro nización del siste ma con un servic io de Network Time Protocol "NTP" definido por el IFT. Dic ho servicio de reloj d eberá utilizarse como insumo de las bitácoras d e eventos, inactividad d e sesió n y limitación del tiempo d e conexión al sistema. La soluc ión tecnológica deberá contar con un mecanism config urable que permita la terminación de la sesión de un usuario d espués de un determinado tie mpo de inactividad. Una vez cerrada la sesión, se deb erá notificar al usuario q ue su sesión ha expirado por inac tividad. ift INSTITUTO FEDERAL DE TELECOM UNIC A C IO NES Norma específica Limitación del tiempo de conexión al sistema Descripción Previo a la validación d el re querimie nto, la soluc ión tecnológica deb erá ser capaz d e limitar el acceso a los usuarios en hora rios específicos definidos por el administrador del proyecto en conjunto con el á rea usuaria. Es respo nsa bilid ad del p roveedor desarrollar un mecanismo configura ble q ue permita al Instituto limitar el horario de conexión al sistema de acuerdo a una fecha en específica o a un rango de tiempo d efinido por el Instituto . Para el caso de una solución tecno lógic a planteada por un te rc ero contratado p or el Instituto, que no estuviera a linea da a lo establecido en a lg una(s) de las normas esp ecífic a s d e este c a pítulo, el proveedo r debe rá justific ar y documentar dic ha(s) excepclón(es) p ara ser revisad a(s) y en su c aso aprobada(s) por la DGTIC. Capítulo VI. Normas específicas aplicables a la Fase "Construcción" Durante la fase d e Co nstrucció n se deberán considerar las sig uientes no rmas específicas: Norma específica Descripción La soluc ión tecnológica d ebe c umplir c uando menos con las siguientes buenas prác tic a s de progra mación: • Implementar Buenas Prácticas de Programación • Ajustar código a mejores prácticas d e programación d efinidas por el área d e desarro llo. Utilizar repositorio d e Subversión dentro del IFT. DGTIC se reserva el d erecho d e realizar las comprobac io nes necesarias p ara el c ump limiento d e buenas práctica s y está ndares so lic itados. El sist ema operativo deberá pasar por un proceso de fortalecimiento que p ermita minimizar el número d e vulnera bilidades contenidas. Fortalecimiento de Sistemas Operativos El sistema operativo deberá tener instala d as todas la~ a ctualizac iones y parc hes q ue se enc uentre n d isponibles, p~~~ p arte del fab ric ante, al momento d e la imp lementación y d eberá a p licar para cad a uno d e los servidores que formarán~ p arte d el sistema . La a plicación d e p arc hes y 9ctua lizaciones 25 .· ift INSTITUTO FEDERAL DE TELECOMUNICACIONES Norma específica Descripción sobre el sistema operativo deberá acordarse en conjunto con la DGTIC. Las guías de endurecimiento serán proporcionadas por el área de seguridad para su implementac ión por el proveedor o responsable del proyecto, las cuales están orientadas a la eliminación, desactivación o cierre de software, usuarios, puertos TCP/IP y servicios Innecesarios para el funcionamiento del sistema. El servidor de aplicaciones web deberá pasar por un proceso de fortalecimiento que permita minimizar el número de vulnerabilidades contenidas. El servidor de aplicaciones, para los ambientes de pruebas, desarrollo y producción, deberá tener instaladas todas las actualizaciones y parches que se encuentren disponibles por parte del fabricante al momento de la instalac ión, considerando que los a mbient es de pruebas, desarrollo y producción deberán ser idénticos en versiones y parches instaladas. Los parches y actualizaciones posteriores a la implementac ión Fortalecimiento de Servidor de los ambientes deberán considerarse como una fase de de Aplicaciones actualización posterior a la liberación del sistema en producción. La instalac ión, implementación y actualizac ión de los servidores de aplicación será responsabilidad del proveedor o área técnica responsable del proyecto. La aplicación de parches y actualizaciones sobre el sistema operativo deberá acordarse en conjunto con la DGTIC. Las guías de endurecimiento serán proporcionadas por el á rea de seguridad para su implementac ión por el proveedor, las c uales están orientadas a la eliminación, desactivac ión o cierre de software, usuarios, puertos TCP/IP y servic ios innecesarios para el func ionamiento del sistema. Instalación del motor de Base de Datos La instalac ión inicial y configurac ión básica del Sistema ~ Manejador de Base de Datos, en cada uno de los diversos ambientes donde será utilizado deberá realizarse por el proveedor en conjunto con la DGTIC. \ Pruebas unitarias El proveedor deberá realizar pruebas unitarias a los módulos ~ d esarrollados que conforman la soluc ión tecnológic/ V .<.:--' 26 ift INSTITUTO FEDERA L DE TELECOMUNICACIONES Norma específica Descripción generando las evidencias necesarias para verificar su correcta realización. Capítulo VII. Normas específicas apllcables a la Fase "Pruebas " Durante la fase de Pruebas se deberán considerar las siguientes normas específicas: Norma específica Protección de los datos de prueba del sistema Descripción El administrador del proyecto del proveedor o líder técnico del IFT en conjunto con el á rea usuaria y la Dirección de Seguridad de la Información deberá seleccionar, proteger y controlar c uidadosamente los datos utilizados para las pruebas del sistema, asegurándose de que la Información confidenc ial y reservada d el Instituto no sea divulgada a personal no autorizado. Deberán apoyarse del área de Base de Datos del Instituto para generar informac ión aleatoria q ue pueda utilizarse en las pruebas func ionales del sistema en los ambientes de desarrollo y de pruebas. · Ambiente de Pruebas El proveedor deberá realizar una primera implementación de la solución tecnológica en el ambiente de pruebas, de tal forma que se valide el ma nua l d e instalación y configuración, así como el manual de usuario. Previo a esta fase es necesario que el responsable de la construcción de la soluc ión tecnológica, realice por lo menos las pruebas unitarias de integración y funcionales, presentando evidenc ia documental de su ejecuc ión. En c aso d e detectar algún defecto o desviación deberá inc luir la documentación de la resoluc ión de estos. Ejecución de Pruebas funcionales Se deberán ejecutar las pruebas que buscan determinar la satisfacción del requerimiento solicitado, considerando todas las variables que hayan sido documentadas para cada un\ en los Casos de Prueba. Para inic iar con la ejecució n de las p ruebas es mandatorio considerar los sig uientes documentos: ~ 27 ift INSTITUTO FEDERAL DE TELECOMUNICACIONES Norma específica Descripción • Matriz de Trazabilidad de Requerimientos • Casos de Prueba • Credenciales d e acceso a la solución tecnológica • Matriz de Pruebas La severidad de los hallazgos identificados durante las pruebas se c lasificará n de acuerdo a la siguiente ponderación: • Crítico: Obstac uliza o imposibilita la operación del siste ma. • Alto: No cumple con la func iona lidad esperada o regla de negocio. • Medio: El requerimiento no está codificad o correctamente o envía errores aleato rios. • Bajo: Se detectan fallas en el d iseño o errores gramaticales en los mensajes. Para aquellas soluc iones tecnológicas desarrolladas por el Instituto a través de la Dirección de Desarrollo de Software (desarrollos internos o desarrollos gestionados por la fábrica de software contratada por la DGTIC), las pruebas de calidad serán realizadas por el área de calidad de la DGTIC. Es responsabilidad del líder técnico asegurarse de que ha n sido estimados y programados los tiempos de ejecución de pruebas, siendo la base de cálc ulo, un 25% con respecto al tiempo programado de la Fase de "Construcción", considerando por lo menos dos ciclos de revisión. Para las soluciones tec nológicas desarrolladas por terceros, las pruebas de calidad serán responsabilidad del proveedor, quien deberá generar la evidenc ia suficiente (matriz de pruebas) para comp robar su ejecuc ión, considerando a l menos: • Identificad or de la prueba ~ ~ ~• Descripción del proceso de la prueba • Versión de la solución tecnológica sobre la que se realiza la prueba \ • Ruta de trazabilidad donde se ejecutó la prueba • Tipo de defecto: Mejora / Defecto • Severidad: Crítico / Alto / Medio / Bajo • Estatus: Abierto / Cerrado / Rechazado 28 • ift INSTITUTO FEDERAL DE TELECOMUNICACIONES Norma específica Descripción La DGTIC se reseNa el derecho de verificar la correcta atención de los defectos reportados en la matriz de pruebas por parte del proveedor a través de la ejecuc ión de pruebas exploratorias a la solución La totalidad de los Casos de Pruebas deben de c umplir con los c riterios de aceptación definidos por la UA. Resultados de la ejecución de la matriz de pruebas Pruebas funcionales de seguridad Para solicitar la validac ión para liberar en ambientes productivos del IFT, será necesario haber atendido los hallazgos reportados durante la ejecución de las pruebas. No podrán ser liberad os a producción sistemas o módulos que no hayan atendido los hallazgos clasificados como "Críticos" o "Altos". Para poder liberar la solución tecnológica a un ambiente productivo, se deberá contar con el visto bueno del líder de proyecto, líder técnico, de la UA solicitante y de la DGTIC. La DGTIC será la responsable de realizar pruebas func ionales de seguridad sobre la soluc ión tecnológica desarrollada, con la finalidad de verificar la correcta implementac ión d e las recomendaciones de seguridad establecidas y acordadas por el área de seguridad y el proveedor de la solución. Será responsabilidad de la DGTIC reportar los hallazgos encontrados, anexando la evidenc ia del incumplimiento detectado. Para la liberación del sistema en un ambiente productivo, será responsabilidad del proveedor o líder téc nico del IFT atender los d efectos de seguridad funcional del sistema que hayan sido encontrados por la DGTIC. Antes de que la solución tecnológica sea implementada en un ambiente productivo, se d eberá realizar un análisis de vulnerabilidades que permita identificar las vulnerabilidades de la solución y el nivel de riesgo que estas representan para los activos de informac ión del IFT. Análisis de vulnerabilidades Será responsabilidad de la DGTIC la ejecución del análisis de vulnerabilidades sobre la aplicación e infraestruc tura, as'\ como clasificarlas de acuerdo a su posibilidad de explotación e impacto a los activos de informac ión del IFT; estas pueden ser: Críticas, Altas, Medias, Bajas o Informativas. Será responsabilidad del proveedor o líder téc nico del IFT atender las vulnerabilidades identificadas sobre la solucióv 29 ~ ( t6' ift INSTITUTO FEDERAL DE TELEC OMUNICA C IO NES Norma específica Descripción considerando que el sistema no podrá liberarse a producción con vulnerabilidades c lasificadas con un nivel c rítico o a lto. Para las vulnerabilidades de nivel Medio o inferior, el proveedor o líder técnico del IFT, deberá establecer un plan de mitigación para corregir d ichas vulnerabilidades que deberá ser ejecutado satisfactoriament e para dar por finalizado el desarrollo del sistema. La atención de las vulnerabilidades detectadas no deberá tener un costo adicional para el Instituto . Capítulo VIII. Normas específicas aplicables a la Fase "Despliegue" Durante la fase de Despliegue se deberán considerar las siguientes normas específicas: Norma específica Descripción Ambiente para liberación a producción Consiste en la preparación y entrega del ambiente productivo de la soluc ión tecnológica, el proveedor o Líder Técnico del IFT deberá validar la correcta instalac ión y configuración del ambiente. Resguardo del código fuente del sistema El proveedor deberá proporcionar a la DGTIC el código fuente de la solución tecnológica, d ic ho código deberá estar documentado de tal forma que permita identificar al menos: los requerimientos del negocio, variables, funciones y componentes de la solución tecnológica. Resguardo de llaves criptográficas El proveedor deberá los parámetrbs de configuración, licenciamiento, contraseñas, archivos y llaves correspondientes a los certificados SSL o c ualquier otro mecanismo de c ifrado. Toda la información concerniente deberá ser entregada a la Dirección de Seguridad de la Información. Plan de Instalación / Retorno Como parte de las acciones que se deberán considera antes de la liberación de una nueva versión o soluc ión tecnológica, se deberán identificar las actividades, tiempos, actores y recursos para lograr de forma exitosa su liberaciór0 a producción. ¿ U 30 ift INSTITUTO FEDERAL DE TELECOMUNICACIONES Norma específica Descripción El líder técnico de la DGTIC -tratándose de proyectos internos- o el administrador del proyecto del proveedor deberá identificar los posibles escenarios y sus riesgos asociados, generando por cada escenario los procedimientos a ejec utar para regresar la operación a un punto estable anterior. El plan deberá ser validado por todos los involuc rados antes de proceder a la liberación a producción. Es fundamental coordinar los recursos nec esarios para la migración de datos a l identificar correctamente los componentes a ser migrados evitando problemas que afecten la operación . Plan de migración de la Informac ión El líder técnico, deberá de establecer los tiempos, recursos humanos, técnicos y administrativos (procesos) de los componentes a ser migrados con base en los requerimientos. • • • • • • • Información a migrar. Tamaño . Fecha de migración . Equipo de trabajo. Afectaciones. Método de migración . Roll back / Controles. Es un c onjunto de pasos que aseguran que las tablas, y datos sean migrados completamente c on sus relaciones y atributos correspondientes, con el fin de mantener la consistenc ia e integridad de los registros. Reglas de transformación de datos El líder técnico del proveedor o del IFT, deberá de incluir un reporte detallado que contenga el resultado de las reglas de transformación de datos; estas se identificarán en una matriz que contenga el nombre del objeto, ruta origen y ruta destino, reglas aplicadas y atributos, así mismo incluirá c ifras de control, identificación de volúmenes y tipos de datos. • • • • • / / Manual de instalación y configuración Método de transformación. Reglas aplicadas. Matriz de migración. Controles de supervisión . Aceptación de la información migrada. Es mandatorio que el proveedor proporcione la descripción ~ , completa y a detalle del proceso de instalación,¿;Y ~ ~· 31 ift INSTITUTO FEDERAL DE TELECOMUNICACIONES Norma específica Descripción ----------- configuración, encendido y apagado, de la solución tecnológica. Se deberán describir los procesos para la Instalación de la solución tecnológica, dicha información deberá contener al menos: números de licencias, números de serie, elementos de hardware, elementos de software y cualquier otra información relativa al licenciamiento y operación del sistema. El proveedor deberá entregar un inventario de los componentes de software identificados como necesarios para la operación del sistema. Antes de la puesta a producción de la solución tecnológica, el proveedor deberá actualizar toda la documentación solicitada dentro de cada una de las fases de este documento. Se debe de asegurar la continuidad de la operación por medio de ambientes tolerantes a fallos. El proveedor debe de llenar el documento de Políticas d e respaldo indicando periodos de retención y rutas a respaldar. El proveedor deberá documentar los componentes (instancias d e bases de datos, archivos ejecutables, carpetas de sistemas operativos, etcétera) del sistema que deberán respaldarse de forma periódica con la finalidad de: Políticas de respaldos • Permitir la restauración de información a un punto anterior. • Garantizar su recuperación y /o replicación en un nuevo ambiente completamente independiente. Adicionalmente. documentará la forma en que deberán realizarse dichos respaldos y la periodicidad con que deberán ejecutarse. Será responsabilidad del proveedor en colaboración con la DGTIC ejecutar pruebas de restauración de información a partir de los respaldos realizados, siguiendo los manuales entregados, de tal forma que demuestre que los respaldos y doc umentació\ generada funcionan de forma correcta. Documento de Mantenimiento de la Base de Datos Consiste en el conjunto de actividades de mantenimiento y optimización recomendadas para su aplicación en la BD, 32 vr¿ ift INSTITUTO FEDERAL DE TELECOM UNIC A CIONES Norma específica Descripción con el p rop ósito de mejo rar el rendimiento y garantizar la Integridad y resguardo de los datos • • • • Optimización de índ ices Revisión de integridad d e la BD Respaldos Generació n de estadísticas El p roveedor deberá d efinir y documentar las a cciones que se llevará n a cabo d ura nte una contingencia, con la fina lidad de minimizar el impacto de la interrup c ión y restaurar la operació n del sistema en el p eriodo más breve de tiempo posible. El plan de recuperación de las operaciones deberá incluir un p lan de respaldo, un plan d e emergenc ia y un plan de recuperac ión d e desastres. Plan de recuperación de desastres Cada uno d e los p lanes d eberá indicar el escenario p ara el que fue c reado, el orden secuenc ial d e actividad es q ue d eberá ejec utarse, el tiempo de recuperac ión a proximado y los recursos (humanos, técnicos y a dministrativos) requeridos para su implementación. El proveed or deberá realizar una tra nsferencia de conocimientos de los planes al persona l designad o por el IFT que inc luya al menos la simula c ión teórico -p ráctica d el p eor esc enario d ocumenta d o . Manual de usuario Es d e c aráct er o blig ato rio fa c ilitar el ma nual d e usuario en el que se describa d e forma senc illa y entendible, las actividades que re alizan los múltiples roles de usuario d entro d e la soluc ión tecnológica, flujos d e proceso, negocio y administración. Planes de capacitación Se d eb erá considerar d entro de los tiempos y p resup uest o d e l proyecto para el d esarrollo de la soluc ión tec nológic a , la impartic ión de capacitación a usuarios finales y capacitación a usuarios que administre n la herramienta. Derechos de Autor Salvo q ue exista impedimento, la estipulación d e que los d erechos inherentes a la propiedad intelectua l, invaria blemente se constituirá n a favor d el Instituto, en\ términos de las d isp osic iones legales aplicables, así c omo que el proveed or se abstenga de distrib uir, reproducir, decompilar, adaptar, traduc ir, o realizar c ualquier acción en perjuic io de los d erechos cedidos al Instituto . ~( A~ 33 J, ift INSTITUTO FEDERA L D E TELECOM UNIC A C IO NES Descripción Norma específica Será responsabilidad del proveed or prop orc ionar el licenciamiento d e c ua lquier componente que sea utilizado en la construcción del sist ema y que se enc uentre p rotegido por las leyes federa les d e l d erecho de a uto r. El periodo d e la vigenc ia deberá ser determinado en conjunto con la UA solic ita nte y la DGTIC. Aceptación del usuario de la solución tecnológica Carta de inicio de garantía y/o soporte de la solución tecnológica . : •• Reporte y control de incidencias Documento en el c ual la UA solic itant e acepta a su entera satisfacción la solución tecnológica y la liberación del sistema a p roducción. Documento en el cual la UA solic itante, el proveedor y la DGTIC indican el período d e garantía (inicio y fin) para el caso d e los proyectos tercerizad os, así como el proceso d e sop orte y d e escalamiento Inc luyendo la información d e contac to para proveer d el soporte requerido. Es mandatorio que e l p roveed or o líder técnico d etermine a través d e este documento los niveles d e escalación, niveles d e servic io, tiempos d e respuesta, tiempos d e soluc ión, p ersona l a c argo d e la a tenc ión y tipo de servicio (en sitio, vía telefónica o de forma remota) para la atenc ión de las incidencias. Post e rior a la p uesta en p roducción es necesario que el p roveed or y/ o líder técnico d e la soluc ión tecnológica, lleve un control o registro de tod as las incidencias (vicios ocultos, cambios y actualizaciones), así como el control de: • • • Borrado Seguro Errores Causa Soluc ión Para los proyectos tercerizados se d eberá considerar que al fina lizar el contrato, la informac ión propie dad d el IFT d eberá ser proporcionad a al Instituto y e liminada a través de medios seguros d e c ua lquier medio de almacenamiento ajeno a l ~ J\ Instituto. Capítulo IX. Consideraciones Finales .~ r \ ~ El conte nido de las normas esp ecífic as previstas en los Ca pítulos IV, V, VI, VII y VIII d eberá n incluirse, en su caso, en los c ontratos a suscribir con los proveedores. p 34 ~ ift INSTITUTO FEDERAL DE TELECOMUNICACIONES Con el fin de vigilar el cumplimiento de las presentes Normas, la DGTIC realizará las actividades de monitoreo necesarias, conforme a las atribuciones que le confiere el Estatuto Orgánico del Instituto Federal de Telecomunicaciones, así mismo resolverá cualquier situación no prevista en las mismas. Disposiciones Transitorias 1 Única. Las presentes Normas deberán publicarse en el Portal de Transparenc~ Institucional, sin perjuicio de publicar el aviso correspondiente en el Diario Oficial de la Federación, y entrarán en vigor al día siguiente al de la publicación d~ __;--­ mencionado aviso. ~ Dado en la Ciudad de México, el 9 de febrero de 2016. 35