universidad técnica de ambato facultad de ingeniería en sistemas

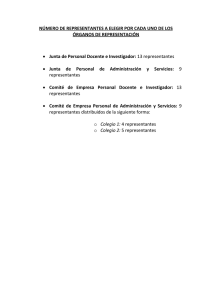

Anuncio