Redes de área local Tema 1. Introducción Los objetivos que se

Anuncio

Redes de área local

IES Ilíberis

Redes de área local

Tema 1. Introducción

Los objetivos que se persiguen al utilizar una red son:

compartir recursos

ahorrar costes

expandibilidad

seguridad

acceso a datos remotos

ausencia de duplicidades

Redes de transporte de datos históricas:

•

red telegráfica

•

red telefónica

Conceptos previos:

•

•

•

•

•

•

transmisión, es el transporte de las señales;

comunicación, es el transporte de la información;

puede haber transmisión sin comunicación pero no comunicación sin

transmisión;

línea de comunicación o canal, vías a través de las cuales se produce el

transporte de las señales;

topología, forma en la que se interconectan las líneas de comunicación;

circuito de datos, conjunto de equipos y sistemas de transmisión que realizan el

proceso de comunicación.

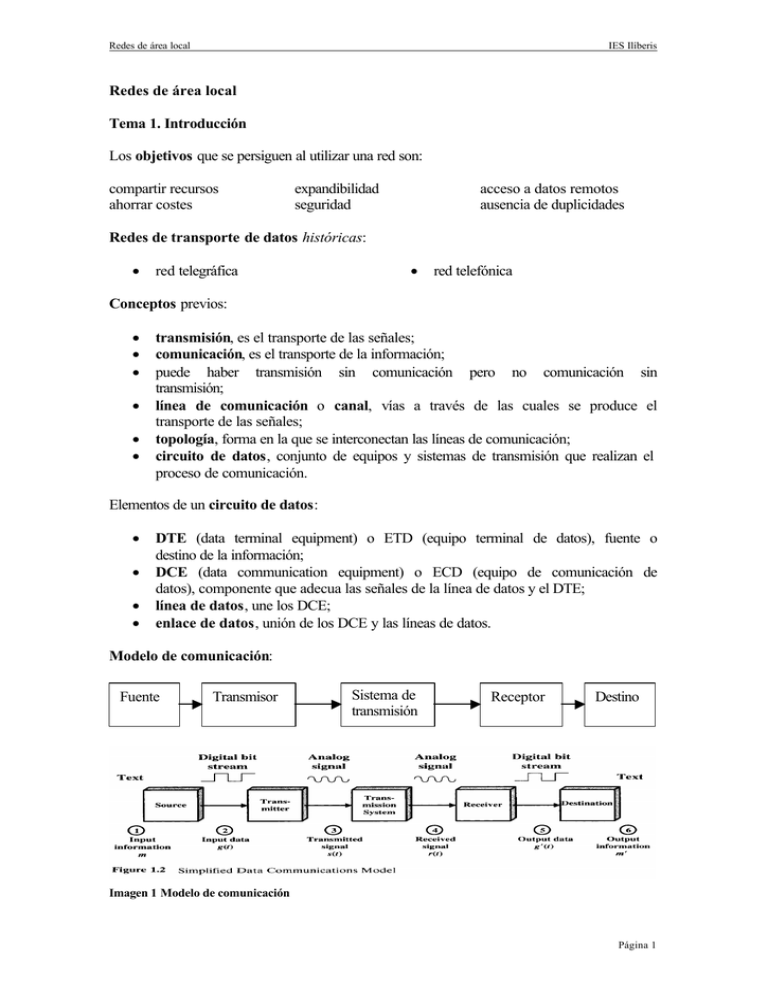

Elementos de un circuito de datos:

•

•

•

•

DTE (data terminal equipment) o ETD (equipo terminal de datos), fuente o

destino de la información;

DCE (data communication equipment) o ECD (equipo de comunicación de

datos), componente que adecua las señales de la línea de datos y el DTE;

línea de datos, une los DCE;

enlace de datos, unión de los DCE y las líneas de datos.

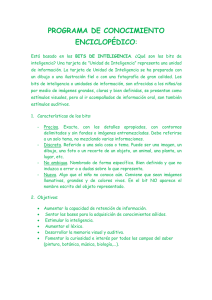

Modelo de comunicación:

Fuente

Transmisor

Sistema de

transmisión

Receptor

Destino

Imagen 1 Modelo de comunicación

Página 1

Redes de área local

IES Ilíberis

Tipos de redes de comunicaciones informáticas en función de la distancia que separa

los elementos que forman parte de la misma:

•

•

•

•

LAN, redes de área local, se suelen concentrar en un edificio, su topología suele

ser en anillo o en bus (Ethernet, estrella-bus) y son privadas

o redes entre inguales o peer to peer, sirven para compartir recursos;

o redes con servidores, prestan servicios de disco, impresora,

comunicaciones, etc.;

MAN, redes de área metropolitana, se suelen concentrar en una ciudad, con

frecuencia se utilizan anillos de alta capacidad FDDI (Fiber Distributed Data

Interface) u otros medios inalámbricos;

WAN, redes de área extensa, se suelen concentrar en un área geográfico amplio

pero delimitado y usan líneas de comunicación propias y públicas, intervienen

gran cantidad de redes diferentes y dispositivos de adaptación (gateway, bridge,

router), ejemplos son las redes X.25, redes Frame Relay, redes ATM;

internetworking, interconexión de todo tipo de redes.

Tipos de líneas de comunicaciones según la topología:

•

•

líneas punto a punto, existe un línea de comunicación directa entre los dos

equipos que se comunican;

líneas multipunto o de canal compartido, en un circuito de datos formado por

más de dos DTE las líneas de datos que son compartidos por todos, existen dos

técnicas de transmisión de datos:

o estática, cada DTE dispone de un tiempo fijo de transmisión;

o dinámica, cada DTE intenta acceder por sus medios a la línea de datos.

Imagen 2 Líneas punto a punto y multipunto

Tipos de transmisión de datos:

•

asíncrona, entre los terminales no se utilizan mecanismos de sincronización

temporal cada vez que se envía un carácter pero sí en el propio envío de cada

carácter, es decir, el envío de los bits que componen el carácter enviado sí es

sincronizado, suele funcionar con el uso de bits de inicio y bits de finalización,

la longitud de los caracteres (palabras o unidades) suele ser pequeña;

Página 2

Redes de área local

•

IES Ilíberis

síncrona, entre los terminales se utilizan mecanismos de sincronización

temporal precisos para el envío de bloques de bits ya que no se realizan envíos

de caracteres sueltos, para ello se usan caracteres de sincronización (SYN).

Normalmente la transmisión síncrona obtiene un rendimiento mayor.

Ejemplo: Se va a enviar un texto de 1000 caracteres codificados en ASCII extendido,

las unidades de comunicación son los caracteres en ASCII extendido de 8 bits. En la

comunicación asíncrona se envían por tanto 1000 caracteres cada uno con su bit de

inicio y dos bits de finalización, es decir, se envían 1000*(8+1+2) = 11.000 bits. En la

comunicación síncrona se envían bloques de 1000 bytes con 3 caracteres de

sincronización cada 256 bytes, es decir, se envían 1000*8 bits más tres bytes iniciales y

finales de sincronización y dos bloques de 3 bytes de sincronización en medio del

bloque, en total, 8000+12*8 = 8096 bits.

Imagen 3 Transmisión síncrona

Tipos de síncronismo:

•

•

•

sincronismo de bit, este sincronismo determina el momento de inicio y fin de

cad bit transmitido, se usa en las transmisiones síncronas y asíncronas;

sincronismo de carácter, este sincronismo es el que determina la composición

de bits de cada carácter enviado, en la comunicación asíncrona entre cada bit de

inicio y bits de finalización se sabe el número exacto de bits que debe haber, por

extensión en la transmisión síncrona entre cada bloque de caracteres de

sincronización se sabe el número exacto de bits;

sincronismo de bloque, este sincronismo determina la composición completa

de un bloque de datos transmitido con transmisión síncrona.

Tipos de transmisión según el número de líneas:

•

•

serie, todas las señales se transmiten por una sola línea de datos de forma

secuencial;

paralelo, un grupo de señales se transmiten simultáneamente por líneas

diferentes del mismo canal de comunicación.

Página 3

Redes de área local

IES Ilíberis

Imagen 4 Transmisión en serie y en paralelo

La comunicación en un entorno de red suele ser predominantemente en serie, la

comunicación en paralelo se utiliza más en los dispositivos de E/S y dentro del propio

ordenador.

Tipos de transmisión según el tipo de la señal:

•

•

transmisión analógica, las señales toman todas los valores posibles del rango;

transmisión digital, las eñales toman 2 valores posibles y usan un número

determinado de bits.

Imagen 5 Transmisiones analógicas y digitales

Página 4

Redes de área local

IES Ilíberis

Tipos de comunicación según la técnica de operación:

•

•

•

comunicación símplex, la transmisión de datos siempre se efectúa sólo en una

dirección;

comunicación semidúplex o half duplex, la transmisión puede ser bidireccional

pero no de forma simultánea;

comunicación dúplex o full duplex, la transmisión puede ser bidireccional de

forma simultánea.

Imagen 6 Tipos de comunicaciones

Modos de direccionamiento de una comunicación:

•

•

•

unicast, se envía a un receptor;

multicast, se envía a muchos receptores;

broadcast, se envía a todos los receptores.

Página 5

Redes de área local

IES Ilíberis

Apéndice 1. Código ASCII extendido

NUL DLE

0

SO

H

SP

16

DC1

17

0

32

!

@

48

1

33

P

64

A

49

`

p

80

Q

65

96

a

Ç

112

q

81

97

É

128

ü

113

á

144

æ

129

á

160

176

192

208

161

177

193

209

162

178

194

210

í

145

224

ß

240

±

225

241

1

STX DC2

2

18

ETX DC3

3

19

EOT DC4

4

"

#

5

21

ACK SY

6 N

B

50

3

35

$

20

ENQ NAK

2

34

C

51

4

36

%

5

&

67

E

6

38

U

F

99

d

84

e

V

70

115

u

f

86

131

à

v

102

147

ò

å

118

163

179

195

211

180

196

212

165

181

197

213

166

182

198

214

167

183

199

215

Ñ

û

134

227

243

228

244

ó

ª

150

242

Ó

164

149

226

ð

ñ

148

133

Ã

ú

ö

132

117

ó

146

ô

ä

116

101

Æ

130

â

t

100

85

é

114

s

83

69

54

r

98

c

T

68

53

b

82

S

D

52

37

R

66

229

µ

245

÷

230

246

22

BEL

7

ETB

CAN

BS

8

‘

23

24

7

39

(

8

40

HT EM )

9

LF

10

VT

11

FF

12

25

SUB

ESC

27

FS

CR GS

13

14

SI

NUL

STX

EOT

ACK

BS

LF

FF

SO

DLE

DC2

DC4

SYN

CAN

SUB

FS

RS

SP

,

31

<

-

L

=

.

/

]

N

^

O

63

n

_

79

o

127

¥

Carácter nulo.

Comienzo de texto.

Fin de transmisión.

Reconocimiento.

Retroceso de un espacio.

Salto de línea.

Salto de hoja.

Fuera de código.

Escape de enlace de datos.

Control de dispositivo 2.

Control de dispositivo 4.

Sincronización.

Cancelación.

Sustituir.

Separador de archivo. IS4

Separador de registro. IS3

Espacio.

Formato, transmisión, información y resto

143

SOH

ETX

ENQ

BEL

HT

VT

CR

SI

DC1

DC3

NAK

ETB

EM

ESC

GS

US

DEL

216

169

185

201

217

170

186

202

218

171

187

203

219

235

251

172

188

204

220

236

252

173

189

205

221

174

190

206

222

238

175

191

207

223

239

249

·

234

250

ä

ö

²

237

253

å

»

159

248

·

233

Ù

«

158

ƒ

232

È

¡

157

142

Å

200

¼

156

Ä

126

DEL

111

£

141

184

½

155

140

ì

125

~

110

95

î

}

¢

247

°

168

¬

154

139

124

109

94

ï

|

m

Ü

231

Ö

_

153

138

123

108

93

78

{

l

Ö

è

ô

¿

152

137

122

107

92

77

62

?

47

\

M

>

k

ÿ

ë

z

º

151

136

121

106

91

76

61

46

[

ê

y

j

ù

135

120

105

90

75

60

45

Z

K

x

i

ç

119

104

89

74

59

44

30

US

15

;

h

Y

J

w

103

88

73

58

43

29

SO RS

:

+

X

I

g

87

72

57

42

28

H

9

*

W

71

56

41

26

G

55

254

SP

255

Comienzo de cabecera.

Fin de texto.

Petición de identificación.

Pitido.

Tabulación horizontal.

Tabulación vertical.

Retorno de carro.

Dentro de código.

Control de dispositivo 1.

Control de dispositivo 3.

No reconocimiento.

Final de bloque de transmisión.

Fin de soporte.

Escape.

Separador de grupo. IS2

Separador de unidad. IS1

Borrar.

Página 6

Redes de área local

IES Ilíberis

Apéndice 2. EIA/TIA 568

La norma EIA/TIA 568 especifica dos modos de conexión para los conectores RJ45

para la Fast Ethernet 100BaseTX: el 568A y el 568B. Para construir cables cruzados en

un extremos se hace una conexión del estándar 568A y en el otro una conexión 568B.

contacto

1

2

3

4

5

6

7

8

568A

bv

v

bn

a

ba

n

bm

m

568B

bn

n

bv

a

ba

v

bm

m

cruzado

bv

bn

v

n

bn

bv

a

a

ba

ba

n

v

bm

bm

m

m

Esta norma se conoce también como norma de cableado estructurado, ya que contiene

una serie de recomendaciones para el cableado de un edificio completo.

Para conectar cada una de las plantas se utiliza el cableado horizontal, formando en cada

planta una pequeña red local. Se deberá disponer de un rack al que lleguen todas las

conexiones de la planta. En los puestos de trabajo se debe disponer de las placas de

servicio al que conectarse mediante los latiguillos correspondientes.

Para conectar las plantas del edificio se utiliza el cableado vertical, cableado vertebral o

backbone, es decir, la unión de las redes que se han formado dentro de cada planta. Este

cableado debe llegar al closet de comunicaciones y equipos servidores a través del panel

de parcheo.

Material necesarios:

•

•

•

•

•

•

tarjetas de red;

cable de par trenzado UTP;

conectores RJ45;

conectores y rosetas;

hub o switch;

rack.

Página 7

Redes de área local

IES Ilíberis

Apéndice 3. Líneas de gran capacidad

SMDS (switched multimegabit data service) o CBDS (connectionless broadband data

serivce) es un servicio público conmutado de transferencia de datos que trata de

proporcionar un servicio de transmisión de información no orientado a conexión,

similar al ofrecido por las redes locales a alta velocidad y con bajo retardo, pero dentro

de un área metropolitana. Se usan líneas T1 y T3 a unas velocidades de transmisión de

entre 0.5 y 45 Mbps. Es usada por proveedores de acceso a internet.

Una línea T1 se usa en comunicaciones punto a punto a grandes distancias, contiene 24

canales de 64 Kbps, la línea E1 es de 32 canales de 64 Kbps en Europa.

Una línea T2 equivale a 4 líneas T1.

Una línea T3 equivale a 28 líneas T1, es la columna vertebral de internet.

Una línea T4 equivale a 168 líneas T1.

Página 8

Redes de área local

IES Ilíberis

Tema 2. Aspectos físicos de la transmisión

Si la transmisión de la señal se realiza sin ningún proceso de modulación, la transmisión

opera en banda base. Si la transmisión requiere de un proceso de modulación, la

transmisión opera en banda ancha.

•

•

•

•

•

•

•

•

•

•

•

•

Un transductor es un dispositivo que puede transformar la naturaleza de una

señal .

Un modulador convierte la señal eléctrica digital a analógica y adapta la

frecuencia adecuando la señal al canal de transmisión sin modificar su

naturaleza.

Un multiplexor permite mantener varias comunicaciones simultáneas en una

sola línea.

Un amplificador restaura la señal analógica a sus parámetros originales.

Un repetidor regenera la señal digital.

Un concentrador (hub) reparte y agrupa las señales entre los terminales.

Un conmutador (switch) establece un canal de comunicación permitiendo

dividir la red en segmentos.

Un puente (bridge) es un sistema que permite conectar dos redes locales entre

sí.

Un encaminador (router) es un sistema que determina la ruta que debe tomar

una comunicación.

Una pasarela (gateway) es un sistema que permite conectar una red local con

un gran ordenador (es decir, asume en parte las funciones del nivel de

presentación del modelo OSI).

La velocidad de modulación es el número de cambios de señalización por

unidad de tiempo, se mide en baudios.

La velocidad de transmisión es el número de bits transmitidos por unidad de

tiempo, se mide en bits por segundo.

La señal física más utilizada es la señal eléctrica debido a la facilidad de transporte,

control y transformación. Además su velocidad de transporte es la de la velocidad de la

luz.

Conceptos relacionados con las señales periódicas:

•

•

•

•

•

•

frecuencia, número de cortes del eje horizontal por unidad de tiempo;

período, tiempo necesario para repetir la estructura de la señal;

fase o desfase, desplazamiento de la señal en el tiempo con respecto al origen

tomado (es relativo al instante inicial que se tome);

amplitud máxima, valor de frecuencia máximo alcanzado;

ancho de banda, la diferencia entre las frecuencias máxima y mínima capaz de

ser transmitida por un canal;

longitud de onda, es la distancia en metros que separa el mismo punto de la

señal de un período a otro durante la propagación.

Página 9

Redes de área local

IES Ilíberis

Imagen 7 Espectro electromagnético

La transmisión de señales se puede ver impedida por distintos motivos:

•

•

•

•

atenuación, debilitamiento de la señal debido a la resistencia eléctrica del canal

y demás elementos de transmisión;

distorsión por retardo, deformación de la señal que se produce para

determinadas frecuencias;

interferencia (crosstalk), adición de una señal conocida a la señal que se

transmite;

ruido, interferencias aleatorias de señales.

Página 10

Redes de área local

IES Ilíberis

Imagen 8 Impedimentos a la transmisión

La modulación trata de adecuar la señal con el canal, ya que lo normal es que un canal

transmita mejor en unas frecuencias que en otras, por lo que en la modulación se

modifican las frecuencias de la señal a emitir. También existen otras razones para

realizar la modulación como son una mayor facilidad de radiación y recepción, la

reducción de ruido y de interferencias.

La multicanalización consiste en compartir un canal.

Tipos de modulación de señales analógicas:

•

•

•

modulación en amplitud (ASK)

modulación en frecuencia (FSK)

modulación en fase (PSK)

Página 11

Redes de área local

IES Ilíberis

Imagen 9 Tipos de modulación

La multiplexación1 consiste en juntar en un canal señales diferentes de emisores y

receptores diferentes:

•

•

•

multiplexación en la frecuencia (FDM)

multiplexación en el tiempo (TDM): síncrona y estadística

xDSL/ADSL (asymmetric digital subscriber line)

Tipos de codificación de las señales digitales:

•

NRZ (no retorno a cero)

o NRZ-L (level) o unipolar, el 1 es el nivel alto y el 0 el nivel bajo;

1

En un concentrador la capacidad de transmisión de los dispositivos de entrada puede ser mayor que la del concentrador, en la

multiplexación esto no puede ocurrir nunca.

Página 12

Redes de área local

•

•

•

•

•

•

•

•

•

IES Ilíberis

o NRZ-M (mark) o NRZI (inverted), la transición de estado al inicio del

período es el 1 y la no transición es el 0;

o NRZ-S (space), la transición de estado al inicio del período es el 0 y la

no transición es el 1;

RZ (retorno a cero), el 1 corresponde a un pulso en la primera mitad del

intervalo y el 0 es no pulso;

bifase

o bifase-L o Manchester, el 0 corresponde a una transición de alto a bajo

en mitad del intervalo y el 1 corresponde a la transición de bajo a alto en

mitad del intervalo;

o bifase-M, siempre hay transición al principio del intervalo, el 1 es

transición en medio del intervalo y el 0 no transición en medio del

intervalo;

o bifase-S, siempre hay transición al principio del intervalo, el 0 es

transición en medio del intervalo y el 1 no transición en medio del

intervalo;

Manchester diferencial, siempre hay transición en medio del intervalo, el 0 es

transición al principio del intervalo y el 1 no transición al principio del intervalo;

bipolar AMI, el 0 es ausencia de señal y el 1 es señal positiva o negativa

alternativamente;

seudo ternario, el 1 es ausencia de señal y el 0 es señal positiva o negativa

alternativamente;

B8ZS, igual que bipolar AMI, salvo que cualquier secuencia de 8 ceros se

reemplaza por 2 violaciones de código;

HDB3, igual que bipolar AMI, salvo que cualquier secuencia de 4 ceros se

reemplaza por 1 violación de código;

Miller, el 1 es una transición en medio del intervalo y el 0 es no transición si va

seguido de un 1 y transición al final del intervalo si va seguido de 0;

multinivel, se codifican por ejemplo 4 niveles de tensión para 00,01,10,11.

Imagen 10 Codificación de señales digitales

Página 13

Redes de área local

IES Ilíberis

Los medios de transmisión son el soporte físico sobre el que se realiza el transporte de

la información.

•

•

•

•

•

•

•

•

par trenzado

cable coaxial

fibra óptica

microondas terrestres

microondas por satélite

radio

infrarrojos

láser

Tecnologías: token-ring, ethernet, FDDI, Frame Relay, ATM, inalámbricas: WiFi,

LMDS (Local Multipoint Distribution Service), WLL (Wireless Local Loop), Satélite,

etc.

Imagen 11 a y b) RJ45 c) UTP

Página 14

Redes de área local

IES Ilíberis

Tema 3. Redes de comunicaciones

Las redes de comunicaciones metropolitanas y ámplias se han implementado utilizando

las siguientes tecnologías:

a. conmutación de circuitos, es decir, se utiliza un camino dedicado para la

comunicación, también se conoce como servicio orientado a la conexión;

b. conmutación de paquetes o servicios no orientados a conexión, el mensaje se

divide en paquetes de datos que son enviados de forma independiente a su destino

i. circuito virtual conmutado, cada paquete utiliza la red de forma

independiente pero ordenado, es decir, cada paquete puede tomar un camino

diferente pero el orden de envío y recepción es ordenado;

ii. circuito virtual permanente, es como una conexión punto a punto virtual, es

decir, en una comunicación todos los paquetes viajan por el mismo camino;

iii. datagrama, cada paquete es enviado y recibido de forma independiente de los

demás, es decir, por caminos diferentes y con posible recepción desordenada.

Tecnológicamente hablando la conmutación de circuitos equivale al modelo de la RTC

o RTB (red telefónica conmutada o básica). La conmutación de circuitos se inició con

la red X.25 (este tipo de redes tiene mayores tasas de fallo, por lo que los nodos de

conmutación se convierten en nodos que deben almacenar los paquetes que reciben y

comprobar su corrección antes de proceder a reenviarlos). En este sentido, frame relay

es una evolución de la conmutación de paquetes pensada para entornos de tasas de

transferencias altas y con pocos errores, alcanza hasta 2 Mbps, los frames o tramas son

paquetes de longitud variable y además se usa menos sobrecarga en el control de errores

(de este modo los nodos de conmutación se convierten únicamente en circuitos que

inmediatamente reenvían los paquetes al siguiente nodo sin llegar a almacenarlos ni a

Página 15

Redes de área local

IES Ilíberis

comprobar la existencia de errores). También ATM (asynchronous transfer mode), es

una evolución de la conmutación de circuitos y de frame relay, utiliza celdas, que son

paquetes de longitud fija pequeños y permite definir múltiples canales virtuales, alcanza

hasta 10 Gbps.

Estructura típica de los paquetes de datos:

cabecera

control

información

final

dirección dirección

nº

inf. de

de

comienzo

protocolo

errores

destino

origen

secuencia control

Cualquier red de conmutación de paquetes debe resolver el problema del

encaminamiento, es decir, decidir por qué nodos viajará cada paquete para llegar a su

destino. Hay dos formas de elegir un encaminamiento eficiente, una es la del camino

más corto y otra es la de elegir el camino con el menor número de saltos. Si se usan

datagramas, para cada paquete se debe elegir el encaminamiento, en circuitos virtuales

permanentes se produce un encaminamiento por conexión. El encaminamiento puede

ser distribuido (cada nodo decide hacia dónde se envía el paquete) o centralizado

(existen nodos específicos que deciden hacia dónde se envía el paquete). También existe

la posibilidad de que el encaminamiento se controle desde la estación de origen. Las

estrategias de encaminamiento más importantes son:

•

•

•

•

encaminamiento estático o ruta fija: cada nodo sólo encamina a otro nodo

adyacente (Dijkstra);

encaminamiento por inundación (flooding): cada nodo envía a todos los nodos

adyacentes, salvo el nodo emisor anterior;

encaminamiento aleatorio, cada nodo envía aleatoriamente a un nodo adyacente;

encaminamiento adaptable, el encaminamiento se modifica conforme varían las

condiciones de tráfico en la red.

Un protocolo se utiliza para comunicar entidades de diferentes sistemas mediante un

conjunto de reglas. Sus elementos son:

•

•

•

sintaxis: definición del formato de los datos, de los niveles de las señales, etc.;

semántica: coordinación, control de error;

temporización: sincronización, secuenciación.

La arquitectura de un protocolo es la división en subtareas de la cooperación que se

deben realizar entre los sistemas que se comunican. En una primera división la

comunicación implica al menos 3 agentes:

•

•

•

las aplicaciones que se comunican;

los ordenadores que se comunican;

la red en la que se comunican.

De este modo se puede obtener un modelo de 3 capas o niveles (layers): aplicación,

transporte y red. Cada capa debe añadir información de control (header) que junto con

los datos de la capa anterior se denominan unidad de datos de protocolo (PDU,

protocol data unit). Cada ordenador debe tener una dirección de red única (NAP,

network access point) y cada aplicación debe tener a su vez una dirección única dentro

Página 16

Redes de área local

IES Ilíberis

del ordenador que se denomina punto de acceso de servicio (SAP, service access

point). Lo normal es que en alguna capa se realice la división del mensaje en unidades

susceptibles de ser enviadas (tramas).

Imagen 12 PDU

Funciones de los protocolos:

•

•

•

•

•

•

•

•

•

encapsulación: añadir información de control (dirección, control de protocolo,

control de error);

segmentación: división en bloques y reensamblaje de los mensajes;

control de conexión: establecimiento – transferencia - cierre;

control de ordenación: orden de llegada de los bloques;

control de flujo: algoritmos de envío de paquetes con espera, sin espera, etc.;

control de error: pedir reenvío, paridad, corrección;

direccionamiento: la dirección SAP y la dirección NAP;

multiplexación: mantener varias conexiones simultáneas;

servicios de transmisión: prioridad, seguridad.

Modelo de arquitectura de protocolos OSI

Las ISO propuso el modelo de sistemas abiertos OSI (open systems interconection)

como arquitectura de protocolos de un sistema compuesto por más de un ordenador que

fueran capaces de interconectarse:

Para facilitar el diseño de redes se crean niveles jerarquizados con tareas específicas,

liberando de estos problemas a los demás niveles. Se adoptó un modelo de 7 niveles. Se

denominan procesos pares a los procesos que funcionan en el mismo nivel en ambas

máquinas. La comunicación virtual es la que se produce entre procesos pares y la

comunicación real la que se produce entre 2 niveles adyacentes de una misma

máquina. En la comunicación virtual se utiliza el protocolo y en la comunicación real

las interfaces. La comunicación entre los dos niveles más bajos se denomina end-toend. Al conjunto de niveles, protocolos e interfaces se le denomina arquitectura. El

modelo OSI recomienda el uso de los siguientes niveles:

•

•

nivel físico, se debe dedicar a la transmisión de bits mediante el uso de

funciones mecánicas y eléctricas;

nivel de enlace de datos, se debe dedicar al control de flujo y de errores, divide

el mensaje en tramas;

Página 17

Redes de área local

•

•

•

•

•

IES Ilíberis

nivel de red, se debe dedicar al enrutado físico y la congestión;

nivel de transporte, se dedica al transporte lógico de datos estableciendo la

conexión entre el ordenador fuente y destino;

nivel de sesión, se debe dedicar a la sincronización y al enlace de comunicación;

nivel de presentación, debe realizar la codificación de la información para que

emisor y receptor entiendan los datos, también puede comprimir y encriptar la

información;

nivel de aplicación, define los protocolos de las aplicaciones y de los usuarios.

Imagen 13 Jerarquía de las capas del modelo OSI

El proceso de comunicación se basa en que cada nivel añada una cabecera a la

información. Cada capa ofrece una serie de servicios a la capa de nivel superior. La

comunicación entre las dos capas se realiza utilizando primitivas para cada uno de los

servicios. La primitivas más utilizadas son: solicitud (request), indicación (indication),

respuesta (response) y confirmación (confirm).

Con anterioridad se había hablado de conmutación de circuitos y de conmutación de

paquetes y de servicios orientados a la conexión y no orientados a la conexión

respectivamente. Esto no se debe confundir con el hecho de que el protocolo sea

orientado a la conexión o no. De hecho, los protocolos de TCP/IP funcionan sobre redes

de comunicaciones que usan conmutación de circuitos, pero disponen de protocolos

como TCP que están orientados a la conexión y protocolos como UDP con no están

orientados a conexión.

El modelo OSI es un modelo teórico que no se ha llegado a implementar, dos modelos

de capas previos que en parte sirvieron para su elaboración son la arquitectura SNA de

IBM y la arquitectura de ARPANET que contiene los protocolos utilizados en

internet.

Página 18

Redes de área local

IES Ilíberis

Organizaciones que

publican estándares

de red:

- Internet society y

las

publicaciones

RFC (request for

comment).

- ISO.

- ITU-T

(International

Telecommunication

Modelo OSI

aplicación

presentación

TCP/IP

aplicación

sesión

transporte

transporte

internet

red

enlace de datos

físico

Union

–

Telecommunication

Standardization

Sector)

que

reemplaza

la

CCITT.

- ATM Forum.

acceso a red

físico

Especificaciones para redes locales

El IEEE ha desarrollado distintas normas para las tarjetas de red (NIC, tarjeta de

interfaz de red, cada tarjeta de red tiene una dirección única formado por 6 bytes que se

conoce como dirección MAC) y cableado que se conocen como proyecto 802 (febrero

de 1980) y que afectan a los niveles inferiores de OSI. Los estándares de redes de área

local son:

Especificación

802.1

802.2

802.3

802.4

802.5

802.6

802.7

802.8

802.9

802.10

802.11

802.12

802.13

802.14

802.15

802.16

Descripción

Estándares de interconexión relacionados con la gestión de redes.

Estándar para el nivel de enlace lógico de datos que es subdividido

en 2 subniveles: LLC (logical link control) y MAC (medium access

control).

Estándar Ethernet: nivel MAC para redes de bus que usan

CSMA/CD.

Token bus: nivel MAC para redes de bus con paso de testigo.

Token ring: nivel MAC.

Redes de área metropolitana.

Banda ancha.

Fibra óptica.

Redes de voz y datos.

Seguridad.

Redes sin cable.

Redes 100BaseVG-AnyLAN: nivel MAC.

Módem por cable.

Redes personales sin cable.

Redes sin cable de banda ancha.

Las toplogías básicas de las redes de área local son:

•

•

•

•

en estrella (con frecuencia las redes Ethernet se construyen con una topología

física de estrella pero su topología lógica subyacente es de bus);

en anillo;

en bus;

otras: malla, árbol, interconexión total.

Página 19

Redes de área local

IES Ilíberis

La topología en bus es sencilla y barata, básicamente hay dos redes en bus muy

comunes, la IEEE 802.3 o Ethernet (CSMA/CD) y la IEEE 802.4 o Token Bus (paso de

testigo). La topología en anillo tiene un rendimiento mayor pero es más cara. Necesita

de un MAU (multistation access unit) para cerrar el anillo. La implementación más

común es la IEEE 802.5 o Token Ring, pero también se usa en la red FDDI (redes

MAN).

La subcapa MAC del nivel de enlace es muy importante debido a que en las redes

locales se utiliza un canal común para transmitir, por ello se han establecido distintos

protocolos de acceso al medio que tratan de minimizar las colisiones y maximizar el

rendimiento. En principio se distinguen tres categorías o tipos de técnicas de control de

acceso al medio:

1. rotación circular o round robin, se va rotando la oportunidad de transmitir a

cada estación, de forma que si no tiene nada que transmitir, declina la oferta y

deja paso a la siguiente estación; la estación que quiere transmitir, sólo se le

permite una cierta cantidad de datos en cada turno; este sistema es eficiente

cuando casi todas las estaciones quieren transmitir algo, de forma que el tiempo

de transmisión se reparte equitativamente, pero es ineficiente cuando sólo

algunas estaciones son las que desean transmitir, ya que se pierde mucho tiempo

rotando sobre estaciones que no desean transmitir;

2. reserva, esta técnica es adecuada cuando las estaciones quieren transmitir un

largo periodo de tiempo, de forma que reservan ranuras de tiempo para repartirse

entre todas las estaciones;

3. competición, todas las estaciones que quieren transmitir compiten para poder

hacerlo (el control de acceso al medio se distribuyen entre todas las estaciones),

son técnicas sencillas de implementar y eficientes en bajas cargas pero muy

ineficientes para cargas altas (cuando hay muchas estaciones que quieren el

acceso y además transmiten muchos datos).

Algunos protocolos concretos que se han llegado a implementar son:

•

•

•

•

•

•

asignación estática, a cada estación se la asigna un tiempo fijo para realizar las

emisiones;

protocolo Aloha, cualquier estación que tenga que emitir datos lo hace

inmediatamente y escucha la propia señal, si detecta una colisión espera un tiempo y

vuelve a emitir;

protocolo CSMA p-persistente, antes de transmitir se comprueba que no haya

transmisiones, si las hay se queda a la escucha hasta que finalice y se empieza a

transmitir con un retardo de p (valor aleatorio entre 0 y 1);

protocolo CSMA no persistente, antes de transmitir se comprueba que no haya

transmisiones, si las hay no se queda a la escucha y pasado un tiempo aleatorio se

vuelve a probar;

protocolo CSMA/CD, trata de evitar las colisiones que se pueden producir si dos

estaciones empiezan a transmitir al mismo tiempo, para ello se quedan a la escucha

una vez que empiezan a transmitir y si detectan una colisión dejan de transmitir y

esperan un tiempo aleatorio para volver a intentarlo;

paso de testigo, por la red circula un testigo o token, tal que el equipo que lo recibe

puede usarlo para enviar.

Página 20

Redes de área local

IES Ilíberis

Para la subcapa LLC del nivel de enlace se han desarrollado un gran número de

protocolos que giran en torno al protocolo HDLC (high data link control): LAPB,

LAPD, LAPF, LLC/MAC. Esta subcapa debe encargarse de transmitir tramas entre

nodos, para ello debe controlar el flujo utilizando diferentes técnicas:

• parada y espera (stop and wait)

Consiste en que el emisor envía una trama y al ser recibida por el receptor, éste

confirma al emisor mediante un mensaje de confirmación la recepción de la trama. Este

mensaje recibido por el emisor es el que le indica que puede enviar otra trama al

receptor. De esta forma, cuando el receptor esté colapsado, no tiene más que dejar de

confirmar una trama y entonces el emisor esperará hasta que el receptor decida enviarle

el mensaje de confirmación (una vez que tenga espacio en el buffer).

• ventana deslizante (sliding window)

El problema de que sólo haya una trama cada vez en tránsito por la red se soluciona con

este sistema de ventanas deslizantes. En este sistema, el receptor y el emisor se ponen

de acuerdo en el número de tramas que puede guardar el receptor sin procesar (depende

del tamaño del buffer, 2n ). El emisor transmite tramas por orden (cada trama va

numerada en módulo 2n ) hasta llegar al máximo del número de tramas que quepan en el

buffer del receptor. El receptor irá procesando las tramas que le lleguen y confirmando

que admite tramas a partir de una dada. Por ejemplo, si se admiten hasta 8 tramas y si ha

procesado hasta la trama 5, confirmará el número 6 (es decir, que puede procesar las

tramas 6 , 7 , 0 , 1 , 2 , 3 y 4). Al recibir el emisor la confirmación de la trama 6, emitirá

todas las que no haya transmitido desde la 6 hasta la 4 ( 6 , 7 , 0 , 1 , 2 , 3 y 4). Pero si

ya había enviado la 6, 7, 0 y 1, sabe que puede enviar la 2, 3 y 4. Cuando la dos

estaciones son emisoras y receptoras, se pueden utilizar dos ventanas por estación, una

para el envío y otra para la recepción. Se puede utilizar la misma trama para enviar

datos y confirmaciones, mejorando así la utilización del canal. Este sistema de

transmisión es mucho más eficiente que el de parada y espera, ya que pueden haber más

de una trama a la vez en las líneas de transmisión (en el de parada y espera sólo puede

haber una trama a la vez) .

Las tramas se pueden perder o dañar. Para comprobar que una trama ha sufrido un error

se utiliza la detección de errores. Para comprobar si una trama se ha perdido se

puede usar una de las siguientes técnicas:

•

•

•

confirmación positiva, el receptor confirma al emisor cada trama que recibe;

confirmación negativa, el receptor sólo confirma las tramas erróneamente

recibidas;

retransmisión por no confirmación, el emisor reenvía una trama si no ha recibido

confirmación.

Los algoritmos de control de error más utilizados son los de solicitud de repetición

automática (ARQ):

• ARQ con parada y espera (stop and wait)

El emisor no envía otra trama hasta que no recibe la confirmación.

Página 21

Redes de área local

IES Ilíberis

• ARQ go back n

Si el receptor recibe una trama errónea devuelve una confirmación negativa y rechaza

todas las tramas siguientes hasta que reciba la trama errónea en buen estado.

• ARQ con rechazo selectivo (selective reject)

Sólo se retransmiten las tramas rechazadas por el receptor o las que no hayan sido

confirmadas.

Detección de errores en el nivel de enlace

Con n bits se pueden codificar 2n caracteres distintos, sin embargo, es posible que un

determinado código no codifique todos los caracteres posibles. Cuantas menos

combinaciones posibles se desperdicien más eficiente será el código. La eficiencia de

un código (ι) se define como el cociente entre el número de símbolos que se representan

realmente, m, dividido por el número, m’, de símbolos que en total se pueden

representar. Para un código binario:

ι=m/m’=m/2n con 0 ι 1

Cuanto más eficiente sea el código mayor será ι.

Un código poco eficiente se dice que es redundante, definiéndose la redundancia

como:

R=(1-ι)*100 %

A veces las redundancias se introducen deliberadamente para detectar posibles errores

en la transmisión o grabación de la información. Si se utiliza un código redundante

existen algunas posibilidades de detectar errores. Las redundancias se introducen de

acuerdo con algún algoritmo predeterminado, de esta manera los códigos pueden ser

verificados automáticamente.

Uno de estos algoritmos añade al código inicial de cada carácter un nuevo bit

denominado bit de paridad, que se puede introducir con dos criterios distintos:

Bit de paridad, criterio par, se añade un bit de forma tal que el número total de unos

de código que resulte sea par.

Bit de paridad, criterio impar, se añade un bit de forma tal que el número total de

unos de código que resulte sea impar.

El bit de paridad se incluye antes de transmitir o grabar la información. Por ruido o

interferencias en la transmisión o defecto del soporte de información puede cambiar

algún bit. Si en el receptor o al leer la información se comprueba la paridad, se detectará

el error. Si se produjese el cambio de dos bits distintos no se detectaría el error, sin

embargo, esta eventualidad también es menos probable.

La distancia de un código es el menor número de bits diferentes que hay entre dos

códigos cualesquiera. Un código será detector de n errores si su distancia es n+1. Un

código será corrector de n errores si su distancia es 2n+1.

Página 22

Redes de área local

IES Ilíberis

Ejemplo. Si se codifican tres elementos, una codificación puede ser 00, 01, 10. Este

código es de distancia 1. El código 0000, 0011, 1100 es de distancia 2, por lo que es

capaz de detectar 1 error. El código 00000, 00111, 11001 es de distancia 3 por lo que

puede detectar y corregir un error.

Existen otros sistemas de introducir redundancia para poder detectar errores, uno es el

de la verificación de la cuenta fija, que consiste en que se utiliza un número fijo de

unos y ceros, y otro es el de los códigos CRC (codificación polinómica, códigos de

redundancia cíclica).

En el código CRC se parte de que una secuencia de bits se puede expresar como un

polinomio (110101 = 25 +24 +22 +20 =x5 +x4 +x2 +1). Tanto el emisor como el receptor

utilizan un mismo polinomio generador G(x) de grado r. Cuando se vaya a emitir el

mensaje M(x) se le añade un checksum que debe ayudar en la detección del error.

Ejemplo: M(x) = 10100, G(x) = x2 + 1 = 101, r = 2

En primer lugar el emisor añade a la derecha de M(x) r ceros.

Ejemplo: M(x) = 10100, r = 2 luego M’(x) = 1010000

A continuación se divide M’(x) entre G(x), de modo que se obtiene un cociente C(x) y

un resto R(x).

Ejemplo: M’(x) : G(x) = 10000 = C(x) y R(x) = 0.

Finalmente se transmite T(x) = M’(x) – R(x)

Ejemplo: M’(x) – R(x) = 1010000 – 0 = 1010000

Si no hay error se divide T(x) entre G(x) y se obtiene resto cero. Si hay error en la

transmisión se recibe T(x) + E(x) en vez de T(x). El receptor divide T(x) + E(x) entre

G(x). Si se obtiene como resto un número distinto de 0 se detecta el error. Si no se

obtiene resto quiere decir que el error introducido es un múltiplo de G(x). Si el error es

de un sólo bit siempre se detecta el error, ya que G(x) se toma con más de un bit a uno.

Dependiendo de cómo se tome G(x) aumentan las probabilidades de detectar los errores.

Normalmente se toman los siguientes polinomios G(x):

CRC-12

x12 + x11 + x3 + x2 + x1 + 1

CRC-16

x16 + x15 + x2 + 1

CRC-CCITT

x16 + x12 + x5 + 1

Incluso existen códigos correctores de errores, que detectan y corrigen los posibles

errores. Uno de estos códigos es el código de Hamming, que permite corregir un error

en la transmisión.

Se procede del siguiente modo: las posiciones que sean potencias de dos se utilizan

como bits de paridad y las demás posiciones para enviar el código.

Página 23

Redes de área local

IES Ilíberis

Ejemplo:

Se utiliza el código de Hammnig con paridad par y se desea enviar el mensaje 1001000.

Si se reservan las posiciones que sean potencias de dos se deberá enviar 100x100x0xx,

donde las x ocupan las posiciones de los bits de paridad. Cada bit de paridad es

responsable de establecer la paridad para el grupo de bits cuya posición en binario

incluya a ese bit con valor 1 en su representación.

Bit

1

2

3

4

5

6

7

8

9

10

11

Posición

Paridad

Paridad

1+2 (11)

Paridad

4+1 (101)

4+2 (110)

4+2+1 (111)

Paridad

8+1 (1001)

8+2 (1010)

8+2+1 (1011)

Valor (paridad par)

0 (aparece en 3,5,7,9,11 con 2 unos)

0 (aparece en 3,6,7,10,11 con 2 unos)

0

1 (aparece en 5,6,7 con 1 uno)

0

0

1

1 (aparece en 9,10,11 con 1 uno)

0

0

1

Se envía: 1001000 -> 100x100x0xx -> 10011001000 -> bits de paridad 1100.

Se recibe: 11011001000. Por lo que los bits de paridad deberían ser 0110. Si se

comparan 1100 y 0110 bit a bit se ve que han cambiado dos bits: 1010. Por lo que el

error está en el bit 10. Se complementa el bit y ya está.

Codificación eficiente

Como se observa, por lo general cada código utiliza siempre el mismo número de bits

para representar los caracteres. Esto puede ser un inconveniente, si se desea representar

una gran cantidad de caracteres distintos, en los que exista una parte de caracteres que

se utilizan con mucha frecuencia y otra parte que apenas se utilicen. En esta situación

puede ser preferible utilizar una cantidad variable de bits, de modo que los caracteres de

utilización frecuente se representen con menos bits y los de utilización escasa con más

bits. El inconveniente de este tipo de representación es la irregularidad en la

representación. Los códigos de Huffman realizan una codificación óptima de los

caracteres atendiendo a la frecuencia de su utilización.

Se desea codificar los números 1, 2, 3 y 4 con unas frecuencias de utilización de 0’05,

0’4, 0’25 y 0’3. Si se utiliza una codificación con un número fijo de bits, se tendrían que

utilizar 2 bits para cada número (00,01,10,11). Para codificar según los códigos de

Huffman, se deben colocar las probabilidades en orden creciente y sumar sucesivamente

las parejas con probabilidades menores, de modo que al sumando menor se le asigna un

0 y al sumando mayor un 1. El código de Huffman de cada carácter será el que resulta

de tomar los 0 y 1 asignados a la probabilidad asociada a cada carácter en orden inverso.

Página 24

Redes de área local

0,05

0,25

0,3

0,4

0

0,3

1

IES Ilíberis

100 para 1

0

101 para 3

0,6

1

1

11 para 4

1

0

0 para 2

Para un código normal el número medio de bits utilizados sería 2, mientras que para el

código

de

Huffman,

el

número

medio

de

bits

utilizados

es

3*0,05+3*0,25+2*0,3+1*0,4=1,9.

Página 25

Redes de área local

IES Ilíberis

Apéndice 1. Redes de área local convencionales

Ethernet. IEEE 802.3

Ethernet fue desarrollado por Xerox. Su principal característica fue utilizar CSMA/CD

(acceso múltiple sensible a la portadora con detección de colisiones) para el acceso al

medio. Es el tipo de red más utilizado en redes con topología de estrella y bus.

Las especificaciones físicas de 10 Mbps son 10BASE5, 10BASE2, 10BASE-T,

10BASE-F:

10BASE5 es la especificación original de 802.3, 10BASE2 es menos costoso, utiliza un

cable más fino y admite más tomas de conexión, de hecho es posible mezclar ambas

tecnologías en una misma red. 10BASET utiliza par trenzado que es más barato, pero

admite segmentos más cortos. En este caso la topología física es en estrella. 10BASEF

usa fibra óptica con topología de estrella, admitiendo segmentos de hasta 500 metros.

Las especificaciones de 100 Mbps son compatibles con Ethernet:

Todas estas especificaciones usan CSMA/CD, el formato de tramas de IEEE 802.3,

usan la topología en estrella con repetidor (switch o hub). 100BASE-X son el conjunto

de opciones que utilizan la especificación FDDI. 100BASE-T4 define una alternativa

más barata.

Los hubs y switshes son dispositivos repetidores que permiten conectar en estrella

estaciones y segmentos. El hub es un repetidor tonto sin aprovechar la información que

proporcionan las tramas. El switch incorpora la capacidad de utilizar la información de

Página 26

Redes de área local

IES Ilíberis

la trama para dirigir el tráfico. Además puede almacenar temporalmente tramas, filtrar

tramas incorrectas.

Token Ring. IEEE 802.5

La red está constituida por repetidores unidos entre sí por enlaces punto a punto

formando un bucle cerrado. Los datos circulan en un sólo sentido. Cada estación se

conecta mediante un repetidor. Una estación transmite en pequeñas tramas que circulan

por el anillo pasando por todas las estaciones. La estación de destino reconoce la

dirección y hace una copia local mientras atraviesa la estación. La trama continua

circulando hasta que vuelve de nuevo a la estación de origen donde la trama es

eliminada. El protocola MAC (similar a round robin) es una trama denominada testigo

que circula constantemente por el anillo. Para transmitir hay que esperar la llegada del

testigo. Al tomar el testigo, desaparece de la red, y la estación poseedora dispone de un

tiempo prefijado para introducir sus tramas. El mensaje circula por la red, pasando por

la estación destino hasta llegar a la estación emisora, que lo elimina y que reintroduce el

testigo en la red. Debe existir una estación monitora encargada de supervisar el uso del

testigo. Existen variantes de este protocolo que utilizan prioridades de envío.

Las especificaciones de la capa física:

FDDI (Fiber Distributed Data Interface)

Es un esquema en anillo con paso de testigo similar a IEEE 802.5 para redes LAN y

MAN. El protocolo MAC no usa prioridades ni reserva de capacidad. Sin embargo, la

estación que transmite cancela el testigo y lo retransmite inmediatamente después de

transmitir, incluso antes de empezar a recibir su propia transmisión. Este estándar

especifica una topología en anillo a 100 Mbps.

Página 27

Redes de área local

IES Ilíberis

Apéndice 2. Redes inalámbricas

Generaciones de redes de área local:

•

•

•

La primera generación (1980): redes Ethernet y Token Ring de hasta 16 Mbps.

Proporcionan conectividad entre estaciones y admiten arquitecturas cliente/servidor

(modelo de 2 capas).

La segunda generación (1990): redes FDDI como redes troncales para

interconectar redes de menor capacidad y para interconectar estaciones de altas

prestaciones.

La tercera gene ración (1995): redes de mayor rendimiento, deben garantizar el

transporte de datos en tiempo real (multimedia), deben ser escalables y deben

permitir la interconexión con redes WAN.

Las redes inalámbricas representan una nueva generación de redes que no se

encuadran dentro de esta evolución. Tratan de satisfacer otras demandas: computación

portátil, conectividad flexible, movilidad, ausencia de cableado. Sus inconvenientes son

la velocidad de transmisión que es medio baja, también necesita mecanismos de

seguridad específicos.

Tecnologías que se usan:

•

•

•

•

•

•

infrarojos;

radio frecuencia de espectro expandido (DSSS);

IEEE 802.11b es derivada de la 802.11 que pasa de 2 Mbps a 11 Mbps;

modo infraestructura: conexión de equipos a una red de cableado con el fin de

ampliarla temporalmente por medio de un punto de acceso;

modo ad hoc: conexión de equipos peer to peer de forma temporal;

IEEE 802.11g alcanza hasta 22 Mbps.

Página 28

Redes de área local

IES Ilíberis

Tema 4. Protocolo TCP/IP

El protocolo IP forma parte de la arquitectura TCP/IP. Es el protocolo de interconexión

de redes mas utilizado, otros protocolos como IPX están cada vez en mas desuso. El

protocolo IPv6 aumentará de 32 a 128 bits.

Imagen 14 Formato del paquete IP

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

Versión (4 bits): número de versión del protocolo IP.

IHL, longitud de cabecera de Internet (4 bits) expresada en bloques de 32 bits.

Tipo de servicio (8 bits): parámetros de seguridad, prioridad, retardo y rendimiento.

Longitud total (16 bits): longitud total del datagrama en octetos.

Identificador (16 bits): número de secuencia que identifica una “conexión” junto con

los campos dirección origen, destino y protocolo.

Indicadores (3 bits): 3 bits, fragmentación, segmentación, el tercero no se usa.

Desplazamiento del fragmento (13 bits): posición de los datos dentro del datagrama

completo antes de ser fragmentado. Se mide en bloques de 64 bits (8 octetos).

TTL, tiempo de vida (8 bits): número de saltos que puede permanecer un paquete en

una red. Cada router hace disminuir el contador en 1.

Protocolo: protocolo de un usuario de IP (ICMP, TCP, UDP)

Suma de comprobación de la cabecera (16 bits): control de error mediante análisis

de la cabecera. (complemento a 1 de las palabras de 16 bits de la cabecera).

Dirección origen (32 bits): código de direccionamiento de 32 bits, dando un número

de host (interfaz lógica IP) y/o un número de red.

Dirección destino.

Opciones (variable): contiene opciones del usuario a la red. Normalmente no se usa,

salvo prioridades.

Relleno: obliga a la cabecera del datagrama IP a tener un tamaño múltiplo de 32 bits

(4 octetos).

Datos: lleva información del protocolo y/o los datos del datagrama de la capa

superior.

Página 29

Redes de área local

IES Ilíberis

La direcciones IP es una dirección de 32 bits única en la interred de trabajo

(enmascaramiento). Se compone de:

•

•

número o identificador de red;

número o identificador de host.

Se representa en notación decimal con los octetos separados por puntos. La asignación

de estas direcciones es gestionada por la IANA (Internet Assigned Numbers Authority).

Para facilitar la administración las direcciones IP se dividen en clases:

32 bits

0

red

host

clase A (1+7+24 bits), 1.0.0.0 hasta 127.255.255.255

10

red

clase B (2+14+16 bits), 128.0.0.0 hasta 191.255.255.255

host

110

red

clase C (3+21+8 bits), 192.0.0.0 hasta 223.255.255.255

host

1110

dirección multitransmisión

clase D, 224.255.255.255 hasta 239.255.255.255

11110

reservado

clase E, 240.255.255.255 hasta 255.255.255.255

Hay 27 - 2 = 126 clases A, cada una con 16.777.214 direcciones de host (2 24 –2).

Hay 214 - 2 = 16.383 clases B, cada una con 65.534 direcciones de host). (2 16 –2)

Hay 221 - 2 = 2.097.151 clases C, cada una con 254 direcciones de host (2 8 –2)

La falta de 2 hosts en cada clase, se debe a lo siguiente:

•

•

un número de host todo ceros está reservado para identificar la red y

un número de host todo unos está reservado para un broadcast de red.

Se reserva la dirección 0.0.0.0 para un host desconocido y para cuando se arranca el

protocolo.

Se reserva la clase A 127.xxx.yyy.zzz para la loopback address, usada por un

dispositivo para direccionarse a sí mismo (los paquetes enviados a estas direcciones

salen a la red y se tratan como paquetes de entrada). Es útil para comprobar el

funcionamiento de la capa IP y las que están por encima.

Las direcciones 224.0.0.1 a 224.0.0.254 son de multicast en el segmento actual (LAN).

Página 30

Redes de área local

IES Ilíberis

La RFC 1597 ha reservado los siguientes bloques de direcciones para direcciones

privadas de internet:

•

•

•

la clase A 10.0.0.0 a 10.255.255.255

las 16 clases B 172.16.0.0 a 172.31.255.255

las 256 clases C 192.168.0.0 a 192.168.255.255

No necesitan darse de alta en el IANA. Pueden existir varios hosts con la misma IP. Si

existen dentro de la misma interred no pueden comunicarse entre sí.

Se debe hacer uso de máscaras y subredes para obtener un espacio de direcciones

jerárquico. El uso de máscaras permite determinar si un datagrama de salida va

destinado a otro ordenador en la misma LAN o a otra LAN. Se puede dividir el número

de host en dos campos, el primero indica una subred dentro de la red principal (clase

A,B,C) y el segundo indica un número de host dentro de la subred. De esta forma, una

subred queda unívocamente determinada por su número de subred y su máscara.

El número de subred se puede calcular con el número de un host cualquiera de la

subred y la máscara de la subred. La máscara de red indica qué parte de la dirección IP

pertenece al número de subred, y qué parte de la dirección IP pertenece al número de

host, es decir, la máscara separa los bits de host de los bits de red y subred.

Ejemplo: Sea la dirección de clase C 192.12.54.29 con máscara de red 255.255.255.240.

Para obtener la dirección de la subred se debe realizar un and entre ambas direcciones.

clase

110

111

110

clase

00000

11111

00000

red

00001100

11111111

00001100

red

00110110

11111111

00110110

host

00011101

11110000

00010000

subred

host

La dirección de la subred es 192.12.54.16. En la notación CIDR se indica junto con la

dirección IP el número de bits que están a uno de la máscara de red, es decir,

192.12.54.16/28.

Planificación de subredes o segmentación de redes

Si nuestra red tiene asignada la dirección clase C 201.222.5.0 y necesitamos 20

subredes con 5 hosts por subred, ¿cuáles son las subredes y los hosts por subred? Para

hacer 20 subredes se necesitan 5 bits (25 =32>20) para el campo de subred, por lo que la

máscara de red será 255.255.255.248/29. De este modo quedan 3 bits para el

direccionamiento de hosts, es decir, se pueden direccionar 23 -2=6 hosts en cada subred.

Las subredes tendrán las direcciones 202.222.5.0, 8, 16, 24, ..., 248. Pero la primera y la

última subred no se pueden usar, ya que 202.222.5.0/29 se confunde con la misma

dirección de la red de clase C y 202.222.5.248/29 se confunde con la dirección

broadcast de la red de clase C. En general, siempre se pierden la primera y última

subred. Es decir, con n bits para la subred se pùeden crear 2n -2 subredes. En cada subred

se pierden a su vez las direcciones del primer y último host.

Página 31

Redes de área local

IES Ilíberis

El agrupamiento de subredes (VLSM Variable Lenght Subnet Mask o

direccionamiento sin clases) consiste en agregar subredes. En este caso se utilizan redes

de clase C contiguas.

Protocolos de internet

NFS

SMTP TELNET HTTP BGP H323 DNS RPC SNMP RIP

TCP

UDP

ICMP IGMP OSPF RSVP

IP

ARP RARP

SLIP, PPP, PPTP, FR, ATM, X25, ETHERNET

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

slip (serial line internet protocol), se usó en sistemas Unix;

ppp (point to point protocol), slip mejorado, propio de TCP/IP;

pptp (point to point tuneling protocol), en redes privadas multiprotocolo para

accesos remotos seguros;

arp (address resolution protocol), convierte las direcciones IP en las direcciones

MAC de las tarjetas de red, permite localizar así los equipos de la red (las

direcciones MAC son de 48 bits, la IEEE asigna los 3 primeros bytes y el fabricante

asigna el resto);

rarp (reverse arp), se usa en el arranque;

icmp (internet control message protocol), mantenimiento y gestión de red (ping,

trace, tracert, traceroute);

ip (internet protocol), selecciona la trayectoria a seguir por los datagramas;

tcp (transmission control protocol), es orientado a conexión, usa puertos para

identificar la aplicación a la que se deben dirigir los datos;

udp (user datagram protocol), es no orientado a conexión

rip (routing information protocol);

ospf (open shortest path first);

bgp (border gateway protocol);

ftp (filentransport protocol), transferencia de archivos;

http (hypertext transfer protocol);

nfs (network file system), acceso a archivos en sistemas remotos;

ntp (network time protocol), sincronización horaria;

rpc (remote procedure call);

smtp (simple mail transfer protocol);

snmp (simple network management protocol), administración remota;

telnet;

tftp.

Página 32

Redes de área local

IES Ilíberis

Enrutamiento

El sistema de direccionamiento IP necesita conocer el host de destino. Toda la

electrónica de red intermedia necesita por tanto conocer tambien como llegar a ese

destino. Los router conocen los destinos de dos formas:

•

•

Rutas estáticas (enrutamiento estático), dadas por el administrador.

Rutas dinámicas (enrutamiento dinámico), dadas por el intercambio de

información con otros routers. La información entre routers se hace a través de

protocolos de enrutamiento (algoritmos de encaminamiento).

El enrutamiento estático (o fijo) es posible en redes sencillas. Son tablas mantenidas

en los routers y en los hosts que como mínimo dan información de: red o host de destino

y el siguiente salto (gateway) para el acceso a la red o host de destino, para ello el router

debe conocer como llegar al siguiente salto (gateway) o está directamente conectado a

alguna de sus interfaces. Para ello suele ser necesario activar la labor de

encaminamiento (ip route add/delete. route add/delete, netstat).

La problemática de conexiónes privadas-públicas se debe al hecho que existan rangos

de direcciones no gestionadas directamente por el IANA, sino por las organizaciones

para sus redes privadas, esto hace que exista una gran duplicidad de direcciones IP

susceptibles de ser interconectadas. Los routers de internet no definen rutas para esas

direcciones. Por tanto la problemática está en cómo acceder a un host que tenga dicha

dirección, y por tanto en cómo un host con esa dirección accede a internet. La solución

se implementa en la capa de aplicación de los routers que hacen posible la

comunicación pública-privada. Este router debe disponer de al menos una dirección

pública que conecte a internet, y una dirección privada que conecte a la organización. Se

pueden adoptar diferentes soluciones:

•

Enrutamiento puro: si tanto la electrónica de red intermedia, como los hosts origen

y destino tienen implementadas las rutas correctas, no suele haber en principio

problema para la comunicación entre IP’s privadas e IP’s públicas.

•

NAT (Network to Address Translation) (enmascaramiento, RFC 1631). El concepto

de NAT se aplica a varias soluciones de interconexión de IP’s privadas con IP’s

públicas. Consiste en enmascarar la dirección privada del origen con la dirección

pública del router. En el router se mantiene una tabla que relaciona la “conexión”

(IP destino, IP origen, protocolo, identificador de la conexión) privada con la

“conexión” pública. Así se puede volver al host origen. Se activa normalmente en el

Kernel del sistema operativo (Windows, Linux – UNIX) (ip_masquerading), o viene

por defecto (o como opción) en sistemas operativos de red. El cliente se configura

para utilizar el router como dispositivo NAT de salida. Existen dos variantes básicas

del NAT: estático, el router dispone de mas IP’s públicas de salida que IP’s

privadas a las que dar acceso a internet y dinámico, el router dispone de una sola IP

pública y tiene que dar salida a mas de una IP privada. Este es el caso mas habitual,

y puede funcionar de forma parecida al proxy. Cuando la identificación de la

conexión se establece mediante la relación IP privada, puerto privado a IP pública,

puerto público, se le conoce por NAPT (Network Address and Port Translation).

Los problemas de esta solución son que al trabajarse con tablas pueden aumentar los

registros por lo que aumenta la necesidad de procesamiento de los routers NAT.

Página 33

Redes de área local

IES Ilíberis

También puede haber necesidad de recalcular en el router determinados campos del

paquete IP. Si la dirección IP de destino también es necesaria en el protocolo de

aplicación, (es decir, en el campo de datos), el sistema sólo sigue funcionando, si el

router tiene soporte para ese protocolo de aplicación. El principal problema del

sistema es el hecho de que los equipos de la red interna de la organización son

clientes pasivos de las comunicaciones y los servidores tienen que estar en zona

internet.

•

NAT reverso (Network Address and Port Translation). Soluciona el último

problema descrito del NAT. Cada router tiene una solución particular para esta

problemática (Port_forwarding, NAT-PAT, NAT reverso). La idea es la de utilizar

como identificadores de la conexión, no sólo los de la conexión del paquete IP, sino

también los puertos de la capa de transporte (TCP, UDP). El router determina un

servidor mediante el puerto al que se conecta una IP pública a su IP privada.

Realmente mapea cualquier conexión externa a un puerto UDP o TCP (capa de

transporte) hacia la IP privada del servidor dado de alta.

•

Proxy: Es un gateway que no encamina ni enmascara los paquetes, sino

simplemente analiza el contenido del protocolo de la aplicación cliente y hace el

trabajo por ella. El proxy está generalmente implementado en un ordenador con dos

interfaces de red, una hacia la red lógica interna y otra hacia la red lógica externa

(internet). Cuando una aplicación cliente de una red interna necesita acceder a un

servicio de un servidor externo, se lo solicita al proxy. El servidor proxy conecta

con el servidor externo y devuelve los datos a la aplicación cliente. La dirección

final de destino se averigua precisamente mediante el protocolo proxy de aplicación.

En la zona de datos del paquete IP está la dirección de destino final que reconoce el

proxy. El servidor proxy puede ofrecer además otros servicios: autentificación,

caché, restricción de acceso, por contenido, IP, horas etc.

•

Firewall. Es una aplicación de filtrado de paquetes, que habitualmente se

implementa en equipos de encaminamiento (routers) con varias tarjetas de red,

filtrando los paquetes por el contenido de sus cabeceras, tanto a nivel IP como de

transporte. Es muy utilizado como medida de seguridad.

La problemática de las conexiones privadas – públicas – privadas se resuelve con el

tunneling: tiene como principio colocar una estructura de información dentro de otra.

Consiste en colocar la información real de la conexión dentro del paquete de datos de la

estructura IP, que normalmente va encriptada. Es útil para conectar diversas oficinas

remotas de una organización con sensación de estar en la misma red. Se utiliza en un

nivel de aplicación dentro del router. En ello se basan las diversas soluciones de redes

privadas virtuales (VPN).

VPN es la solución mas común al problema de conexión privada-pública-privada. Es un

concepto genérico con múltiples soluciones propietarias (IPsec, PPTP). El uso de estas

soluciones, sustituye la adquisición de redes privadas a través de operadores como

Frame Relay o ATM disminuyendo de esa forma los costes. Se distinguen tres

características básicas dentro de un sistema de VPN: tunneling, autentificación,

encriptación. En general se puede hacer mediante soluciones software o mediante

soluciones hardware propietarias. Sus desventajas son que aumenta la necesidad de

procesamiento de los routers o hosts y un mayor consumo de ancho de banda.

Página 34

Redes de área local

IES Ilíberis

Apéndice 1. Asignación de direcciones IP en una red local

Las siguientes direcciones IP son las que se pueden utilizar como direcciones privadas

de una red local:

•

•

•

10.0.0.0 a 10.255.255.255

172.16.0.0 a 172.31.255.255

192.168.0.0 a 192.168.255.255

Se puede tomar cualquiera de estas direcciones como direcciones IP de nuestra red

local.

Lo normal es configurar una red de clase C, salvo que desde el principio se disponga de

más equipos. No obstante, se debe considerar que si la red dispone de un router ADSL

dará como máximo soporte a una red de clase C. Si a pesar de contar con un sólo router

ADSL se quiere dar acceso a más ordenadores se deberá instalar un servidor proxy. Se

puede tomar cualquier dirección de los rangos indicados ya que mediante el uso de una

máscara de subred adecuada se limitará el número de equipos de la red. Con frecuencia,

el propio router ADSL viene configurado con una dirección IP privada que si no se

quiere modificar se deberá adoptar para la red local. Es decir, si el router dispone de la

IP privada 172.26.0.1, entonces al resto de los equipos de la red local se les dará las

direcciones IP 172.26.0.2 a 172.26.0.254 y la máscara de subred 255.255.255.0.

Entorno de red, Propiedades, TCP/IP de la tarjeta de red, Propiedades, Pestañas

Dirección IP y Puerta de enlace.

En la pestaña dirección IP se le debe dar a cada equipo su dirección IP local propia y la

máscara de subred y en la pestaña puerta de enlace se debe introducir la dirección IP

local del router. En la pestaña DNS se deben introducir las direcciones IP públicas de

los servidores DNS que se vayan a utilizar para la navegación en internet.

Página 35