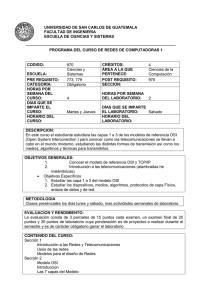

Comunicaciones y Redes de Computadores

Anuncio