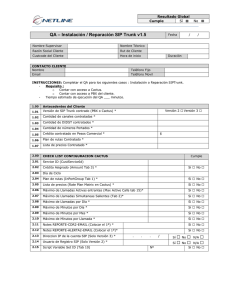

Implementacion de un servidor

Anuncio