visitar - Sistema Argentino de Información Jurídica

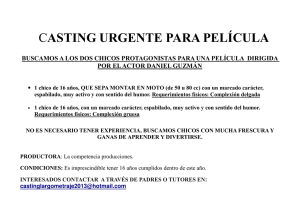

Anuncio