ESCUELA POLITÉCNICA DEL EJÉRCITO Sangolquí – Ecuador

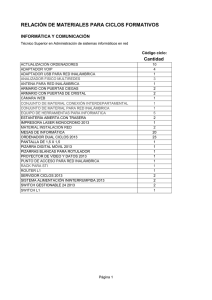

Anuncio