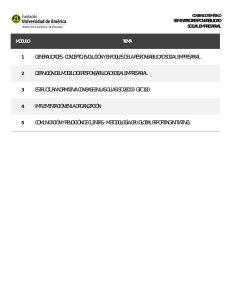

Advanced Reporting Tool

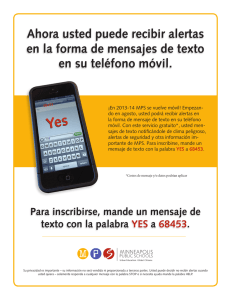

Anuncio