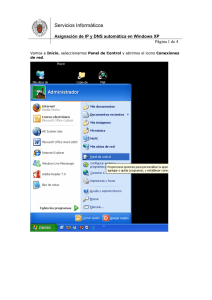

de otros dominios

Anuncio