diseño e implementación de un sistema para la identificación de

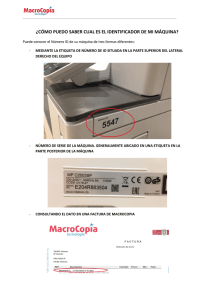

Anuncio