- Ninguna Categoria

1 APLICACION Y DESARROLLO DE PROTOCOLO DE

Anuncio

APLICACION Y DESARROLLO DE PROTOCOLO DE COMUNICACIÓN MEDIANTE

SISTEMA EMBEBIDO (POS)

Johan Mauricio Prieto Vargas

UNIVERSIDAD DISTRITAL

“Francisco José De Caldas”

Facultad Tecnológica

Bogotá D.C.

Agosto del 2015

1

APLICACION Y DESARROLLO DE PROTOCOLO DE COMUNICACIÓN MEDIANTE

SISTEMA EMBEBIDO (POS)

Código del Proyecto 201501273065

Johan Mauricio Prieto Vargas Código: 20131273014

Monografía para optar por el título de:

Ingeniero En Telecomunicaciones

Director:

Edward Jacinto Gómez

UNIVERSIDAD DISTRITAL

“Francisco José De Caldas”

Facultad Tecnológica

Bogotá D.C.

Agosto del 2015

2

APLICACION Y DESARROLLO DE PROCOLO DE COMUNICACIÓN MEDIANTE

SISTEMA EMBEBIDO (POS)

PAGINA DE APROBACIÓN

Observaciones

_____________________________________________________________

_____________________________________________________________

______________________________________________________________

______________________________________

Ingeniero Edward Jacinto Gómez

Director del Proyecto

_____________________________________

Ingeniero Jorge Eduardo Porras Bohada

Jurado 1

_____________________________________

Jurado 2

Fecha de Presentación Agosto del 2015.

3

AGRADECIMIENTOS

Expreso mis agradecimientos a:

Cada una de las personas que han hecho posible que el día de hoy me encuentre preparando mi

proyecto de grado, que han hecho posible que uno de mis sueños de niño esté a punto de convertirse

en realidad. A mis compañeros, por depositarme confianza en momentos decisivos y anteponernos a

un sin número de dificultades que se presentaron en el camino hasta el día de hoy. Gracias a la ayuda

de ellos ha sido posible llegar hasta este punto. Comparto y brindo un especial agradecimiento a mi

abuela paterna ya fallecida, la cual ha hecho de mí la persona que soy, gracias a ella por permitirme

distinguir los caminos que se pueden tomar en la vida. A mis padres por su entrega para que yo

pudiera salir adelante en cada uno de mis proyectos, por dejar de pensar en ellos y tenerme como

referencia de su vida. Gracias a los docentes, aquellos que marcaron cada etapa de mi camino

universitario, y que me ayudaron en asesorías y dudas presentadas en la elaboración de cada una de

las actividades académicas que comprenden esta carrera, que por mí es considerada a partir de este

momento como un estilo de vida.

4

TABLA DE CONTENIDO

AGRADECIMIENTOS.................................................................................................................................... 4

GLOSARIO ................................................................................................................................................... 11

RESUMEN..................................................................................................................................................... 13

ABSTRACT ................................................................................................................................................... 14

INTRODUCCIÓN ......................................................................................................................................... 15

1 .PREELIMINAR ......................................................................................................................................... 16

1.1

Descripción del problema.................................................................................................... 16

1.2 Justificación ............................................................................................................................ 16

1.2.1 Impacto Social ............................................................................................................................. 16

1.2.2 Impacto Económico ..................................................................................................................... 17

1.3 Metodología Usada ................................................................................................................ 17

2. OBJETIVOS .............................................................................................................................................. 18

2.1 Objetivo General ...................................................................................................................... 18

2.2 Objetivos Específicos ............................................................................................................... 18

3. MARCO TEÓRICO Y ESTADO DEL ARTE ........................................................................................... 19

3.1

Sistemas Embebidos ............................................................................................................ 19

3.1.1 Sistema embebido a utilizar ......................................................................................................... 20

3.1.1.1 TPV (Terminal Punto de Venta) ................................................................................. 21

3.2 Estándares de comunicación, sistemas embebidos................................................................. 22

3.2.1 Comunicación GPRS (Global Packet Service) .............................................................................. 22

3.2.2 WCDMA(Acceso múltiple por división de código de banda ancha) ............................................. 25

3.3 TCP/IP .................................................................................................................................... 26

3.3.1 Puertos TCP/IP ............................................................................................................................ 28

3.3.2 Sockets .......................................................................................................................................... 30

3.4 PPP ( Point to Point Protocol ) ............................................................................................... 31

3.5 FTP (File Transfer Protocol) .................................................................................................. 33

3.6 HTTP ...................................................................................................................................... 34

3.7 Protocolo ISO8583 ................................................................................................................. 35

3.8

Compresión y descompresión de datos ............................................................................... 38

5

3.8.1

¿Para que se comprimen datos? .............................................................................................. 38

3.8.2

¿Que es la compresión de datos? ............................................................................................ 38

3.8.3

Tipos de compresión ............................................................................................................... 38

3.8.4

Métodos de compresión .......................................................................................................... 39

3.8.5 Compresión con perdida de datos ................................................................................................ 39

3.8.6 Compresión sin perdida de datos ................................................................................................. 40

3.8.7 Formato 7z .................................................................................................................................. 40

3.8.8 Algoritmo LZMA .......................................................................................................................... 41

3.9 Apuestas en República Dominicana ......................................................................................... 41

3.10 Descripción y definición de la red a utilizar. .......................................................................... 44

3.10.1 Definición del método de transmisión de datos cliente-servidor. ................................................. 44

3.11 Estado del arte......................................................................................................................... 45

3.11.1 Proyecto 1:................................................................................................................................... 46

3.11.2 Proyecto 2:................................................................................................................................... 46

3.11.3 Proyecto 3:................................................................................................................................... 47

3.11.4 Proyecto 4:................................................................................................................................... 47

3.11.5 Proyecto 5:................................................................................................................................... 48

3.11.6 Proyecto 6:................................................................................................................................... 48

4. DISEÑO DE PROTOCOLO DE COMUNICACIÓN Y DESARROLLO DE LÓGICA SOBRE

SISTEMA EMBEBIDO ................................................................................................................................. 48

4.1 TCP – IP ................................................................................................................................... 49

4.2

GPRS ................................................................................................................................... 50

4.3 Diagrama de flujo del desarrollo completo (Con protocolo de comunicación implícito) ........ 53

4.4 Diagrama de clases básicas del desarrollo................................................................................ 55

........................................................................................................................................................ 55

4.5 Diagrama de casos de uso ...................................................................................................... 55

4.6 Transacciones implementadas ................................................................................................ 57

4.6.1 Login-Inicialización....................................................................................................................... 57

4.6.2 Transacción de venta ..................................................................................................................... 63

4.6.3 Transacción de reversión ............................................................................................................... 67

4.6.4 Transacción de anulación .............................................................................................................. 68

4.6.5 Transacción de Batch Upload ........................................................................................................ 70

6

4.6.6 Transacción de lista de números .................................................................................................... 70

4.6.7 Transacción de consulta de ventas ............................................................................................... 73

4.6.8 Transacción de pagos ..................................................................................................................... 76

4.6.9 Transacción de consulta de tiquetes ............................................................................................... 77

4.6.10 Transacción de cierre de ventas ................................................................................................... 78

4.6.11 Transacción de Reporte Parcial ................................................................................................... 79

4.6.12 Transacción de consulta de tiquetes ganadores ................................................................ 81

4.6.13 Transacción de consulta de cierre por fecha ................................................................................ 83

4.6.14 Transacción de sincronización ..................................................................................................... 84

4.6.15 Transacción de Informe al final del sorteo .......................................................................... 87

4.6.16 Recargas .................................................................................................................................... 89

4.7 Mensajería ISO 8583 ................................................................................................................ 92

5. RESULTADOS .......................................................................................................................................... 94

5.1 Posibles Fallas o Causas de error ............................................................................................. 94

5.1.1 Perdida de los datos descargados ................................................................................................... 94

5.1.1.1 Pérdida de Alimentación ............................................................................................ 94

5.1.1.2 Reinicio Inesperado.................................................................................................... 94

5.1.1.3 Falla de Comunicación............................................................................................... 95

5.1.2 Recepción errónea de la información. ............................................................................................ 95

5.1.3 Envío inadecuado de la información por parte del servidor ........................................................... 96

5.1.4 Exceder la cantidad de datos que se pueden enviar a la impresora térmica .................................... 97

5.1.5 Interrupción de procesos por duración de la batería ....................................................................... 97

5.1.6 Exceder los campos de respuesta en las consultas y los reportes ................................................... 97

5.1.7 Validación de ventas offline como total de ventas en el cierre ...................................................... 97

5.1.8 Validación en la generación de reversos y la sincronización ......................................................... 98

5.1.9 Error en la generación del código de venta del tiquete offline ....................................................... 98

5.2 Descripción del Sistema de descarga remota ........................................................................... 99

5.2.1 Almacenamiento ............................................................................................................................ 99

5.2.2 Descompresión .............................................................................................................................. 99

5.3 Variables del Sistema .............................................................................................................. 102

CONCLUSIONES ....................................................................................................................................... 103

BIBLIOGRAFÍA .......................................................................................................................................... 104

7

LISTA DE TABLAS

Tabla 1: ALGUNOS PUERTOS CONOCIDOS ............................................................................................................. 30

Tabla 2: CAMPOS ISO 8583 ........................................................................................................................................36

Tabla 3: METODOS DE COMPRESIÓN INTEGRADOS A 7Z...................................................................................... 41

Tabla 4: CABECERA DE VENTAS ............................................................................................................................... 60

Tabla 5: TABLA DE JUEGOS .......................................................................................................................................60

Tabla 6: TABLA DE PIE DE TIQUETES ...................................................................................................................... 61

Tabla 7: TABLA DE PRODUCTOS ............................................................................................................................... 62

Tabla 8: CABECERA DE LA VENTA ............................................................................................................................ 64

Tabla 9: DETALLE DE LA VENTA ............................................................................................................................... 65

Tabla 10: RESPUESTA DE VENTA .............................................................................................................................. 66

Tabla 11: ENVÍO DE ANULACIÓN .............................................................................................................................. 69

Tabla 12: RESPUESTA DE ANULACIÓN..................................................................................................................... 69

Tabla 13: ENVÍO DE BATCH.......................................................................................................................................71

Tabla 14: CABECERA LISTA NÚMEROS..................................................................................................................... 71

Tabla 15: DETALLE DE RESPUESTA LISTA NÚMEROS............................................................................................. 72

Tabla 16: ENVÍO DE CONSULTA ................................................................................................................................ 74

Tabla 17: RESPUESTA DE CONSULTA ....................................................................................................................... 75

Tabla 18: ENVÍO DE PAGOS .......................................................................................................................................76

Tabla 19: RESPUESTA DE PAGOS .............................................................................................................................. 76

Tabla 20: ENVÍO CONSULTA TIQUETES ................................................................................................................... 77

Tabla 21: ENVÍO DE CIERRE .....................................................................................................................................78

Tabla 22:RESPUESTA DEL CIERRE............................................................................................................................ 78

Tabla 23: REPORTE PARCIAL ENVÍO ........................................................................................................................ 80

Tabla 24: RESPUESTA REPORTE PARCIAL ............................................................................................................... 80

Tabla 25: CONSULTA DE TIQUETES GANADORES ..................................................................................................81

Tabla 26: RESPUESTA TIQUETES GANADORES .......................................................................................................81

Tabla 27: DETALLE DE RESPUESTA TIQUETES GANADORES ................................................................................ 82

Tabla 28: ENVÍO DE CIERRE POR FECHA ................................................................................................................ 83

Tabla 29: RESPUESTA DE CIERRE POR FECHA .......................................................................................................83

Tabla 30: ENVÍO DE SINCRONIZACIÓN .................................................................................................................... 85

Tabla 31: DETALLE DEL ENVÍO EN SINCRONIZACIÓN ........................................................................................... 85

Tabla 32: RESPUESTA DE SINCRONIZACIÓN ...........................................................................................................86

Tabla 33: ENVÍO CONSULTA SINCRONIZACIÓN ......................................................................................................87

Tabla 34: RESPUESTA CONSULTA SINCRONIZACION ............................................................................................. 87

Tabla 35: INFORME AL FINAL DEL SORTEO TX ......................................................................................................88

Tabla 36: RESPUESTA DEL INFORME AL FINAL DEL SORTEO............................................................................... 88

Tabla 37: ENVÍO DE RECARGAS ................................................................................................................................ 90

Tabla 38: DETALLE DEL ENVÍO DE RECARGAS.......................................................................................................90

8

Tabla 39: RESPUESTA PARA RECARGAS ................................................................................................................... 91

Tabla 40: Tags CAMPO PRIVADO ............................................................................................................................... 94

Tabla 41: DATOS PRÁCTICOS DESCARGA GPRS ................................................................................................... 101

Tabla 42:IMPLEMENTACIÓN CONSULTA SINCRONIZACIÓN................................................................................ 101

Tabla 43: DISMINUCIÓN DEL PROCESO DE REVERSO ........................................................................................ 101

Tabla 44:VARIABLES DEL SISTEMA......................................................................................................................... 102

LISTA DE ILUSTRACIONES

Ilustración 1: TERMINAL PAX S90 .............................................................................................................................. 19

Ilustración 2: ARQUITECTURA GPRS ........................................................................................................................ 23

Ilustración 3: GPRS PROTOCOLO DE SEGUNDA GENERACIÓN ............................................................................25

Ilustración 4. WCDMA VS CDMA ................................................................................................................................ 26

Ilustración 5: OSI VS TCP/IP .......................................................................................................................................26

Ilustración 6: CABECERA TCP....................................................................................................................................28

Ilustración 7: POINT TO POINT PROTOCOL ............................................................................................................. 32

Ilustración 8: SISTEMA PUNTO A PUNTO ................................................................................................................. 33

Ilustración 9: FTP ........................................................................................................................................................ 34

Ilustración 10: COMPRESIÓN Y DESCOMPRESIÓN DE ARCHIVOS ........................................................................38

Ilustración 11: COMPRESÍON SIMÉTRICA................................................................................................................. 39

Ilustración 12:ESQUEMA TCP ....................................................................................................................................50

Ilustración 13:CONFIGURACÍON BANDAS................................................................................................................ 51

Ilustración 14: CONFIGURACIÓN APN. ..................................................................................................................... 51

Ilustración 15: INGRESAR APN ...................................................................................................................................52

Ilustración 16: INGRESAR USUARIO SIN APN ...........................................................................................................52

Ilustración 17: INGRESAR CONTRASEÑA .................................................................................................................. 52

Ilustración 18: DIAGRAMA DE FLUJO CONEXIÓN GPRS ........................................................................................ 53

Ilustración 19: DIAGRAMA DE FLUJO PRINCIPAL ...................................................................................................54

Ilustración 20: DIAGRAMA DE CLASES ..................................................................................................................... 55

Ilustración 21: CASOS DE USO ...................................................................................................................................56

Ilustración 22: LOGIN ................................................................................................................................................. 57

Ilustración 23: MENU PRINCIPAL .............................................................................................................................. 63

Ilustración 24: MODO OFFLINE.................................................................................................................................64

Ilustración 25: GRILLA ................................................................................................................................................ 65

Ilustración 26: VENTA APUESTA.................................................................................................................................67

Ilustración 27: TIQUETE DE VENTA........................................................................................................................... 67

Ilustración 28: REVERSO EXITOSO ............................................................................................................................ 68

Ilustración 29: CAMPO DE ANULACIÓN ................................................................................................................... 69

Ilustración 30: MENU CONSULTAS ............................................................................................................................ 71

Ilustración 31: PARAMETROS DE CONSULTAS .........................................................................................................72

Ilustración 32:TIQUETE DE LISTA DE NÚMEROS ....................................................................................................73

Ilustración 33: PARAMETROS DE REPORTE ............................................................................................................. 75

Ilustración 34: TIQUETE CONSULTA GENERAL .......................................................................................................75

9

Ilustración 35: CONSULTA DE TIQUETES ................................................................................................................. 77

Ilustración 36: PANTALLA DE CIERRE ....................................................................................................................... 79

Ilustración 37: SELECCIONAR LOTERIA EN REPORTE PARCIAL ............................................................................79

Ilustración 38: TIQUETE DE REPORTE PARCIAL .....................................................................................................80

Ilustración 39: REPORTE DE TIQUETES GANADORES ............................................................................................ 82

Ilustración 40: REPORTE DE CIERRE POR FECHA ..................................................................................................84

Ilustración 41: PANTALLA DE SINCRONIZACIÓN .....................................................................................................86

Ilustración 42: TIQUETE DEL INFORME AL FINAL DEL SORTEO ...........................................................................89

Ilustración 43: PARAMETRO DE RECARGAS ............................................................................................................. 89

Ilustración 44: CONFIRMACIÓN DE RECARGA ........................................................................................................91

Ilustración 45: TIQUETE DE RECARGA ..................................................................................................................... 92

Ilustración 46: MENSAJERIA DE ESCARGA REMOTA tx ........................................................................................... 92

Ilustración 47: MENSAJERIA DE DESCARGA REMOTA RX ....................................................................................... 93

Ilustración 48: CALCULO DEL CRC ........................................................................................................................... 96

Ilustración 49: CONFIGURACIÓN DESCARGA REMOTA ........................................................................................ 100

Ilustración 50: CONFIGURACIÓN IP ....................................................................................................................... 100

Ilustración 51: CONFIGURACIÓN PUERTO ............................................................................................................ 100

Ilustración 52: TIPO DE OPERADOR ....................................................................................................................... 100

Ilustración 53: INGRESO MANUAL DE OPERADOR ............................................................................................... 101

10

GLOSARIO

GPRS

Servicio general de paquetes vía radioenlace.

TCP

Protocolo de contro de transmision.

PPP

Protocolo punto a punto.

SSL

Capa de conexión segura.

FTP

Protocolo de transferencia de archivos.

SFTP

SSH File Transfer Protocol o Secure File Transfer Protocol.

HTTP

Protocolo de transferencia de hipertexto.

HTTPS

Protocolo de transferencia de hipertexto seguro.

ISO8583

Standard Para Transacciones Financieras.

GSM

Sistema global para las comunicaciones mobiles.

IEEE

Institute of Electrical and Electronics Engineers.

TPV

Terminal Punto de Venta o Datafono.

Bidireccioal

Envía y recibe.

SIM

Modulo de identificación de subscriptor.

IP

Etiqueta numérica que identifica una interfaz dentro de una red que utilice

protocolo IP.

POS

Point of sale (Punto de venta).

APN

Acces point name.

URL

Localizador de recursos uniforme.

TPDU

Transport Protocol Data Unit.

MTI

Indicador de tipo de mensaje.

C.S.I

Costumer service information.

POS

Point of sale.

WCDMA

Acceso múltiple por división de código de banda ancha.

TFTP

Protocolo de transferencia de archivos trivial.

DNS

Sistema de Nombres de Dominio.

SNMP

El Protocolo Simple de Administración de Red.

Octeto

Equivale a 8 bits, exactamente a 1 Byte.

API

Interfaz de programación de aplicaciones

11

Socket

API para TCP/IP

Unix

Sistema operativo portable, multitarea y multiusuario

Linux

Sistema operativo de software libre y código abierto.

Login

Ingreso a una plataforma o sistema con credenciales.

Tag

Etiqueta de lenguaje marcado.

AES

Estándar de encripción avanzado

Hash

Tipo de funciones con una salida alfanumérica de longitud normalmente fija que

representa un resumen de toda la información.

SHA

Algoritmo de hash seguro.

LZMA

Algoritmo de compresión de Lempel-Ziv-Markov.

NFS

Sistema de archivos de red.

LCP

Protocolo de control de enlace.

Pale

Juego de 4 dígitos en República Dominicana.

Quiniela

Juego de azar de 2 dígitos.

Berkeley

Distribución de software Berkeley de la universidad de california (BSD).

12

RESUMEN

La sistematización de procesos de compra y venta de gran variedad de tipos de servicios hace parte de

la evolución que tenemos día a día gracias al conocimiento de nuevas tecnologías que se presentan en

nuestro diario vivir. Siempre hay una forma más eficiente y diferente de realizar variedad de procesos,

en este caso se desea eliminar por completo los registros manuales en el tema de las apuestas, al igual

que olvidarse de la inseguridad que puede existir en cada una de las transacciones que se realizan a

diario en un sistema de apuestas (autenticidad del tiquete de venta).

La idea es utilizar un sistema embebido que funciona a manera de POS para que sea posible realizar

ventas en cualquier tipo de localidad contando con conexión inalámbrica mediante los operadores de

celular disponibles en República Dominicana. Este POS contara con periféricos de entrada y de salida

(teclado, impresora, pantalla, modem), lo que permitirá un flujo de entrada y salida de datos muy

dinámicos, para procesar y registrar directamente esta información en el servidor principal de la

compañía, lo cual automatizará los procesos de venta y consulta de la empresa y realizará las ventas

en tiempo real.

Actualmente entidades como los bancos utilizan TPV (Terminal punto de venta) como el método de

pago más utilizado por sus clientes, esto se debe al alto nivel de seguridad incorporado, la sencillez de

uso, la diversidad de medios de comunicación, la variedad de distribuidores y la capacidad de

portabilidad del dispositivo. Lo anterior indica que no solo se desarrollarán las ventas en un ámbito

más seguro y eficiente, sino que probablemente la cantidad de personas que poseen el hábito de

apostar pueda aumentar debido a la posibilidad que existirá de realizar otro tipo de transacciones por

este medio (POS).

13

ABSTRACT

The systematization of processes of Purchase and Sale of many different types of services are part of

the evolution that we have every day thanks to the knowledge of new technologies that arise in our

daily lives. There is always a more efficient and different form for to do many processes, in this case

we want to completely eliminate manual records on the subject of gambles, like forget the insecurity

that may exist in each of the transactions that daily made in a gambles system (Authenticity of the

voucher sales).

The idea is to use the system embedded that operates like a POS for making sales in any Location

including wireless connection using the Cellular Operators Available in the Dominican Republic.

This POS will have peripherals of input and output (keyboard, printer, screen, modem), allowing a

flow in and out of very Dynamic Data Processing and for to process and register directly that

information in the primary server for the company, which will automate the sales process and

consultations of the enterprise and will perform real-time sales.

Currently entities such as banks use POS (Point of Sale) as the method of payment used more for their

customers, this is due to the high level of security incorporated, simplicity of use, Media Diversity,

the Variety of distributors and the capacity of portability device. This indicates that not only sales will

develop in an environment safer and more efficient, otherwise that probably the number of persons

that have the habit of bet can increase because of the possibility to make another types of transactions

through of this device (POS).

14

INTRODUCCIÓN

El proyecto cuenta con el propósito de diseñar, construir e implementar un aplicativo que este en

capacidad de comunicarse con un sistema de venta, consulta y sincronización de Terminales Punto de

Venta (TPV) para una entidad de apuestas ubicada en República Dominicana, con el fin de

sistematizar el mercado de los juegos de azar en dicho país, además de facilitar el mercado de los

operadores de celular al implementar igualmente un sistema (TPV) para realizar recargas. Se pretende

mejorar los resultados de sistemas que brindan servicios similares en la actualidad.

El número de dispositivos adquiridos por esta entidad con el paso del tiempo puede ser considerable,

se habla de dos mil (2.000) a tres mil (3.000) unidades en promedio. Cada una de estas unidades debe

ser actualizada con cada cambio que solicite el cliente. Esto implica un proceso en el que un

representante de la empresa responsable de las terminales debe acercarse a cada punto geográfico en

donde esté ubicado el dispositivo a actualizar.

Debido a la gran cantidad de terminales en producción también se implementó un módulo de software

con la capacidad de actualizar la aplicación principal de manera remota vía GPRS. De este modo se

agiliza este proceso disminuyendo costos y tiempos.

15

1 .PREELIMINAR

1.1 Descripción del problema

Debido a las apuestas ilegales en República Dominicana, no solo se pierden recursos del estado sino

que se pierden dividendos en la empresa promotora de juegos de azar. Al canalizar la cantidad de

apuestas ilegales que se producen en este territorio, se puede no solo generar mucho más capital para

la empresa promotora, sino que se tiene la posibilidad de generar muchos más recursos públicos de

manera indirecta. Por otra parte los clientes tienen la posibilidad de confiar plenamente en este tipo de

juegos, ya que al estar totalmente legalizados, los premios estarán garantizados y podrán apostar de

manera segura.

Es importante conocer que el despliegue que se hace al apostar con papel escrito es mucho más denso

que el proceso que indica una transacción electrónica, es claro que la idea de la automatización no

solo incluye seguridad en el proceso de venta, sino que garantiza la transparencia en la generación de

la apuesta misma, debido a los datos de venta que proporciona el desprendible generado por el POS

en la apuesta.

1.2 Justificación

La exigencia del mercado en cuanto a la automatización de procesos es cada vez más alta debido a la

posibilidad de encontrar cada vez menos errores humanos, lo primordial es construir una propuesta de

bajos costos pero que a la vez tenga una versatilidad bastante significativa.

Gracias al diseño de la mensajería, el proyecto ha generado un impacto exitoso en el mercado de las

apuestas, debido a la dinámica que se implemento en los protocolos de comunicación entre servidor y

cliente, esta posibilidad permite que sea posible jugar cualquier tipo de lotería controlando

plenamente los horarios de cierre y sorteo de las mismas, además del diseño de transacciones de

consulta, las cuales permiten al usuario estar informado en tiempo real del inventario que tiene el

servidor y contrastarlo con el dinero que ha recibido en el transcurso de la jornada.

Es posible realizar procesos de actualización remota de software, por medio de un módulo que se

implemento, lo cual ha generado grandes beneficios tanto para la entidad que controla las apuestas

como para el usuario final, esto se debe a que cualquier tipo de nuevo requerimiento o ajuste a realizar

en el funcionamiento del dispositivo se entregará rápidamente y su puesta en marcha es más

dinámica.

1.2.1 Impacto Social

El desarrollo de tecnologías sobre sistemas embebidos permite ampliar los conocimientos en este

campo y crear nuevas técnicas para afrontar problemas de tipo tecnológico, mejorando

16

académicamente los niveles de aprendizaje, posicionando a la Universidad Distrital Francisco José de

Caldas cómo ente investigadora en la aplicación de nuevas tecnologías; de esta manera la apropiación

del conocimiento de los estudiantes va mucho más allá de los limites que imponen tecnologías

convencionales.

El proyecto lejos de excluir a varios grupos sociales, incluye muchas más personas, debido a la

generación de empleo, ya que existirán muchos más puntos de venta, consecuencia de la portabilidad

que posee el sistema embebido.

1.2.2 Impacto Económico

Tener un control seguro del dinero que produce el negocio de las apuestas es indispensable, sobre

todo en un país en auge como República Dominicana ya que en sus inicios la falta de disponibilidad

de los medios de tecnología de información, control y comunicación avanzada, creaba una serie de

pérdidas financieras, que poco a poco se ha ido corrigiendo.

Al hacer referencia acerca de una relación costo beneficio nos adentramos en un tema bastante

interesante a nivel económico, ya que sin perdidas ni dineros fraudulentos, las bancas nos dicen que

los beneficios son 1.34 veces más que los costos. Este es un valor privilegiado tomando como base la

inversión que se debe realizar, teniendo en cuenta un periodo de tiempo de 5 años, lo que indica que

definitivamente el negocio es bastante lucrativo si se lleva de la mejor manera y se evitan la fuga de

dineros por utilizar métodos clasicos (Castillo, 2014).

Con la inversión en tecnología y seguridad la relación costo beneficio no solo se mantiene sino que ha

tenido mejoras debido a los puntos de venta que se multiplican en las grandes ciudades donde se

centraliza por obvias razones el volumen más alto de consumidores.

1.3 Metodología Usada

A continuación se describe la metodología empleada la cual se divide en fases:

Como punto de inicio se hace la lectura total del documento enviado por parte del usuario del

aplicativo. Por medio de este documento se comienza a establecer la arquitectura para la

solución de la situación planteada. Se hace un alcance real del mismo y los posibles puntos

críticos que se plantean inicialmente. A partir de esta información se especificaran las

tecnologías y se procede a la consecución del proyecto.

17

Se desarrolló el método por el cual la interfaz se conecte al servidor externo y realice un proceso

inicial de envió y recepción de datos sin protocolo alguno para asegurar la conexión entre los

extremos de la transacción de datos.

Planteamiento básico acerca de los datos a enviar así como los campos del protocolo a utilizar en

los procesos de empaquetamiento y desempaquetamiento de información dinámica.

Seguimos con el desarrollo e implemento de una base para nuestro proyecto; Se implementarón

módulos recurrentes que tiene la terminal para comenzar el desarrollo (captura de texto,

impresión en pantalla, impresión de datos por papel).

El modelo para el desarrollo de software utilizado es un modelo iterativo y creciente en donde se

busca sacar ventaja de lo que se ha aprendido a lo largo del desarrollo anterior incrementando

versiones entregables del sistema. Este modelo se apoya de un framework (entorno de trabajo) el

cual permite un desarrollo mas acelerado y ordenado. Igualmente el frameWork permite que el

código sea facilmente migrado a otras plataformas.

En este paso controló el comportamiento de todos los elementos que intervienen en la aplicación

independientemente de lo incorrecta y poco probable que pueda llegar a ser la situación. En

general se pretende multiplicar las comprobaciones que se realizan en todos lo módulos dejando

a la vista todos los posibles errores que pueden ocurrir, haciendo mas predecible el sistema y

disminuyendo el tiempo en la busqueda de soluciones. Este metodo se conoce como

programación defensiva.

En este punto se comprobó la funcionalidad de los procesos desarrollados con el fin de ajustar

posibles imperfecciones.

2. OBJETIVOS

2.1 Objetivo General

Diseñar e Implementar una aplicación sobre un sistema embebido que realice transacciones masivas

con un servidor externo según especificaciones del sistema.

2.2 Objetivos Específicos

Implementar módulo de descarga remota para evitar despliegues ineficientes al momento de

actualizar el aplicativo en los puntos de venta.

18

Diseñar e implementar un comprobante físico al momento de la venta que registra el TPV.

(ticket).

Desarrollar un manual de instrucciones para hacer un uso adecuado de la aplicación

implementada.

Realizar procesos de transferencia bidireccional de datos con un servidor externo.

3. MARCO TEÓRICO Y ESTADO DEL ARTE

3.1 Sistemas Embebidos

Los dispositivos FPGA o ARM permiten la implementación de todo el hardware y software de un

sistema digital en un circuito integrado configurable, permitiendo desarrollos conocidos como

Sistemas-en-Chip-Programable. Los sistemas embebidos pueden definirse como una combinación de

hardware y software de computadora, diseñado para tener una función específica. Por lo general los

sistemas embebidos se pueden programar directamente en el lenguaje ensamblador del

microcontrolador incorporado sobre el mismo o bien, utilizando algún compilador específico, suelen

utilizarse lenguajes como C y C++ (Escuela Politécnica Superior de Alcoy (España)., 2014).

Esta combinación de software y hardware puede ser reemplazada en muchos casos por un circuito

integrado que realice la misma tarea. Lo que señala que una de las ventajas de los sistemas embebidos

es su flexibilidad, ya que a la hora de realizar alguna modificación resulta mucho más sencillo

modificar unas líneas de código al software del sistema embebido que reemplazar todo el

circuito integrado.

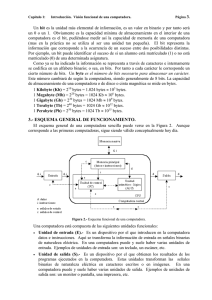

ILUSTRACIÓN 1: TERMINAL PAX S90

19

Los sistemas embebidos suelen tener en una de sus partes una "computadora" con características

especiales conocida como microcontrolador que viene a ser el cerebro del sistema.

Este no es más que un microprocesador que incluye interfaces de entrada/salida en el mismo chip.

Normalmente estos sistemas poseen un interfaz externo para efectuar un monitoreo del estado y hacer

un diagnóstico del sistema, además cabe reseñar que el uso de sistemas embebidos en productos

complejos implica un desafío de la seguridad en TI para proteger la información contenida en el

sistema embebido y también la que es transmitida desde y hacia el dispositivo por redes privadas o

Internet. Por tanto cabe incluir funciones criptográficas, diseño de protocolos y consultoría en

análisis y verificación así como servicios de pruebas de seguridad y evaluaciones específicas

para sistemas embebidos (Prezi.com, 2014).

3.1.1 Sistema embebido a utilizar

Para el desarrollo del proyecto se ha utilizado por pedido del cliente una terminal de marca PAX

S90, utilizada ampliamente en el ámbito bancario en Centro América, debido a los altos

estándares de seguridad que maneja, al igual que la capacidad y calidad de comunicación que

ofrece el modem frente a otro tipo de terminales o sistemas. La Terminal POS móvil S90 de PAX

ha sido diseñada para ofrecer un rendimiento inalámbrico superior. Con múltiples opciones de

comunicación tales como solamente SIM o doble SIM GPRS, CDMA, WiFi y 3G, así como la gran

cantidad de memoria y de alta capacidad de Li-ion (iones de litio) batería recargable, la S90 es una

de las terminales móviles más populares con los comerciantes de hoy (PAX Technology Limited,

2013).

La S90 viene con un lector de tarjetas sin contacto incorporado, certificación PCI PTS 3.x y ofrece

transacciones seguras usando un procesador ARM 11 para soportar DUKPT, Master /Session, DES

y 3DES (PAX Technology Limited, 2013).

Procesador de alta velocidad ARM 11

Gran Capacidad en Memoria

Integrado opcional sin contacto

MasterCard Pay pass

Visa Pay Wave

Opcional Escáner de Código de barras

Conectividad USB & 3G

Gran capacidad en batería

GPRS (también doble SIM), CDMA, 3G

Especificaciones

Procesador:32-bit ARM 11

Comunicación: GPRS / CDMA /3G (WCDMA)

20

Módem (Opcional): Sync. (HDLC, hasta 9600bps), Async. (V.92, hasta 56kbps)

Físico: Longitud: 199mm, Ancho: 87mm, Altura: 61.5mm

Peso:504 g con batería

Batería: Li-ion (iones de litio), 1800mAh, 7.4V

Lector de Código de Barras (Opcional)

Scanner Código de Barras 1D

Certificaciones: PCI PTS3.x, EMV L1 & L2, MasterCard Pay Pass, Visa Pay Wave, EMV

Contactless L1.

Puertos Periféricos: 1 x RS232, 1 x mini USB (OTG), 1 x Line (Opcional), 1 x cargador de

energía.

Seguridad: PCI PTS 3.x aprobado, DUKPT, Master / Session, DES, 3DES, ANSI / ISO9564

formato 0, 1, 3, Algoritmo clave de PIN cifrado, ANSI 9.9 / X9.19 algoritmo MAC.

Temperatura Ambiente: 0°C a 50°C (32°F to 122°F), temperatura en operación -20°C a 70°C

(-4°F a 158°F), temperatura de almacenaje 10% a 93% humedad relativa, no condensado.

Lector Tarjeta sin Contacto (Opcional): MasterCard Pay Pass & Visa pay Wave 13.56 MHz,

ISO / IEC 14443 Tipo A / B, Mifare, Felica, NFC, 4 Indicadores RF.

Voltaje: Entrada: 100~240VAC, 50Hz / 60Hz, 1.0A, Salida: 9.5VDC, 4A.

Memoria: 192MB (128MB Flash, 64MB DDR).

Pantalla: 128 x 64 pixel LCD.

Teclado: 10 teclas alfanuméricas, 8 teclas de función, 4 teclas ATM, 1 tecla de

Encendido/Apagado.

Impresora: Impresora Térmica, velocidad: 18 líneas por segundo, ancho rollo de papel /

diámetro: 58 mm / 38 mm

Lector de Tarjeta Magnética: Pista 1 / 2 / 3, bidireccional.

Lector de Tarjeta Inteligente: EMV L1 y L2 Certificado.

Ranuras Tarjetas: 2 SAM, 1 SIM.

3.1.1.1 TPV (Terminal Punto de Venta)

Los TPV o mismos POS permiten la creación e impresión del tique de venta mediante las

referencias de productos. Se realizan diversas operaciones durante todo el proceso de venta, así como

cambios en el inventario. También generan diversos reportes que ayudan en la gestión del negocio.

Los TPV se componen de una parte hardware (dispositivos físicos) y otra de software (sistema

operativo y programa de gestión).

Principales Aplicaciones de los TPV:

Control de las unidades vendidas por cada operario, con la cual se le pueden aplicar medidas

de rendimiento.

Planificación automática de pedidos.

Análisis de ventas según el horario y la sección.

21

Control de los fallos externos a través de las devoluciones y el motivo de la devolución.

Asignación de diferentes niveles de privilegio para cada operador.

Los sistemas POS ofrecen mucha confiabilidad debido a que son un tipo de sistema embebido que no

está diseñado únicamente para oficinas, tal cual sucede con los ordenadores, en tanto que el POS ha

sido diseñado para un ambiente de punto de venta de alto tráfico. Son diferentes ambientes con

requerimientos diferentes.

3.2 Estándares de comunicación, sistemas embebidos

Una red de comunicación es la conexión entre dos o más dispositivos que pueden enviar y/o recibir

datos. Si un sistema embebido necesita comunicarse con otro sistema, ya sea una terminal, un

servidor u otro dispositivo embebido, estos deberán tener el mismo esquema de conexión. Para que la

comunicación sea satisfactoria deben contar con el mismo sistema de interconexión y el mismo

protocolo de red que permita tener una interoperabilidad.

Para construir aplicaciones que deban ejecutarse en red existen varios estándares, algunos de los

cuales se encuentran en la IEEE 802.

3.2.1 Comunicación GPRS (Global Packet Service)

El protocolo de comunicación GPRS es un estándar de comunicaciones inalámbrica basado en la

conmutación de paquetes de datos sobre la misma red GSM de la telefonía celular digital, con

modificaciones que implican una mayor velocidad y un mayor ancho de banda, está inmerso en la

tecnología de red 2.5G (GSM World, 2010).

Mientras que la red GSM transmite voz y tiene un sistema de mensajería con capacidad para 160

bytes por mensaje (el GSM-SMS), GPRS permite transmitir voz y datos de forma simultánea.

Otras capacidades de GPRS son la transferencia de archivos, la navegación en la Web, el correo

electrónico sin límites y funciones de localización geográfica (Digitalfotored, 2014).

Esta diversidad permite prever distintos tipos de terminales GPRS en función

de su utilidad: teléfonos móviles, con posibilidad de enviar mensajes con texto e imágenes;

agendas electrónicas, que permiten transmitir voz y datos; ordenadores de mano, tipo PDA;

ordenadores portátiles, que utilicen un teléfono GPRS para la conexión inalámbrica; o

dispositivos de comunicación con sistemas de navegación para automóviles (Digitalfotored,

2014).

22

ILUSTRACIÓN 2: ARQUITECTURA GPRS

Debido al icremento del número de usuarios de telefonía móvil y de usuarios de Internet era

inevitable que en algún momento ambos mundos se fusionasen (Voz y Datos). De allí surge la

tecnología GPRS.

El proceso de envió y recepción de datos se realiza por fases separadas mediante los denominados

nodos de soporte los cuales re-direccionan la información a puntos de una red interactiva, como

puentes informáticos, hasta llegar a su destino.

La conexión GPRS se realiza a través del protocolo PPP o punto a punto; Este servicio tiene como fin

proporcionar el direccionamiento único de recursos de red, estableciendo un enlace entre dos

dispositivos dinámica y temporalmente. El uso de este protocolo permite la asignación de IP

dinámicamente a un dispositivo. Los canales o sockets a través de los cuales se realiza esta

conexión, son generados dinámicamente, esto se hace con el fin de obtener siempre un canal de

comunicación libre y no entrar en conflictos en la ruta de acceso a la red (Universitat oberta de

Catalunya, 2013).

Para establecer la conexión con la red es necesario pasar por un proceso de verificación de datos y las

credenciales de acceso para el envio.

Cuando el dispositivo GPRS intenta conectarse a la red; lo que está realizando en realidad es un

proceso de negociación con el proveedor de la tarjeta de Módulo de Identificación del Suscriptor

(SIM) , en este proceso el dispositivo envía los datos correspondientes a la dirección IP a la cual se

solicita realizar el enlace en red, una vez el proveedor confirma todos los datos recibidos procede a

realizar el enlace tomando los datos recibidos y realiza un proceso de conexión por protocolo TCP/IP

con la dirección solicitada por el usuario GPRS, si el proceso de conexión es exitoso, el agente

proveedor funcionara, en adelante, como un “traductor” de protocolos; convirtiendo los datos que son

23

enviados por el MODEM GPRS en protocolo PPP, a datos enviados mediante protocolo TCP/IP

dirigidos a la dirección IP solicitada (uv.es, 2011).

Los datos solicitados por el agente proveedor son básicamente tres:

APN

Usuario GPRS

Contraseña GPRS

El APN (Access Point Name) es el nombre de punto de acceso el cual contiene una dirección IP a la

cual se puede conectar, un punto de configuración y una opción particular para el MODEM.

Estos APN corresponden a las redes públicas de estos operadores, sin embargo estos agentes poseen

APN privados los cuales corresponden a canales de comunicación de acceso restringido.

El protocolo de conexion al operador de telefonia movil exige un campo para contraseña y otro para

usuario, que en ocasiones por ser APN publico viajan vacios. Este tipo de datos nos brinda una

credencial de autenticación para obtener una direccion IP desde el punto de acceso al dispositivo

movil.

Este sistema de conexión posee una característica de cobro transaccional la cual se realiza por

cantidad de paquetes transmitidos y no cobro por tiempo de duración de la conexión, es decir, un

dispositivo puede estar conectado a la red pero no tendrá cobro alguno esta operación debido a que los

recursos utilizados por el GPRS son liberados en el instante en que se detiene la transacción de datos,

esto pasara siempre y cuando no exista un proceso de transmisión de datos en cualquier dirección por

el canal utilizado (uv.es, 2011).

Gracias a estas características, el servicio GPRS está dirigido principalmente a aplicaciones

interactivas las cuales presentan una densidad de transmisión de datos baja, lo cual disminuye los

recursos utilizados por el usuario, disminuyendo así los costos de operación de la aplicación; En

general este sistema aplica para cualquier proceso de transmisión de datos intermitente (uv.es, 2011).

A continuación se describen algunas de las principales características de la red GPRS:

Velocidad de transferencia de hasta 144 Kbps.

Conexión permanente.

Pago por cantidad de información transmitida, no por tiempo de conexión.

24

ILUSTRACIÓN 3: GPRS PROTOCOLO DE SEGUNDA GENERACIÓN

3.2.2 WCDMA(Acceso múltiple por división de código de banda ancha)

Este tipo de estandar hace parte de la 3er generación de telefonia movil (3G). Proporciona una mayor

eficiencia espectral, lo que permite proporcionar varios tipos de servicio en un mismo espacio

espectral (voz y datos con diferentes tasas binarias).

Se trata de una tecnología móvil que aumenta las tasas de transmisión de datos de los sistemas GSM

utilizando la interfaz aérea CDMA en lugar de TDMA (Acceso Múltiple por División de Tiempo).

Esta entrega velocidades de transmisión de datos mucho más altas en dispositivos

inalámbricos móviles y portátiles que las ofrecidas hasta el momento (puede alcanzar velocidades de

hasta 2 Mbps para voz, video, datos y transmisión de imágenes).

Tanto la tecnología WCDMA como la HSDPA pertenecen a la red 3G. La diferencia es que esta

última corresponde a la tecnología utilizada para efectuar la optimización en la descarga de datos a

través de esta red, por lo mismo puede que tenga variaciones (ENTEL, 2013).

WCDMA tiene aspectos tecnicos que lo hacen referente dentro del estandar 3G, por ejemplo soporta

protocolo IP, hace uso de la técnica de duplexación FDD, utiliza muy eficientemente el espectro de

radio disponible, mediante la reutilización de cada celda.

Los enlaces desde la red de acceso WCDMA y en el núcleo de red GSM utilizan un protocolo de

transmisión ATM de mini-celdas, conocido como Capa de Adaptación ATM 2 (AAL2).

WCDMA usa una tasa de chip de 4.096 Mcps. Entre los últimos estudios sobre WCDMA están:

Cancelación de Interferencia, Cancelación de Interferencia Gradual, Gerencia de Recurso Dinámico

en Sistemas Multimedia Inalámbricos, Técnicas de Codificación, entre otros (CAMPOS, 2009).

25

ILUSTRACIÓN 4. WCDMA VS CDMA

3.3 TCP/IP

Es un conjunto de reglas generales de diseño e implementación de protocolos de red específicos para

permitir que un equipo pueda comunicarse en una red. TCP/IP provee conectividad de extremo a

extremo especificando como los datos deberían ser formateados, direccionados, transmitidos,

enrutados y recibidos por el destinatario. Existen protocolos para los diferentes tipos de

servicios de comunicación entre equipos (Sanchez, 2010).

TCP/IP tiene cuatro capas de abstracción según se define en el RFC 1122. Esta arquitectura de capas

a menudo es comparada con el Modelo OSI de siete capas.

ILUSTRACIÓN 5: OSI VS TCP/IP

26

Caracteristicas:

Protocolo IP enrutado de la capa 3.

Funcionalidad extremo a extremo en la capa 4.

TCP/IP se usa como protocolo de acceso a Internet y para interconectar dispositivos de redes

corporativas.

El conjunto de protocolos TCP no solo incluye especificaciones de capa 3 y 4, sino también

especificaciones para aplicaciones comunes, como correo electrónico, emulación de terminal

y transferencia de archivos.

Transferencia de archivos: TFTP, FTP, NFS.

Correo electrónico: SMTP.

Login remoto: TELNET Y RELOGIN.

Administración de red: SNMP.

Administración de nombres: DNS.

Este modelo se creó a principios de la década de los setenta y se conoce con el nombre de modelo de

Internet. Define cuatro categorías de funciones que deben tener lugar para que las comunicaciones

sean exitosas.

Un proceso completo de comunicación incluye estos pasos:

1. Creación de datos a nivel de la capa de aplicación del dispositivo final origen.

2. Segmentación y encapsulación de datos cuando pasan por la stack de protocolos en el dispositivo

final de origen.

3. Generación de los datos sobre el medio en la capa de acceso a la red de la stack.

4. Transporte de los datos a través de la red de internet, que consiste de los medios y de cualquier

dispositivo intermediario.

5. Recepción de los datos en la capa de acceso a la red del dispositivo final de destino.

6. Desencapsulación y rearmado de los datos cuando pasan por la stack en el dispositivo final.

7. Traspaso de estos datos a la aplicación de destino en la capa de aplicación del dispositivo final de

destino (Cisco Systems, Inc, 2007).

Las funciones de las diferentes capas son las siguientes:

Capa de acceso a la red: Específica la forma en la que los datos deben enrutarse, sea cual sea el

tipo de red utilizado.

Capa de Internet: Es responsable de proporcionar el paquete de datos (datagrama);

Capa de transporte: Brinda los datos de enrutamiento, junto con los mecanismos que permiten

conocer el estado de la transmisión.

Capa de aplicación: incorpora aplicaciones de red estándar (Telnet, SMTP, FTP, etc.).

27

ILUSTRACIÓN 6: CABECERA TCP

Puerto origen: Número de puerto que llama (16 bits).

Puerto destino: Número del puerto al que se llama (16 bits).

Número de secuencia: Número usado para garantizar la corrección en la secuencia de la llegada de

datos(32 bits).

Número de acuse de recibo: Siguiente octeto TCP esperado(4 bits).

Reservado: Fijado en 0(6 bits).

Bits de código: Funciones de control, como el establecimiento y la finalización de una sesión(6 bits).

Ventana: Número de octetos que el dispositivo espera aceptar (16) bits.

Suma de comprobación: Suma de comprobación de cabecera y campos de datos (16 bits).

Urgente: Indica el final de los datos urgentes(16 bits).

Opciones: Algo ya definido, tamaño máximo del segmento TCP(0 a 32 bits, si hay)

3.3.1 Puertos TCP/IP

Culaquier tipo de proceso o desarrollo de software con conexion TCP/IP se identifica a sí mismo a la

familia de protocolos TCP/IP por uno o más puertos. Un puerto es un número de 16 bits, usado por el

28

protocolo HOST TO HOST para identificar a qué protocolo de más alto nivel o programa de

aplicación (proceso) debe entregar los mensajes de entrada (Dunkels, 2006).

El puerto es una numeración lógica que se asigna a las conexiones, tanto en el origen como en el

destino. No tiene ninguna significación física.

En una URL (Universal Resource Locator) los puertos se denotan con ':' a continuación del nombre de

la máquina, por ejemplo http://www.alerta-antivirus.es:80/index.html quiere decir pedir el

documento 'index.html' mediante http conectándose al puerto 80 de este servidor. Como 80 es el

puerto por defecto para http se puede omitir (Sitiosargentina.com, 2009).

Las aplicaciones de tipo cliente, como un navegador web, un cliente de correo electrónico, o de chat

(IRC) no necesitan tener puertos abiertos.

Es recomendable el funcionamiento sigiloso de los puesrtos para no dar facilidades a los hackers.

Algunos hackers hacen escaneos aleatorios de IPs y puertos por Internet, intentando identificar las

características de los sistemas conectados, y creando bases de datos con estas. Cuando se descubre

una vulnerabilidad, están en disposición de atacar rápidamente a las máquinas que se sabe que son del

tipo vulnerable.

Un puerto de red es una interfaz para comunicarse con un programa a través de una red. Un puerto

suele estar numerado. La implementación del protocolo en el destino utilizará ese número para

decidir a qué programa entregará los datos recibidos. Esta asignación de puertos permite a una

máquina establecer simultáneamente diversas conexiones con máquinas distintas, ya que todos los

paquetes que se reciben tienen la misma dirección, pero van dirigidos a puertos diferentes (Zator.com,

2011).

Los números de puerto se indican mediante una palabra, 2 bytes (16 bits), por lo que existen 65535.

Aunque podemos usar cualquiera de ellos para cualquier protocolo, existe una entidad, la IANA

(Internet Assigned Numbers Authority), encargada de su asignación, la cual creó tres categorías:

Los puertos inferiores al 1024 son puertos reservados para el sistema operativo y usados por

"protocolos bien conocidos". Si queremos usar uno de estos puertos tendremos que arrancar el

servicio que los use teniendo permisos de administrador.

Los comprendidos entre 1024 (0400 en hexadecimal) y 49151 (BFFF en hexadecimal) son

denominados "registrados" y pueden ser usados por cualquier aplicación. Existe una lista

publica en la web del IANA donde se puede ver qué protocolo usa cada uno de ellos

Los comprendidos entre los números 49152 (C000 en hexadecimal) y 65535 (FFFF en

hexadecimal) son denominados dinámicos o privados, porque son los usados por el sistema

operativo cuando una aplicación tiene que conectarse a un servidor y por tanto necesita un

puerto por donde salir (L.Silva, 2011).

29

Como algunos programas de más alto nivel son protocolos por sí mismos, estandarizados en la

familia de protocolos TCP/IP, tales como telnet y ftp, usan el mismo número de puerto en todas las

realizaciones de TCP/IP. Aquellos números de puerto "asignados" se denominan puertos

bien-conocidos y las aplicaciones estándares servicios bien-conocidos (Universidad de Oviedo Ingeniería de sistemas y automatica, 2006).

La confusión debida a que dos aplicaciones diferentes intentan usar los mismos números de puerto

sobre un host se evita escribiendo esas aplicaciones para pedir un puerto TCP/IP disponible. Puesto

que este número de puerto se asigna dinámicamente, debe diferir de una invocación de una aplicación

a la próxima.

Algunos de los puertos conocidos más utilizados son :

TABLA 1: ALGUNOS PUERTOS CONOCIDOS

3.3.2 Sockets

Por terminologia un socket es un tipo especial de manejador de fichero que utiliza un proceso para

pedir servicios de red al sistema operativo. Una dirección de socket es la tripleta: {protocolo,

dirección-local, proceso-local}.En la familia TCP/IP, por ejemplo: {tcp, 193.44.234.3, 12345}

Una conexión es el enlace de comunicación entre dos procesos, una asociación es la quíntupla que

especifica completamente los dos procesos que comprende una conexión:

{protocolo, dirección-local, proceso-local, dirección-externa, proceso-externo}

En la familia TCP/IP, por ejemplo:

{tcp, 193.44.234.3, 1500, 193.44.234.5, 21}

30

Los sockets son puntos de comunicación entre procesos que permiten que un desarrollo se comunique

con otro desarrollo, incluso estando estos en distintas máquinas. Esta característica de

interconectividad entre máquinas hace que el concepto de socket nos sirva de gran utilidad. Esta

interfaz de comunicaciones es una de las distribuciones de Berkeley al sistema UNIX,

implementándose las utilidades de interconectividad de este Sistema Operativo ( rlogin, telnet, ftp,

etc. ) usando sockets (Barranco, 1996).

Un socket es al sistema de comunicación entre ordenadores lo que un buzón o un teléfono es al

sistema de comunicación entre personas: un punto de comunicación entre dos agentes por el cual se

puede emitir o recibir información. La forma de referenciar un socket por los procesos implicados es

mediante un descriptor del mismo tipo que el utilizado para referenciar ficheros.

La comunicación entre procesos a través de sockets se basa en la filosofía CLIENTE-SERVIDOR, un

proceso en esta comunicación actuará de servidor creando un socket cuyo nombre conocerá el

proceso cliente, el cual podrá "hablar" con el servidor a través de la conexión con dicho socket

nombrado (Barranco, 1996).

Tipos de sockets:

Tipo SOCK_DGRAM: sockets para comunicaciones en modo no conectado, con envío de

datagramas de tamaño limitado ( tipo telegrama ). En dominios Internet como la que nos

ocupa el protocolo del nivel de transporte sobre el que se basa es el UDP.

Tipo SOCK_STREAM: para comunicaciones fiables en modo conectado, de dos vías y con

tamaño variable de los mensajes de datos. Por debajo, en dominios Internet, subyace el

protocolo TCP.

Tipo SOCK_RAW:

red ).

Tipo SOCK_SEQPACKET: tiene las características del SOCK_STREAM pero además el

tamaño de los mensajes es fijo (Barranco, 1996).

permite el acceso a protocolos de más bajo nivel como el IP ( nivel de

3.4 PPP ( Point to Point Protocol )

Generalmente a través de una línea telefónica pueden comunicarse un máximo de dos equipos

mediante un módem, al igual que resulta imposible llamar a dos personas simultáneamente utilizando

la misma línea telefónica. Esto se denomina conexión punto a punto, es decir, una conexión entre dos

equipos reducida a su expresión más sencilla: no es necesario compartir la línea con diversos equipos,

uno habla y el otro responde alternativamente (Kioskea, 2013).

31

Se han desarrollado diversos protocolos de módem. los primeros permitían una simple transmisión de

datos entre dos equipos. Luego, algunos de ellos contaron con control de errores y, con el crecimiento

de Internet, también contaron con la capacidad de asignar direcciones a equipos. De esta manera,

existen actualmente dos protocolos de módem principales:

SLIP: un protocolo antiguo, con pocos controles.

PPP: El protocolo más utilizado para acceder a Internet mediante un módem. Permite asignar

direcciones a equipos.

El Protocolo punto a punto es un protocolo mucho más desarrollado que SLIP (por ello lo está

reemplazando), en la medida en que transfiere datos adicionales más adaptados a la transmisión de

datos a través de Internet (la adición de datos en una trama se debe principalmente al aumento del

ancho de banda).

En realidad, PPP es un conjunto de tres protocolos:

un protocolo de encapsulación de datagramas, un protocolo LCP, Protocolo de control de vínculos,

que permite probar y configurar la comunicación

Los datos encapsulados en una trama PPP se denominan paquetes. Estos paquetes generalmente son

datagramas, pero también pueden ser diferentes (de allí la designación específica de paquete en lugar

de datagrama). Por lo tanto, un campo de la trama se reserva para el tipo de protocolo al que el

paquete pertenece. Así es una trama PPP:

ILUSTRACIÓN 7: POINT TO POINT PROTOCOL

Los datos de relleno se utilizan para adaptar la longitud de la trama para ciertos protocolos.

A continuación se indica cómo se lleva a cabo una sesión PPP (desde el comienzo hasta el fin):

Una vez que se cuenta con conexión se envía un paquete LCP.

En el caso de una solicitud de autenticación del servidor, se puede enviar un paquete relacionado con

un protocolo de autenticación (PAP, Protocolo de autenticación de contraseña, o CHAP, Protocolo de

autenticación por desafío mutuo o Kerberos).

Una vez que se establece la comunicación, PPP envía información de configuración mediante el

protocolo NCP.

32

Los datagramas que se van a enviar se transmiten como paquetes. En el momento de la desconexión,

se envía un paquete LCP para finalizar la sesión.

La mayoría de las personas que no cuentan con líneas (cable o Ethernet) directamente conectadas a

Internet deben utilizar líneas telefónicas (la red más utilizada) para conectarse. La conexión se realiza

mediante un módem, un dispositivo que puede convertir datos digitales de un equipo en señales

analógicas (que pueden circular por líneas telefónicas mediante amplitud modulada o frecuencia

modulada, de la misma manera que la voz cuando se utiliza el teléfono) (Kioskea, 2013).

Si se tiene en cuenta que sólo comunican dos equipos y que la velocidad de la línea telefónica es lenta

en comparación con la de una red local, es necesario utilizar un protocolo que permita la

comunicación estándar entre diferentes equipos con módem, para no sobrecargar la línea telefónica,

se denominan protocolos de módem.

ILUSTRACIÓN 8: SISTEMA PUNTO A PUNTO

3.5 FTP (File Transfer Protocol)

Es un sistema de reglas de comunicación que permite que dos dispositivos se comuniquen entre sí

independientemente del sistema operativo que utilicen, haciendo posible enviar información o

descargar archivos específicos.

El protocolo de transferencia de archivos también proporciona características para controlar el acceso

de los usuarios. Cuando un usuario solicita la transferencia de un fichero, FTP establece una conexión

TCP con el sistema destino para el intercambio de mensajes de control. A través de esta conexión se

puede transmitir el identificador y la contraseña del usuario, y el usuario puede especificar el fichero

y las acciones sobre él deseadas (Crespo Martínez & Candelas Herías, 1998).

33

ILUSTRACIÓN 9: FTP

Una vez que se aprueba la transferencia del fichero, se establece una segunda conexión TCP para la

transferencia de datos. El fichero se transmite a través de esa conexión de datos, sin información

suplementaria o cualquier cabecera de la capa de aplicación. Cuando la transferencia se completa, el

control de la conexión se utiliza para indicar el final y la posibilidad de aceptar nuevas órdenes de

transferencia (Crespo Martínez & Candelas Herías, 1998).

3.6 HTTP

El Protocolo de Transferencia de HiperTexto es un sencillo protocolo cliente-servidor que articula los

intercambios de información entre los clientes Web y los servidores HTTP. La especificación

completa del protocolo HTTP 1/0 está recogida en el RFC 1945. Fue propuesto por Tim Berners-Lee,

atendiendo a las necesidades de un sistema global de distribución de información como el World

Wide Web (Herramienta web para la enseñanza de comunicación, 2012).

Desde el punto de vista de las comunicaciones, está soportado sobre los servicios de conexión TCP/IP,

y funciona de la misma forma que el resto de los servicios comunes de los entornos UNIX.

Se trata de un proceso servidor escucha en un puerto de comunicaciones TCP (por defecto, el 80), y

espera las solicitudes de conexión de los clientes Web. Una vez que se establece la conexión, el

protocolo TCP se encarga de mantener la comunicación y garantizar un intercambio de datos libre de

errores.

HTTP se basa en sencillas operaciones de solicitud/respuesta. Un cliente establece una conexión con

un servidor y envía un mensaje con los datos de la solicitud. El servidor responde con un mensaje

similar, que contiene el estado de la operación y su posible resultado. Todas las operaciones pueden

adjuntar un objeto o recurso sobre el que actúan; cada objeto Web (documento HTML, fichero

multimedia o aplicación CGI) es conocido por su URL (Herramienta web para la enseñanza de

comunicación, 2012).

34

3.7 Protocolo ISO8583

ISO-8583 es un protocolo transaccional de empaquetamiento y transferencia de datos

propuesto para sistemas que intercambian transacciones electrónicas; este protocolo está orientado a

todo tipo de transacciones financieras en las cuales se vean implicadas tarjetas de crédito o cualquier

tarjeta de pago electrónico, sin embargo el Standard ISO-8583 se ve involucrado actualmente en todo

tipo de transacciones financieras que tengan o no involucrada una tarjeta de cualquier tipo para su

realización.

ISO-8583 consta de dos estructuras básicas, la cabecera y los datos de aplicación.

En la cabecera encontramos el tamaño de los datos transmitidos y el

de transporte de datos de la Unidad (TPDU).

La estructura correspondiente

fundamentales:

•

•

•

a

los

datos de aplicación consta de

Protocolo

tres partes

El MTI