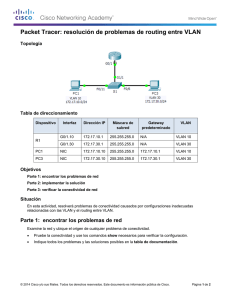

captulo ii - Repositorio de la Universidad de Fuerzas Armadas ESPE

Anuncio