enero-2016

Anuncio

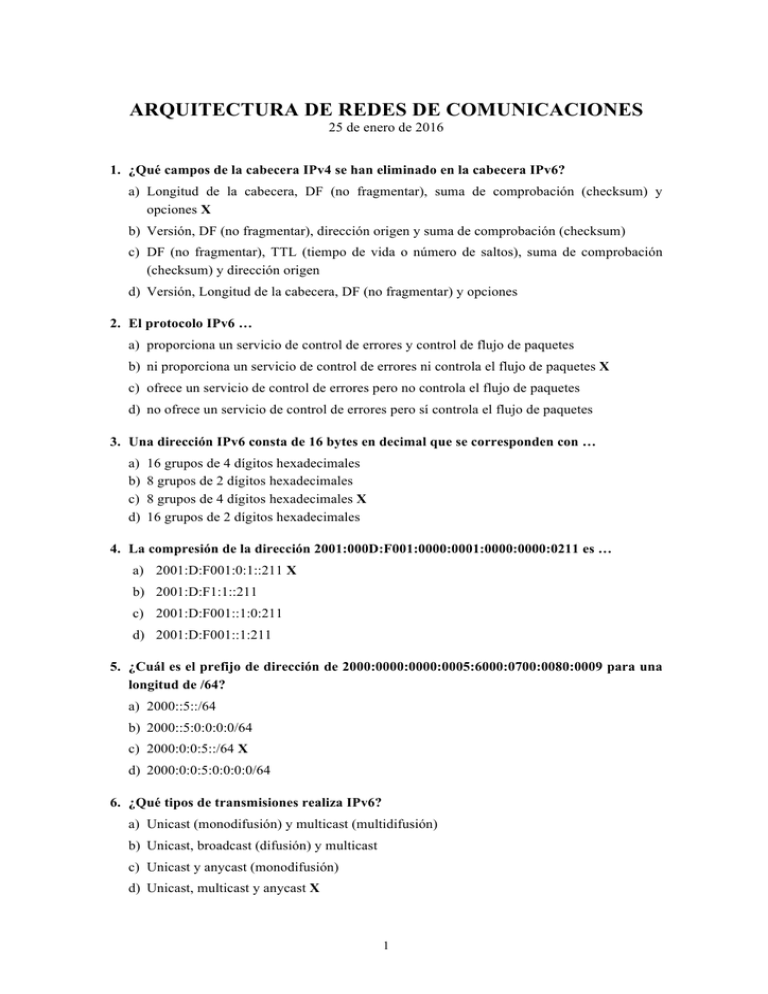

ARQUITECTURA DE REDES DE COMUNICACIONES 25 de enero de 2016 1. ¿Qué campos de la cabecera IPv4 se han eliminado en la cabecera IPv6? a) Longitud de la cabecera, DF (no fragmentar), suma de comprobación (checksum) y opciones X b) Versión, DF (no fragmentar), dirección origen y suma de comprobación (checksum) c) DF (no fragmentar), TTL (tiempo de vida o número de saltos), suma de comprobación (checksum) y dirección origen d) Versión, Longitud de la cabecera, DF (no fragmentar) y opciones 2. El protocolo IPv6 … a) proporciona un servicio de control de errores y control de flujo de paquetes b) ni proporciona un servicio de control de errores ni controla el flujo de paquetes X c) ofrece un servicio de control de errores pero no controla el flujo de paquetes d) no ofrece un servicio de control de errores pero sí controla el flujo de paquetes 3. Una dirección IPv6 consta de 16 bytes en decimal que se corresponden con … a) b) c) d) 16 grupos de 4 dígitos hexadecimales 8 grupos de 2 dígitos hexadecimales 8 grupos de 4 dígitos hexadecimales X 16 grupos de 2 dígitos hexadecimales 4. La compresión de la dirección 2001:000D:F001:0000:0001:0000:0000:0211 es … a) 2001:D:F001:0:1::211 X b) 2001:D:F1:1::211 c) 2001:D:F001::1:0:211 d) 2001:D:F001::1:211 5. ¿Cuál es el prefijo de dirección de 2000:0000:0000:0005:6000:0700:0080:0009 para una longitud de /64? a) 2000::5::/64 b) 2000::5:0:0:0:0/64 c) 2000:0:0:5::/64 X d) 2000:0:0:5:0:0:0:0/64 6. ¿Qué tipos de transmisiones realiza IPv6? a) Unicast (monodifusión) y multicast (multidifusión) b) Unicast, broadcast (difusión) y multicast c) Unicast y anycast (monodifusión) d) Unicast, multicast y anycast X 1 7. La parte de subred y la parte de identificador de interfaz (nodo) de una dirección IPv6 unicast oficial es de: a) 8 bytes (subred) y 8 bytes (identificador de subred) X b) 16 bytes (subred) y 16 bytes (identificador de subred) c) 16 bytes (subred) y 8 bytes (identificador de subred) d) 8 bytes (subred) y 16 bytes (identificador de subred) 8. ¿Qué grupo o grupos de 4 dígitos hexadecimales definen el SITIO de la siguiente dirección IPv6: 2001:2AB8:3C4D:1112:1234:5678:ABCD:56AB a) 3C4D b) 2001:2AB8:3C4D X c) 2001:2AB8:3C4D:1112 d) 1112 9. A partir de la dirección MAC 00:00:0B:0A:2D:51 y mediante el formato IEEE EUI-64; indicar, ¿cuál es la dirección IPv6 asociada? a) 0200:0BFF:FE0A:2D51 X b) 0000:0BFF:FE0A:2D51 c) 0200:0B:FE0A:2D51 d) 00:00:0BFF:0A:2D51 10. ¿Qué protocolo relacionado con el direccionamiento IPv6 se utiliza para verificar si un nodo vecino está conectado a la misma red y, por tanto, es alcanzable? a) ARPv6 b) ARPv4 c) NDP (Neighbour Discovery Protocol) mediante mensajes ICMP de Solicitud y Anuncio de Router d) NDP (Neighbour Discovery Protocol) mediante mensajes ICMP de Solicitud y Anuncio de Vecino X 11. ¿Qué protocolo relacionado con el direccionamiento IPv6 se utiliza para obtener la dirección MAC de un nodo vecino? a) ARPv6 b) ARPv4 c) NDP (Neighbour Discovery Protocol) mediante mensajes ICMP de Solicitud y Anuncio de Router d) NDP (Neighbour Discovery Protocol) mediante mensajes ICMP de Solicitud y Anuncio de Vecino X 2 12. Una autoconfiguración automática sin estado (Stateless Address Autoconfiguration) significa que el nodo destino … a) Recibe el prefijo/longitud de prefijo IPv6 y siguiente salto mediante un mensaje ICMP de Anuncio de Router X b) Recibe el prefijo/longitud de prefijo IPv6 y siguiente salto mediante un mensaje DHCPv6 c) Recibe la dirección completa IPv6 y su prefijo mediante un mensaje DHCPv6 d) Recibe toda la información de configuración mediante un mensaje DHCPv4 13. El protocolo TCP entre otras funciones … a) Controla todo tipo de errores y, además, controla el flujo de los segmentos TCP X b) No controla errores pero sí controla el flujo de los segmentos TCP c) Controla todo tipo de errores pero no controla el flujo de los segmentos TCP d) No realiza ningún tipo de control ni de errores ni de flujo de segmentos 14. ¿Qué campo de información de control debe analizar, en primer lugar, todo proceso TCP? a) Versión b) DESPLAZAMIENTO (Longitud de la cabecera) c) RST d) Suma de comprobación (checksum) X 15. La opción SACK (Selective Acknowledgment) del protocolo TCP … a) Controla el flujo de los segmentos de datos en la entidad TCP receptora b) Controla la congestión en los routers de Internet c) Controla el flujo de los segmentos de datos en las entidades TCP emisora y receptora d) Evita, extremo a extremo, innecesarias retransmisiones de los bytes de datos de segmentos de información no contiguos (fuera de orden) recibidos correctamente X 16. El código de autenticación HMAC consiste en aplicar una … a) Función hash al resultado de cifrar con una PSK (clave secreta compartida) el mensaje original para asegurar sólo la integridad de los datos b) Función hash al resultado de cifrar con una PSK el mensaje original para asegurar la autenticación del origen y la integridad de los datos X c) PSK al resultado de aplicar, a su vez, una función hash al mensaje original para asegurar la autenticación del origen y la integridad de los datos d) PSK al resultado de aplicar, a su vez, una función hash al mensaje original para asegurar sólo la integridad de los datos 3 17. Una VPN extremo a extremo se basa en una configuración … a) Estática entre el router VPN de la oficina remota y el router VPN de la sede central X b) Dinámica entre el cliente VPN de un terminal remoto y el servidor VPN de la sede central c) Dinámica entre el router VPN de la oficina remota y el router VPN de la sede central d) Estática entre el cliente VPN de un terminal remoto y el servidor VPN de la sede central 18. El modo Túnel IPSec se emplea en una VPN … a) Extremo a extremo entre el router VPN de la oficina remota y el router VPN de la sede central X b) De acceso remoto entre el cliente VPN de un terminal remoto y el servidor VPN de la sede central c) Extremo a extremo entre el cliente VPN de un terminal remoto y el servidor VPN de la sede central d) De acceso remoto entre el router VPN de la oficina remota y el router VPN de la sede central 19. El protocolo AH, aplicado a un paquete IP, proporciona los servicios de … a) Autenticación, confidencialidad e integridad b) Autenticación e integridad X c) Confidencialidad e Integridad d) Autenticación, confidencialidad, integridad y no repudio 20. El protocolo ESP, aplicado a la carga útil de un paquete IP, proporciona ... a) Sólo el servicio de confidencialidad b) El servicio de confidencialidad y, opcionalmente, el servicio de autenticación c) El servicio de confidencialidad y, opcionalmente, los servicios de autenticación e integridad X d) Los servicios de autenticación e integridad 4