109492 - Pàgina inicial de UPCommons

Anuncio

Desarrollo de una aplicación

BitTorrent

(en Pharo-Smalltalk)

Trabajo Final de Grado

David Gracia Celemendi

Director: Jordi Delgado Pin

Departamento de Ciencias de la Computación (CS)

Fecha de defensa: octubre de 2015

Titulación: Grado en Ingeniería Informática

Especialidad: Computación

Facultad de Informática de Barcelona (FIB)

página en blanco

1

Resumen

Desde principios del 2000, el uso de redes peer-to-peer ha experimentado

un gran crecimiento. Gran parte del tráfico de Internet lo generan las aplicaciones BitTorrent. BitTorrent especifica un protocolo para el intercambio

de ficheros usando un modelo peer-to-peer que se caracteriza por su gran

escalabilidad y robustez. Este proyecto consiste en el desarrollo de una aplicación BitTorrent desde cero con el sistema Pharo-Smalltalk. Primero se

hace un repaso a la historia del intercambio de ficheros desde sus inicios

hasta la actualidad. Después se comparan las redes cliente-servidor con las

redes peer-to-peer , y se distingue dentro de éstas últimas entre redes estructuradas y redes no estructuradas. Se da una explicación del funcionamiento

de BitTorrent y, por último, se profundiza en el diseño y la implementación

de la aplicación.

Abstract

Since 2000 peer-to-peer networks use has increased very fast. Most Internet

traffic is generated by BitTorrent applications. BitTorrent specify a file

sharing protocol over peer-to-peer model whose strength is scalability and

robustness. This project is about developing a BitTorrent application from

scratch with Pharo-Smalltalk system. First of all, a file sharing history

review is done from beginning up to now. Next, client-server and peerto-peer models are compared, and peer-to-peer networks are classified in

unstructured and structured. A brief summary of BitTorrent operation is

done and, at the end, report go into detail about design and implementation

of the application.

Keywords. peer-to-peer, p2p, bittorrent, swarming, smalltalk, pharo.

Agradecimientos

Gracias a Jordi Delgado por su ayuda durante el desarrollo del proyecto y en la elaboración de la memoria.

2

Índice

1. Introducción

1.1. Formulación del problema . . . . .

1.2. Actores implicados . . . . . . . . .

1.3. Objetivos generales . . . . . . . . .

1.4. Objetivos técnicos . . . . . . . . . .

1.5. Sobre el proyecto y el formato de la

. . . . .

. . . . .

. . . . .

. . . . .

memoria

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

2. Contexto

2.1. Redes peer-to-peer . . . . . . . . . . . . . . . . . . .

2.1.1. Descubrimiento de recursos . . . . . . . . . .

2.1.2. Aplicaciones . . . . . . . . . . . . . . . . . . .

2.2. Historia del intercambio de ficheros . . . . . . . . . .

2.3. BitTorrent . . . . . . . . . . . . . . . . . . . . . . . .

2.3.1. Funcionamiento . . . . . . . . . . . . . . . . .

2.3.2. Implementaciones existentes y últimos avances

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

7

7

8

8

8

9

.

.

.

.

.

.

.

10

10

12

14

15

19

19

21

3. Metodología

22

3.1. Seguimiento . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22

3.2. Estilo de programación . . . . . . . . . . . . . . . . . . . . . . . . . 23

3.3. Validación del software . . . . . . . . . . . . . . . . . . . . . . . . . 23

4. Visión global de la aplicación

23

5. Diseño e implementación

5.1. Bencoding . . . . . . . . . . . . .

5.2. Los metadatos . . . . . . . . . . .

5.3. Acceso físico a los torrents . . . .

5.4. Los nodos de la red . . . . . . . .

5.5. Descubrimiento de peers . . . . .

5.5.1. Tracker HTTP . . . . . .

5.5.2. Tracker UDP . . . . . . .

5.5.3. La clase BtMultitracker

5.6. Control de las piezas . . . . . . .

5.7. Comunicación peer-to-peer . . . .

5.7.1. Mensajes . . . . . . . . . .

5.7.2. Sistema de colas . . . . . .

5.7.3. La clase BtRemotePeer . .

26

26

28

29

31

31

31

34

40

41

42

42

46

47

3

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

5.8. Piezas temporales . . . . . . . . . . . . . . . . . . . .

5.9. Algoritmo de bloqueo . . . . . . . . . . . . . . . . . .

5.10. Algoritmo de selección de piezas . . . . . . . . . . . .

5.10.1. Rarest first . . . . . . . . . . . . . . . . . . .

5.10.2. Random . . . . . . . . . . . . . . . . . . . . .

5.10.3. Most common first . . . . . . . . . . . . . . .

5.10.4. Lower first . . . . . . . . . . . . . . . . . . . .

5.11. End Game . . . . . . . . . . . . . . . . . . . . . . . .

5.12. Conteo de las piezas en la red . . . . . . . . . . . . .

5.13. La clase BtRemotePeerCollection . . . . . . . . . .

5.14. La clase BtTorrent . . . . . . . . . . . . . . . . . . .

5.14.1. Proceso: Validación incial . . . . . . . . . . .

5.14.2. Proceso: Tracker requesting . . . . . . . . . .

5.14.3. Proceso: Choking . . . . . . . . . . . . . . . .

5.14.4. Proceso: Optimistic Choking . . . . . . . . . .

5.14.5. Proceso: Tratamiento de mensajes entrantes .

5.14.6. Proceso: Petición de bloques . . . . . . . . . .

5.15. La clase BtLocalPeer . . . . . . . . . . . . . . . . .

5.15.1. Proceso: Escucha de puerto . . . . . . . . . .

5.15.2. Proceso: Gestión de torrents . . . . . . . . . .

5.15.3. Justificación de la necesidad de BtLocalPeer .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

49

50

51

51

51

52

52

52

52

53

55

56

56

57

58

59

60

62

63

64

65

6. Planificación

66

6.1. Planificación inicial . . . . . . . . . . . . . . . . . . . . . . . . . . . 66

6.2. Modificaciones a la planificación inicial . . . . . . . . . . . . . . . . 69

7. Presupuesto y sostenibilidad

7.1. Identificación de recursos y estimación de costes . . . . . . . . . . .

7.2. Viabilidad económica . . . . . . . . . . . . . . . . . . . . . . . . . .

7.3. Impacto social y ambiental . . . . . . . . . . . . . . . . . . . . . . .

69

69

70

70

8. Conclusiones

71

9. Posibles ampliaciones

71

Adenda

73

A. Manual de usuario

73

A.1. Instalación de Pharo . . . . . . . . . . . . . . . . . . . . . . . . . . 73

A.2. Ejecución de Pharo . . . . . . . . . . . . . . . . . . . . . . . . . . . 73

4

A.3. Importación de la librería

A.4. Pruebas . . . . . . . . . .

A.4.1. Pruebas unitarias .

A.4.2. Prueba global . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

74

76

76

77

Acrónimos

80

Glosario

81

Referencias

88

5

Índice de figuras

1.

2.

3.

4.

5.

6.

7.

8.

9.

10.

11.

12.

13.

14.

15.

16.

17.

18.

19.

20.

BitTorrent. Proceso que siguen las propuestas de ampliación . . .

Comparación entre las arquitecturas cliente-servidor y peer-to-peer

En Freenet, backtracking usado para encontrar un recurso . . . . .

Comparación topológica. Red peer-to-peer no estructurada. Red

peer-to-peer estructurada . . . . . . . . . . . . . . . . . . . . . . .

Amiexpress . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Jerarquía de warez scene . . . . . . . . . . . . . . . . . . . . . . .

Usenet . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Funcionamiento de una red BitTorrent . . . . . . . . . . . . . . .

Perspectiva del peer local en el enjambre . . . . . . . . . . . . . .

Diagrama de clases simplificado de la aplicación . . . . . . . . . .

Ejemplo de colección de ficheros de un torrent. . . . . . . . . . . .

Jerarquía de clases de los nodos de la red . . . . . . . . . . . . . .

Jerarquía de clases de los paquetes UDP . . . . . . . . . . . . . .

Diagrama de Gantt del proyecto . . . . . . . . . . . . . . . . . . .

Selección de imagen en Pharo (Linux Mint) . . . . . . . . . . . .

Menú global de Pharo . . . . . . . . . . . . . . . . . . . . . . . .

Añadir un repositorio HTTP público a Pharo . . . . . . . . . . .

Exploración del paquete BitTalk en Pharo . . . . . . . . . . . . .

Captura de imágen de Pharo mostrando cómo ejecutar todas las

pruebas unitarias de una vez . . . . . . . . . . . . . . . . . . . . .

Ejecución del código de la prueba global . . . . . . . . . . . . . .

. 9

. 11

. 12

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

13

15

16

17

19

20

24

30

32

36

68

74

75

75

76

. 77

. 78

Índice de tablas

1.

2.

3.

Características. Redes no estructuradas y estructuradas . . . . . . . 14

Planificación de las tareas . . . . . . . . . . . . . . . . . . . . . . . 67

Presupuesto . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 70

6

1.

1.1.

Introducción

Formulación del problema

Este Trabajo de Fin de Grado (TFG) consiste en el desarrollo de una aplicación

BitTorrent1 en el sistema Pharo-Smalltalk. BitTorrent es un protocolo diseñado

para el intercambio de ficheros sobre una red peer-to-peer (P2P) que se usa para

distribuir gran cantidad de información por Internet. Smalltalk es un estándar,

públicamente disponible desde 1980[4], que define las especificaciones de un sistema

computacional que dispone de

una biblioteca (generalmente grande) de objetos que viven dentro del sistema

y se comunican mediante mensajes;

un fichero llamado «imagen» que contiene el estado del sistema;

un lenguaje de programación (también llamado Smalltalk) completamente

orientado a objetos, con tipado dinámico y reflexivo;

un entorno de desarrollo, compilación y ejecución;

y una máquina virtual que se encarga de interpretar todos los mensajes y

actualizar el estado del sistema y los objetos.

Se puede considerar a un sistema Smalltalk como un mundo virtual donde existen

objetos «vivos» que se comunican. Estos objetos pueden ser creados, modificados

y eliminados sin necesidad de detener o reiniciar el sistema.

Una implementación de Smalltalk es cualquier sistema que cumpla las especificaciones del estándar. La implementación que se va a usar en este proyecto es

Pharo (versión 3.0).

1

La expresión común para referirse a este tipo de programas es «cliente BitTorrent», pero

es incorrecta porque en estas redes no existen los roles exclusivos de cliente y servidor: solo

existen peers. En este documento se reserva el uso de «peer » para el concepto abstracto de nodo

participante en la red, y el de «aplicación BitTorrent» para el programa que ejecutan los peers

7

1.2.

Actores implicados

Las siguientes personas están implicadas o se ven afectadas por el desarrollo del

proyecto:

Autor del proyecto: David Gracia Celemendi.

Director del proyecto: Jordi Delgado Pin. Miembro del Consejo de Dirección del European Smalltalk User Group (ESUG) y Coordinador de

l’Associació Smalltalk.cat. Se encargará de supervisar los aspectos técnicos

del proyecto.

Comunidad de usuarios y desarrolladores de Pharo-Smalltalk. Se

beneficiarán de la primera librería que implementa BitTorrent en esta comunidad. La librería supondrá una base para desarrollar otros proyectos

relacionados con BitTorrent y redes P2P.

1.3.

Objetivos generales

Los objetivos principales del proyecto son:

Diseñar e implementar el conjunto de clases que representen la naturaleza y

el funcionamiento de las redes BitTorrent.

El diseño y la implementación deben ser fácilmente comprensibles y ampliables por cualquier desarrollador de Pharo-Smalltalk que conozca el funcionamiento de BitTorrent.

1.4.

Objetivos técnicos

BitTorrent está compuesto por una serie de documentos llamados BitTorrent Enhancement Proposal (BEP) que detallan el funcionamiento del protocolo. Un BEP

es una propuesta de ampliación de alguna parte de BitTorrent, que especifica una

nueva funcionalidad o comportamiento de la red o de los actores implicados. Todos

los BEP pueden encontrarse en http://www.bittorrent.org/beps/bep_0000.

html. Estas propuestas están sujetas a un proceso de ampliación que establece que

una propuesta debe pasar por unas fases antes de ser considerada definitiva por el

Benevolent Dictator for Life (BDFL) y creador de BitTorrent, Bram Cohen.

8

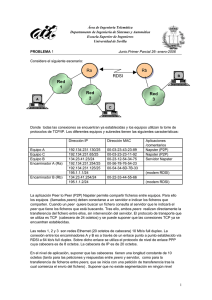

Figura 1: Proceso que siguen las propuestas de ampliación

Existen varios BEP utilizados por muchas aplicaciones BitTorrent que todavía

se encuentran en fase de borrador (Draft) o solo han sido aceptados (Accepted )

sin llegar a ser definitivos (Final ). Incluso hay otros que, a pesar de no tener

siquiera borrador, son utilizados en las aplicaciones BitTorrent más populares. Los

objetivos técnicos del proyecto son implementar los siguientes BEP:

BEP3 Núcleo de BitTorrent, en fase definitiva.

BEP5 Implementa distributed hash table (DHT) para aumentar la descentralización de BitTorrent, en fase de borrador.

1.5.

Sobre el proyecto y el formato de la memoria

El desarrollo de la aplicación carece de análisis y especificación de requisitos

ya que el protocolo ya está especificado y definido. En esta memoria se explica

en detalle el diseño y la implementación. No es objetivo de la memoria explicar la especificación y el funcionamiento del protocolo, pero se profundizará

en él cuando sea necesario para justificar las decisiones de diseño.

El trabajo de este proyecto ha consistido en diseñar e implementar desde

cero el protocolo BitTorrent en Pharo-Smalltalk sin usar en absoluto otros

trabajos o librerías preexistentes.

Se adjuntará código de la aplicación como recurso explicativo del diseño y la

implementación. Si la aplicación se hubiera programada en un lenguaje como

C/C++ o Java, se habría descartado hacerlo, pero Smalltalk permite crear

lenguajes específicos de dominio (en inglés domain-specific language (DSL))

con una sintaxis tan expresiva que puede leerse casi como si fuera lenguaje

natural.

9

Pharo-Smalltalk tiene un entorno gráfico que, junto con la reflexión, permite

examinar la estructura interna y el estado de los objetos en tiempo real.

Aunque desarrollar una interfaz gráfica de usuario (en inglés graphical user

interface (GUI)) no era uno de los objetivos técnicos, es posible usar la

aplicación con pocas instrucciones y observar en tiempo real el estado de la

aplicación con el entorno gráfico de Pharo-Smalltalk.

2.

2.1.

Contexto

Redes peer-to-peer

El criterio de clasificación de redes que probablemente las separa en los dos grupos

más significativos es quién sirve los recursos disponibles. Estos dos grupos son

las redes cliente-servidor y las redes P2P. Schollmeier[13] define las redes clienteservidor como

Arquitectura de red que consiste en un sistema de alto de rendimiento, el

servidor, y varios sistemas habitualmente de menor rendimiento, los clientes.

El servidor es el único proveedor de servicios. Los clientes solo consumen

servicios sin compartir ninguno de sus recursos.

Y las redes P2P como

Arquitectura de red donde los participantes comparten parte de sus recursos

hardware (tiempo de procesador, espacio de almacenamiento, ancho de banda, dispositivos. . . ). Estos recursos son necesarios para proveer el servicio

que ofrece la red y son accesibles directamente por cualquier participante sin

necesidad de otra entidad mediadora. Los participantes de estas redes son

tanto proveedores como consumidores de servicios.

10

(a) Arquitectura cliente-servidor

(b) Arquitectura peer-to-peer

Figura 2: Comparación entre las arquitecturas cliente-servidor y peer-to-peer

Un concepto íntimamente relacionado con las redes P2P es el de supercapa

(en inglés overlay). Una supercapa es una capa de aplicación virtual, o red lógica,

que ofrece servicios normalmente no disponibles en la capa física subyacente[14].

Las redes P2P en realidad son supercapas de Internet formadas por las conexiones

entre los peers.

Las siguientes características se encuentran en la mayoría de redes P2P. Aunque

a menudo no se cumplen de forma completa o absoluta.

Conectividad Todos los nodos están interconectados.

Descentralización El comportamiento de la red P2P está determinado principalmente por la acción colectiva de los peers.

Simetría Los nodos asumen roles equivalentes.

Participación libre Cada peer puede unirse y abandonar la supercapa cuando

quiera.

Escalabilidad Las supercapa puede llegar a tener millones de nodos debido a que

la carga de trabajo se reparte de forma homogénea entre los peers.

Estabilidad Las redes P2P toleran situaciones de churn. Churn es el término

usado para referirse a la situación donde los peers de la supercapa se unen y

abandonan la red con mucha frecuencia.

Robustez El funcionamiento de las redes P2P no depende de la existencia de un

nodo especial o punto vulnerable.

11

2.1.1.

Descubrimiento de recursos

Dentro de las redes P2P existen dos grandes categorías: estructuradas y no estructuradas. Lo que las diferencia es cómo los peers descubren los recursos en la

supercapa.

Las redes P2P no estructuradas se

basan en supercapas aleatorias en las

que los recursos son descubiertos haciendo backtracking, flooding o usando

caminos aleatorios (random walks en

inglés)[7]. Backtracking es un algoritmo que busca todas las soluciones posibles (o una parte) de algunos problemas

computacionales. Flooding es un algoritmo de encaminamiento en el que cada nodo reenvía cada paquete recibido

por todas sus conexiones menos por la

que ha llegado.

La figura 3 muestra la típica secuencia de mensajes de petición que se da

en Freenet. El usuario inicia una petición de información en el peer A, el cual

reenvía la petición a B, entonces B la

reenvía a C. El peer C no puede reenviar la petición a ningún peer más y Figura 3: En Freenet, backtracking usado

devuelve un error a B. El peer B prue- para encontrar un recurso

ba su segunda opción, el peer E, el cual

reenvía la petición a F, que reenvía a B. Entonces B detecta el bucle y devuelve

un error de petición a F, el cual no es capaz de reenviar la petición a ningún peer

más y la petición vuelve atrás, hacia E. Entonces el peer E prueba su segunda

opción, el peer D, el cual tiene la información deseada. Finalmente, la información

encontrada es devuelta a través de E, B y A.

El uso de esta técnica, igual que con flooding y caminos aleatorios, es muy

costoso porque las peticiones de contenido poco común tienen que ser reenviadas a

un gran número de peers antes de encontrar el recurso deseado. Además, los peers

tienen que procesar muchas peticiones de información aunque no tengan el recurso

deseado. El uso de este tipo de técnicas hace que la topología de la supercapa

sea totalmente aleatoria, sin ninguna forma en particular, de ahí el término «no

estructurada».

En estas redes, la información popular es fácil de encontrar, pero es probable que un peer no encuentre el recurso que busca si es muy raro. Debido a la

12

falta de estructuración, estas redes son fáciles de construir y resistentes a situaciones de churn[14]. Ejemplos de redes no estructuradas son Freenet[2], Gnutella, y

FastTrack.

(a) Topología de una red P2P no estructu- (b) Topología de una red P2P estructurada

rada

(distributed hash table)

Figura 4: Comparación toplógica entre una red P2P no estructurada y una red

P2P estructurada

Una red P2P estructurada es una supercapa en la que los peers mantienen la

información de encaminamiento y localización de los recursos de forma cooperativa. Esta estrategia normalmente asegura que los recursos son encontrados en un

número de pasos acotado superiormente aunque sean extremadamente raros.

La mayoría de este tipo de redes usan DHT. Una DHT consiste en una tabla

con registros <clave,valor>que contiene la información de contacto de todos los

nodos de la red. El espacio de claves, típicamente de 160 bits, es repartido entre

los nodos de la red, y cada uno de ellos es responsable de guardar una parte de

la tabla. Gracias a las DHT, los nodos participantes pueden encontrar cualquier

recurso identificado con una clave. Ejemplos de DHT son Content Addressable

Network (CAN)[11], Tapestry[17], Chord[15], Pastry[12], Kademlia[9] y Viceroy[8].

Un estudio de 2013 sobre el uso de Mainline DHT (variante de Kademlia que

usa BitTorrent) durante los dos años y medio anteriores estima que el número de

usuarios diarios se encuentra entre 15 y 27 millones, revelando una situación de

churn diario de al menos 10 millones[16].

En la tabla 1 se puede ver una comparación entre las características de las

redes P2P estructuradas y las redes P2P no estructuradas[1].

13

P2P no estructurado

Construcción de la supercapa

Recursos

Mensajes de petición

Localización

Coste de búsqueda

Coste de mantenimiento

de la supercapa

Tolerancia a churn y fallos

Aplicabilidad

P2P estructurado

alta flexibilidad

baja flexibilidad

indexados localmente

backtracking, flooding

caminos aleatorios

probable

impredecible

bajo

indexados en una DHT

número de reenvíos acotado

garantizada

acotado

moderado

y

alta

pequeña escala y redes altamente dinámicas

moderada

gran escala y redes relativamente estables

Tabla 1: Comparación entre las características de las redes no estructuradas y las

redes estructuradas

2.1.2.

Aplicaciones

Las aplicaciones más importantes que se le ha dado a las redes P2P son las siguientes:

Intercambio de ficheros. Es el uso de P2P más extendido. El protocolo más

popular es BitTorrent (http://www.bittorrent.org).

P2PTV. Son aplicaciones diseñadas para retransmitir vídeo en tiempo real

sobre redes P2P. El contenido retransmitido normalmente son canales de televisión alrededor de todo el mundo. StreamRoot (https://www.streamroot.

io) es un ejemplo.

Osiris Serverless Portal System. Es un sistema que permite la publicación y

mantenimiento de sitios webs sobre redes P2P. Este tipo de webs son inmunes

a los ataques de denegación de servicio (http://www.osiris-sps.org).

Invisible Internet Project (I2P) es una supercapa P2P de Internet que proporciona cierto grado de anonimato a sus usuarios (https://geti2p.net).

Sistemas de monedas criptográficas digitales como Bitcoin[10] y Peercoin[6]

funcionan sobre redes P2P.

14

2.2.

Historia del intercambio de ficheros

La historia del intercambio de ficheros ha pasado por diversas épocas marcadas

principalmente por los sistemas que se han utilizado. Aunque el intercambio de

ficheros y las redes P2P actualmente son dos conceptos estrechamente relacionados,

no siempre ha sido así. A continuación se hace un breve resumen de estas épocas.

Bulletin Board System (década de los 70) El Bulletin Board System (BBS)

es considerado en gran parte el inicio del intercambio de ficheros digitales tal y como

lo conocemos hoy en día. BBS es un servidor que permite a usuarios conectarse al

sistema usando un terminal. Una vez dentro del sistema, el usuario puede realizar

una serie de operaciones como subir y descargar software y ficheros, leer noticias y

boletines, e intercambiar mensajes con otros usuarios vía correo electrónico y chat.

Hoy en día todavía existen algunos BBS en funcionamiento.

Figura 5: AmiExpress (1992). Aplicación BBS para Commodore Amiga

Warez scene (década de los 70) Warez scene es una comunidad clandestina

y oculta al gran público, especializada en la distribución de material con derechos

de autor, incluyendo programas y series de televisión, películas, música, videoclips,

videojuegos, aplicaciones, ebooks y pornografía. Empezó a emerger en la década

de los 70. Inicialmente usaban BBS privados para publicar su material, pero posteriormente pasaron a usar los topsites, servidores File Transfer Protocol (FTP)

clandestinos, altamente secretos y con gran ancho de banda capaces de transferir

un Blu-ray en cuestión de segundos y almacenar terabytes de información.

En esta comunidad primero los release groups publican cierto contenido multimedia en un topsite y lo anuncian a través de Internet Relay Chat (IRC). Una vez

el material ha sido publicado, los courier groups, que tienen acceso a los topsites

transportan las publicaciones de un topsite a otro topsite, normalmente usando

FlashXP. Con esta operación, los courier groups obtienen el derecho a descargar

15

tres veces lo que han subido, siempre y cuando el contenido sea original. De esta

forma, los courier groups compiten por ser los primeros en transportar las publicaciones entre topsites. Gracias a la naturaleza descentralizada de este sistema, el

sistema de recompensas y la posibilidad de partir los ficheros en trozos mediante

RAR, las publicaciones rápidamente están disponibles para toda la comunidad de

warez scene.

Sin embargo, debido al alto hermetismo de este tipo

de distribución, es difícil para muchos usuarios conseguir acceso a los topsites. Hoy en día siguen existiendo

algunos.

Usenet: los orígenes de la descentralización (finales de los 70) Usenet es un sistema mundial distribuido de debate y discusión. Sus usuarios pueden leer y

enviar mensajes (llamados articles o posts, y colectivamente llamados news) según categorías, conocidas como

newsgroups. Los servidores redistribuyen los mensajes a

otros servidores creando múltiples copias. Usenet es el

precursor de los foros web que son ampliamente usados

en la actualidad y puede ser visto como un híbrido entre

gestor de correo electrónico y foro web. La mayor diferencia entre BBS y Usenet es la ausencia de un servidor

o administrador central.

Aunque Usenet ha existido desde finales de los 70,

la práctica de intercambio de ficheros no se extendió

hasta mucho más tarde. En 1993, Eugene Roshal creó

la tecnología RAR, la cual permitía a los usuarios partir Figura 6: Jerarquía de

los ficheros en trozos y posteriormente reconstruirlos. warez scene

Gracias a la naturaleza descentralizada de Usenet y a

RAR, la velocidad y la eficiencia de la distribución de ficheros aumentó muchísimo

permitiendo no tener que redistribuirlos íntegramente en caso de errores.

Usenet aún se usa en la actualidad. Sin embargo, se usa mayoritariamente para

el intercambio de ficheros antes que para su propósito original, el cual ha sido

desplazado por los foros web y IRC.

IRC (1988) IRC fué creado por Jarkko Oikarinen en agosto de 1988 para reemplazar un programa de un BBS cuyo propósito original era la mensajería instantánea, pero durante la década de los 90 se popularizó su uso como medio de

intercambio de ficheros. Hoy en día, IRC todavía es ampliamente usado para su

propósito original de chat. También se usa como mecanismo de impulso o punto

16

de arranque para algunos sistemas de intercambio de ficheros.

Hotline (1997) Durante un periodo

breve de tiempo Hotline fué un medio

de intercambio de ficheros muy popular que usaba una arquitectura clienteservidor. Al principio, Hotline tuvo mucho éxito, sin embargo su uso rápidamente perdió fuerza debido a varias

complicaciones, entre ellas el cifrado

del código fuente por parte del fundador, Adam Hinkley, antes de abandonar la compañía. Hacia finales de los 90,

Hotline empezó a desvanecerse, coincidiendo con la aparición de otros sistemas emergentes. Hoy en día, su uso es

casi inexistente.

Figura 7: Una red Usenet con servidores y clientes. Los puntos azules, verdes

y rojos de los servidores representan los

grupos que gestionan. Las flechas entre

servidores indican intercambios de información entre grupos de discusión (feeds).

Las flechas entre clientes y servidores indican que un usuario está suscrito a un

grupo.

Napster (1999) Naspter llevó el

intercambio de ficheros, en concreto

MP3, a las grandes masas. Existía un

servidor central que los usuarios consultaban para encontrar los peers que

tenían el fichero MP3 que querían. Entonces los peers se ponían en contacto

e intercambiaban el fichero íntegramente. El sistema era P2P, aunque también

tenía una parte centralizada ya que dependía del servidor donde se encontraba la base datos que controlaba qué

canciones tenía cada peer .

En el año 2000 la compañía discográfica estadounidense A&M Records y otras

compañías demandaron a Napster a través de la Recording Industry Association

of America (RIAA) por vulnerar derechos de autor protegidos por la Digital Millennium Copyright Act (DMCA). El tribunal encargado del caso sentenció que

Napster era culpable y fue obligado a restringir el acceso a todo el material presente en su red que vulnerase esos derechos, pero no fue capaz y tuvo que detener

el servicio en julio de 2001. Al año siguiente, en 2002, Napster entró en bancarrota

y fue vendida a otra compañía.

17

Diversificación de los sistemas P2P (a principios del 2000) Durante el

litigio entre Napster y la RIAA en el año 2000, aparecieron los sistemas eDonkey2000, Gnutella y Freenet.

eDonkey2000 podía intercambiar ficheros de gran tamaño, pero también dependía de un servidor central como Napster. Este sistema fue el primero en aplicar

el concepto de swarming, que permitía descargar trozos del fichero de distintos

peers simultáneamente para acelerar la descarga. Gnutella era un sistema que no

necesitaba ningún servidor central, por lo que no tenía un punto vulnerable y era

más difícil detener sus servicios. Freenet también carecía de servidor central, pero además ofrecía un mayor grado de anonimato a sus usuarios que los sistemas

anteriores.

En 2001, se publicó el protocolo FastTrack cuya implementación más popular fue Kazaa. Este protocolo no era totalmente descentralizado como Gnutella y

Freenet, ya que existían unos supernodos cuya función era aumentar la eficiencia

de la red.

El cierre de Napster en 2001 propició que muchos de sus usuarios se pasaran

a otros sistemas P2P y el uso de este tipo de redes siguió creciendo. Audiogalaxy

(1998) creció en popularidad, y el protocolo BitTorrent y la aplicación LimeWire

(Gnutella) fueron publicados. En 2002, la RIAA demandó a Audiogalaxy y consiguió detener sus servicios. Hasta su decadencia en 2004, Kazaa fue la aplicación

de intercambio de ficheros más popular a pesar de sus litigios en los Países Bajos,

Australia y los Estados Unidos.

Debido a la dificultad de acabar con los sistemas P2P descentralizados, en 2002,

la RIAA comenzó a demandar a los usuarios de Kazaa gracias a que los Internet

service provider (ISP) o proveedores de servicio a Internet facilitaban su identidad

y se produjeron las primeras multas a usuarios.

Durante 2002 y 2003 se crearon múltiples servicios web que permitían a los

usuarios de BitTorrent introducirse en sus redes, incluyendo Suprnova.org, isoHunt,

TorrentSpy y The Pirate Bay. Este último sufrió redadas en 2006 y 2014.

En 2005, la compañia desarrolladora de eDonkey2000, MetaMachine, fue obligada a dejar de ofrecer su software como resultado de una demanda impuesta por

la RIAA. Ese mismo año, la aplicación BitTorrent Azureus (ahora conocida como

Vuze) fue la primera en implementar DHT dentro de la comunidad BitTorrent, hecho que le dió mucha popularidad a este tipo de redes ayudando a que se acabaran

convirtiendo en las redes P2P más usadas a nivel mundial.

Sistemas de alojamiento de archivos (principios y mediados de los 2000)

Paralelamente a la difusión de los sistemas P2P, algunos sistemas de alojamiento

de archivos se hicieron muy populares, como Megaupload, Rapidshare y Hotfile

(entre otros). La gran ventaja de estos sistemas era su gran facilidad de uso.

18

Los usuarios solo tenían que subir archivos a un servidor y compartir la Uniform

Resource Locator (URL) con otros usuarios para que los descargaran mediante

Hypertext Transfer Protocol (HTTP). Normalmente, las URL eran compartidas

en foros de Internet.

Era práctica común premiar a aquellos usuarios cuyos enlaces eran más veces

descargados, así que era habitual partir los ficheros en trozos como en la época de

los topsites y Usenet, solo que en este caso por motivos estrictamente de provecho.

Estos sistemas también fueron objetivo de gobiernos y otras organizaciones

como RIAA y Motion Picture Association of America (MPAA). El caso más famoso

fue el cierre de Megaupload y arresto de su fundador Kim Dotcom el 19 de enero

de 2012. Justo un año después, el 19 de enero de 2013, Kim Dotcom lanzó un

nuevo servicio de alojamiento de archivos llamado Mega.

2.3.

2.3.1.

BitTorrent

Funcionamiento

BitTorrent es un protocolo P2P diseñado para el intercambio de ficheros (normalmente de gran tamaño). BitTorrent

crea una supercapa no estructurada sobre Internet. Usa la técnica de swarming como ya hacía la red eDonkey, es

decir, parte la información que se quiere

compartir en piezas pequeñas (256 KiB

- 4 MiB) de igual tamaño y los peers de

la red descargan y suben estas partes

simultáneamente de y hacia múltiples

peers acelerando enormemente la descarga. A diferencia de los sistemas de

intercambio de ficheros anteriores, BitTorrent no crea una red única donde se

comparten todos los ficheros en el mundo, sino que crea una red separada por

cada contenido o recurso distinto (estos

recursos únicamente identificables reciben el nombre de torrents).

En una red BitTorrent participan

dos tipos de nodos: los peers y el tracker . Los peers son los encargados de

distribuir las piezas por la red, y el trac-

Figura 8: Funcionamiento de una red BitTorrent que comparte un torrent de 5 piezas. En la red participan 4 peers (tres leechers y un seeder ) y un tracker . En verde,

las piezas que tiene cada peer .

19

ker simplemente registra y coordina a

los peers participantes. El conjunto de todos los peers de una red se llama enjambre o swarm. Los peers normalmente son clasificados como seeders o leechers.

Los primeros son peers que tienen todas las piezas del torrent, mientras que los

segundos son peers que aún les faltan piezas por descargar. Esta distinción es solo

teórica ya que a efectos prácticos todos los peers de la red tienen el mismo rol y

capacidades. Los peers solo se comunican con el tracker cuando quieren unirse a

la red o quieren pedir más peers con los que intercambiar piezas.

Cuando un peer quiere unirse a una

red BitTorrent, lo primero que hace es

descargar un fichero .torrent. Este fichero contiene los metadatos esenciales

para el funcionamiento de la red. Además, estos metadatos identifican de forma única al torrent. Entre otras cosas,

contienen la dirección URL del tracker ,

la colección de ficheros que forman el

torrent, el tamaño de las piezas y el

resumen de cada una de ellas, necesario para verificar su integridad. Una

vez el peer tiene el fichero .torrent, conecta con el tracker mediante HTTP

para «anunciarse», es decir, para que

el tracker sepa que hay un nuevo peer

que quiere participar en la red. Acto

seguido, el tracker devuelve una lista

con la información de contacto de otros

Figura 9: Perspectiva del peer local en el peers (dirección Internet Protocol (IP)

enjambre.

y puerto) para que pueda conectarse

con ellos e intercambiar piezas. Estos

ficheros .torrent normalmente se encuentran en páginas web que actúan como directorios de torrents.

En la figura 8 se puede ver un ejemplo de cómo funciona el swarming en

BitTorrent. El peer B, que solo tiene las piezas 1 y 4, descarga la pieza 3 del peer

C. Éste último, al mismo tiempo está descargando las piezas 2 y 4 de los peers D

y A, respectivamente. Por último, el peer D descarga las piezas 1 y 3 de B y A,

respectivamente.

Es importante recalcar que un peer cualquiera normalmente no conoce a todos

los peers del enjambre, ya que suelen ser más que el número de conexiones simultáneas que el sistema del peer local puede soportar. Pero técnicamente hablando,

es posible que un peer pida al tracker todos los peers del enjambre. Otra cuestión

20

es que sea capaz de abrir una conexión con cada uno de ellos simultáneamente.

Y si es capaz, que el ancho de banda de su conexión a Internet permita recibir

paquetes de información de todas las conexiones a la vez. Los enjambres pueden

llegar a ser realmente grandes. Por ejemplo, el enjambre más grande en la historia

de BitTorrent se dio en 2014 con 193.000 peers.

La figura 8 es útil para tener una visión global del funcionamiento de BitTorrent, pero no se corresponde con la perspectiva de un peer cualquiera. Lo que ve

el peer local en realidad es una red como la de la figura 9 donde solo conoce a una

parte del enjambre. Dicho de otra forma, cada peer conoce un grupo particular de

vecinos. Estos vecinos pueden coincidir con los de otros peer , pero en principio es

por pura casualidad.

2.3.2.

Implementaciones existentes y últimos avances

A lo largo de todos los años que diferentes aplicaciones BitTorrent han estado en

funcionamiento, la comunidad BitTorrent ha propuesto nuevos BEP que amplían

las funcionalidades del protocolo. Algunas propuestas han sido tan bien valoradas

por la comunidad que se han convertido en práctica de facto, incluso teniendo

solamente estatus de borrador o aceptadas, sin llegar a ser definitivas (ver figura

1). Estos son los avances tecnológicos más significativos hasta la fecha.

uTorrent Transport Protocol (uTP) (BEP29) Es un protocolo implementado sobre User Datagram Protocol (UDP) y diseñado para sustituir a Transmission Control Protocol (TCP) y así evitar sus problemas inherentes de

congestión y al mismo tiempo mantener la fiabilidad y el orden de la información.

Magnet Uniform Resource Identifier (URI) (BEP9) El esquema Magnet

URI permite a los peers unirse a la red sin descargar el fichero .torrent.

DHT (BEP5) Con las DHT los peers son capaces de localizar los recursos de la

red sin consultar al tracker .

Peer Exchange (PEX) A pesar de que su uso es extendido, no existe propuesta

oficial. Permite que un peer conozca otros peers a través de sus vecinos. Sigue

siendo necesario consultar inicialmente al tracker para unirse a la red.

Web seeding (BEP17, BEP19) Permite a los peers descargar el fichero de un

servidor HTTP/FTP (además de la opción P2P).

Tracker UDP Permite realizar la comunicación entre los peers y el tracker sobre

UDP. Disminuye hasta un 50 % el tráfico entre los peers y el tracker .

21

Descubrimiento de peers locales No existe propuesta oficial. Es una forma de

descubrir otros peers que se encuentran en la local area network (LAN) o

red de área local del peer aprovechando su gran ancho de banda y al mismo

tiempo minimizando el tráfico que sale hacia Internet.

Super-seeding (BEP16) Es una técnica que ayuda a los leechers a que se conviertan en seeders más rápidamente. Es útil cuando solo hay un seeder en la

red.

Multitracker (BEP12) Permite el uso de múltiples trackers coordinados (y de

repuesto, en caso de que uno falle).

Actualmente existen dos librerías que son usadas por aplicaciones BitTorrent:

libtorrent es una librería multiplataforma de código abierto escrita en C++.

Su primera publicación fue en 2005. Las características implementadas más

notables son DHT, uTP, Web seeding y PEX. Algunas aplicaciones implementadas con esta librería son Deluge, Tribler, qBittorrent, Free Download

Manager, BitLord, rTorrent y el videojuego World of Tanks.

MonoTorrent es otra librería multiplataforma de código abierto escrita en

C# basada en Mono (una implementación de .NET Framework). Su primera

publicación fue en 2010. Moonson es un aplicación basada en esta librería.

Además, también existen otras aplicaciones con sus propias implementaciones

como BitTorrent(Mainline) (C++), uTorrent (C++), Vuze (Java), Transmission

(C, Objective-C), WebTorrent (JavaScript, WebRTC), Shareaza (C++), Tixati

(C++), BitComet (C++) y MLDonkey (OCaml, C y ensamblador).

Actualmente no existe ninguna implementación BitTorrent en Pharo de la que

se pueda aprovechar su código para el proyecto. Pero sí que pueden ser útiles

otras implementaciones como las mencionadas arriba a la hora de tener referencias

sólidas y fiables sobre cómo diseñar la aplicación.

3.

3.1.

Metodología

Seguimiento

En el desarrollo del software se usará una metodología incremental, de abajo arriba,

partiendo de los sistemas más pequeños e independientes, creando otros sistemas

más grandes y complejos en forma de prototipos. Se iterará este ciclo hasta producir el prototipo final. Como mínimo, se celebrará una reunión con el director

del proyecto tras la finalización de cada prototipo para evaluar el estado de la

22

aplicación. El director del proyecto también podrá supervisar en todo momento el

estado del software a través de http://smalltalkhub.com, un repositorio online

para proyectos Smalltalk, donde se irán actualizando las diferentes versiones de la

aplicación.

3.2.

Estilo de programación

En el desarrollo del software se seguirán los patrones de diseño del libro Smalltalk

Best Practice Patterns[5]. Además se hará énfasis en producir código que cumpla

los siguientes principios generales de programación, que son especialmente útiles

para este proyecto.

Minimalismo Dividir las funcionalidades lo máximo posible para tener métodos

pequeños y altamente reusables.

Código autocomentado Elegir el nombre de las clases, métodos y variables de

tal forma que el código sea fácilmente comprensible sin necesidad de comentarios explícitos.

3.3.

Validación del software

El software será validado mediante pruebas unitarias. Estas pruebas unitarias serán

automatizadas para que las pueda reproducir cualquier usuario fácilmente. Además

se incluirán otras pruebas sobre el funcionamiento general de la aplicación. Las

instrucciones para ejecutar estas pruebas se encuentran en el apartado A.4 de la

adenda.

4.

Visión global de la aplicación

En este apartado se hace un resumen en alto nivel del diseño y el funcionamiento

de la aplicación con el objetivo de dar una visión global introductoria. El método

a utilizar en la explicación va a ser empezar por la clase que representa el sistema

más grande, es decir, la que representa la aplicación en sí, y a continuación explicar

superficialmente los subsistemas que contiene.

La clase principal es BtLocalPeer, que representa la aplicación BitTorrent que

ejecuta el peer local. Puede parecer de entrada que el nombre escogido no es el

apropiado para representar la aplicación, pero como se explica en los objetivos

generales del proyecto, lo que se persigue es representar virtualmente, dentro de

Smalltalk, la naturaleza de las redes BitTorrent. Y esta naturaleza se basa en

objetos (peers) que interaccionan entre sí a través de mensajes, por lo que se ha

23

decidido llevar también este enfoque a una elección de nombres que ayude a ver

estas redes como objetos con entidad propia que se comunican.

Como se pretende que solo pueda existir una sola aplicación al mismo tiempo,

esta clase es de instancia única.

Esta clase contiene una colección de objetos BtTorrent. Un objeto BtTorrent

representa la tarea de descarga y compartición de un torrent cualquiera. La razón

para que BtLocalPeer contenga una colección de torrents es poder realizar operaciones globales sobre todos los torrents, como iniciarlos y detenerlos todos a la

vez, o imponer un límite global de conexiones simultáneas en la aplicación.

Figura 10: Diagrama de clases simplificado de la aplicación

El primero de los elementos que contiene BtTorrent es un objeto BtMetainfo,

que representa los metadatos contenidos en el fichero .torrent, sin el cual no es

posible unirse a la red e intercambiar piezas con otros peers.

El siguiente objeto que contiene es una colección de objetos BtFile. Cada

torrent está compuesto por una serie de ficheros cuyas rutas y tamaños aparecen en

los metadatos. De hecho, el torrent es considerado como un único fichero, resultado

de la concatenación de los ficheros mencionados en el orden en que aparecen en

los metadatos. Esta colección de objetos BtFile lo que permite es acceder a las

piezas de este gran fichero de forma totalmente independiente a los ficheros que lo

componen, sin importar cuantos ficheros haya implicados.

Durante la compartición del torrent también es necesario llevar un control de

las piezas que tiene cada peer del vecindario (tanto del local como de los remotos).

Esta funcionalidad es necesaria porque, de no llevar este control, el peer local no

24

sabría qué piezas pedir a otros peers. De esto se encarga la clase BtBitfield,

que es un campo de bits tan grande como piezas haya en el torrent. Cada objeto

BtTorrent contiene una instancia de esta clase ya que cada torrent es un conjunto

de ficheros distinto.

Este tipo de objetos también los contienen las instancias de la clase

BtRemotePeer, que representa los peers remotos del vecindario, para los que

también es necesario llevar un control de las piezas que tienen. Los objetos

BtRemotePeer representan las conexiones del peer local con los peers remotos.

Se podría haber elegido como nombre para estos objetos «BtConnection» o algo

similar, pero, como en el caso de BtLocalPeer, se ha elegido el nombre que denota

la naturaleza de objetos con los que se puede interaccionar. Cada BtTorrent tiene

su propia colección de peers remotos (o conexiones).

Otro tipo de objetos con los que interacciona el peer local son los trackers,

representados por la clase BtTracker. Por cada torrent, siempre existe como mínimo un tracker que se encarga de introducir y dar a conocer los peers dentro

del enjambre dedicado a un torrent concreto. Así que cada BtTorrent contiene un

BtTracker como mínimo (también existe el concepto de multitracker, ver apartado

5.5.3).

La unidad mínima de información útil del torrent no es la pieza, sino el bloque.

Cuando los peers intercambian información útil (octetos del torrent), no intercambian piezas íntegras, sino que intercambian pequeñas porciones de estas piezas:

bloques. Para no tener que estar accediendo constantemente al disco físico, estos

bloques se guardan temporalmente en la memoria volátil del sistema. Una vez se

dispone de todos los bloques de una pieza, entonces se valida calculando su resumen y se escribe en disco, y se libera la memoria volátil. Cada BtTorrent tiene una

colección de objetos BtTemporaryPiece, donde se guardan los bloques temporales.

Por último, los objetos BtTorrent también contienen una instancia de

BtPiecesOnNetwork. La responsabilidad de esta clase es llevar un control de la

«distribución» de las piezas en el vecindario. Dicho de otra forma, por cada pieza,

cuántas copias hay en el vecindario. Además, también ofrece la posibilidad de ordenar las piezas según varios criterios. La necesidad y utilidad de este sistema se

explica en el apartado 5.12.

En el siguiente apartado se profundiza en el funcionamiento de la aplicación

siguiendo el sentido inverso al que se ha usado en este apartado. Empezando por

los subsistemas más pequeños e independientes, y terminando por los sistemas

más complejos y dependientes hasta llegar a la aplicación en sí. Esta metodología

es, precisamente, la que se ha utilizado en el desarrollo de la aplicación (de abajo

arriba), y también es la más idónea para explicarla con un gran grado de detalle.

25

5.

Diseño e implementación

En este apartado se explica el diseño e implementación de la aplicación BitTorrent.

Aunque el objetivo no es explicar en detalle el protocolo, sí que será necesario profundizar un poco en su funcionamiento en algunas partes para que se comprendan

determinadas decisiones de diseño.

5.1.

Bencoding

Los metadatos del fichero .torrent vienen codificados en un sistema de codificación

especial diseñado para BitTorrent que se llama bencoding. Los tipos de datos que

soporta son cadenas de caracteres, enteros, listas y diccionarios.

Las cadenas de caracteres se codifican en secuencias de octetos de la forma

<longitud-de-la-cadena-en-base-decimal-ASCII>:<cadena>.

Ejemplo: ‘spam’ → 4:spam

Los enteros se codifican en secuencias de octetos de la forma

i<longitud-del-entero-en-base-decimal-ASCII>e.

Ejemplo: 345 → i345e

Las listas se codifican en secuencias

l<dato-codificado><dato-codificado>. . . e.

Ejemplo: [‘spam’,345] → l4:spami345ee

de

octetos

de

la

forma

Los diccionarios se codifican en secuencias de octetos de la forma

d<cadena-de-caracteres-codificada><dato-codificado><. . . ><. . . >e.

Ejemplo: {‘a’ ⇒ 5,‘b’ ⇒ [‘as’,25]} → d1:ai5e1:bl2:asi25eee

Como es necesario que la aplicación pueda leer y escribir estos metadatos, tiene

que implementar dos operaciones: codificar los tipos de datos en una secuencia de

octetos y decodificar una secuencia de octetos en los tipos de datos que corresponda.

Los métodos encargados de llevar a cabo estas operaciones se han añadido a las clases estándar String, Integer, OrderedCollection, Dictionary,

ByteArray y PositionableStream. Para codificar, las clases String, Integer,

OrderedCollection y Dictionary tienen el método bencoded que codifica las

instancias de esas clases en secuencias de octetos. En el siguiente ejemplo las secuencias de octetos resultantes se convierten a cadenas de caracteres (asString)

para que los resultados sean legibles.

26

’hello world’ bencoded asString. −> ’11:hello world’

3567 bencoded asString. −> ’i3567e’

(OrderedCollection with: 3567 with: ’hello world’) bencoded asString. −> ’li3567e11:hello worlde’

d:=Dictionary new.

d at: ’key1’ put: ’value1’.

d bencoded asString. −> ’d4:key16:value1e’

Del mismo modo, la clase ByteArray tiene un método con el nombre bedecoded

que implementa la función inversa.

’hello world’ bencoded bedecoded. −> ’hello world’

3567 bencoded bedecoded. −> 3567

(OrderedCollection with: 3567 with: ’hello world’) bencoded bedecoded. −> an

OrderedCollection(3567 ’hello world’)

d:=Dictionary new.

d at: ’key1’ put: ’value1’.

d bencoded bedecoded. −> a Dictionary(’key1’−>’value1’ )

La clase ByteArray (como todas las subclases de Collection) tiene un incoveniente: si queremos decodificar varios datos seguidos necesitamos devolver, a parte

del dato decodificado, la posición del array donde termina éste para decodificar

el dato siguiente a partir de la siguiente posición. Inicialmente, la decodificación

la hacía ByteArray pero posteriormente se trasladó esta funcionalidad a la clase

PositionableStream (subclase de Stream) para evitar este inconveniente. Las instancias de Stream son wrappers de colecciones que permiten leer los elementos de

la colección subyacente al mismo tiempo que avanza la posición de lectura hasta el

elemento posterior al último leído. Por tanto, el método ByteArray>>bedecoded2

simplemente invoca al método PositionableStream>>bedecoded.

ByteArray>>bedecoded

^self readStream bedecoded

Entonces PositionableStream se encarga de decodificar el tipo de dato que

corresponda:

2

Clase>>metodo es la forma de Pharo para referirse al método metodo de la clase Clase.

27

PositionableStream>>bedecoded

elem := self peek asCharacter.

^ elem = $i

ifTrue: [ self bedecodeInteger ]

ifFalse: [

elem isDigit

ifTrue: [ self bedecodeString ]

ifFalse: [

elem = $l

ifTrue: [ self bedecodeList ]

ifFalse: [

elem = $d

ifTrue: [ self bedecodeDictionary ]

ifFalse: [ self error: ’Unknown bencoded form’ ] ] ] ]

5.2.

Los metadatos

Los metadatos, como ya se ha explicado en el apartado 2.3.1, contienen la información esencial para el funcionamiento de la red BitTorrent. En realidad, los

metadatos son un diccionario «bencodificado» que contiene las siguientes claves:

announce Cadena de caracteres codificada que representa la URL del tracker

info Diccionario codificado que contiene las claves descritas abajo

El diccionario info contiene las siguientes claves:

name Cadena de caracteres que representa el nombre sugerido para el fichero o

directorio compartido.

piece length Entero que especifica el tamaño en octetos de las piezas en que es

partido el torrent. La última pieza puede tener un tamaño diferente.

pieces Concatenación de los resúmenes (o funciones hash) de las piezas.

También hay otra clave dentro de info que puede ser length o files. Es

length cuando el torrent es un solo fichero y su valor es un entero que representa

el tamaño del fichero en octetos. Es files cuando el torrent es una colección de

ficheros y su valor es una lista de diccionarios que contienen las siguientes claves:

length Entero que representa el tamaño del fichero

path Una lista de cadenas de caracteres que representa la ruta del fichero, empezando por el directorio más alto y acabando con el nombre del fichero

28

Cuando el torrent es una colección de ficheros, se trata como un solo fichero

resultado de la concatenación de todos los ficheros en el orden en que aparecen en

files. Cada torrent es identificado de forma única en Internet con el resumen del

diccionario info.

La clase BtMetainfo, subclase de Dictionary, representa los metadatos. Los

metadatos de un torrent son nombrados en la documentación del protocolo como «metainfo», por eso se ha elegido este nombre y de ahora en adelante nos

referiremos a los metadatos así.

Respecto a la metainfo, solo hay dos situaciones posibles en una red BitTorrent:

o bien que el creador de ésta sea el usuario de la aplicación porque quiere compartir

unos ficheros de su sistema; o bien que el usuario quiera descargar unos ficheros

cuya metainfo ha sido creada por otro usuario de la red. En el primer caso, la forma

de generar la metainfo asociada a un fichero o directorio de ficheros del sistema es

la siguiente.

metainfo:= BtMetainfo new.

metainfo buildOn: ’/myFiles/directoryToShare’ asFileReference .

metainfo writeToFile: ’/myFiles/myMetainfo.torrent’ asFileReference.

En cambio, en el segundo caso solo querremos leer el fichero .torrent y decodificar el diccionario que recibe BtMetainfo>>from: como argumento.

metainfoFile:= ’/myFiles/someMetainfo.torrent’ asFileReference .

metainfo:= BtMetainfo from: (metainfoFile readStreamDo:[:x | x binary ; bedecoded]).

5.3.

Acceso físico a los torrents

Los ficheros de un torrent vienen definidos en la metainfo, en ella aparecen sus

rutas y el tamaño que cada uno debe tener al finalizar la descarga. Las rutas de los

ficheros obviamente son relativas, ya que la ruta absoluta dependerá del sistema

de ficheros donde se almacenen. Una aplicación BitTorrent debe tener un sistema

de acceso físico a estos ficheros tanto para escribirlos en disco como para leerlos,

ya que el peer local envía y recibe piezas a otros peers.

El protocolo especifica que los ficheros que componen un torrent deben tratarse

como un sólo fichero resultado de la concatenación de todos ellos en el orden en

que aparecen en la metainfo. Así que es posible que un fichero empiece en una

pieza determinada y termine en otra que se encuentra 4 piezas más allá, como

pasa en el segundo fichero de la figura 11. Aunque también es posible que empiece

y termine en la misma pieza si el fichero es lo suficiente pequeño. Por tanto, el

sistema de acceso físico debe ser capaz de acceder a cualquier porción contigua de

la información sin importar cuantos ficheros haya implicados. Este sistema se ha

implementado en el paquete BitTalk-DataAccess y está compuesto por las clases

29

BtFile y BtFileCollection.

Figura 11: Ejemplo de colección de ficheros de un torrent de 10 piezas y 4 ficheros.

Las piezas tienen un tamaño de 512 KiB menos la última, de 264 KiB.

La clase FileReference es una clase estándar de Pharo que sirve para representar rutas de ficheros. Esta clase dispone del método size que devuelve el

tamaño del fichero en cada momento, pero en una descarga BitTorrent además es

necesario saber su tamaño final esperado para saber en qué posición de la colección

de ficheros hay que leer y escribir cada pieza. Por eso, la clase BtFile representa

las instancias de ficheros que se espera que acaben teniendo un tamaño máximo.

Esta clase contiene dos variables de instancia: reference (apunta a un objeto

FileReference) y finalSize (apunta a un entero). La primera guarda la ruta y

la segunda el tamaño máximo permitido. Este tipo de objetos son precisamente

los que se especifican en la metainfo, puesto que inicialmente estarán vacíos y al

finalizar la descarga habrán alcanzado el tamaño definido en la metainfo.

La clase BtFileCollection (subclase de OrderedCollection) representa las

instancias de colecciones ordenadas de ficheros, que es precisamente lo que son

los ficheros especificados en la metainfo. Las instancias de esta clase tratan sus

elementos como si fueran un solo fichero. Con los métodos readOffset:amount: y

writeOffset:data: es posible escribir y leer cualquier porción de la concatenación

de ficheros dado un offset y, o bien una cantidad de octetos solicitada en caso de

lectura, o bien un ByteArray en caso de escritura. Estos métodos de acceso se

encargan de abrir y cerrar solamente aquellos ficheros que hay que acceder para

leer o escribir la secuencia de octetos solicitada.

Esta clase también dispone del método allSha1SplitEvery: cuyo parámetro es un entero que define cada cuántos octetos de información se calculará el resumen de la colección de ficheros. Por ejemplo, este método lo utiliza

BtMetainfo>>buildOn:pieceLength: para calcular los resúmenes de las piezas

resultantes de un directorio de ficheros a partir del cual quiere construirse su metainfo.

Hay que destacar que las clases BtFile y BtFileCollection no solo sirven

para el protocolo BitTorrent, sino que pueden usarse para cualquier concatenación

de ficheros que deba tratarse como una sola secuencia de octetos, por lo que la clase

BtFileCollection podría ampliarse para que pudiera realizar otras operaciones

que satisficieran otras necesidades a parte de las de BitTorrent.

30

5.4.

Los nodos de la red

Todos los nodos implicados en una red BitTorrent tienen en común que tienen

un dominio (ya sea nombre o dirección IP) y un puerto. La clase encargada de

representar a cualquier nodo de la red es BtNode y tiene como variables de instancia

un BtDomain y un puerto. Pero no todos los nodos son iguales, existen peers

y trackers. Ambos tipos comparten las características de BtNode pero cada uno

tiene sus particularidades. Estas particularidades las representan las clases BtPeer

y BtTracker, ambas subclases de BtNode.

La clase BtPeer tiene dos subclases: BtLocalPeer y BtRemotePeer. El peer

local es una instancia de BtLocalPeer. Los peers remotos que el local puede llegar

a conocer y conectar con ellos son instancias de BtRemotePeer. Esta clasificación

es necesaria porque la instancia (única) de BtLocalPeer representa a la aplicación

BitTorrent del sistema local, y las instancias de BtRemotePeer representan las

conexiones que tiene el peer local con los peers remotos. Se podría haber llamado

a la primera clase «BtApplication» y a la segunda «BtPeerConnection» (o algo

similar), pero la intención es respetar el «espíritu» de la orientación a objetos y

elegir los nombres que ayuden a ver de forma clara que dentro de Smalltalk hay una

serie de objetos interpretando el papel de los nodos de la red y que interaccionan

entre sí.

La clase BtTracker también tiene dos subclases: BtHTTPTracker y

BtUDPTracker. Esta clasificación es necesaria ya que no todos los trackers funcionan de la misma forma, unos trabajan sobre HTTP y otros sobre UDP. Las

instancias de BtHTTPTracker reciben consultas HTTP mientras que con las instancias de BtUDPTracker la interacción es radicalmente distinta. Todas estas diferencias son transparentes para el peer local ya que la forma de comunicarse con los

trackers es invocando los métodos abstractos announce y scrape de BtTracker.

Estos métodos realizan unas operaciones que son comunes de todos los trackers,

independientemente del protocolo que usen.

Este diseño nos permite crear una red BitTorrent virtual dentro Smalltalk que

representa en tiempo real la red física conocida por el peer local. En esta red

virtual los nodos de la red física se representan como objetos de Smalltalk capaces

de interaccionar entre sí. Y todos los mensajes que viajan entre ellos se traducen

en el envío de mensajes entre objetos dentro de Smalltalk.

5.5.

5.5.1.

Descubrimiento de peers

Tracker HTTP

La forma principal de interacción entre los peers y el tracker viene definida en el

BEP3. Esa parte del protocolo especifica que esta comunicación debe efectuarse

31

Figura 12: Jerarquía de clases de los nodos de la red.

mediante consultas HTTP GET. Y detalla qué deben contener estas consultas y

que información debe responder el tracker . Todas las clases implicadas directamente en este protocolo se encuentran en el paquete BitTalk-HTTPTrackerProtocol.

Existen dos tipos de operaciones: announce y scrape. El significado de la operación announce es que el peer local comunica al tracker que quiere conocer cierta

cantidad de peers remotos. Además, el peer local también puede querer informar

de que se ha producido un evento concreto como la finalización de la descarga o el

abandono de la red. Por tanto, existen dos tipos de información en esta operación:

la petición del peer local y la respuesta del tracker .

La petición es una consulta GET en la que se especifica una query string con

una serie de campos y valores que le dan al tracker cierta información sobre el

peer que realiza la consulta. En la query string aparecen, entre otros valores, el

info_hash (el resumen del diccionario info que identifica al torrent), el puerto

que usa el peer local para el tráfico BitTorrent, el número de peers remotos que

desea y los octetos que le quedan por descargar hasta completar el torrent. En la

siguiente URL aparece en negrita una posible query string:

http://tracker.com/announce?port=60513&numwant=50&info_hash=. . .

La clase que representa estos campos y valores es BtHTTPAnnounceQuery y sus

variables de instancia son cada uno de los campos que deben o pueden rellenarse

en una query string. El método asString convierte la instancia en una cadena de

caracteres con la misma forma que la del ejemplo de arriba en negrita.

La información relevante de la respuesta HTTP se encuentra en el cuerpo del

mensaje (tras la línea en blanco) y es un diccionario «bencodificado». En la clave

peers de este diccionario se encuentra una lista de diccionarios cuyas claves son

32

peer id, ip y port. Pero esta forma de expresar peers se ha quedado obsoleta

de facto, puesto que se suele usar por defecto otra forma más compacta para expresarlos (BEP23). Esta mejora consiste en sustituir el diccionario de peers por

una concatenación de grupos de 6 octetos, donde los 4 primeros octetos expresan la dirección IP y los 2 últimos el puerto. Así, el peer local puede intentar

conectar con los peers con esas direcciones. Como esta información es un diccionario, puede representarse con un Dictionary, en concreto con la subclase

BtHTTPAnnounceResponseBody.

Todas las instancias de BtTracker tienen una variable para guardar una petición de announce (announceRequest) y otra para guardar una respuesta de

announce (announceResponse). La clase BtTracker tiene el método abstracto

announce implementado por su subclase BtHTTPTracker:

1

2

3

4

BtHTTPTracker>>announce

httpGET := self newGET: path query: announceRequest asString .

response:= self sendGET: httpGET .

self updateAnnounceResponse: response.

En el código de arriba se pueden ver todos los pasos de la operación announce.

En la línea 2 se forma el mensaje GET a partir de la query string. En la línea 3 el

método sendGET: envía la petición y devuelve la respuesta del tracker . Y en la línea

4 el método updateAnnounceResponse: recupera el diccionario «bencodificado»

del cuerpo de la respuesta, lo decodifica para obtener un BtAnnounceResponseBody

y lo guarda en la variable de instancia announceResponse.

La operación scrape, sin embargo, tiene un significado distinto. En este caso el

peer local no quiere darse a conocer ni conocer otros peers, sino que desea conocer

las estadísticas de ciertos torrents que el tracker conoce. El funcionamiento es el

mismo que el de la operación announce, así que el diseño también es el mismo.

Pero en este caso, la query string solo está formada por los valores info_hash de

los torrents sobre los que el peer local quiere conocer sus estadísticas. Un posible

ejemplo sería este:

http://tracker.com/scrape?info_hash=. . . &info_hash=. . . &info_hash=. . .

La clase que representa este tipo de query string es BtHTTPScrapeQuery,

la cual tiene una variable de instancia que es una colección de info_hash. El

tracker responde un diccionario «bencodificado» con las estadísticas de cada torrent (el nombre, número de seeders, número de leechers y números de veces

que ha registrado descargas completadas). Esta información se representa con

la clase BtHTTPScrapeResponseBody, subclase de Dictionary. Las instancias de

BtTracker también tienen dos variables para guardar la petición (scrapeRequest)

y respuesta (scrapeResponse) de scrape. Del mismo modo que con la operación

announce, la clase BtHTTPTracker implementa el método abstracto scrape:

33

BtHTTPTracker>>scrape

httpGET := self newGET: self asString asZnUrl asZnUrlScrape pathPrintString query:

scrapeRequest asString.

response := self sendGET: httpGET.

self updateScrapeResponse: response

Como se puede ver, esta implementación es análoga a la del método announce.

5.5.2.

Tracker UDP

Aunque el núcleo de BitTorrent (BEP3) especifica solamente el funcionamiento

de los trackers sobre HTTP, la realidad es que una aplicación BitTorrent que

solo implemente este tipo de comunicación no podrá unirse a la mayoría de las

redes presentes en Internet. La gran mayoría de los ficheros .torrent que existen

tienen trackers UDP en su metainfo. Y la tendencia es usar cada vez más UDP en

detrimento de HTTP.

Esta propuesta de ampliación del protocolo (BEP15) se hizo para evitar el

overhead que tiene TCP debido a la necesidad de abrir y cerrar una conexión, y

asegurar el orden y la fiabilidad de la información transferida. Usando el protocolo

HTTP (que usa TCP), en una petición announce con una respuesta de 50 peers, el

número de octetos enviados y recibidos son alrededor de 1206. El protocolo UDP,

en la misma operación, usa 4 paquetes y alrededor de 618 octetos, reduciendo el

tráfico casi un 50 %. Para un peer este ahorro puede ser insignificante, pero para

un tracker que sirve a millones de peers supone una gran diferencia.

En este protocolo existen cuatro tipos de operaciones: connect, announce, scrape

y error. La primera operación que se realiza es la operación connect. En esta

operación el tracker envía un identificador de conexión (connectionID) al peer , el

cual deberá utilizar en todas las operaciones posteriores. Cada vez que el tracker

recibe una petición, comprueba el connectionID y, si no coincide con el que le

suministró, ignora la petición. El peer tiene permitido usar este identificador de

conexión hasta un minuto después de recibirlo y los trackers solo pueden responder

a peticiones con identificadores de conexión de hasta dos minutos de vida. En caso

de que una conexión expire, el peer debe realizar una operación connect de nuevo.

Las operaciones announce y scrape tienen el mismo significado que en el protocolo HTTP y la operación error solo la utiliza el tracker para comunicar al peer

que se ha producido un error y porqué.

UDP no es un protocolo fiable. Esto significa que no retransmite los paquetes

perdidos por sí solo, sino que es la aplicación la responsable de ello. Siguiendo

esta idea, si el peer no ha recibido una respuesta después de 15 · 2n segundos, debe

retransmitir la petición, donde n empieza siendo 0 y se incrementa después de cada

intento hasta llegar a 8 (3840 segundos).

34

Las clases implicadas en este protocolo se encuentran en el paquete

BitTalk-UDPTrackerProtocol. Todas las operaciones se llevan a cabo con el intercambio de paquetes UDP entre el peer y el tracker , y estos paquetes se han

representado en la clase BtUDPPacket. Todos estos paquetes tienen en común que

contienen un identificador único de operación (id) y un número que establece el

código o tipo de operación (actionCode), ambos representados con enteros de 32

bits. Los códigos de operación son: 0 - connect, 1 - announce, 2 - scrape y 3 - error.

La combinación de estos dos números se ha representado en la clase

BtUDPTransaction cuyas variables de instancia son id y actionCode. Y todas

las instancias de BtUDPPacket tienen una variable de instancia transaction que

apunta a un objeto BtUDPTransaction.

Cada operación consta de un paquete de petición (request) enviado por el peer y

de un paquete de respuesta (response) enviado por el tracker (excepto la operación

error, que solo tiene paquete de respuesta).

Todos los paquetes request tienen en común que contienen un número de conexión (connectionID) además de la información de BtUDPPacket por lo que los

paquetes request son representados en la clase BtUDPConnectRequest (subclase de

BtUDPPacket) con una variable de instancia connectionID. Si el paquete request