Security Academy Análisis Forense con Certificación BCF

Anuncio

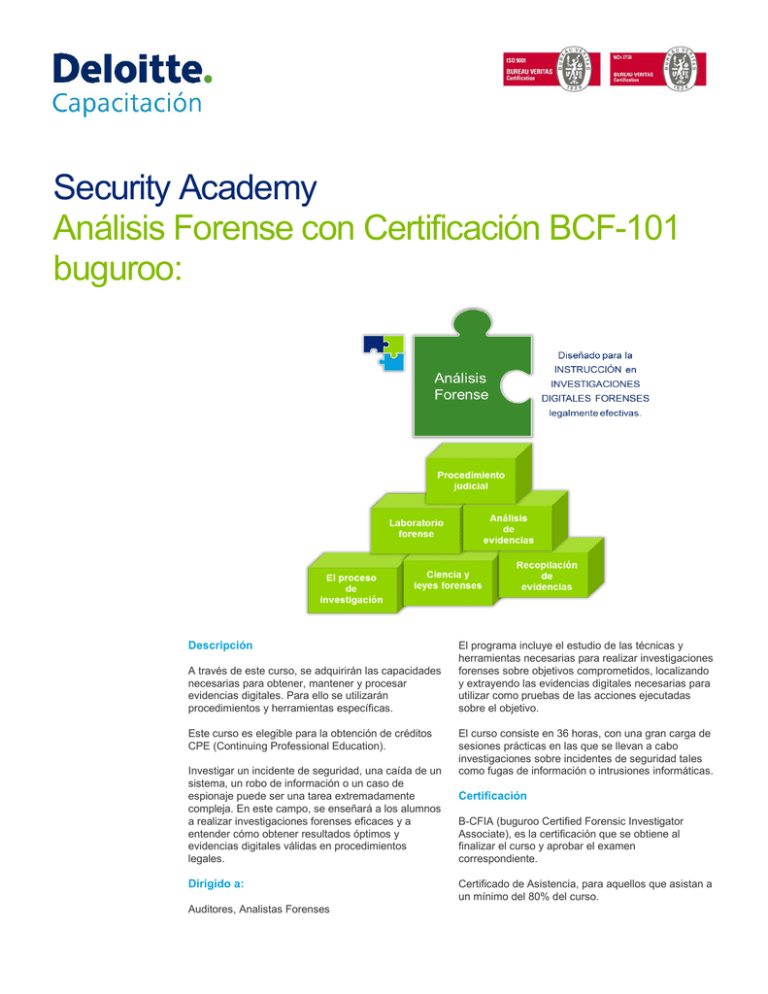

Security Academy Análisis Forense con Certificación BCF-101 buguroo: Descripción A través de este curso, se adquirirán las capacidades necesarias para obtener, mantener y procesar evidencias digitales. Para ello se utilizarán procedimientos y herramientas específicas. Este curso es elegible para la obtención de créditos CPE (Continuing Professional Education). Investigar un incidente de seguridad, una caída de un sistema, un robo de información o un caso de espionaje puede ser una tarea extremadamente compleja. En este campo, se enseñará a los alumnos a realizar investigaciones forenses eficaces y a entender cómo obtener resultados óptimos y evidencias digitales válidas en procedimientos legales. Dirigido a: Auditores, Analistas Forenses El programa incluye el estudio de las técnicas y herramientas necesarias para realizar investigaciones forenses sobre objetivos comprometidos, localizando y extrayendo las evidencias digitales necesarias para utilizar como pruebas de las acciones ejecutadas sobre el objetivo. El curso consiste en 36 horas, con una gran carga de sesiones prácticas en las que se llevan a cabo investigaciones sobre incidentes de seguridad tales como fugas de información o intrusiones informáticas. Certificación B-CFIA (buguroo Certified Forensic Investigator Associate), es la certificación que se obtiene al finalizar el curso y aprobar el examen correspondiente. Certificado de Asistencia, para aquellos que asistan a un mínimo del 80% del curso. Requerimientos Conocimientos de sistemas operativos (Windows y Linux) y redes TCP/IP. Duración 36 horas + 2h exam. Examen on-Campus Se podrá realizar hasta 3 meses después de haber realizado el Curso de formación para poder tener el tiempo suficiente para practicar con los entornos suministrados y afianzar los contenidos impartidos. Consistirá en una batería de 100 preguntas de diferentes tipos (respuesta múltiple, única, verdadero/falso, etc.) a realizar en un máximo de tiempo de 2 horas donde habrá que superar correctamente al menos un 70% para obtener la Certificación. 4. Forensic laboratory Characteristics Environment Equipment Standardization Certification 5. Evidence acquisition Custody chain Evidence format Expert Witness Format (EWF) Virtual containers Temario Advanced Forensic Format (AFF) 1. Introduction to forensics Volatility order The forensic context History Risks and challenges Cybercrime Forensic investigator roll 6. Microsoft Windows volatile information recollection Methodology Information volatility 2. Forensics, laws and science CLI vs GUI Introduction to Cyberlaws Suite sysinternals Cybercrime: Recent history Logged users Specific body of law Open files Security incident investigation Network information 3. The investigation process Process information Methodology DLL information Case evaluation Autorun Investigation plan Microsoft Windows native tools Security policies and court orders LiveView Acquisition value and software Investigation implementation Case closure Host Protected Area (HPA) and Device Configuration Overlay (DCO) Software tools Hardware tools 7. Forensic analysis with TSK and Autopsy 10. Microsoft Windows forensic analysis Introduction to TSK Recycle bin TSK commands Direct access TSK lab session Default folders Introduction to Autopsy Folders of interest Autopsy functionality Cookies Autopsy lab session Index.dat 8. Forensic analysis with PyFLAG Prefetch files Introduction to PyFLAG OLK folders PyFLAG structure Print spooler PyFLAG usage Shadow Volume Copy Menus and functionality Events PyFLAG registries Other registry files PyFLAG communications File signature analysis PyFLAG in memory Hash analysis 9. Hard disk and file systems (FAT y NTFS) Mounted files Hard disks NTFS Alternate Data Streams (ADS) Interfaces Windows registry Partitions and Master Boot Record (MBR) FSAM file Slack Space 11. RAM forensic analysis File Allocation Table (FAT) Memory acquisition − Structure Crash dumps − FAT area Virtualization New Technology File System (NTFS) Hibernation files Master File Table (MFT) Volatility Memoryze 12. GNU/Linux forensic analysis 14. E-mail analysis Introduction to GNU/Linux Introduction EXT file system email EXT structure − Header Blocks y superblocks − Body Inodes Personal Storage Table (PST) Hardware devices mbox and maildir formats Boot system EML format Files and file hierarchy 15. Web navigation profile analysis User accounts Introduction Registry files Microsoft Internet Explorer forensic analysis 13. File analysis Mozilla Firefox forensic analysis Introduction Google Chrome forensic analysis Content identification Apple Safari forensic analysis Metadata Opera Software forensic analysis Office documents Portable Document Format (PDF) Inscripciones y consultas Images Deloitte Capacitación Metadata tools Pamela Silva Steganography Coordinadora Senior de Programas y Negocios Types Steganography tools (56-2) 2729 8695 [email protected] Izabel Vargas Coordinadora Senior de Programas y Negocios (56-2) 2729 7593 [email protected] Deloitte © se refiere a Deloitte Touche Tohmatsu Limited, una compañía privada limitada por garantía, de Reino Unido, y a su red de firmas miembro, cada una de las cuales es una entidad legal separada e independiente. Por favor, vea en www.deloitte.cl/acercade la descripción detallada de la estructura legal de Deloitte Touche Tohmatsu Limited y sus firmas miembro. Deloitte Touche Tohmatsu Limited es una compañía privada limitada por garantía constituida en Inglaterra & Gales bajo el número 07271800, y su domicilio registrado: Hill House, 1 Little New Street, London, EC4A 3TR, Reino Unido. © 2015 Deloitte Para mayor Deloitte información visite Capacitación www.deloittecapacitacion.cl Rosario Norte 407 piso 3 Las Condes, Santiago (56) 227 297 900 [email protected]