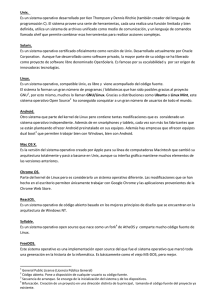

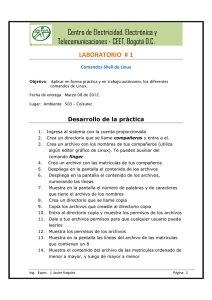

Curso Linux Básico

Anuncio