Integración de Lectores Biométricos en Servicios de Autenticación

Anuncio

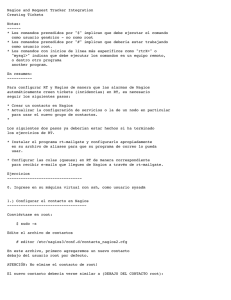

UNIVERSIDAD SIMÓN BOLÍVAR VICERRECTORADO ACADÉMICO DECANATO DE ESTUDIOS TECNOLÓGICOS COORDINACIÓN DE TECNOLOGÍA ELÉCTRICA Y ELECTRÓNICA Integración de Lectores Biométricos en Servicios de Autenticación en Redes con Linux Informe de Pasantía presentado ante la Ilustre Universidad Simón Bolívar, Como requisito para optar al Título de Técnico Superior Universitario en Tecnología Electrónica. Autor: Jorge Luis Prieto Tattoli Carnet: 07- 1204 C.I.: 18.588.630 Tutor Académico: Miguel Altuve Camurí Grande, 27 Septiembre 2012 APROBACIÓN DEL JURADO Informe de Pasantía presentado ante la Universidad Simón Bolívar, como requisito para la aprobación de la asignatura PD-3602 Cursos en Cooperación con la Empresa. Obtuvo la calificación de_______________ puntos por el Jurado conformado por: _________________________ _________________________ Tutor Académico Jurado Prof. Miguel Altuve, PhD Prof. Nombre Apellido __________________________ Tutor Profesional Ing. William Suarez ÍNDICE GENERAL APROBACIÓN DEL JURADO……………...……………………………………...…. ii ÍNDICE GENERAL………………….………………………………………………....iii ÍNDICE DE FIGURAS…………………………………..……………………………..v RESUMEN……………………………………………..……………………………….vi LISTA DE ABREVIATURAS………………………...………………………………..vii INTRODUCCIÓN…………………………………………….…….………….……….1 CAPÍTULO I……………………………………………………..…………...…………3 LA EMPRESA………………...…………………………………………….....……..3 1.1.- Reseña Histórica de la Institución………………………...……………………3 1.2.-Misión………………………………………………………...……………..…..4 1.3.-Visión……………………………………………………..………………….…4 1.4.- Objetivos Estratégicos…………………………………...…………….……….4 1.5.- Estructura Organizativa de la Institución………………………………………5 1.6.- Estructura Organizativa de la Unidad…………………….………………..…..6 CAPÍTULO II………………………………………………………..………………….8 VIRTUALIZACIÓN E INSTALACIÓN DE SERVICIOS………………………….8 2.1.-Sistema Operativo Linux………………………………………...……………..8 2.2.-Virtual Box……………………………………………………..……………..10 2.2.1.-Instalación de Virtual Box……………………………………...…………...10 2.2.2.-Crear una imagen virtual………………………………………....…………11 2.3.-Instalación del SSH…………………………………………………………...13 2.4.-Instalación Nagios……………………………………………….……………18 2.5.-Configuración alertas en Nagios……………………………………..……….22 2.6.-Instalación LDAP………………………………………………….………....26 CAPITULO III.………………………………………………………………………...30 EQUIPO BIOMÉTRICO………………………………………...………….…….30 3.1.-Instalación del software EP300………………………………………….…....31 CONCLUSIÓN………………………………………………………………………...36 FUENTES DE INFORMACIÓN…………………………………………………...…38 ANEXO I………………………………………………………………………..……...39 ANEXO II………………………………...…………………………………………….42 ÍNDICE DE FIGURAS Figura 1. Organigrama de la empresa ISEIT……………………………………....…….5 Figura 2. Seleccionar el tipo de archivo en el que se va a virtualizar el disco….……...12 Figura 3. Archivo de configuración del SSH…………………………………………...15 Figura 4. Inicio de sesión correcto con SSH a una máquina remota…………………...16 Figura 5. Página web vista desde Lynx en una máquina remota……………………….17 Figura 6. Archivo contatcs.cfg para definir un usuario localhost de Nagios…………..20 Figura 7. Archivo mired.cfg (espejo) que forma parte de la configuración de Nagios...22 Figura 8. Localhost Nagios establece conexión con iseit-laptop……………………….24 Figura 9. Estado de los distintos servicios nagios……………………………………...25 Figura 10. Estado de conexión con la máquina a monitorear…………………………..26 Figura 11. Archivo de configuración de dominio……………………………………...28 Figura 12. Imagen física del equipo biométrico EP300………………………………..30 Figura 13. Ejecutando el software ANVIZ agregando estación………………………..31 Figura 14. Esquema de conexión en red de las dos máquinas con el equipo biométrico32 Figura 15. Paquetes de inicialización del equipo EP300 con el software ANVIZ……..33 Figura 16. Equipo biométrico EP 300 empotrado en la pared………………………….35 Figura 17. Esquemas de verificación de jornada laboral…………………………….…35 Figura 18. Búsqueda del ISO en las carpetas…………………………………………..42 Figura 19. Inicio de la instalación……………………………………………………...43 Figura 20. Actualizaciones de seguridad………………………………………...……..44 Figura 21. Inicio de la máquina………………………………………………………...44 UNIVERSIDAD SIMÓN BOLÍVAR VICERRECTORADO ACADÉMICO DECANATO DE ESTUDIOS TECNOLÓGICOS COORDINACIÓN DE TECNOLOGÍA ELÉCTRICA Y ELECTRÓNICA Autor: Jorge Luis Prieto Tattoli Tutor Académico: Miguel Altuve Fecha: 27/9/2012 RESUMEN Unix es un sistema operativo portable multitarea y multiusuario, que estandarizó protocolos de programación y se diseñó primordialmente para mejorar las políticas de seguridad. En este trabajo se instaló un equipo biométrico capta huella y se instalaron servicios de monitoreo y de virtualización. Para desarrollar esto se necesitó virtualizar un servidor con Virtual Box, con la distribución de Ubuntu 12.04 usando un mecanismo de autenticación: LDAP (Lightweight Directory Access Protocol). El equipo biométrico EP300 se instaló físicamente dentro de las instalaciones de la empresa cerca de la puerta de entrada/salida, sin embargo, su software funciona únicamente en Windows. Para operarlo en Linux, se consiguió el manual de los API (Application Programming Interface) para desarrollar el programa y unirlo a la base de datos de LDAP. Se logró tener conexión con el sistema de monitoreo Nagios que se utilizó para verificar que los equipos estuviesen funcionando. Con este trabajo se pudo constatar que utilizar un servidor Linux es mucho más eficiente en calidad de respuesta y en materia de seguridad. Para el futuro se espera poder lograr que el programa pueda manejarse desde Linux y que se pueda sincronizar con el mecanismo de autenticación para abrir puertas de entrada/salida de las oficinas y negar el acceso a ciertas áreas. Palabras claves: Linux, LDAP, Virtual Box, SSH, SCP, Biométrico, API, nagios. LISTA DE ABREVIATURAS SSH Secure Shell. LDAP Protocolo Ligero de Acceso a Directorios. SCP Secure CoPy. NAGIOS Sistema de monitorización de Servidores. ISEIT Instituto Superior de Estudios e Investigaciones Tecnológicas. TCP/IP Protocolos de control de Transmisión (Transmission Control Protocol). VIRTUAL BOX Máquina Virtual. SO Sistemas Operativos. GNU General Public License. POSIX Interfaz portable de sistema operativo. POSTFIX Servidor de correo de software libre. API Application Programming Interface BSD Berkeley Software Distribution DLL Dynamic Linking Library NFS Network File System GPL General Public License, Licencia publica general INTRODUCCIÓN A finales de los años 1960, cuando el Instituto Tecnológico de Massachusetts (MIT), los Laboratorios Bell de AT&T y la General Electric trabajaban en la creación de un sistema operativo de carácter experimental llamado Multics (Multiplexed Information and Computing Service). Multics corría en un “mainframe” (una clase de ordenadores muy comunes en la época que constaba de una unidad central que “atendía” a varias terminales “bobas”) de General Electric modelo GE-645. Linux es un sistema operativo muy potente en materia de seguridad. La cantidad de personas que utiliza Linux en el mundo va ascendiendo. Muchas de las aplicaciones que se utilizan para manejar equipos o maquinaria se utiliza sobre plataforma Windows, para esto Linux ha conseguido desarrollar emuladores y programas (ejemplo: Wine) para poder correr programas basados en Windows para que funcionen en Linux, pero aun así son pocos los que funcionan. En este trabajo se realizará la virtualización de varias distribuciones y se usaran en una empresa especializada en el campo de la computación (ISEIT: Instituto Superior de Estudios e Investigaciones Tecnológicas). Esta empresa tiene como objetivo principal el impartir cursos de Linux, por lo que este trabajo muestra la creación de varias imágenes virtuales para cada curso impartido. Los objetivos del presente proyecto de pasantía comprende la instalación de Virtual Box, la realización de pruebas de comunicación de los equipos Linux con SSH (Secure Shell), la instalación de un prototipo de monitoreo del estado actual del servidor, el montaje y prueba de un lector biométrico de huella digital y por último, la instalación de un servidor LDAP ("Lightweight Directory Access Protocol"). Para lograr el primero objetivo planteado, se instalarán distintas distribuciones en Virtual Box, como la distribución Ubuntu 12.04 Server y Ubuntu 10.04. Además, se realizará la instalación del LDAP que es un protocolo de tipo cliente-servidor para acceder a un servicio de directorio, en donde los clientes pueden autenticarse y entrar a sus carpetas. 1 Adicionalmente, se realizará la instalación física y de software del equipo biométrico EP300 cerca de la puerta de estrada/salida de la oficina, para tomar un control de horas de la jornada laboral. Para poder trabajar con la base de datos que este equipo almacena, se necesita que el software se ejecute en Linux, ya que solo funciona solo con el sistema operativo Windows. Se buscó los API (Application Programming Interface) de este software haciendo un contacto vía correo electrónico con la empresa ANVIZ que distribuye y desarrolla este equipo (los API del software se van a desarrollar para que se ejecute en Linux). Finalmente, con la base de datos sincronizada al servidor LDAP se puede realizar distintas aplicaciones: apertura de puertas en el momento de realizar un registro en el equipo, hacer un conteo de jornadas laborales, una aplicación sencilla que también pueda realizar consultas de tiempos de entradas/salidas. Con el propósito de dar un mejor seguimiento de las actividades realizadas durante la pasantía, el informe se ha dividido en 3 capítulos. • En el capítulo 1, se aborda una breve descripción de la empresa, su reseña histórica, su misión, visión, instalaciones de la empresa, objetivos estratégicos, estructura organizativa de la institución y la estructura organizativa de la unidad. • En el segundo capítulo se presentan los conceptos básicos relacionados con el desarrollo del proyecto, la virtualización con Virtual Box, la instalación de Ubuntu server con LDAP y la instalación de SSH y Nagios para acceso remoto y monitoreo del servidor instalado. • El tercer capítulo incluye la descripción del equipo biométrico y sus características, luego se realizo ingeniería inversa al equipo con Wireshark (snifer) (observa el trafico de la red) y así revelar sus protocolos de comunicación con Windows, también se realizó contacto con la empresa ANVIZ y se les solicitó los manuales de los API del software del equipo los cuales enviaron. 2 CAPITULO 1 LA EMPRESA Esta pasantía se desarrollo en el Instituto Superior de Estudios e Investigaciones Tecnológicas (ISEIT), una institución líder en la formación de profesionales de alto perfil mediante programas y certificaciones en tecnologías abiertas y emergentes, conformada por un grupo de docentes calificados a nivel internacional y de amplia experiencia docente que respaldan nuestra calidad y excelencia educativa. La institución está conformada por un grupo de profesionales calificados a nivel internacional y de amplia experiencia universitaria que respaldan su calidad y excelencia educativa. El ISEIT posee una larga trayectoria en la enseñanza de tecnología e investigación, en cursos innovadores bajo la filosofía del software libre que se adaptan a las nuevas tendencias tecnológicas del mercado y pueden apoyar la capacitación del personal especializado de las áreas de informática, computación, telecomunicaciones y sistemas de las empresas, así como el desempeño laboral del personal de apoyo. 1.1. Reseña histórica El ISEIT es una organización educativa creada en el año 2002, cuyo objetivo es la formación de profesionales de alto perfil en programas y certificaciones de tecnologías abiertas y emergentes. Esta empresa posee una larga trayectoria en la enseñanza de tecnología e investigación, en cursos innovadores bajo la filosofía del software libre que se adaptan a las nuevas tendencias tecnológicas del mercado y pueden apoyar la capacitación del personal especializado de las áreas de informática, computación, telecomunicaciones y sistemas de las empresas, así como el desempeño laboral del personal de apoyo. 3 1.2.- Misión Una organización educativa líder, que promueve e incentiva la creación de nuevos desarrollos tecnológicos dentro de la organización , permitiéndole el desarrollo progresivo y sostenido, todo esto desarrollado a través de la aplicación del conocimiento, la investigación y la formación de profesionales en tecnologías abiertas o emergentes, telecomunicaciones e informática en Venezuela, los cuales contando con los conocimientos, destrezas, ética personal y valores sociales adquiridos durante su proceso educativo, tengan la motivación y las competencias técnicas para participar activamente en el desarrollo industrial, económico y social del país mejorando su calidad de vida. 1.3.- Visión Convertirnos en una Institución de Educación Superior exitosa en cuanto a la incorporación de nuevas tecnologías y transferencia de conocimientos, así como por el desarrollo de las competencias y valores éticos de sus egresados, todo ello alcanzado en un marco de excelencia académica y trabajo compartido entre sus miembros. Crear programas, cursos y certificaciones que formen profesionales competitivos que puedan desempeñarse exitosamente en las áreas de telecomunicaciones, informática y tecnologías abiertas o emergentes. 1.4.- Objetivos Estratégicos El objetivo es la formación de profesionales de alto perfil en programas y certificaciones de tecnologías abiertas y emergentes logrando que la comunidad pueda relacionarse de una manera directa con el sistema operativo Linux, dictando los cursos con docentes calificados a nivel internacional y de amplia experiencia universitaria y certificados en esta área. De esta manera se logra certificar con el Clúster de Latinux, cuya certificación es una de las más nombradas y prestigiosas a nivel mundial donde se fortalecen los mecanismos de 4 validación de conocimientos en Tecnologías Libres, incluyendo la creación de diplomados universitarios. 1.5.- Estructura Organizativa de la Institución La organización de la empresa se divide en 3 direcciones, la dirección de administración y finanzas tiene 5 departamentos, tal como se muestra en la figura 1. Figura 1. Organigrama de la empresa A continuación se describe cada uno de los departamentos • Administración y finanzas: Esta Dirección lleva a cabo el manejo de la administración de la empresa y del personal. Tiene a su cargo la Dirección Académica y Control de Estudios (DACE) y los Departamentos de Contabilidad, Mercadeo, Mensajería y Mantenimiento. 5 • Dirección académica y control de estudios (DACE): Desarrolla todas las actividades relacionadas con los cursos dictados en el Instituto que involucran tanto a los estudiantes como a los instructores. Información y costos constancias de estudio, recibimiento de pagos y emisión de recibos, fechas de exámenes, control de asistencia, emisión de certificados y otros inherentes. • Contabilidad: Se encarga de registrar los movimientos de cobros y de cancelación de facturas y asentamiento de las mismas en los libros correspondientes. • Mercadeo: Mantener actualizada toda la información del portal, presentaciones en empresas, elaboración de publicidad, trípticos y tele mercadeo. • Mensajería: Maneja la correspondencia interna de los diferentes departamentos, trabaja todo el material de fotocopiado, retira y entrega correspondencias y facturas a empresas y proveedores y realiza todas las diligencias bancarias correspondientes. • Mantenimiento: Realiza el aseo de todas las instalaciones del Instituto, oficinas, cafetín, sanitarios, etc. El ISEIT cuenta actualmente con una área de 980 m con la siguiente distribución: cuatro salones de cincuenta (50) metros con capacidad para treinta (30) personas excelentemente equipados para cursos corporativos y profesionales; dos laboratorios para veinte (20) personas, donde cada participante podrá tener charlas teóricas y prácticas; una área de Control de Estudio, área de recepción y sala para profesores. También ofrece una sala de conferencia para ochenta (80) personas para la realización de eventos corporativos, con espacios adicionales para recepción de participantes, descanso y refrigerios. El instituto ofrece adicionalmente estacionamiento propio de 80 puestos y cuenta con una ubicación de fácil acceso a través del transporte público. 1.6 Estructura organizativa de la unidad Departamento de Soporte Técnico El pasante está ubicado en el Departamento de Soporte Técnico como técnico de los 6 laboratorios. Sus funciones principales son la supervisión y mantenimiento constante de los laboratorios, y la creación de imágenes y herramientas necesarias para los cursos que se vallan a dictar. El departamento se encarga de revisar realizar mantenimiento a los siguientes laboratorios: • Laboratorio Tux No1: cuenta con 11 Lenovo Pentium Dual Core, 1 GB Ram, DD 160 GB y Monitores de 17 pulgadas. • Laboratorio Gimp No 2 cuenta con 11 Equipos Dell Inspiron 530S y Qbex Pentium Dual Core , DD 80 GB , 2 GB en Ram, Monitores 19 pulgadas Planos. • Laboratorio Apache No. 3 cuenta con 6 Laptops ACER AMD Turion, 512 MB RAM, DD 80 GB. • Laboratorio Jabber No 4 cuenta con 15 Equipos IBM Netvista Pentium 4 , 512 MB RAM, DD 40 GB, Monitores de 19 pulgadas. 7 CAPITULO II VIRTUALIZACIÓN E INSTALACIÓN DE SERVICIOS En este capítulo se abordará el sistema operativo Linux, las características de este sistema operativo, se definió la virtualización, imagen virtual y luego se instalará el Ubuntu server 12.04, el servidor LDAP y cómo funciona los protocolos SSH y el monitoreo con Nagios. 2.1.-Sistema Operativo Linux Linux es un sistema operativo diseñado por cientos de programadores de todo el planeta, aunque el principal responsable del proyecto es Linus Tovalds. Su objetivo inicial es propulsar el software de libre distribución junto con su código fuente para que pueda ser modificado por cualquier persona, dando rienda suelta a la creatividad. Linux como sistema operativo está diseñado mas para administradores que para usuarios, ya que, los administradores de este sistema pueden desarrollar y mejorar múltiples programas. No obstante Linux ha demostrado querer mejorar las interfaces gráficas para que así sean más amigables para el usuario final, y este pueda trabajar sin complicaciones. Por ser software libre esto no quiere decir que sea del todo gratis, ciertamente hay muchos programas que están en la internet que se descargan, son originales y gratis (por ejemplo nagios, Webmin etc.), estos programas tienen versiones pagas mucho más potentes que son pagas, también hay documentación, cursos que se dan por internet que son pagos, por ende no se debe confundir cuando se habla de tecnologías libres no quiere decir que sean gratis. El problema con los sistema operativo donde hay que pagar por cada licencia es que los software ya están para adaptarse a lo que se tiene sin poder realizar mayores cambios en ellos; en el mercado actual los programas para las empresas que son muy necesarios (ejemplo: Microsoft Office, Microsoft Project, Profit Plus) corren bajo estos sistemas operativos y no para la plataforma Unix, muchas empresas no pueden migrar (cambiar todos sus sistemas y sus base de datos a otros sistemas operativos ) debido a que ya están 8 adaptados pero tienen que gastar mucho más dinero para mantenerse. Linux es un sistema operativo para “administradores” y los sistemas operativos donde tienes que pagar por las Licencias son para el “Usuario Final” que simplemente necesita los datos o resultados obtenidos, y por la interfaz tiende a ser mucho más amigable con el usuario. Las características de Linux son: • Multitarea: varios programas (realmente procesos) ejecutándose al mismo tiempo. • Multiusuario: varios usuarios en la misma máquina al mismo tiempo (y sin licencias para todos). • Multiplataforma: corre en muchas CPUs distintas, no sólo Intel. • Funciona en modo protegido 386. • Tiene protección de la memoria entre procesos, de manera que uno de ellos no pueda colgar el sistema. • Carga de ejecutables por demanda: Linux sólo lee de disco aquellas partes de un programa que están siendo usadas actualmente. • Memoria virtual usando paginación a disco: una partición o un archivo en el sistema de archivos, o ambos, con la posibilidad de añadir más áreas de intercambio sobre la marcha (se sigue denominando intercambio, es en realidad un intercambio de páginas). • Capacidad de memoria virtual: Un total de 16 zonas de intercambio de 128Mb de tamaño máximo pueden ser usadas en un momento dado con un límite teórico de 2Gb para intercambio. • La Memoria se gestiona como un recurso unificado para los programas de usuario y para el caché de disco, de tal forma que toda la memoria libre puede ser usada para caché y éste puede a su vez ser reducido cuando se ejecuten grandes programas. 9 2.2.-Virtual Box Virtual box es un programa o máquina virtual con licencia GPL (General Public License) que se utiliza para “virtualizar” (instalar un sistema operativo dentro de otro) un sistema operativo. Oracle VM VirtualBox fue creado originalmente por la empresa alemana Innotek GmbH y es actualmente desarrollado por Oracle Corporation como parte de su familia de productos de virtualización. Por medio de esta aplicación es posible instalar sistemas operativos adicionales, conocidos como "sistemas invitados", dentro de otros sistemas operativos “anfitrión", cada uno con su propio ambiente virtual. Es decir, gracias a VirtualBox, se puede crear una "máquina virtual" dentro de Linux e instalar y correr Windows como si fuese una aplicación más. Lo mismo se puede hacer a la inversa, siendo Windows el sistema "anfitrión" y Linux el "invitado". En términos prácticos, esta máquina virtual no es más que un archivo que se aloja en algún lugar del sistema, este archivo contendrá toda la información y el espacio necesario para permitir la instalación del sistema "invitado". Entre los sistemas operativos soportados (en modo anfitrión) se encuentran GNU/Linux, Mac OS X, OS/2 Warp, Microsoft Windows, y Solaris/OpenSolaris, y dentro de ellos es posible virtualizar los sistemas operativos FreeBSD, GNU/Linux, OpenBSD, OS/2 Warp, Windows, Solaris, MS-DOS y muchos otros. La aplicación fue inicialmente ofrecida bajo una licencia de software propietario, pero en enero de 2007, después de años de desarrollo, surgió VirtualBox OSE (Open Source Edition) bajo la licencia GPL 2. 2.2.1 Instalación de Virtual Box Existen varias versiones de Virtual Box, pero la que se instaló en las 22 máquinas de los laboratorios de la empresa fue la que está en la página oficial donde se encuentran las ver10 siones disponibles y las más confiables. Al descargar el paquete se puede utilizar el comando dpkg –i o por cónsola con el comando sudo aptitude install virtualbox, en este caso al descargo el paquete y con el comando dpkg –i se instaló el Virtual Box. Una vez que está instalado, se buscó la ruta Accesorios > Virtualbox para iniciar el programa y proceder a la creación de una imagen virtual. 2.2.2 Crear una imagen Virtual Se creó una máquina virtual en cada una de las 22 máquinas que posee el ISEIT en los laboratorios, y se crearon otras imágenes para realizar pruebas. Se seleccionó Virtual Box-> Nueva para crear la imagen virtual. Aparecerá el asistente para la creación de la máquina virtual. Cada punto que sigue es una pantalla de este asistente: • La primera pantalla nos da la bienvenida. Le damos al botón Siguiente: • Luego se escribió el nombre de la imagen que vamos a crear en este caso como ejemplo utilizaremos Ubuntu Server. • En este paso nos pedirá la memoria RAM que se asignará, se recomienda que la máquina Invitado no utilice más del 50 % de la RAM que posee la máquina anfitrión, ya que, puede afectar el funcionamiento de la máquina real, en este caso se utilizará 256 MB de RAM. • En este paso especificaremos si vamos a crear un disco duro o vamos a utilizar uno ya existente, en este caso se creará un disco duro de 8 Gb. • En esta parte, se elegirá el tipo de archivo que se utilizará, cuando se crea la imagen se crea un archivo “.vdi” que es el formato de disco duro que queremos utilizar ya que, se usará solamente para que Virtual Box lo ejecute, en la figura 2 se puede evidenciar cuales son las opciones que nos enseña Virtual Box. 11 Figura 2. Selección del tipo de archivo en el que se va a virtualizar el disco. • Se seleccionará el tipo de disco que se utilizará, si va a ser reservado dinámicamente previendo que en el futuro pueda ser más grande o de un tamaño en específico • Se mostrará el resumen de la imagen, se puede observar las opciones que elegimos y si no fueron los parámetros deseados se pueden corregir seleccionando “anterior”, en este caso se seleccionará aceptar para finalizar la creación de la imagen. Una vez creada la imagen se procedió a la instalación de Ubuntu 12.04 server que se realiza con la imagen ISO “(es un archivo donde se almacena una copia o imagen exacta de un sistema de ficheros)”. En las 22 máquinas se instaló Ubuntu 10.04 como imagen virtual, Ubuntu tiene instaladores similares, por ende al instalar el Ubuntu server o el Ubuntu 10.04, lo único que cambia es su interfaz gráfica. Una ventaja de la virtualización es que una vez concluida la instalación de la imagen, no es necesaria hacer nuevamente la instalación. Para ello, se busca la carpeta en el home con el nombre “Imágenes VM” y se ubica la carpeta con el nombre de la imagen creada. Se copia el archivo y se distribuye al resto de las máquinas (por llave USB o cualquier otro medio). 12 Solo se inicia la máquina virtual y se usa la opción del disco duro ya existente e instala la misma distribución que se instaló en la otra máquina (la imagen creada para las 22 máquinas fue con Ubuntu 10.04). Virtual Box permite instalar varias distribuciones, tales como Linux Mint Ubuntu 10.04, Ubuntu server 12.04 como lo muestra la figura 3. En este sentido, en el ISEIT se usan las imágenes virtuales creadas para dictar cada curso ofertado, lo que permite a la empresa reducir gastos en mantenimiento de las máquinas. Además esto también permite que se puedan ofertar nuevos cursos de Linux, ya que, si se necesita una distribución de Linux en específica esta se puede virtualizar. No obstante, se tiene que recordar que las imágenes virtuales ocupan espacio en disco y este es limitado, sobre cargarlo puede debilitar el funcionamiento del equipo. Se procedió a instalar de Ubuntu 12.04 server tal como se describe en el Anexo 2. Luego se procedió a instalar SSH para la administración remota del servidor, de esta forma no es necesario tener acceso físico del equipo solo con tener la IP y la clave es suficiente para la administración remota. A continuación se mostrará la instalación del SSH y las pruebas que se realizaron con las conexiones remotas. 2.3.-Instalación del SSH La instalación del servicio SSH se realiza de la siguiente manera, una vez iniciada sesión en él, se escribe los siguientes comandos: sudo aptitude install ssh sudo aptitude install openssh-server 13 Una vez instalado SSH, con el comando “sudo /etc/init.d/ssh start” se inicia este servicio. El comando sudo es necesario para poder ejecutar o abrir las distintas aplicaciones o servicios, esto debido a que en la permisología solo el “root” SSH son las siglas de Secure SHell. Es una cónsola en una máquina local se pueda conectar de manera remota a otra máquina en algún usuario en específico. Tener el servidor de SSH corriendo es de cierto riesgo, ya que, si no se le cambia la configuración por defecto para aumentar la seguridad, puede ser un agujero o entrada, para que alguien pueda entrar en este sistema. En Linux todos los servicios tienen un archivo de configuración y la mayoría de las veces se llama .config en este caso es ssh_config, la ruta está en /etc, que es donde Linux guarda todos sus archivos de configuración del sistema, al teclear la siguiente línea de comando se abrirá el archivo. sudo nano /etc/ssh/sshd_config Las pruebas a continuación se realizaron desde dos laptops ya que de esta forma con el entorno gráfico se evidenciará el acceso remoto de una manera más amigable. Lo primero que se podrá observar es el archivo de configuración en el que se modifican los parámetros por defecto, tal como se muestra en la figura 3. 14 Figura 3. Archivo de configuración del SSH En este archivo se puede configurar para que en la máquina no pueda hacer “root login” lo que quiere decir que no puedan ser root tener privilegios de administrador de esta manera el equipo se asegura de forma remota, esto si se deseara de esta manera de lo contrario se puede dejar la misma configuración. En la figura 4 se observa la bienvenida o “welcome” cuando se ejecuta un inicio de sesión con SSH inicio, además se procedió a hacer login como root. 15 Figura 4. Inicio de sesión correcto con SSH a una máquina remota Se procedió a instalar lynx que sirve para navegar en la red por cónsola con el comando: sudo apt-get install lynx Al ejecutar lynx en cónsola se ejecuta un navegador web en el cual se observa sin figura, solo muestra el nombre de las acciones que se pueden realizar, el desplazamiento del cursor es con las flechas del teclado. 16 Figura 5. Página web vista desde Lynx en una máquina remota Una de las pruebas realizadas fue que una vez que se logró el control remoto del otro equipo, se utilizó la cónsola para navegar por internet, tal como se observa en la figura 5. Una de las ventajas que tiene SSH es la transmisión de archivos y carpetas entre equipos, durante la creación de la imagen virtual, se usó el comando SCP (secure copy) que es un comando de Linux permite copiar directorios o archivos entre diferentes hosts y utiliza la autenticación SSH y por lo tanto provee el mismo nivel de seguridad que tiene el protocolo SSH. Se utilizó el comando SCP para pasar la carpeta con el disco virtual de Ubuntu a todas las máquinas, de esta manera se ahorró tiempo, ya que, no fue necesario pasar el disco virtual con una llave USB, ejemplo del comando que se usó es el siguiente: sudo scp –r Ubuntu\ 10.04\ LTS [email protected]:/home/admin Donde: scp es el comando para copiar archivos o carpetas, -r corresponde a que el comando es recursivo, (de esta manera copia carpetas), admin es el usuario de la otra máquina que se va a acceder, 192.168.0.144 es la IP del equipo de destino, /home/admin es la ruta donde se quiere colocar la carpeta que se quiere copiar. 17 En conclusión, con el protocolo SSH se ahorra tiempo de mantenimiento, en el momento que se necesite acceder a la máquina no será necesario acceder de manera física, desde otra máquina y conociendo la IP con las claves de acceso se puede acceder y realizar los cambios necesarios. Una vez comprobado que existe conexión entre dos máquinas y que el servicio SSH funciona correctamente se procedió a instalar Nagios para hacer pruebas de monitoreo de servicios. 2.4.- Instalación Nagios Nagios es un sistema de monitorización de redes de código abierto en donde su protocolo de comunicación es TCP/IP. Vigila los equipos (hardware) y servicios (software) especificados, alertando cuando el comportamiento de los mismos no sea el deseado. Entre sus características principales están la monitorización de servicios de red. Para realizar la instalación se ejecutaron los siguientes comandos 1) sudo apt-get install apache2 2) sudo apt-get install libapache2-mod-php5 3) sudo apt-get install build-essential 4) sudo apt-get install libgd2-xpm-dev 5) sudo apt-get install nagios 3 Estas órdenes de comandos varía ya que depende de las versiones en las que se instale nagios, en este caso se instaló en una máquina con Ubuntu 10.04 LTS. Para este equipo si es necesario ejecutar todas esas órdenes, pero también se realizó la instalación en un equipo Linux Mint 13, y con solo ejecutar la orden 1,2 y 5 y en vez de utilizar apt-get se utiliza aptitude para instalar las dependencias necesarias automáticamente. 18 Estos servicios que se instalaron los usa nagios en su web, tales como apache, PHP, el “essential, y libgd2” son paquetes que trae servicios adicionales de interfaces gráficas para poder visualizar el entorno gráfico de nagios más amigable, es decir, Nagios usa estos servicios juntos para poder realizar el monitoreo y necesita el entorno gráfico para señalar los estados de los servicios. Para continuar con la instalación se creó un usuario llamado nagios, en este usuario se colocarán las configuraciones de este sistema (al crear el usuario se crean las carpetas y grupos con Nagios). /usr/sbin/useradd -m -s /bin/bash nagios Se le asignó una contraseña passwd: nagios Nagios es una herramienta muy potente a la hora de monitorear una máquina, ya que su estilo de configuración es manual, y una por una, no obstante, si se necesitara monitorear 22 máquinas en una red, nagios no sería la herramienta ideal, se recomienda usar ntop, ya que, monitorea y escanea la red de manera automática. Se inicia lo que son los archivos de configuración con el siguiente comando: sudo nano /usr/local/nagios/etc/objects/contacts.cfg Este comando agregamos el usuario del sistema local en el archivo contacts.cfg, este usuario va a ser la máquina que estará monitoreando a las demás, se colocará como se observa en la figura 6. 19 Figura 6. Archivo contatcs.cfg para definir un usuario localhost de Nagios En el apartado correspondiente a los objetos, se modificó para colocar los servicios que realice el Nagios. Uno de los servicio que se utilizó es el de colocar como contacto local a “nagiosadmin” y además se colocó el correo electrónico, ya que más adelante se instaló los servicios correspondientes para realizar las alertas de caídas de servicios. Se crea un archivo espejo copiando lo que contiene el archivo nagios.cfg en un archivo llamado mired.cfg, (es de manera preventiva ambos archivos contienen lo mismo y de esa manera si la configuración falla se tiene el archivo original intacto). Se agrega al archivo mired.cfg la IP y los datos de la máquina que se va a monitorear de la siguiente manera. define host{ use linux-server host_name nagios alias Nagios Server address 127.0.0.1 } define host{ use linux-server host_name iseit-laptop alias servidor linux 20 address 172.16.0.104 # ip máquina a monitorear parents nagios # el padre es a quién va a estar conectado } Se agregó la máquina que se va a monitorear, ahora se tiene que colocar el servicio que se quiere utilizar, para esto se coloca las siguientes líneas: define hostgroup{ hostgroup_name linux-servers alias Servidores Linux members nagios,iseit-laptop } define service{ use generic-service host_name nagios,iseit-laptop service_description PING check_command check_ping!200.0,20%!600.0,60% normal_check_interval 5 retry_check_interval 1 } En conclusión el archivo mired.cfg tiene que quedar como se muestra en la figura 7. 21 Figura 7. Archivo mired.cfg (espejo) que forma parte de la configuración de Nagios Con esta configuración nagios le realizará un “ping” a la máquina que se está monitoreando para comprobar que esta tiene conexión a internet. El comando ping permite verificar si una máquina remota responde. Ahora se configurará la alerta, se requiere que mande un correo electrónico en el momento que no sea efectivo el ping y haga una alerta de que el servidor se calló, en Linux el servidor de correo se llama Posfix, por ende se tiene que instalar para que nagios use este servicio e informe de las anomalías. 2.5.-Configurando alertas en nagios Para configurar las alertas en nagios, como se necesita que los mensajes se envíen por correo es necesario instalar este servidor de correo con el comando: sudo apt-get install postfix Se colocó el correo personal para verificar que esté funcionando el servicio, se reinicia nagios con el siguiente comando y luego se verifica por la interfaz gráfica su estado. sudo /usr/local/nagios/bin/nagios -v /usr/local/nagios/etc/nagios.cfg Total Warnings: 0 Total Errors: 0 No hubo errores se configuración se procedió a reiniciar: sudo /etc/init.d/nagios restart 22 Se inició una página web y se escribe la siguiente página Localhost/nagios/ En la figura 8 se observa las distintas pestañas a mano izquierda donde se tendrá el inicio, los servicios, maquinas conectadas etc. Se visualiza en el centro la máquina local y las máquinas que estuviesen siendo monitoreadas. Figura 8. Localhost Nagios establece conexión con iseit-laptop Ahora en la pestaña de servicio se puede observar los distintos servicios que se configuraron tales como ssh, ping, http etc. El estado de los servicios (si están DOWN u OK), tal como lo muestra la figura 9. 23 Figura 9. Estado de los distintos servicios nagios De esta forma se detalla los servicios que el equipo tenga activos o inactivos, en este caso tiene los servicios en “OK” lo que quiere decir, los servicios funcionan (cabe destacar que cada 16 segundos Nagios verifica si los servicios están activos). Nagios verifica que los servicios están bien haciendo “ping” a la IP de la máquina servidor, cuando este no conteste, lo toma como una caída del servidor y se dispara la alerta. Para comprobar de que nagios está funcionando, se desconecto de la red a la máquina a monitorear, a los 16 segundos se recibe el siguiente correo que avisa como está el estado de la maquina monitoreada, tal como se ve en la figura 10: 24 Figura 10. Estado de conexión con la máquina a monitorear La figura 14 muestra que el servidor esta “DOWN” (caído) debido a que no se puede conectar con la máquina que se está monitoreando. De esta forma se concluye que Nagios es una herramienta muy potente para la verificación del estado de servicio, esto optimiza el mantenimiento de un servidor, debido a que en el momento que este no responda Nagios avisa por correo, y al detectar la falla inmediatamente, se puede solucionar de una manera más efectiva, y con esto brindar una mejor calidad de servicio, mejorando el tiempo de respuesta. A continuación se realizó la instalación de LDAP en la máquina con Ubuntu server 12.04 2.6.- Instalación LDAP LDAP (Protocolo compacto de acceso a directorios) es un protocolo estándar que permite administrar directorios, esto es, acceder a bases de información de usuarios de una red mediante protocolos TCP/IP. 25 Las bases de información generalmente están relacionadas con los usuarios, pero, algunas veces, se utilizan con otros propósitos, como el de administrar el hardware de una compañía. Se realizó la instalación con los siguientes comandos: sudo apt-get install slapd ldap-utils Una vez colocado esto en la instalación se instalaron los siguientes paquetes: ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/ldap/schema/cosine.ldif ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/ldap/schema/nis.ldif ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/ldap/schema/inetorgperson.ldif Se editó el siguiente archivo de configuración sudo nano backend.ldif La figura 11 es el archivo original sin modificar, se editó cambiando los parámetros de dominio. 26 Figura 11. Archivo de configuración de dominio LDAP se configuró con dominios que no son reales ya que se usará para probar de que LDAP funcione, para esto se realizó la siguiente configuración: se colocó la máquina de nombre de dominio completo es ldap.pasantias.com, el sufijo por defecto será dc=pasantias,dc=com.) Luego se inicia el LDAP con los siguientes comandos: sudo chown openldap:openldap /var/lib/ldap/* sudo /etc/init.d/slapd start Además se necesitó el siguiente paquete para que los usuarios puedan iniciar sesión. sudo apt-get --yes install ldap-auth-client Para agregar usuarios a este servicio solo se necesita utilizar el comando: 27 sudo smbldap-useradd -a -m -P brettg Estos usuarios van a poder iniciar sesión al directorio que el administrador les asigne. Solo se dejó a un usuario de prueba de que era el administrador para comprobar que LDAP comprobar que LDAP estaba operativo. En el siguiente capítulo se expondrá los detalles del equipo biométrico, como es su funcionamiento, detalle o ejemplos de sus resultados de consultas, además se realizó ingeniería inversa al equipo para aprender cómo es su comportamiento y poder descifrarlo para que este pueda funcionar en Linux. 28 CAPÍTULO III EQUIPO BIOMÉTRICO Los sistemas biométricos son aquellos que se basan en características físicas o morfológicas, que están presentes en todos los seres humanos y que a su vez son distintas para cada uno. Los capta hullas consisten en conocer solo la imagen de la huella dactilar y compararla con las existentes en la base de datos para hallar la posible identidad de la persona a la que pertenece esa huella dactilar. El equipo biométrico solicitado por ISEIT es el EP300. Este equipo es un capta huella diseñado para el control de horas de las jornadas laborales, el protocolo de comunicación de este equipo es por TCP/IP y viene con un CD donde está el software que corre en Windows. El equipo biométrico capta huella EP300, marca la hora y fecha actual, el día de la semana, y si está registrando las entradas (IN) o salidas (OUT) como se muestra en la figura 12. Figura 12. Imagen física del equipo biométrico EP300 29 3.1 Instalación del software EP300 El EP300 solo se comunica con máquinas con sistemas operativos Windows, para iniciar la instalación se coloca el CD del software del equipo y se realizó la instalación. Antes de colocar este equipo en red y operativo para las consultas de horario de los trabajadores, se realizaron unas pruebas al software para descifrar sus protocolos de comunicación. Una vez instalado se seleccionó “Agregar Estación” para conectar el EP300 con el equipo Windows, se le suministra un nombre y una IP en el recuadro tal y como se observó en la figura 13. Figura 13. Ejecutando el software ANVIZ agregando estación Se realizó ingeniería inversa como primera prueba, esto consiste en rastrear (observar) la información que por TCP/IP este se comunica y de esta manera observar el lenguaje o datos que se envían desde el software hasta el equipo y viceversa y luego imitar esta comunicación haciéndose pasar por el equipo biométrico o por el software, para esto se colocó un switche interno conectado a una máquina con Windows (donde corre el software del 30 EP300) a otra con Linux (que usa el Wireshark de snifer) y otra con el EP300 todas en red tal como lo muestra la figura 14. Figura 14. Esquema de conexión en red de las dos máquinas con el equipo biométrico Se provechó el conocimiento adquirido, en la materia de seguridad en transmisión de datos ofertada en la Universidad Simón Bolívar sede del litoral, en donde se utilizó el snifer Wireshark, y de esta manera se logró realizar esta prueba. Una vez que se colocó de esa manera se inicia el Wireshark, éste comienza a observar lo que transmiten los equipos en la red, se solicita desde la máquina Windows que haga una actualización y el paquete de Wireshark muestra todos los protocolos que cumple el paquete obtenido en la figura 15. 31 Figura 15. Paquetes de inicialización del equipo EP300 con el software ANVIZ Se observó que el software le transmite la solicitud de “actualización” en hexadecimal como se muestra en la figura 15: data “IPSICTL Data: a500000001480000f04a”. En este caso se le mostró a la empresa este resultado, y se concluyó que es muy complejo para descifrarlo con el equipo que se estaba utilizando en la actualidad para resolver este tipo de situaciones se necesitaría un switche programable y otras herramientas de comunicación que permitan imitar ese lenguaje de comunicación, por consiguiente se necesitaba como resultado de la ingeniería inversa es en binario (010101), este lenguaje si podría transmitir con una herramienta de comunicación llamada “telnet (Telecommunication network”) esta herramienta sigue un protocolo de comunicación para el manejo remoto de otra máquina, pero es limitada ya que es una cantidad de caracteres que se pueden enviar para lograr la comunicación y en hexadecimal la cantidad en binario de 0 y 1 es muy larga, por ende no se logró imitar la comunicación. Además, se intentó como prueba final la comunicación con el equipo EP300, este por defecto se comunica con el software por el puerto 5010 (este puerto se configura desde el equipo de manera manual) al realizar “telnet” a este puerto no existe una comunicación de regreso ya que, está configurado para comunicarse con un programa o lenguaje que lo entienda. 32 Una vez que se llegó a la conclusión de que con el método de “ingeniería inversa” no se podría descifrar los protocolos de comunicación ya que se tiene la limitante de que el hardware que se utilizó no es el indicado para resolver descifrar esta comunicación. Se contactó vía correo electrónico a la empresa ANVIZ (empresa que diseñó el producto EP300), estos se prestaron muy colaboradores y se les solicitó los manuales de los API para poder realizar la programación del equipo, y éstos respondieron satisfactoriamente enviándolos, esto trae una solución obvia y resuelve el inconveniente de poder descifrar la comunicación que tiene el equipo biométrico con el software, ya que se va a programar con las características que se necesiten y bajo el sistema operativo Linux. El diseño de la programación de los API quedará para un futuro proyecto con algún programador de la empresa, de esta forma se podrán asignar los datos que se necesiten. En este caso se podrá colocar directamente en la programación, las asignaciones necesarias para desarrollar las aplicaciones extras que se quieren diseñar. Una vez concluido la investigación de los protocolos de comunicación el equipo se instaló al lado de la puerta de entrada/salida del ISEIT. En esta pared se taladraron dos huecos, para empotrar el equipo, solo necesitó dos cables, el de red y el de corriente que el mismo EP300 tiene. Una vez abiertos los huecos en la pared se colocó la tapa trasera del equipo en donde encajó y quedó como se visualiza en la figura 16. 33 Figura 16. Equipo biométrico EP 300 empotrado en la pared La forma como se están realizando los registros se visualiza en la figura 17, donde desde un equipo Windows se le solicita al equipo la consulta de horarios del personal. Figura 17. Esquemas de verificación de jornada laboral De esta forma se realizan las consultas de las jornadas laborales actualmente en el ISEIT. 34 CONCLUSIÓN En este trabajo de pasantía se trabajó con el sistema operativo Linux, se utilizaron las ventajas de la virtualización, para poder manejar varias distribuciones en un solo equipo, se instalaron los protocolos de comunicación y se comprobaron utilizando el SCP. Además se instaló la herramienta de monitoreo Nagios para verificar que los servicios de una máquina estuviesen activos o inactivos y se realizó una prueba realizando “ping” a otro equipo y verificando su estado, también se instaló un servidor con Ubuntu 12.04 server y se utilizó LDAP como mecanismo de autenticación, esto para luego sincronizarlo con el software que utiliza el EP300, que es un equipo biométrico de consulta de jornadas laborales. Este equipo biométrico se empotró en la entrada/salida de ISEIT y actualmente está en funcionamiento en la empresa. Se comprobó que la utilización de Linux para Virtualizar servidores es óptimo por la manera como se maneja el nivel de seguridad y las permisologías. Además, los sistemas de comunicación TCP/IP con SSH es muy efectiva para el mantenimiento a distancia de los equipos, ya que, estando en una máquina a distancia se puede tener el control total de la máquina a distancia, y en el caso de servidores es más efectivo ya que, si se tienen servidores en distintos puntos geográficos no sería necesario la presencia física para resolver cualquier inconveniente, y colocando un servicio de monitoreo como lo es Nagios, se optimiza el tiempo en el que se detecta el problema y la solución con SSH es efectiva, no obstante en ocasiones tener el control a distancia de una máquina no es 100% confiable ya que si se necesitara ejecutar un programa en específico en un CD o llave USB no se lograría ejecutar. La instalación de un servidor LDAP con Ubuntu 12.04 es algo arriesgado, ya que por ser la última versión de Ubuntu no es estable para la incorporación de todos los servicios aunque en el presente trabajo no hubo mayor complicación no es recomendable usar estas versiones de Ubuntu para instalar servicios tan delicados como LDAP o Posfix, por su compleja configuración, es más recomendable utilizar las versiones 10,04 server ya que, es una versión estable y mucho mas documentada en la red. 35 Además la instalación del equipo biométrico EP300 es muy útil en la empresa debido a que se puede tener un mejor control del horario del personal que labora en el ISEIT, esto evita tener a una carpeta en donde tengan que anotar las horas de entrada/salida esto se pudiese falsificar y no tener el rendimiento que se espera, en cambio la huella digital es única y no es modificable. La utilización de Wireshark es indispensable hoy en día cuando se están ejecutando ataques a los servidores, o incluso conocer que está sucediendo en una red (se puede averiguar los paquetes que se están enviando), no obstante el interceptar paquetes ajenos, es un delito ya que es información privada de las personas que están haciendo uso de la red. En un futuro se espera que con los manuales de los API conseguidos en este trabajo poder desarrollar la aplicación de ANVIZ que se pueda ejecutar en Linux e incluso con los API se pueden asignar nuevas aplicaciones al sistema como, la apertura de puertas, dar los buenos días con el nombre de la persona en el altavoz del equipo, etc. Esto se pudiese realizar en una segunda etapa de este proyecto, y poder sincronizar el servidor LDAP con el programa ANVIZ y monitorearlo con Nagios todo en un solo conjunto. En virtud de la revolución tecnológica, todos los sistemas que se han ido creando hasta ahora han sido positivos a nivel mundial, específicamente el sistema operativo Linux ha sido bien utilizado como herramienta para mejorar e ir mejorando todos los procedimientos que se necesitan en empresas, para esto se necesita la unión tecnológica de la parte de hardware con software, por ende no todo puede ser programación, por ejemplo en la creación de un programa para poder abrir una puerta o crear un control de acceso, se necesita la interacción a nivel informático y electrónico para llegar a un resultado optimo, por ende Linux se ha desarrollado gracias a la dependencia de estos dos factores. 36 FUENTES DE INFORMACIÓN ISEIT Programa de Certificación Linux (PCL), [2005] Rafael Martínez [en línea] 1998. [Fecha de consulta: 13 de de abril 2012]. Disponible es www.linux-es.org ALEGSA [en línea] 1998 [Fecha de consulta 14 de mayo 2012]. Disponible en www.alegsa.com.ar/Dic/dll.php. Sergio González [en línea] [Fecha de consulta 15 de mayo 2012]. Disponible en www.linuxtotal.com. Anviz Global Inc manual del equipo EP300 [en línea] [Fecha de consulta 3 de mayo 2012] disponible en http://www.anviz.com/en/products/view.html?id=3 Oracle Virtual Box manual del programa Virtual Box [en línea] [Fecha de consulta 12 de abril 2012] Disponible en https://www.virtualbox.org/manual/UserManual.html 37 ANEXO 1 Comandos Básicos Usados en Linux: • Para el manejo de archivos: cd - sirve para cambiar el directorio compress - con este comando se comprimen archivos en formato .Z cp - hace una copia de un archivo chmod - cambia los permisos de un archivo o directorio chown - cambia el propietario del archivo o directorio df - muestra el espacio libre en disco du - muestra el espacio utilizado en disco fdformat - formatea un disquete fdisk - se utiliza para particionar unidades file - determina el tipo de archivo a través del análisis parcial de su contenido find - hace una búsqueda a un archivo determinado fsck - examina el sistema de archivos gzip - descomprime un archivo en formato GZip ln - crea un enlace simbólico o físico, dependiendo de la opción ls - lista el contenido de un directorio mkdir - crea un directorio mkfs - crea un nuevo sistema de archivos mkswap - crea un espacio de intercambio more - muestra el contenido de un archivo mount - monta una unidad o partición en el sistema de archivos mv - mueve un archivo y también se utiliza para renombrar pwd - devuelve la cadena correspondiente al directorio actual rm - borra un archivo rmdir - borra un directorio 38 swapon - activa el espacio de intercambio swapoff - desactiva el espacio de intercambio tar - empaqueta o desempaqueta un archivo en formato .tar type - muestra la ubicación de un archivo señalando su "path" umount - desmonta una unidad o partición en el sistema de archivos • Para el manejo de procesos: free - muestra la memoria libre y utilizada halt - apaga la máquina kill - mata un proceso señalando el número de éste ldd - muestra las librerías necesarias para ejecutar un proceso ps - muestra todos los procesos que se están ejecutando en el sistema pstree - muestra todos los procesos que se están ejecutando en el sistema, pero en forma de árbol reboot - reinicia el sistema shutdown - cierra el sistema top - monitorea procesos y el estado del sistema uname - muestra información del sistema • Para el manejo de usuarios: adduser - crea una cuenta de usuario chsh - este comando cambia la shell de un usuario groups - muestra el listado de grupos de usuarios del sistema id - muestra la información de usuario y grupo de un determinado usuario logout - se sale del sistema cerrando la sesión del usuario, permitiendo iniciar sesión con otro usuario passwd - cambia la contraseña de un determinado usuario su - le da privilegios de root (administrador) a un usuario 39 talk - permite hablar con otros usuarios users - lista los usuarios conectados al sistema who - muestra información de los usuarios conectados al sistema whoami - muestra nuestra información • De red: ping - manda paquetes esperando una respuesta del lugar que le indiquemos ifconfig - muestras las tarjetas de red (Ethernet) iwconfig - muestra Las tarjetas de red (Wifi) host "destino" - muestra la IP del "destino" • Para el manejo de paquetes: rpm - "opción" "paquete" - instala o desinstala el "paquete" dependiendo de la opción dpkg - "opción" "paquete" - instala o desinstala el "paquete" dependiendo de la opción, este comando solo sirve para paquetes debían. tar - "opción" "paquete" - comprime o descomprime el "paquete" de formato tar.gz, tar.tgz o tar.bz2 40 ANEXO 2 Instalación del Ubuntu 12.04 server Se busca la ruta configurar-> almacenamiento->CD, Luego En la carpeta donde esté la imagen ISO se seleccionó y Virtual Box, como se observa en la figura 18, ya tendrá la imagen ISO en el CD ROM, al iniciar la imagen virtual inició la instalación Figura 18. Búsqueda del ISO en las carpetas De esta manera se comenzará con la instalación de la imagen virtual, que será Ubuntu 12.04 server. Continúa la instalación con: • Lo primero que preguntará el instalador es el idioma que se seleccionará en este caso será Español. • En esta segunda parte se puede elegir lo que se realizará como lo muestra la figura 19, y se procederá a seleccionar la instalación. 41 Figura 19. Inicio de la instalación • País en donde se encontrará, Venezuela • Se elegirá el tipo de teclado que se usará, esto puede cambiar dependiendo del modelo de la máquina que tengas, se elegirá el teclado Latinoamericano o se puede probar para que se detecte el tipo de teclado. • Se definirá el nombre de la máquina, se colocará “servidor” • Nombre del usuario por el cual se accederá al servidor, este será “iseit” • Se estipulara la contraseña del usuario “iseit”, se colocara nuevamente. • En este paso para mejorar la seguridad nos mostrará la opción de cifrar la carpeta del usuario esto, si existen otros usuarios; o el mismo servidor se cae y algún Cracker logra entrar se le dificulte ver las carpetas. • Se conectará con la red y buscará sincronizar la hora/fecha actual. • Como previamente se explicó que para el tamaño de disco duro solo se utilizó 8,6 GB de memoria (véase en los puntos “creación de la imagen virtual”) en esta se seleccionará cuanta memoria en la Raíz (/) que será de 8 GB y de Swap que será de 590 MB se tendrá esa cantidad por que la máquina virtual suma la memoria RAM y la memoria de disco. • Se elegirá instalar las actualizaciones de seguridad, por protección del servidor, como lo muestra la figura 20 42 Figura 20. Actualizaciones de seguridad • No se instalará el GRUP • Termina de realizar la instalación y pide reiniciar el sistema, se reiniciara y mostrara esta imagen al iniciar. Figura 21. Inicio de la máquina Lo primero que se observó es que no hay entorno grafico o manejador de carpetas. 43