UNIVERSIDAD RAFAEL URDANETA

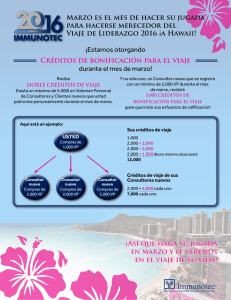

Anuncio