modelo de requerimientos técnicos para la

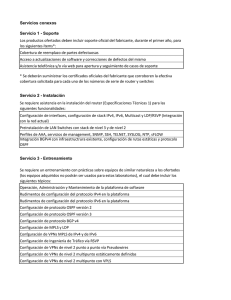

Anuncio