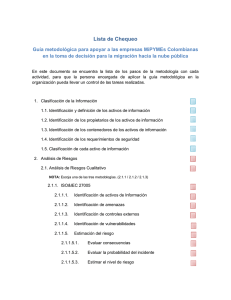

Modelo de CSIRT Colombiano

Anuncio