Administracion de Redes - Instituto Tecnológico de Cd. Victoria

Anuncio

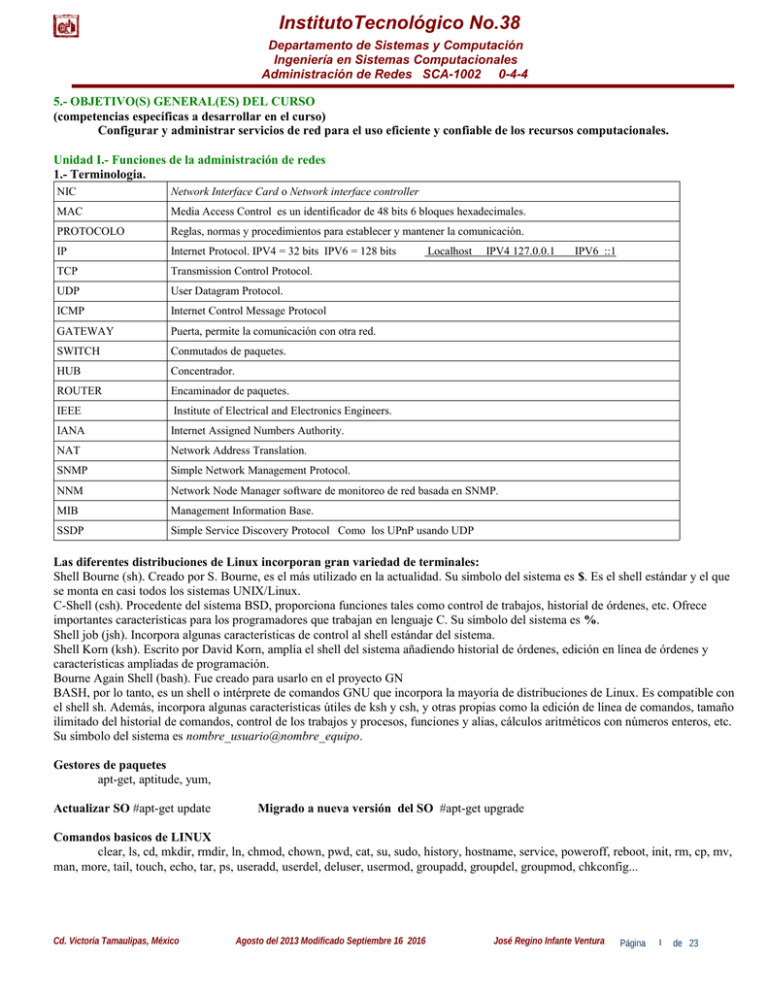

InstitutoTecnológico No.38

Departamento de Sistemas y Computación

Ingeniería en Sistemas Computacionales

Administración de Redes SCA-1002 0-4-4

5.- OBJETIVO(S) GENERAL(ES) DEL CURSO

(competencias específicas a desarrollar en el curso)

Configurar y administrar servicios de red para el uso eficiente y confiable de los recursos computacionales.

Unidad I.- Funciones de la administración de redes

1.- Terminología.

NIC

Network Interface Card o Network interface controller

MAC

Media Access Control es un identificador de 48 bits 6 bloques hexadecimales.

PROTOCOLO

Reglas, normas y procedimientos para establecer y mantener la comunicación.

IP

Internet Protocol. IPV4 = 32 bits IPV6 = 128 bits

TCP

Transmission Control Protocol.

UDP

User Datagram Protocol.

ICMP

Internet Control Message Protocol

GATEWAY

Puerta, permite la comunicación con otra red.

SWITCH

Conmutados de paquetes.

HUB

Concentrador.

ROUTER

Encaminador de paquetes.

IEEE

Institute of Electrical and Electronics Engineers.

IANA

Internet Assigned Numbers Authority.

NAT

Network Address Translation.

SNMP

Simple Network Management Protocol.

NNM

Network Node Manager software de monitoreo de red basada en SNMP.

MIB

Management Information Base.

SSDP

Simple Service Discovery Protocol Como los UPnP usando UDP

Localhost

IPV4 127.0.0.1

IPV6 ::1

Las diferentes distribuciones de Linux incorporan gran variedad de terminales:

Shell Bourne (sh). Creado por S. Bourne, es el más utilizado en la actualidad. Su símbolo del sistema es $. Es el shell estándar y el que

se monta en casi todos los sistemas UNIX/Linux.

C-Shell (csh). Procedente del sistema BSD, proporciona funciones tales como control de trabajos, historial de órdenes, etc. Ofrece

importantes características para los programadores que trabajan en lenguaje C. Su símbolo del sistema es %.

Shell job (jsh). Incorpora algunas características de control al shell estándar del sistema.

Shell Korn (ksh). Escrito por David Korn, amplía el shell del sistema añadiendo historial de órdenes, edición en línea de órdenes y

características ampliadas de programación.

Bourne Again Shell (bash). Fue creado para usarlo en el proyecto GN

BASH, por lo tanto, es un shell o intérprete de comandos GNU que incorpora la mayoría de distribuciones de Linux. Es compatible con

el shell sh. Además, incorpora algunas características útiles de ksh y csh, y otras propias como la edición de línea de comandos, tamaño

ilimitado del historial de comandos, control de los trabajos y procesos, funciones y alias, cálculos aritméticos con números enteros, etc.

Su símbolo del sistema es nombre_usuario@nombre_equipo.

Gestores de paquetes

apt-get, aptitude, yum,

Actualizar SO #apt-get update

Migrado a nueva versión del SO #apt-get upgrade

Comandos basicos de LINUX

clear, ls, cd, mkdir, rmdir, ln, chmod, chown, pwd, cat, su, sudo, history, hostname, service, poweroff, reboot, init, rm, cp, mv,

man, more, tail, touch, echo, tar, ps, useradd, userdel, deluser, usermod, groupadd, groupdel, groupmod, chkconfig...

Cd. Victoria Tamaulipas, México

Agosto del 2013 Modificado Septiembre 16 2016

José Regino Infante Ventura

Página

1

de 23

InstitutoTecnológico No.38

Departamento de Sistemas y Computación

Ingeniería en Sistemas Computacionales

Administración de Redes SCA-1002 0-4-4

Tema 1.1 Configuración.

Un administrador de red sirve a los usuarios: crea espacios de comunicación, atiende sugerencias; mantiene las herramientas y

el espacio requerido por cada usuario, a tiempo y de buena forma; mantiene en buen estado el hardware y el software de los

computadores y la(s) red(es) a su cargo; mantiene documentación que describe la red, el hardware y el software que administra; respeta

la privacidad de los usuarios y promueve el buen uso de los recursos. A cambio de tantas responsabilidades la recompensa es el buen

funcionamiento de la red como un medio que vincula personas y de los computadores y programas como herramientas para agilizar

algunas labores que dan tiempo y dar tiempo para realizar otras.

El administrador de red debe conocer las reglas del super usuario de las máquinas que administra. Desde esa cuenta puede

configurar servicios y establecer políticas que afectarán a todos los usuarios. Algunas de las labores que sólo pueden hacerse desde

esta cuenta son:

* Nombre de la cuenta que permite administrar un Sistema Operativo.

* Apagar el equipo.

* Configurar los programas que se inician junto con el sistema.

* Administrar cuentas de usuarios.

* Administrar los programas y la documentación instalada.

* Configurar los programas y los dispositivos.

* Configurar la zona geográfica, fecha y hora.

* Administrar espacio en discos y mantener copias de respaldo.

* Configurar servicios que funcionarán en red.

* Solucionar problemas con dispositivos o programas. Labor que resulta en ocasiones la más dispendiosa, pero que se facilitará

entre más aprenda del sistema y la red a su cargo.

Las actividades que se desempeñan en la administración de configuración son:

* La planeación y diseño de la red

La meta de esta actividad es satisfacer los requerimientos inmediatos y futuros de la red. Contempla varias etapas, algunas son:

* Reunir las necesidades de la red.

* Diseñar la topología de la red.

* Determinar y seleccionar la infraestructura de red basada en los requerimientos técnicos y en la topología propuesta.

* En caso de redes grandes, diseñar la distribución de tráfico mediante algún mecanismo de ruteo.

* Si el servicio satisfacen las necesidades, se debe planear a su implementación.

Tema 1.2 Fallas.

Se encarga de todos los procedimientos para el manejo de los sistemas de alarmas, equipos de prueba, además proporciona

respuestas inteligentes a las quejas de los clientes y realiza manejo de incidencias.

Para saber si existe un problema en la red se cuentan con varios mecanismos como se mencionan a continuación:

Herramientas de monitoreo

netstat -rn

Sniffer: Ethereal

Nagios

route -FC

getmac

snmp

Reportes de estado

ping

ipconfig

Sistemas de Monitoreo

nslookup

Traceroute o tracert

arp -a

HP Openview

dig

cat /sys/class/net/*/address

net

host -v NombreHost

Antes de instalar nagios actualizar:

apt-get -y update

apt-get -y install apache2

apt-get -y install mysql-server php5-mysql

apt-get -y install php5 libapache2-mod-php5 php5-mcrypt

apt-get -y install php5-cgi php5-gd php5-common php5-curl

apt-get -y install build-essential

apt-get -y install libgd2-xpm-dev openssl libssl-dev xinetd apache2-utils unzip curl

useradd nagios

groupadd nagcmd

usermod -a -G nagcmd nagios

cd /tmp

curl -L -O https://assets.nagios.com/downloads/nagioscore/releases/nagios-4.1.1.tar.gz

Cd. Victoria Tamaulipas, México

Agosto del 2013 Modificado Septiembre 16 2016

José Regino Infante Ventura

Página

2

de 23

InstitutoTecnológico No.38

Departamento de Sistemas y Computación

Ingeniería en Sistemas Computacionales

Administración de Redes SCA-1002 0-4-4

tar xvf nagios-4.1.1.tar.gz

cd nagios-4.1.1

./configure --with-nagios-group=nagios --with-command-group=nagcmd

make all

make install

make install-commandmode

make install-init

make install-config

/usr/bin/install -c -m 644 sample-config/httpd.conf /etc/apache2/sites-available/nagios.conf

usermod -G nagcmd www-data

cd /tmp

curl -L -O http://nagios-plugins.org/download/nagios-plugins-2.1.1.tar.gz

tar -xvf nagios-plugins-2.1.1.tar.gz

cd nagios-plugins-2.1.1

./configure --with-nagios-user=nagios --with-nagios-group=nagios --with-openssl

make

make install

cd /tmp

curl -L -O http://downloads.sourceforge.net/project/nagios/nrpe-2.x/nrpe-2.15/nrpe-2.15.tar.gz

tar xvf nrpe-2.15.tar.gz

cd nrpe-2.15

./configure --enable-command-args --with-nagios-user=nagios --with-nagios-group=nagios --with-ssl=/usr/bin/openssl --with-ssllib=/usr/lib/x86_64-linux-gnu

make all

make install

make install-xinetd

make install-daemon-config

Modificamos el fichero /etc/xinetd.d/nrpe y modificamos la línea only_from y añadimos la IP de nuestro servidor:

nano /etc/xinetd.d/nrpe

only_from = 127.0.0.1 192.168.0.100

service xinetd restart

Configurar Nagios

Primero de todo crearemos una nueva carpeta, donde ubicaremos la configuración de nuestros servidores:

mkdir /usr/local/nagios/etc/servers

Modificamos el fichero de configuración principal:

nano /usr/local/nagios/etc/nagios.cfg

Y descomentamos la siguiente línea:

#cfg_dir=/usr/local/nagios/etc/servers

Guardamos y salimos.

Configurar contactos

Modificamos el fichero de contactos, para añadir nuestro correo electrónico:

/usr/local/nagios/etc/objects/contacts.cfg

Modificamos la línea “mail” con nuestro correo electrónico, guardamos y cerramos.

Configuramos el comando check_nrpe

Para que el plugin NRPE monitorice nuestro servidor, debemos modificar el fichero:

nano /usr/local/nagios/etc/objects/commands.cfg

Cd. Victoria Tamaulipas, México

Agosto del 2013 Modificado Septiembre 16 2016

José Regino Infante Ventura

Página

3

de 23

InstitutoTecnológico No.38

Departamento de Sistemas y Computación

Ingeniería en Sistemas Computacionales

Administración de Redes SCA-1002 0-4-4

Y añadimos al final del fichero:

define command{

command_name check_nrpe

command_line $USER1$/check_nrpe -H $HOSTADDRESS$ -c $ARG1$

}

Guardamos y salimos

Configurar Apache

Habilitamos los módulos de Apache ‘rewrite’ y ‘cgi’:

a2enmod rewrite

a2enmod cgi

Asignamos una contraseña para el usuario ‘nagiosadmin” que utilizaremos para acceder a la web:

htpasswd -c /usr/local/nagios/etc/htpasswd.users nagiosadmin

Creamos un enlace simbólico utilizando ln, que apunte a la carpeta de sites-enabled de Apache:

ln -s /etc/apache2/sites-available/nagios.conf /etc/apache2/sites-enabled/

Reiniciamos Nagios y Apache:

service nagios start

service apache2 restart

Añadimos Nagios al arranque del sistema, mediante un enlace simbólico:

ln -s /etc/init.d/nagios /etc/rcS.d/S99nagios

Comprobamos que la configuración es correcta:

/usr/local/nagios/bin/nagios -v /usr/local/nagios/etc/nagios.cfg

Problemas en el arranque

Si al arrancar el servicio nos devuelve el siguiente mensaje:

Failed to start nagios.service: Unit nagios.service failed to load: No such file or directory.

Debemos copiar el fichero /etc/init.d/skeleton a /etc/init.d/nagios

cp /etc/init.d/skeleton /etc/init.d/nagios

Y añadimos las siguientes líneas:

DESC="Nagios"

NAME=nagios

DAEMON=/usr/local/nagios/bin/$NAME

DAEMON_ARGS="-d /usr/local/nagios/etc/nagios.cfg"

PIDFILE=/usr/local/nagios/var/$NAME.lock

Modificamos los permisos del fichero:

chmod +x /etc/init.d/nagios

Y arrancamos el servicio:

/etc/init.d/nagios start

Y si todo ha ido bien ya podemos ir a nuestro navegador, escribiendo http://nuestra-ip/nagios

La administración de fallas maneja las condiciones de error en todos los componentes de la red, en las siguientes fases:

Monitoreo de Alarmas.- Se realiza la notificación de la existencia de una falla y del lugar donde se ha generado, esto se puede realizar

con el auxilio de las herramientas basadas en el protocolo SNMP. Las alarmas pueden ser caracterizadas por su tipo y su severidad.

* Tipos de alarmas.- Alarmas en las comunicaciones, de procesos, de equipos, ambientales y en el servicio.

* Severidad de las alarmas.- Crítica, mayor, menor y indefinida.

Cd. Victoria Tamaulipas, México

Agosto del 2013 Modificado Septiembre 16 2016

José Regino Infante Ventura

Página

4

de 23

InstitutoTecnológico No.38

Departamento de Sistemas y Computación

Ingeniería en Sistemas Computacionales

Administración de Redes SCA-1002 0-4-4

Localización de Fallas.- Determinar el origen de la falla.

Pruebas de Diagnóstico.- Diseñar y realizar pruebas que apoyen la localización de una falla (Pruebas de conectividad física, pruebas de

conectividad lógica, pruebas de medición).

Corrección de Fallas.- Es la etapa donde se recuperan las fallas, las cuales pueden depender de la tecnología de red.

Administración de Reportes.- Registrar y dar seguimiento a todos los reportes generados por los usuarios o por el mismo administrador

de la red.

El ciclo de vida de la administración de reportes se divide en 4 áreas:

1.- Creación de Reportes.- Un reporte es creado después de haber recibido una notificación sobre la existencia de un

problema en la red.

2.- Seguimiento a Reporte.- La administración de reportes debe permitir al administrador dar seguimiento de cada

acción tomada para solucionar el problema, y conocer el estado histórico y actual del reporte.

3.- Manejo de Reportes.- El administrador debe ser capaz de tomar ciertas acciones cuando un reporte está en curso.

4.- Finalización de Reportes.- Una vez que el problema reportado ha sido solucionado, el administrador del sistema de

reportes, debe dar por cerrado el reporte.

Tema 1.3 Contabilidad.

Se encarga del conteo del tiempo de conexión y terminación, número de mensajes transmitidos y recibidos, nombre del punto de acceso

al servicio, razón por la que terminó la conexión y el control de Inventarios.

Este servicio provee datos concernientes al cargo por uso de la red. Entre los datos proporcionados están los siguientes:

•Tiempo de conexión y terminación.

•Número de mensajes transmitidos y recibidos.

•Nombre del punto de acceso al servicio.

•Razón por la que terminó la conexión.

Se encarga también de las mediciones, control de costes y facturación de los clientes.

La estadística de red es de gran importancia, ya que esta permite el manejo de la contabilidad, la resolución de problemas, la realización

de pronósticos a largo plazo, la planificación de la capacidad entre otras.

Las herramientas de gestión generalmente tienen funcionalidades estadísticas.

Tema 1.4 Desempeño.

Se encarga de las actividades que mantienen la visión a corto plazo de la calidad de los servicios (QoS).

Tiene como objetivo asegurar el funcionamiento óptimo de la red, lo que incluye: El número de paquetes que se transmiten por

segundo, tiempos pequeños de respuesta y disponibilidad de la red.

La administración del rendimiento se divide en 2 etapas: monitoreo y análisis.

Monitoreo.El monitoreo consiste en observar y recolectar la información referente al comportamiento de la red.

iftop Los usuarios de Linux están familiarizados, generalmente, con Top. Esta herramienta es un monitor del sistema que nos

permite conocer en tiempo real todos los procesos que se están ejecutando en nuestro sistema y pudiendo administrarlos fácilmente.

Iftop es una aplicación similar a Top pero especializada en la monitorización de la red, pudiendo conocer así multitud de detalles

respecto a la red y todos los procesos que están haciendo uso de ella.

nload Una herramienta que dibuja, en modo ASCII, una gráfica con el consumo acumulado de red.

dstat Un monitor algo menos conocido que los anteriores pero que también suele venir por defecto en muchas distribuciones.

tcpdump Volcado de trafico en la red.

tcpflow

Análisis.Una vez recolectada la información mediante la actividad de monitoreo, es necesario interpretarla para determinar el

comportamiento de la red y tomar decisiones adecuadas que ayuden a mejorar su desempeño.

Tema 1.5 Seguridad.

Cd. Victoria Tamaulipas, México

Agosto del 2013 Modificado Septiembre 16 2016

José Regino Infante Ventura

Página

5

de 23

InstitutoTecnológico No.38

Departamento de Sistemas y Computación

Ingeniería en Sistemas Computacionales

Administración de Redes SCA-1002 0-4-4

Se encarga de controlar el acceso de los clientes a la red de datos y a los recursos.

La estructura administrativa de la red debe tener mecanismos de seguridad buenos para lo siguiente: Identificación y autentificación del

usuario, una clave de acceso y un password, autorización de acceso a los recursos, es decir, solo personal autorizado.

Confidencialidad, entre otros.

Tiene como objetivo controlar el acceso a los recursos de la red de acuerdo a lo establecido localmente de modo que la red no pueda ser

saboteada y que no pueda accederse a información importante sin la debida autorización. Estos sistemas trabajan subdividiendo los

recursos de la red en áreas autorizadas y áreas no autorizadas.

Generalmente involucra los siguientes pasos:

1. Identifica los recursos sensibles de la red.

2. Determina correspondencia entre recursos sensibles de la red y series de usuarios.

3. Monitorea los puntos de acceso a recursos sensibles de la red.

4. Registra los accesos no autorizados a recursos sensibles de la red.

Cd. Victoria Tamaulipas, México

Agosto del 2013 Modificado Septiembre 16 2016

José Regino Infante Ventura

Página

6

de 23

InstitutoTecnológico No.38

Departamento de Sistemas y Computación

Ingeniería en Sistemas Computacionales

Administración de Redes SCA-1002 0-4-4

Unidad II: Servicios de red

Los servicios de red son instalados en uno o más servidores para permitir el compartir recursos a computadoras clientes.

2.0.- Protocolos.

Un protocolo de red designa el conjunto de reglas que rigen el intercambio de información a través de una red de

computadoras.

El modelo OSI de capas establece una pila de protocolos especializados que debe ser idéntica en emisor y receptor. La

mencionada pila OSI está ordenada desde el modelo físico de la red hasta niveles abstractos como el de aplicación o de presentación.

Listado de protocolos según su capa por bps

Esta es una lista incompleta de los protocolos de red individuales, categorizada por sus capas más cercanas del modelo de OSI.

ISDN: servicios integrados de red digital.

PDH (Plesiochronous Digital Hierarchy): jerarquía digital plesiócrona.

a) E-portador (E1, E3, etc.).

b) T-portador (T1, T3, etc.).

RS-232: una línea interfaz serial desarrollada originalmente para conectar los módems y las terminales

SDH (Synchronous Digital Hierarchy): jerarquía digital síncrona.

SONET: establecimiento de una red óptica síncrona.

Protocolos de la capa 2 (capa de transmisión de datos)

ARCnet.

CDP (Cisco Discovery Protocol): protocolo de detección de Cisco.

DCAP: protocolo de acceso del cliente de la conmutación de la transmisión de datos.

Econet.

Ethernet.

FDDI: interfaz de distribución de datos en fibra.

Frame Relay.

HDLC

LocalTalk.

L2F: protocolo de la expedición de la capa 2.

L2TP: protocolo de túnel capa 2.

LAPD (Link Access Protocol for D-channel: protocolo de acceso de enlace para los canales tipo D) son procedimientos de acceso de

vínculo en el canal D.

LLDP (Link Layer Discovery Protocol): protocolo de detección de nivel de vínculo.

LLDP-MED: protocolo del detección de la capa de vínculo - detección del punto final de los medios.

PPP: protocolo punto a punto.

PPTP: protocolo túnel punto a punto.

SLIP (Serial Line Internet Protocol: protocolo de Internet de línea serial), un protocolo obsoleto.

StarLan.

STP (Spanning Tree Protocol): protocolo del árbol esparcido.

Token ring.

VTP VLAN: trunking virtual protocol para LAN virtual.

Protocolos de la capa 2+3

ATM: modo de transferencia asíncrona.

Capítulo el relais, una versión simplificada de X.25.

MPLS: conmutación multiprotocolo de la etiqueta.

Señalando el sistema 7, también llamado SS7, C7 y CCIS7; un común PSTN control protocolo.

X.25

Protocolos de la capa 3 (capa de red)

AppleTalk

ARP (Address Resolution Protocol): protocolo de resolución de direcciones.

BGP (Border Gateway Protocol: protocolo de frontera de entrada).

EGP (Exterior Gateway Protocol: protocolo de entrada exterior).

ICMP (Internet Control Message Protocol: protocolo de mensaje de control de Internet).

IGMP: protocolo de la gerencia del grupo de Internet.

Cd. Victoria Tamaulipas, México

Agosto del 2013 Modificado Septiembre 16 2016

José Regino Infante Ventura

Página

7

de 23

InstitutoTecnológico No.38

Departamento de Sistemas y Computación

Ingeniería en Sistemas Computacionales

Administración de Redes SCA-1002 0-4-4

IPv4: protocolo de internet versión 4.

IPv6: protocolo de internet versión 6.

IPX: red interna del intercambio del paquete.

IS-IS: sistema intermedio a sistema intermedio.

MPLS: multiprotocolo de conmutaciòn de etiquetas.

OSPF: abrir la trayectoria más corta primero.

RARP: protocolo de resoluciòn de direcciones inverso.

Protocolos de la capa 3+4

XNS: Servicios de red de Xerox.

Protocolos de la capa 4 (capa de transporte)

IL: convertido originalmente como capa de transporte para 9P.

SPX: intercambio ordenado del paquete.

SCTP: protocolo de la transmisión del control de la corriente.

TCP: protocolo del control de la transmisión.

UDP: usuario del protocolo del datagrama.

Sinec H1: para el telecontrol.

Protocolos de la capa 5 (capa de sesión)

9P distribuyó el protocolo del sistema de archivos (ficheros) desarrollado originalmente como parte del plan 9.

NCP: protocolo de la base de NetWare.

NFS: red de sistema de archivos (ficheros).

SMB: bloque del mensaje del servidor (Internet común FileSystem del aka CIFS).NLCS.

Protocolos de la capa 7 (aplicación)

El nivel de aplicación o capa de aplicación es el séptimo nivel del modelo OSI y el cuarto de la pila TCP.

En esta capa aparecen diferentes protocolos y servicios: Protocolos:

FTP (File Transfer Protocol - Protocolo de transferencia de archivos) para transferencia de archivos.

DNS (Domain Name Service - Servicio de nombres de dominio).

DHCP (Dynamic Host Configuration Protocol - Protocolo de configuración dinámica de anfitrión).

HTTP (HyperText Transfer Protocol) para acceso a páginas web.

HTTPS (Hypertext Transfer Protocol Secure) Protocolo seguro de transferencia de hipertexto.

POP (Post Office Protocol) para recuperación de correo electrónico.

SMTP (Simple Mail Transport Protocol) para envío de correo electrónico.

SSH (Secure SHell)

TELNET para acceder a equipos remotos.

TFTP (Trivial File Transfer Protocol).

LDAP (Lightweight Directory Access Protocol).

XMPP, (Extensible Messaging and Presence Protocol) - Protocolo estándar para mensajería instantánea.

2.1 DHCP Puertos 67/UDP (servidor) y 68/UDP (cliente).

Dynamic Host Configuration Protocol, en español «protocolo de configuración dinámica de host») es un protocolo de red que permite a

los clientes de una red IP obtener sus parámetros de configuración automáticamente. Se trata de un protocolo de tipo cliente/servidor en

el que generalmente un servidor posee una lista de direcciones IP dinámicas y las va asignando a los clientes conforme éstas van

quedando libres, sabiendo en todo momento quién ha estado en posesión de esa IP, cuánto tiempo la ha tenido y a quién se la ha

asignado después.

DHCP Discovery es una solicitud DHCP realizada por un cliente de este protocolo para que el servidor DHCP de dicha red de

computadoras le asigne una dirección IP y otros Parámetros DHCP como la máscara de red o el nombre DNS.4

DHCP Offer es el paquete de respuesta del Servidor DHCP a un cliente DHCP ante su petición de la asignación de los Parámetros

DHCP. Para ello involucra su dirección MAC (Media Access Control).

DHCP Request El cliente selecciona la configuración de los paquetes recibidos de DHCP Offer. Una vez más, el cliente solicita una

dirección IP específica que indicó el servidor.

Desde el gestor de paquetes synaptic buscar isc-dhcp-serve, seleccionarlo para instalarlo; o bien haciendo uso del gestor de paquetes en

modo texto apt-get -y install isc-dhcp-server editar los siguentes archivos: nano /etc/dhcp/dhcp.conf

nano /etc/default/isc-dhcpserver para arrancar el servicio service isc-dhcp-server start

Cd. Victoria Tamaulipas, México

Agosto del 2013 Modificado Septiembre 16 2016

José Regino Infante Ventura

Página

8

de 23

InstitutoTecnológico No.38

Departamento de Sistemas y Computación

Ingeniería en Sistemas Computacionales

Administración de Redes SCA-1002 0-4-4

Configuración del servidor DHCP

Interfaz red exterior

Interfaz red interna dhcpserver

/etc/dhcp/dhcp.conf

/etc/default/isc-dhcp-server

/etc/resolc.conf

/etc/bind/db.250

/etc/bind/db.ejemplo.tec

/etc/hostname

Cd. Victoria Tamaulipas, México

Agosto del 2013 Modificado Septiembre 16 2016

José Regino Infante Ventura

Página

9

de 23

InstitutoTecnológico No.38

Departamento de Sistemas y Computación

Ingeniería en Sistemas Computacionales

Administración de Redes SCA-1002 0-4-4

DHCP Cliente

/etc/resolv.conf

2.2 DNS Puerto 53 TCP y UDP: Domain Name System o DNS (Sistema de Nombres de Dominio) es un sistema de nomenclatura

jerárquica para computadoras, servicios o cualquier recurso conectado a Internet o a una red privada. Este sistema asocia información

variada con nombres de dominios asignado a cada uno de los participantes. Su función más importante, es traducir (resolver) nombres

inteligibles para las personas en identificadores binarios asociados con los equipos conectados a la red, esto con el propósito de poder

localizar y direccionar estos equipos mundialmente.

Para la operación práctica del sistema DNS se utilizan tres componentes principales:

Los Clientes fase 1: Un programa cliente DNS que se ejecuta en la computadora del usuario y que genera peticiones

DNS de resolución de nombres a un servidor DNS (Por ejemplo: ¿Qué dirección IP corresponde a nombre.dominio?);

Los Servidores DNS: Que contestan las peticiones de los clientes. Los servidores recursivos tienen la capacidad de reenviar la

petición a otro servidor si no disponen de la dirección solicitada.

Y las Zonas de autoridad, es una parte del espacio de nombre de dominios sobre la que es responsable un servidor DNS, que puede

tener autoridad sobre varias zonas. ( Por ejemplo : subdominio .ORG, .COM, etc).

Un nombre de dominio usualmente consiste en dos o más partes (técnicamente «etiquetas»), separadas por puntos cuando se

las escribe en forma de texto. Por ejemplo, www.example.com o es.wikipedia.org

A la etiqueta ubicada más a la derecha se le llama dominio de nivel superior (en inglés top level domain). Como com en

www.ejemplo.com o org en es.wikipedia.org

Cada etiqueta a la izquierda especifica una subdivisión o subdominio. Nótese que "subdominio" expresa dependencia relativa,

no dependencia absoluta. En teoría, esta subdivisión puede tener hasta 127 niveles, y cada etiqueta puede contener hasta 63 caracteres,

pero restringidos a que la longitud total del nombre del dominio no exceda los 255 caracteres, aunque en la práctica los dominios son

casi siempre mucho más cortos.

Finalmente, la parte más a la izquierda del dominio suele expresar el nombre de la máquina (en inglés hostname). El resto del

nombre de dominio simplemente especifica la manera de crear una ruta lógica a la información requerida. Por ejemplo, el dominio

es.wikipedia.org tendría el nombre de la máquina "es", aunque en este caso no se refiere a una máquina física en particular.

El DNS consiste en un conjunto jerárquico de servidores DNS. Cada dominio o subdominio tiene una o más zonas de

autoridad que publican la información acerca del dominio y los nombres de servicios de cualquier dominio incluido. La jerarquía de

las zonas de autoridad coincide con la jerarquía de los dominios. Al inicio de esa jerarquía se encuentra los servidores raíz: los

servidores que responden cuando se busca resolver un dominio de primer y segundo nivel.

Tipos de servidores DNS

Primarios o maestros: Guardan los datos de un espacio de nombres en sus ficheros.

Secundarios o esclavos: Obtienen los datos de los servidores primarios a través de una transferencia de zona.

Locales o caché: Funcionan con el mismo software, pero no contienen la base de datos para la resolución de nombres. Cuando se les

realiza una consulta, estos a su vez consultan a los servidores DNS correspondientes, almacenando la respuesta en su base de datos para

agilizar la repetición de estas peticiones en el futuro continuo o libre.

Cd. Victoria Tamaulipas, México

Agosto del 2013 Modificado Septiembre 16 2016

José Regino Infante Ventura

Página

10 de 23

InstitutoTecnológico No.38

Departamento de Sistemas y Computación

Ingeniería en Sistemas Computacionales

Administración de Redes SCA-1002 0-4-4

Existen dos tipos de consultas que un cliente puede hacer a un servidor DNS, la iterativa y la recursiva.

Resolución recursiva

Las resoluciones recursivas consisten en la respuesta completa que el servidor de nombres pueda dar. El

servidor de nombres consulta sus datos locales (incluyendo su caché) buscando los datos solicitados. El servidor encargado de hacer la

resolución realiza iterativamente preguntas a los diferentes DNS de la jerarquía asociada al nombre que se desea resolver, hasta

descender en ella hasta la máquina que contiene la zona autoritativa para el nombre que se desea resolver.

Resolución iterativa

En las resoluciones iterativas, el servidor no tiene la información en sus datos locales, por lo que busca y se

pone en contacto con un servidor DNS raíz, y en caso de ser necesario repite el mismo proceso básico (consultar a un servidor remoto y

seguir a la siguiente referencia) hasta que obtiene la mejor respuesta a la pregunta.

Cuando existe más de un servidor autoritario para una zona, Bind utiliza el menor valor en la métrica RTT (round-trip time) para

seleccionar el servidor. El RTT es una medida para determinar cuánto tarda un servidor en responder una consulta.

Tipos de registros DNS

A = Address – (dirección) Este registro se usa para traducir nombres de servidores de alojamiento a direcciones IPv4.

AAAA = Address – (dirección) Este registro se usa en IPv6 para traducir nombres de hosts a direcciones IPv6.

CNAME = Canonical Name – (nombre canónico) Se usa para crear nombres de servidores de alojamiento adicionales, o alias, para los

servidores de alojamiento de un dominio. Es usado cuando se están corriendo múltiples servicios (como FTP y servidor web) en un

servidor con una sola dirección IP. Cada servicio tiene su propia entrada de DNS (como ftp.ejemplo.com. y www.ejemplo.com.). Esto

también es usado cuando corres múltiples servidores HTTP, con diferentes nombres, sobre el mismo host. Se escribe primero el alias y

luego el nombre real. Ej. Ejemplo1 IN CNAME ejemplo2

NS = Name Server – (Servidor de Nombres) Define la asociación que existe entre un nombre de dominio y los servidores de nombres

que almacenan la información de dicho dominio. Cada dominio se puede asociar a una cantidad cualquiera de servidores de nombres.

MX = Mail Exchange – (registro de intercambio de correo) Asocia un nombre de dominio a una lista de servidores de intercambio de

correo para ese dominio. Tiene un balanceo de carga y prioridad para el uso de uno o más servicios de correo.

PTR = Pointer – (indicador) También conocido como 'registro inverso', funciona a la inversa del registro A, traduciendo IPs en nombres

de dominio. Se usa en el archivo de configuración de la zona DNS inversa.

SOA = Start of authority – (Autoridad de la zona) Proporciona información sobre el servidor DNS primario de la zona.

HINFO = Host INFOrmation – (información del sistema informático) Descripción del host, permite que la gente conozca el tipo de

máquina y sistema operativo al que corresponde un dominio.

TXT = TeXT - (Información textual) Permite a los dominios identificarse de modos arbitrarios.

LOC = LOCalización - Permite indicar las coordenadas del dominio.

WKS - Generalización del registro MX para indicar los servicios que ofrece el dominio. Obsoleto en favor de SRV.

SRV = SeRVicios - Permite indicar los servicios que ofrece el dominio. RFC 2782. Excepto MX y NS. Hay que incorporar el nombre

del servicio, protocolo, dominio completo, prioridad del servicio, peso, puerto y el equipo completo. Esta es la sintaxis correspondiente:

Servicio.Protocolo.Dominio-completo IN SRV Prioridad.Peso.Puerto.Equipo-Completo

SPF = Sender Policy Framework - Ayuda a combatir el spam. En este registro se especifica cual o cuales hosts están autorizados a

enviar correo desde el dominio dado. El servidor que recibe, consulta el SPF para comparar la IP desde la cual le llega con los datos de

este registro.

ANY = Toda la información de todos los tipos que exista.

//Antes de instalar poner nombre al equipo e IP fija ala interfaz de red.

// Instalación del servidor DNS bind

# apt-get install bind9 dnsutils

// Arranque del servidor DNS

# /etc/init.d/bind9 restart

Cd. Victoria Tamaulipas, México

Agosto del 2013 Modificado Septiembre 16 2016

José Regino Infante Ventura

Página

11 de 23

InstitutoTecnológico No.38

Departamento de Sistemas y Computación

Ingeniería en Sistemas Computacionales

Administración de Redes SCA-1002 0-4-4

Configuración del Sistema de Nombres de Dominio

/etc/resolv.conf

/etc/bind

/etc/bind/db.ejemplo.tec

/etc/bind/db.250

/etc/bind/named.conf.local

2.3 Telnet Puerto 23 (TCP/UDP) Telnet (Telecommunication Network1 ) es el nombre de un protocolo de red que nos permite viajar a

otra máquina para manejarla remotamente como si estuviéramos sentados delante de ella. También es el nombre del programa

informático que implementa el cliente. Para que la conexión funcione, como en todos los servicios de Internet, la máquina a la que se

acceda debe tener un programa especial que reciba y gestione las conexiones. El puerto que se utiliza generalmente es el 23 TCP.

Manejo básico de telnet.

Para iniciar una sesión con un intérprete de comandos de otro ordenador, puede emplear el comando telnet seguido del nombre o la

dirección IP de la máquina en la que desea trabajar, por ejemplo si desea conectarse a la máquina purpura.micolegio.edu.com deberá

teclear telnet purpura.micolegio.edu.com, y para conectarse con la dirección IP 1.2.3.4 deberá utilizar telnet 1.2.3.4.

Una vez conectado, podrá ingresar el nombre de usuario y contraseña remoto para iniciar una sesión en modo texto a modo de consola

virtual (ver Lectura Sistema de usuarios y manejo de clave). La información que transmita (incluyendo su clave) no será protegida o

cifrada y podría ser vista en otros computadores por los que se transite la información (la captura de estos datos se realiza con un packet

sniffer).

Una alternativa más segura para telnet, pero que requiere más recursos del computador, es SSH. Este cifra la información antes de

transmitirla, autentica la máquina a la cual se conecta y puede emplear mecanismos de autenticación de usuarios más seguros.

Actualmente hay sitios para hackers en los que se entra por telnet y se van sacando las password para ir pasando de nivel, ese uso de

telnet aun es vigente.

#apt-get install inetutils-telnetd

2.4 SSH Puerto 22 TCP: SSH (Secure SHell, intérprete de órdenes seguro) es el nombre de un protocolo y del programa que lo

implementa, y sirve para acceder a máquinas remotas a través de una red. Permite manejar por completo la computadora mediante un

intérprete de comandos, y también puede redirigir el tráfico de X para poder ejecutar programas gráficos si tenemos ejecutando un

Servidor X (en sistemas Unix y Windows).

Además de la conexión a otros dispositivos, SSH nos permite copiar datos de forma segura (tanto archivos sueltos como simular

sesiones FTP cifradas), gestionar claves RSA para no escribir claves al conectar a los dispositivos y pasar los datos de cualquier otra

aplicación por un canal seguro tunelizado mediante SSH.

Desde cualquier distrubución basalda en UNIX o con el programa filezilla.

Instalando OpenSSH

# aptitude install openssh-server

Configurarlo las opciones que trae por defecto siempre hay que cambiarlas para disminuir los riesgos deseguridad.

# nano /etc/ssh/sshd_config

Modificar:

El puerto 22 que es el default del servicio SSH por cualquier otro por ejemplo 1234:

port 1234

No permitir conecciones como root..

Cd. Victoria Tamaulipas, México

Agosto del 2013 Modificado Septiembre 16 2016

José Regino Infante Ventura

Página

12 de 23

InstitutoTecnológico No.38

Departamento de Sistemas y Computación

Ingeniería en Sistemas Computacionales

Administración de Redes SCA-1002 0-4-4

PermitRootLogin no

Por default podemos accesar desde cualquier red, pero si solo queremos que desde nuestra red privada se pueda conectar entonces

debemos especificar la IP, o el rango de IP...

ListenAddress 0.0.0.0 ##Default

Permitir el acceso a ciertos usuarios de la siguiente manera:

AllowUsers tusuario, miotrousuario

Por último reiniciamos el servicio:

# /etc/init.d/ssh restart

To enable SSH login for a root user on Debian Linux system you need to first configure SSH server. Open /etc/ssh/sshd_config and

change the following line: FROM:

PermitRootLogin without-password

TO:

PermitRootLogin yes

Once you made the above change restart your SSH server: # /etc/init.d/ssh restart

[ ok ] Restarting ssh (via systemctl): ssh.service

2.5 FTP y TFTP (File Transfer Protocol - Protocolo de Transferencia de Archivos) en informática, es un protocolo de red para la

transferencia de archivos entre sistemas conectados a una red TCP (Transmission Control Protocol), basado en la arquitectura clienteservidor. Desde un equipo cliente se puede conectar a un servidor para descargar archivos desde él o para enviarle archivos,

independientemente del sistema operativo utilizado en cada equipo.

El Servicio FTP es ofrecido por la capa de Aplicación del modelo de capas de red TCP/IP al usuario, utilizando normalmente el puerto

de red 20 y el 21. Un problema básico de FTP es que está pensado para ofrecer la máxima velocidad en la conexión, pero no la máxima

seguridad, ya que todo el intercambio de información, desde el login y password del usuario en el servidor hasta la transferencia de

cualquier archivo, se realiza en texto plano sin ningún tipo de cifrado, con lo que un posible atacante puede capturar este tráfico, acceder

al servidor, o apropiarse de los archivos transferidos.

•FTP es un protocolo de transferencia de archivo completo orientado a la sesión, general propósito. TFTP se utiliza como un protocolo

de transferencia de archivos de propósito especial básica.

•FTP puede utilizarse de forma interactiva. TFTP permite a sólo unidireccional transferencia de archivos.

•FTP depende de TCP, conexión orientada y proporciona control confiable. TFTP depende de UDP, requiere menos sobrecarga y no

proporciona prácticamente ningún control.

•FTP proporciona autenticación de usuario. TFTP no.

•FTP utiliza números de puerto TCP conocidos: 20 para datos y 21 para el cuadro de diálogo de conexión. TFTP utiliza número de

puerto UDP 69 para su actividad de transferencia de archivos.

TFTP son las siglas de Trivial file transfer Protocol (Protocolo de transferencia de archivos trivial).

Es un protocolo de transferencia muy simple semejante a una versión básica de FTP. TFTP a menudo se utiliza para transferir pequeños

archivos entre ordenadores en una red, como cuando un terminal X Window o cualquier otro cliente ligero arranca desde un servidor de

red.

Algunos detalles del TFTP:

•No puede listar el contenido de los directorios.

•No existen mecanismos de autenticación o cifrado.

•Se utiliza para leer o escribir archivos de un servidor remoto.

•Soporta tres modos diferentes de transferencia, "netascii", "octet" y "mail", de los que los dos primeros corresponden a los modos

"ascii" e "imagen" (binario) del protocolo FTP.

Ya que TFTP utiliza UDP, no hay una definición formal de sesión, cliente y servidor, aunque se considera servidor a aquel que abre el

puerto 69 en modo UDP, y cliente a quien se conecta.

Comandos de ftp:

close o disconnect Finaliza una conexión FTP sin cerrar el programa cliente.

prompt Activa/desactiva la confirmación por parte del usuario de la ejecución de comandos. Por ejemplo al borrar múltiples archivos.

pwd Muestra el directorio activo en el servidor.

status Muestra el estado actual de la conexión.

? o help Muestra una lista de los comandos disponibles.

append nombre del archivo Continua una descarga que se ha cortado previamente.

bell Activa/desactiva la reproducción de un sonido cuando ha terminado cualquier proceso de transferencia de archivos.

glob Activa/desactiva la visualización de nombres largos de nuestro PC.

literal Con esta orden se pueden ejecutar comandos del servidor de forma remota. Para saber los disponibles se utiliza: literal help.

Cd. Victoria Tamaulipas, México

Agosto del 2013 Modificado Septiembre 16 2016

José Regino Infante Ventura

Página

13 de 23

InstitutoTecnológico No.38

Departamento de Sistemas y Computación

Ingeniería en Sistemas Computacionales

Administración de Redes SCA-1002 0-4-4

hash Imprimir el metacarácter "#" por cada buffer transferido.

2.6 WWW: HTTP y HTTPS World Wide Web (WWW) o red informática mundial1 es un sistema de distribución de documentos de

hipertexto o hipermedios interconectados y accesibles vía Internet. Con un navegador web, un usuario visualiza sitios web compuestos

de páginas web que pueden contener texto, imágenes, vídeos u otros contenidos multimedia, y navega a través de esas páginas usando

hiperenlaces.

HTTP Puerto 80 TCP: Hypertext Transfer Protocol o HTTP (en español protocolo de transferencia de hipertexto) es el protocolo usado

en cada transacción de la World Wide Web.

HTTP es un protocolo sin estado, es decir, que no guarda ninguna información sobre conexiones anteriores. El desarrollo de

aplicaciones web necesita frecuentemente mantener estado. Para esto se usan las cookies, que es información que un servidor puede

almacenar en el sistema cliente. Esto le permite a las aplicaciones web instituir la noción de "sesión", y también permite rastrear

usuarios ya que las cookies pueden guardarse en el cliente por tiempo indeterminado.

HTTPS Puerto 443 TCP: Hypertext Transfer Protocol Secure (en español: Protocolo seguro de transferencia de hipertexto), más

conocido por sus siglas HTTPS, es un protocolo de aplicación basado en el protocolo HTTP, destinado a la transferencia segura de

datos de Hipertexto, es decir, es la versión segura de HTTP.

Es utilizado principalmente por entidades bancarias, tiendas en línea, y cualquier tipo de servicio que requiera el envío de datos

personales y/o contraseñas.

#apt-get -y install apache2

#apt-get -y install php5 libapache2-mod-php5

2.7 NFS Network File System (Sistema de archivos de red), o NFS, es un protocolo de nivel de aplicación, según el Modelo OSI. Es

utilizado para sistemas de archivos distribuido en un entorno de red de computadoras de área local. Posibilita que distintos sistemas

conectados a una misma red accedan a ficheros remotos como si se tratara de locales. Originalmente fue desarrollado en 1984 por Sun

Microsystems, con el objetivo de que sea independiente de la máquina, el sistema operativo y el protocolo de transporte, esto fue

posible gracias a que está implementado sobre los protocolos XDR (presentación) y ONC RPC (sesión).1 El protocolo NFS está

incluido por defecto en los Sistemas Operativos UNIX y la mayoría de distribuciones Linux.

XDR (eXternal Data Representation) es un protocolo de presentación de datos, según el Modelo OSI. Permite la transferencia de

datos entre máquinas de diferentes arquitecturas y sistemas operativos. Trabaja al nivel de ordenamiento de byte, códigos de caracteres

y sintaxis de estructura de datos -muy similar a la de C- para servir a este propósito. Fue creado para ser utilizado con el protocolo de

sesión ONC RPC (llamadas a procedimiento remoto de Sun Microsystems).

ONC RPC, Open Network Computing Remote Procedure Call, es un protocolo de llamada a procedimiento remoto (RPC)

desarrollado por el grupo ONC de Sun Microsystems como parte del proyecto de su sistema de archivos de Red NFS, algunas veces se

lo denomina Sun ONC o Sun RPC. Trabaja sobre los protocolos TCP y UDP. La codificación de datos se realiza utilizando el protocolo

XDR (presentación de datos).

2.8 CIFS COMÚN Internet File Sistema, un protocolo que define un estándar para el acceso de archivos remotos usando millones de

computadoras a la vez. Con CIFS, los usuarios con diferentes plataformas y las computadoras puedan compartir archivos sin necesidad

de instalar nuevo software.

CIFS corre sobre TCP / IP, pero utiliza el SMB (Server Message Block) protocolo que se encuentra en Microsoft Windows para

archivos e impresoras de acceso; por tanto, CIFS permitirá que todas las aplicaciones, no sólo web navegadores, para abrir y compartir

archivos a través de Internet.

Con CIFS, los cambios realizados en un archivo se guardan simultáneamente en tanto el cliente y el servidor.

2.9 Correo: SMTP, POP, IMAP y SASL Simple Mail Transfer Protocol (SMTP) o “protocolo para transferencia simple de correo”, es

un protocolo de red utilizado para el intercambio de mensajes de correo electrónico

Puertos 25/TCP 587/TCP (alternativo para clientes de correo) 465/TCP (SMTPS)

Post Office Protocol (POP3, Protocolo de Oficina de Correo o "Protocolo de Oficina Postal") en clientes locales de correo para obtener

los mensajes de correo electrónico almacenados en un servidor remoto. Es un protocolo de nivel de aplicación en el Modelo OSI.

Puertos 110/TCP 995/TCP (Cifrado)

Internet Message Access Protocol (IMAP, Protocolo de acceso a mensajes de internet), es un protocolo de aplicación que permite el

acceso a mensajes almacenados en un servidor de Internet. Mediante IMAP se puede tener acceso al correo electrónico desde cualquier

equipo que tenga una conexión a Internet. IMAP tiene varias ventajas sobre POP (otro protocolo empleado para obtener correos desde

Cd. Victoria Tamaulipas, México

Agosto del 2013 Modificado Septiembre 16 2016

José Regino Infante Ventura

Página

14 de 23

InstitutoTecnológico No.38

Departamento de Sistemas y Computación

Ingeniería en Sistemas Computacionales

Administración de Redes SCA-1002 0-4-4

un servidor). Por ejemplo, es posible especificar en IMAP carpetas del lado del servidor. Por otro lado, es más complejo que POP ya

que permite visualizar los mensajes de manera remota y no descargando los mensajes como lo hace POP.

IMAP y POP3 (Post Office Protocol versión 3) son los dos protocolos que prevalecen en la obtención de correo electrónico. Todos los

servidores y clientes de correo electrónico están virtualmente soportados por ambos, aunque en algunos casos hay algunas interfaces

específicas del fabricante típicamente propietarias. Por ejemplo, los protocolos propietarios utilizados entre el cliente Microsoft Outlook

y su servidor Microsoft Exchange Server o el cliente Lotus Notes de IBM y el servidor Domino. Sin embargo, estos productos también

soportan interoperabilidad con IMAP y POP3 con otros clientes y servidores. La versión actual de IMAP, IMAP versión 4 revisión 1

(IMAP4rev1), está definida por el RFC 3501.

Puertos 143/TCP 220/TCP (IMAP3) 993/TCP (IMAPS).

MUA Mail User Agent programa que el usuario utiliza para escribir y leer el correo: evolution de GNOME, kmail de KDE, thunderbird

de Mozilla, icedove en Debian, Microsoft edge de Windows.

MTA Mail Transfer Agent Agente de transporte de correo, transfiere mensajes de un sistema a otro.

MDA Mail Delivery Agent Agente de entrega de correo, transfiere correo entrante al buzón del usuario .

postfix habilita el protocolo SMTP y se le llama MTA:Mail Transport Agent [Agente de Transporte de Correo]) , dovecot habilita los

protocolos POP e IMAP MDA:Mail Delivery Agent [Agente de Entrega de Correo],POP3 (Post Office Protocol [Protocolo de Oficina

de Correo]), IMAP (Internet Message Access Protocol [Protocolo de Acceso a Mensajes de Internet]), ), MUA:MUA (Mail User Agent

[Agente Usuario de Correo] Mozilla Thunderbird, Microsoft Outlook)

http://www.alcancelibre.org/staticpages/index.php/como-postfix-tls-y-auth

Habilitar POP e IMAP4

#apt-get install dovecot-core

Habilitar SMTP

#apt-get install postfix

Habilitar manejo de correo desde navegador web

#apt-get install squirrelmail

Listado de Puertos TCP/UDP y protocolos

21 (TCP/UDP) FTP

119 (TCP/UDP) NNTP - News

407 (TCP/UDP) Timbuktu pro

22 (TCP/UDP) SSH

137 (TCP/UDP) NetBios Name Service

443 (TCP) HttpS

23 (TCP/UDP) Telnet

138 (TCP/UDP) NetBios Datagram Service

445 (TCP) Microsoft-Ds

25 (TCP/UDP) SMTP

139 (TCP/UDP) NetBios Session Service

515 (TCP) printer

66 (TCP/UDP) Oracle SQLNet

150 (TCP/UDP) SQL-Net

522 (TCP) NetMeeting

79 (TCP/UDP) Finger

161 (TCP) Snmp

531 (TCP/UDP) Conference

80 (TCP/UDP) HTTP - Web

194 (TCP/UDP) IRC - Internet Relay Chat

992 (TCP/UDP) Telnet SSL

107 (TCP/UDP) Remote Telnet Service

209 (TCP/UDP) Quick Mail Protocol

993 (TCP/UDP) IMAP4 SSL

110 (TCP/UDP) POP3

217 (TCP/UDP) dBASE Unix

995 (TCP/UDP) POP3 SSL

118 (TCP/UDP) SQL Services

389 (TCP) NetMeeting

1417-1420 (TCP/UDP) Timbuktu pro

1547 (TCP) LapLink

5500 (TCP) VNC (Virtual Network Computing)

6891-6900 (TCP) MSN Messenger (archivos)

3000 (UDP) Calista IP phone (saliente)

5631 (TCP) pcAnyWhere (host)

6901 (TCP) MSN Messenger (voz)

3128 (TCP) Squid Proxy

5632 (UDP) pcAnyWhere (host)

20000-20019 (TCP) ICQ

3389 (TCP/UDP) Microsoft Terminal Server

5800 (TCP) VNC (Virtual Network Computing)

28800 - 29000 (TCP) MSN Game Zone

4099 (TCP) AIM Talk

5900 (TCP) VNC (Virtual Network Computing)

5190 (TCP) Calista IP phone (entrante)

6346 (TCP/UDP) SwapNut

Cd. Victoria Tamaulipas, México

Agosto del 2013 Modificado Septiembre 16 2016

José Regino Infante Ventura

Página

15 de 23

InstitutoTecnológico No.38

Departamento de Sistemas y Computación

Ingeniería en Sistemas Computacionales

Administración de Redes SCA-1002 0-4-4

Unidad III: Análisis y Monitoreo

3.1 Protocolos de administración de red (SNMP)

Es un sistema de administración basado en el protocolo de red. Se utiliza para administrar redes basadas en TCP/IP y IPX. Puede

encontrar información sobre SNMP en la solicitud de Internet de comentarios (RFC 1157).

IPX (intercambio de paquetes interred) es un antiguo protocolo de comunicaciones de redes NetWare (del fabricante Novell) utilizado

para transferir datos de un nodo a otro de la red mediante paquetes de datos llamados datagramas.

Para que podemos utilizar el Protocolo Simple de Administración de Red o SNMP. Se trata de un protocolo que ayuda a los

administradores de red a gestionar de una forma más eficiente las redes. Nos va a permitir administrar y monitorizar diferentes

elementos que conforman nuestra arquitectura de red, como pueden ser Switches, Routers, Firewalls, Servidores...

Técnicamente, el protocolo consta de tres elementos:

* Dispositivos Administrados : Nodo que contiene un agente (Routers, Firewall…)

* Agentes : Software que reside en el dispositivo

* Sistema de administración de Red (NMS) : Software para las tareas de administración

Tenemos que activar el agente en el Router, y este enviara las variables que nos interesen a una aplicación que nosotros tengamos

instalada, la cual ira procesando y mostrando esa información. Para enviar esos pequeños mensajes utiliza el protocolo UDP, que es un

protocolo sin conexión.

En el caso del SNMP no es necesaria la complejidad que aportaría TCP. El puerto por defecto que utiliza SNMP es el 161 y se trata de

un protocolo que lógicamente ha ido evolucionando con el tiempo: SNMPv1, SNMPv2, SNMPv3, etc...

Básicamente el protocolo SNMP nos va a permitir realizar 3 funciones:

1. Recoger valores del dispositivo (GetRequest)

2. Escribir valores en el dispositivo (SetRequest)

3. Recoger eventos que generen los agentes. (Trap)

Podemos completar esto, añadiendo estas operaciones:

* GetRequest

* GetNextRequest

* GetResponse

* SetRequest

* Trap

¿como conseguimos consultar a los dispositivos ?.

Para esto, debemos de definir comunidades, que serian como las password que nos van a indicar las diferentes operaciones.

¿Sobre que podemos preguntar a un dispositivo ?.

La respuesta esta en las siglas MIB Management Information Base, que la prodriamos definir como una base de datos con estructura de

árbol, en la que están definidas todas las variables sobre las que podemos preguntar.

Muchos dispositivos suelen tener por defecto activadas las comunidades de public (que nos va a permitir consultar las variables) y

private que nos permitirán alterar la configuración.

Debemos tener mucho cuidado con ello, ya que estas comunidades son bien sabidas por muchos y pueden aportar información no

deseada.

Si no se vas a hacer uso del protocolo SNMP es mejor desactivarlo

En caso de ser necesario habrá que asegurarlo lo más posible, empezando por cambiar las comunidades que se presentan por defecto.

Vamos a lo que puede resultar interesante para nosotros. Implementar todo esto en la práctica. Por centrarnos un poco lo vamos a hacer

utilizando un Router. Por ejemplo si en nuestra red disponemos de Routers de la marca Zyxell, podríamos realizar una conexión remota

por telnet o ssh y configurar el snmp de la siguiente manera:

Sys snmp get password_lectura

Sys snmp set password_escritura

Sys snmp trap community password

Sys snmp trushost ip_equipo_permitido_consultar_snmp

Sys display (ver los valores)

Sys snmp save (guardar los cambios)

Cd. Victoria Tamaulipas, México

Agosto del 2013 Modificado Septiembre 16 2016

José Regino Infante Ventura

Página

16 de 23

InstitutoTecnológico No.38

Departamento de Sistemas y Computación

Ingeniería en Sistemas Computacionales

Administración de Redes SCA-1002 0-4-4

Si por ejemplo nos encontramos ante un Router de la marca Cisco, podríamos realizar lo siguiente definimos una pequeña descripción,

junto con una serie de datos de contacto (Este primera parte no seria necesaria, e incluso puede aportar informaron que en un momento

dado no nos interesa que sea consultada).

Router(config)#snmp-server contact PediMave

Router(config)#snmp-server location poblacion

Router(config)#snmp-server chassis-id Marca-RouterP

Pasamos ahora a definir una comunidad con permisos de lectura, y a la misma le asignamos una lista de control de acceso que

definiremos posteriormente, y en la que se diga que únicamente un determinado Host pueda realizar consultas a través del protocolo

SNMP contra el dispositivo.

Router(config)#snmp-server community password ro 12

Ahora definimos la lista de control de acceso

Router(config)#access-list 12 permit host IP_HOST

Router(config)#access-list 12 deny any log

Como pueden, ver no es muy complicado y puede aportar mucha información tanto a los buenos como a los malos.

Lo que faltaría por definir ahora.

Podríamos instalarnos una aplicación Open Source como CACTI, la cual nos va a permitir recoger toda esa información y procesarla,

consiguiendo por ejemplo tener gráficas de uso de CPU, Memoria, Anchos de Banda…

3.2 Bitácoras La seguridad y administración de un sistema operativo tiene en las bitácoras un gran aliado, ya que en ellas se registran

los eventos que ocurren el sistema operativo, es decir eventos que el administrador pasaría inadvertidos sin el respaldo de las bitácoras.

1. Elementos de administración

Para una buena administración de bitácoras es necesario conocer 3 cosas:

Conocer el propósito de cada bitácora.

Conocer el formato en el que se presenta la información.

Conocer los ataques propios de cada servicio.

Las bitácoras en el caso de Linux están dentro del directorio /var/log/, para otros sistemas Unix se encuentran en /var/adm/, el propósito

de las bitácoras encontradas mas comúnmente es se muestra a continuación:

1.1. SYSLOG

El demonio syslogd (Syslog Daemon) se lanza automáticamente al arrancar un sistema Unix, y es el encargado de guardar informes

sobre el funcionamiento de la máquina. Recibe mensajes de las diferentes partes del sistema (Kernel, programas...) y los envía y/o

almacena en diferentes localizaciones, tanto locales como remotas, siguiendo un criterio definido en el fichero de configuración

/etc/syslog.conf, donde especificamos las reglas a seguir para gestionar el almacenamiento de mensajes del sistema.

Cada programa puede generar un mensaje de syslog, el cual consta de 4 partes:

Nombre del programa

Facility (servicio o facilidad)

Prioridad

Mensaje de bitácora.

1. Elementos de administración

Para una buena administración de bitácoras es necesario conocer 3 cosas:

Conocer el propósito de cada bitácora.

Conocer el formato en el que se presenta la información.

Conocer los ataques propios de cada servicio.

Las bitácoras en el caso de Linux están dentro del directorio /var/log/, para otros sistemas Unix se encuentran en /var/adm/, el propósito

de las bitácoras encontradas mas comúnmente es se muestra a continuación:

1.1. SYSLOG

El demonio syslogd (Syslog Daemon) se lanza automáticamente al arrancar un sistema Unix, y es el encargado de guardar informes

sobre el funcionamiento de la máquina. Recibe mensajes de las diferentes partes del sistema (Kernel, programas...) y los envía y/o

Cd. Victoria Tamaulipas, México

Agosto del 2013 Modificado Septiembre 16 2016

José Regino Infante Ventura

Página

17 de 23

InstitutoTecnológico No.38

Departamento de Sistemas y Computación

Ingeniería en Sistemas Computacionales

Administración de Redes SCA-1002 0-4-4

almacena en diferentes localizaciones, tanto locales como remotas, siguiendo un criterio definido en el fichero de configuración

/etc/syslog.conf, donde especificamos las reglas a seguir para gestionar el almacenamiento de mensajes del sistema.

Cada programa puede generar un mensaje de syslog, el cual consta de 4 partes:

Nombre del programa

Facility (servicio o facilidad)

Prioridad

Mensaje de bitácora.

2. Bitácoras básicas

2.1. messages

Este archivo contiene bastante información, por lo que debemos buscar sucesos inusuales, aquí podemos ver todos los mensajes que el

sistema mando a la consola, por ejemplo, cuando el usuario hace el login, los TCP_WRAPPERS mandan aquí la información, el

cortafuegos de paquetes IP también la manda aquí, etc.

2.3. wtmp

Cada vez que un usuario entra al servidor, sale del mismo, la máquina resetea, este archivo es modificado. Este archivo al igual que el

anterior esta en binario por lo que tendremos que usar alguna herramienta especial para ver el contenido de este archivo. Este archivo

contiene la información en formato usuario, hora de conexión, e IP origen del usuario, por lo que podemos averiguar de donde provino

el agresor (decir que aunque contemos con esta información puede que haya sido falseada por el agresor utilizando alguna técnica para

ocultar su IP original o haya borrado su entrada).

El formato es el siguiente:

bash-2.03# last -f wtmp|more

root pts/0 :0 Fri Dec 6 15:25 still logged in

root :0 Fri Dec 6 15:25 still logged in

reboot system boot 2.4.2-2 Fri Dec 6 15:24 (00:01)

root pts/0 :0 Thu Dec 5 16:49 - 18:42 (01:52)

root pts/1 :0 Thu Dec 5 16:40 - 16:44 (00:04)

root pts/0 :0 Thu Dec 5 16:29 - 16:49 (00:20)

root pts/0 :0 Thu Dec 5 16:29 - 16:29 (00:00)

root :0 Thu Dec 5 16:19 - down (02:22)

reboot system boot 2.4.2-2 Thu Dec 5 16:19 (02:22)

root tty1 Thu Dec 5 16:15 - crash (00:03)

reboot system boot 2.4.2-2 Thu Dec 5 16:13 (02:28)

wtmp begins Wed Dec 4 10:31:10 2002

Como podemos ver se uso el comando last -f para poder ver el contenido.

2.4. secure

Algunos sistemas Unix loggean mensajes al archivo secure, ya que utilizan algún software de seguridad para ello, como el TCP

Wrapper:

2.5. lastlog

Registra los últimos logeos al sistema. Es posible mirar el contenido de este archivo mediante el comando lastlog.

Username Port From Latest

2.6. maillog

Guarda por lo general entradas de cada conexión pop/imap (nombre de usuario y logout), y el encabezamiento de cada uno de los

correos que entran o salen del sistema (de quien, a quien, msgid, estado, etc.). Es posible ver su contenido mediante el comando more

maillog. Por ejemplo:

2.7. access_log

Para el caso del demonio httpd, las bitácoras se guardan en access_log, un registro típico de esta bitácora contiene: Nombre de la

computadora remota, login, nombre de usuario, fecha y hora, comandos que ejecutó (ej. get, post,..), número con el código de estatus y

número de bytes que transfirió.

2.8. dmesg

Cd. Victoria Tamaulipas, México

Agosto del 2013 Modificado Septiembre 16 2016

José Regino Infante Ventura

Página

18 de 23

InstitutoTecnológico No.38

Departamento de Sistemas y Computación

Ingeniería en Sistemas Computacionales

Administración de Redes SCA-1002 0-4-4

Imprime los mensajes desplegados por el "kernel" al inicio.

reboot

2. Bitácoras básicas

2.1. messages

Este archivo contiene bastante información, por lo que debemos buscar sucesos inusuales, aquí podemos ver todos los mensajes que el

sistema mando a la consola, por ejemplo, cuando el usuario hace el login, los TCP_WRAPPERS mandan aquí la información, el

cortafuegos de paquetes IP también la manda aquí, etc.

2.2. xferlog

Si el sistema comprometido tiene servicio FTP, este archivo contiene el loggeo de todos los procesos del FTP. Podemos examinar que

tipo de herramientas han subido y que archivos han bajado de nuestro servidor.

Su formato normal es: fecha, hora, host remoto, tamaño de archivo, nombre de archivo, tipo de transferencia, banderas de acción

especial, modo de acceso username, nombre de servicio, método de autenticación y uid.

2.3. wtmp

Cada vez que un usuario entra al servidor, sale del mismo, la máquina resetea, este archivo es modificado. Este archivo al igual que el

anterior esta en binario por lo que tendremos que usar alguna herramienta especial para ver el contenido de este archivo. Este archivo

contiene la información en formato usuario, hora de conexión, e IP origen del usuario, por lo que podemos averiguar de donde provino

el agresor (decir que aunque contemos con esta información puede que haya sido falseada por el agresor utilizando alguna técnica para

ocultar su IP original o haya borrado su entrada).

2.4. secure

Algunos sistemas Unix loggean mensajes al archivo secure, ya que utilizan algún software de seguridad para ello, como el TCP

Wrapper:

2.5. lastlog

Registra los últimos logeos al sistema. Es posible mirar el contenido de este archivo mediante el comando lastlog.

2.6. maillog

Guarda por lo general entradas de cada conexión pop/imap (nombre de usuario y logout), y el encabezamiento de cada uno de los

correos que entran o salen del sistema (de quien, a quien, msgid, estado, etc.). Es posible ver su contenido mediante el comando more

maillog. Por ejemplo:

2.7. access_log

Para el caso del demonio httpd, las bitácoras se guardan en access_log, un registro típico de esta bitácora contiene: Nombre de la

computadora remota, login, nombre de usuario, fecha y hora, comandos que ejecutó (ej. get), número con el código de estatus y número

de bytes que transfirió.

2.8. dmesg

Imprime los mensajes desplegados por el "kernel" al inicio.

3.3 Analizadores de protocolos

Un analizador de protocolos es una herramienta que sirve para desarrollar y depurar protocolos y aplicaciones de red. Permite al

ordenador capturar diversas tramas de red para analizarlas, ya sea en tiempo real o después de haberlas capturado. Por analizar se

entiende que el programa puede reconocer que la trama capturada pertenece a un protocolo concreto (TCP “Transmission Control

Protocol”, ICMP “Internet Control Message Protocol”) y muestra al usuario la información decodificada. De esta forma, el usuario

puede ver todo aquello que en un momento concreto está circulando por la red que se está analizando. Esto último es muy importante

para un programador que esté desarrollando un protocolo, o cualquier programa que transmita y reciba datos en una red, ya que le

permite comprobar lo que realmente hace el programa. Además de para los programadores, estos analizadores son muy útiles a todos

aquellos que quieren experimentar o comprobar cómo funcionan ciertos protocolos de red, si bien su estudio puede resultar poco ameno,

sobre todo si se limita a la estructura y funcionalidad de las unidades de datos que intercambian. También, gracias a estos analizadores,

se puede ver la relación que hay entre diferentes protocolos, para así, comprender mejor su funcionamiento.

Es software libre y multiplataforma. Para instalarlo en Debian solo basta con hacer:

# aptitude install wireshark

O podemos instalarlrko desde synaptic.

Cd. Victoria Tamaulipas, México

Agosto del 2013 Modificado Septiembre 16 2016

José Regino Infante Ventura

Página

19 de 23

InstitutoTecnológico No.38

Departamento de Sistemas y Computación

Ingeniería en Sistemas Computacionales

Administración de Redes SCA-1002 0-4-4

Si tenemos windows vamos a su sitio web: Wireshark Y después de descargarlo hacemos la instalación con el típico siguiente,

siguiente.

3.4 Planificadores El análisis del tráfico de red se basa habitualmente en la utilización de sondas de red, funcionando en modo

promiscuo. Las sondas capturan el tráfico a analizar y constituyen la plataforma en la que se ejecutarán, de forma continua, aplicaciones

propietarias o de dominio público, con las que se podrá determinar el tipo de información que circula por la red y el impacto que

pudiera llegar a tener sobre la misma. El análisis de trafico permite determinar las capacidades y métricas bajo las cuales se está

comportando la red, y evitar tener problemas de desempeño. Por ejemplo podríamos determinar la existencia de virus o el uso excesivo

de aplicaciones p2p que comúnmente degradan las prestaciones de la red, sobre todo si hablamos de los enlaces principales que dan

acceso a Internet.

3.5 Análisis de desempeño de la red: Tráfico y Servicios Las tecnologías de transmisión de datos a través de redes de computadores

son el eje central del funcionamiento de un entorno informático que presta servicios de tipo cliente/servidor. Un excelente desempeño

de la red trae como consecuencia un aumento de la productividad informática. El ingreso de nuevos equipos a la red, la existencia de

protocolos no necesarios, la mala configuración de equipos activos de red o las fallas presentadas en el sistema de cableado pueden

causar degradación del desempeño de la red. Por medio de pruebas, captura de paquetes, análisis de flujo de información y verificación

de la configuración de equipos activos (switch, routers), se puede mejorar el desempeño de la red.

Cd. Victoria Tamaulipas, México

Agosto del 2013 Modificado Septiembre 16 2016

José Regino Infante Ventura

Página

20 de 23

InstitutoTecnológico No.38

Departamento de Sistemas y Computación

Ingeniería en Sistemas Computacionales

Administración de Redes SCA-1002 0-4-4

Unidad IV: Seguridad básica

4. Políticas de seguridad

Una política de seguridad es una expresión de los objetivos de seguridad de tu organización. Los objetivos de seguridad varían

grandemente entre organizaciones. No puedes implementar apropiadamente la tecnología de seguridad sin una sólida idea de tus

objetivos.

4.1 Elementos de la seguridad

Integridad

Los componentes del sistema permanecen inalterados a menos que sean modificados por los usuarios autorizados.

Disponibilidad

Los usuarios deben tener disponibles todos los componentes del sistema cuando así lo deseen.

Privacidad

Los componentes del sistema son accesibles sólo por los usuarios autorizados.

Control

Solo los usuarios autorizados deciden cuando y como permitir el acceso a la información.

Autenticidad

Definir que la información requerida es válida y utilizable en tiempo, forma y distribución.

No Repudio

Evita que cualquier entidad que envió o recibió información argumente, que no lo hizo.

Auditoría

Determinar qué, cuándo, cómo y quién realiza acciones sobre el sistema.

4.2 Elementos a proteger (Sitch, router, servidor, impresora,....)

Los Sistemas de Protección se utilizan en los sistemas eléctricos de potencia para evitar la destrucción de equipos o instalaciones por

causa de una falla que podría iniciarse de manera simple y después extenderse sin control en forma encadenada. Los sistemas de

protección deben aislar la parte donde se ha producido la falla buscando perturbar lo menos posible la red, limitar el daño al equipo

fallado, minimizar la posibilidad de un incendio, minimizar el peligro para las personas, minimizar el riesgo de daños de equipos

eléctricos adyacentes.

4.3 Tipos de riesgos (Fisico, lógico).

Eléctrico: Fiabilidad Es el grado de certeza con el que el relé de protección actuará, para un estado pre diseñado. Es decir, un relé tendrá

un grado de fiabilidad óptima, cuando éste actúe en el momento en que se requiere, desde el diseño. Seguridad La seguridad, se refiere

al grado de certeza en el cual un relé no actuará para casos en los cuales no tiene que actuar. Por lo que un dispositivo que no actúe

cuando no es necesario, tiene un grado de seguridad mayor que otros que actúan de forma inesperada, cuando son otras protecciones las

que deben actuar. Selectividad Este aspecto es importante en el diseño de un SP “Sistemas de Protección”, ya que indica la secuencia en

que los relés actuarán, de manera que si falla un elemento, sea la protección de este elemento la que actúe y no la protección de otros

elementos. Asimismo, si no actúa esta protección, deberá actuar la protección de mayor capacidad interruptiva, en forma jerárquica,

precedente a la protección que no actuó. Esto significa que la protección que espera un tiempo y actúa, se conoce como dispositivo de

protección de respaldo. Velocidad Se refiere al tiempo en que el relé tarda en completar el ciclo de detección-acción. Muchos

dispositivos detectan instantáneamente la falla, pero tardan fracciones de segundo en enviar la señal de disparo al interruptor

correspondiente. Por eso es muy importante la selección adecuada de una protección que no sobrepase el tiempo que tarda en dañarse el

elemento a proteger de las posibles fallas. Economía Cuando se diseña un SP lo primero que se debe tener en cuenta es el costo de los

elementos a proteger. Mientras más elevado sea el costo de los elementos y la configuración de la interconexión de estos sea más

compleja, el costo de los SP será de mayor magnitud. A veces el costo de un SP no es el punto a discutir, sino la importancia de la

sección del SEP “sistemas eléctricos de potencia”que debe proteger, lo recomendable es siempre analizar múltiples opciones para

determinar cuál de ellas es la que satisface los requerimientos de protección al menor costo.

4.4 Mecanismos de seguridad física y lógica:

Control de acceso, respaldos, autenticación y elementos de protección perimetral Los sistemas de protección de un sistema de potencia

se componen generalmente de los siguientes elementos:

* Elementos de medición; que permiten saber en qué estado está el sistema. En esta categoría se clasifican los transformadores de

corriente y los transformadores de voltaje. Estos equipos son una interfaz entre el sistema de potencia y los relés de protección. Reducen

la señales de intensidad de corriente y tensión, respectivamente, a valores adecuados que pueden se conectados a las entradas de los

relés de protección.

* Los relés de protección ó relevadores; que ordenan disparos automáticos en caso de falla. Son la parte principal del sistema de

protección. Contienen la lógica que deben seguir los interruptores. Se comunican con el sistema de potencia por medio de los elementos

de medida y ordenan operar a dispositivos tales como interruptores, reconectadores u otros.

Cd. Victoria Tamaulipas, México

Agosto del 2013 Modificado Septiembre 16 2016

José Regino Infante Ventura

Página

21 de 23

InstitutoTecnológico No.38

Departamento de Sistemas y Computación

Ingeniería en Sistemas Computacionales

Administración de Redes SCA-1002 0-4-4

* Los interruptores; que hacen la conexión o desconexión de las redes eléctricas. Son gobernados por los relés y operan directamente el

sistema de potencia.

* Sistema de alimentación del sistema de protecciones. Se acostumbra alimentar, tanto interruptores como relés con un sistema de

alimentación de energía eléctrica independiente del sistema protegido con el fin de garantizar autonomía en la operación. De esta forma

los relés e interruptores puedan efectuar su trabajo sin interferir. Es común que estos sistemas sean de tensión continua y estén

alimentados por baterías o pilas.

* Sistema de comunicaciones. Es el que permite conocer el estado de interruptores y relés con el fin de poder realizar operaciones y

analizar el estado del sistema eléctrico de potencia. Existen varios sistemas de comunicación. Algunos de estos son:

* Nivel 0. Sistema de comunicaciones para operación y control en sitio.

* Nivel 1. Sistema de comunicaciones para operación y control en cercanías del sitio.

* Nivel 2. Sistema de comunicaciones para operación y control desde el centro de control local.

* Nivel 3. Sistema de comunicaciones para operación y control desde centros de control nacional.

Firewall: (Equipo – perimetral)

Un cortafuegos (firewall) es una parte de un sistema o una red que está diseñada para bloquear el acceso no autorizado, permitiendo al

mismo tiempo comunicaciones autorizadas.

4.5.- Protección en la Red.

4.5 Seguridad: firewalls “Perimetrales o de RED y de HOST”.

Un cortafuegos (firewall) es una parte de un sistema o una red que está diseñada para bloquear el acceso no autorizado, permitiendo al

mismo tiempo comunicaciones autorizadas.

Se trata de un dispositivo o conjunto de dispositivos configurados para permitir, limitar, cifrar, descifrar, el tráfico entre los diferentes

ámbitos sobre la base de un conjunto de normas y otros criterios.

Los cortafuegos pueden ser implementados en hardware o software, o en una combinación de ambos. Los cortafuegos se

utilizan con frecuencia para evitar que los usuarios de Internet no autorizados tengan acceso a redes privadas conectadas a

Internet, especialmente intranets. Todos los mensajes que entren o salgan de la intranet pasan a través del cortafuegos, que

examina cada mensaje y bloquea aquellos que no cumplen los criterios de seguridad especificados. También es frecuente