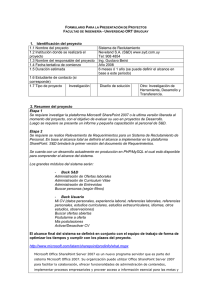

MEJORAMIENTO DE LOS PROCESOS INFORMÁTICOS DE

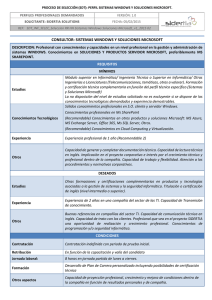

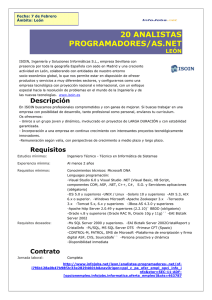

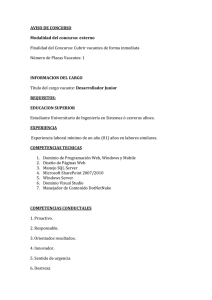

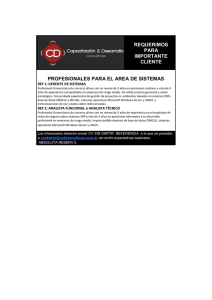

Anuncio