Servicios de usuario - Pàgina inicial de UPCommons

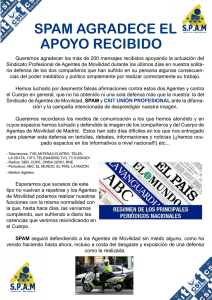

Anuncio