Guía del usuario

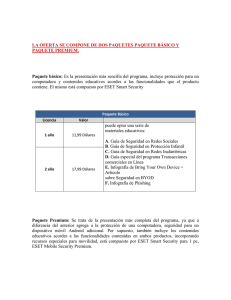

Anuncio