SNMP

Anuncio

IFCM0410 Certificación Profesional: Gestión y Supervisión de Alarmas

en redes de Telecomunicaciones

UF1854.- Monitorización de Red y Resolución de Incidencias

UD2.- Gestión de Red

1.- SNMP

2.- TMN

3.- NOC

4.- Sistemas de Gestión

5.- CORBA

•

•

•

•

•

•

Sistema de Gestión Propietario

Sistema de Gestión Integrado

Sistema de Gestión Distribuido

Sistema de Gestión Orientado a Servicios

Sistema de Gestión Web

Sistema de Gestión Inteligente

6.- Adquisición Sistema de Gestión

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

1

Gestión de Red. SNMP

SNMP

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

2

Gestión de Red. SNMP

Arquitectura de Gestión de Internet.

TCP/IP nace con la ARPANET desarrollada por el DoD. Al principio no tenía protocolos de

gestión de red, pero posteriormente nació el ICMP que permitía enviar mensajes de

control entre máquinas con IP. Las necesidades de gestión de red se incrementaron por lo

que se desarrolló SNMP. SNMP es fácil de implementar y estuvo rápidamente disponible

en los equipos. Al convertirse TCP/IP en el estándar de facto en redes de ordenadores,

SNMP se ha convertido en otro estándar de facto.

El marco de trabajo de SNMP está basado en tres documentos:

Structure of Management Information (SMI).- RFC 1155.

Management Information Base (MIB).- RFC 1213.

Simple Network Management Protocol (SNMP).-RFC 1157.

SMI: SNMP utiliza un subconjunto de ASN.1 que se conoce como SMI, Estructura de

Gestión de Información. Se utiliza para definir la estructura de una MIB. SMI define las

entradas de una MIB y presenta una estructura en forma de árbol.

Su filosofía es simplicidad (solo tipos de datos simples) y posibilidad de extensión (poder

introducir nuevos objetos dependientes o no de fabricantes).

La jerarquía de MIB es administrada por la ISO y por la ITU-T. Cualquier empresa puede

registrar sus extensiones en el árbol de MIB global, ejemplo: Cisco .1.3.6.1.4.1.9

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

3

Gestión de Red. SNMP

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

4

Gestión de Red. SNMP

Simple Network Management Protocol (SNMP)

Familia

Familia de protocolos de Internet

Función

facilita el intercambio de información de

administración entre dispositivos de red

Última versión

SNMPv3

Puertos

161/UDP, 162/UDP (Trap)

Ubicación en la pila de protocolos

Aplicación

SNMP

Transporte

UDP y TCP

Red

IP (IPv4 y IPv6)

Estándares

RFC 1157 (SNMP, 1990)

RFC 3410 (SNMPv3, 2002)

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

5

Gestión de Red. SNMP

El Protocolo Simple de Administración de Red o SNMP ( Simple Network Management

Protocol) es un protocolo de la capa de aplicación que facilita el intercambio de

información de administración entre dispositivos de red.

Los dispositivos que normalmente soportan SNMP incluyen routers, switches, servidores,

estaciones de trabajo, impresoras, bastidores de módem y muchos más.

Permite a los administradores supervisar el funcionamiento de la red, buscar y resolver sus

problemas, y planear su crecimiento.

El Gestor se suele denominar NMS (Sistema administrador de red).

El Agente suele residir en el dispositivo administrado y reporta la información a través de

SNMP al NMS.

En 1991 una revisión del entorno dio lugar a nuevas especificaciones de la base de datos

denominada ahora MIB-II.

En 1993 salió una nueva versión del protocolo SNMPv2 y en el 1998 SNMPv3.

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

6

Gestión de Red. SNMP

Comandos Básicos

SNMP V1

- GET REQUEST = PETICION DE UNA VARIABLE DE LA MIB

- GET NEXT REQUEST = PETICION DE LA SIGUIENTE VARIABLE DE LA MIB

- GET RESPONSE = RESPUESTA DEL AGENTE

- SET REQUEST = MODIFICAR UNA VARIABLE DE LA MIB

- SET NEXT REQUEST = MODIFICAR LA SIGUIENTE VARIABLE DE LA MIB

- TRAP = ENVIAR MENSAJES DE ERRORES (DEL AGENTE A EL NMS)

Se añaden 2 nuevos comandos:

SNMP V2

- GET BULK REQUEST = SOLICITA VARIOS ATRIBUTOS

- INFORM REQUEST = INFORMACION DE GESTION ENTRE UN NODO DE

ADMINISTRACION Y OTRO.

Integridad del Mensaje: Asegura que el paquete no haya sido violado durante

la transmisión.

SNMP V3

Autenticación: Determina que el mensaje proviene de una fuente válida.

Encripción: Encripta el contenido de un paquete como forma de prevención

http://principiatechnologica.com/2013/06/18/snmpv2-usa-snmpv3/

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

7

Gestión de Red. SNMP

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

8

Gestión de Red. SNMP.MIB

MIB (Management Information Base)

Es un tipo de base de datos que contiene información jerárquica, estructurada en forma de árbol, de

todos los dispositivos gestionados en una red de comunicaciones. La utilizan tanto CMIP como SNMP.

Está compuesta por una serie de objetos que representan los dispositivos (como enrutadores y

conmutadores) en la red. Cada objeto manejado en un MIB tiene un identificador de objeto único e

incluye el tipo de objeto, el nivel de acceso (tal como lectura y escritura), restricciones de tamaño, y la

información del rango del objeto.

Los formatos del MIB de CMIP y del SNMP se diferencian en estructura y complejidad. Los objetos de

una MIB se definen usando un subconjunto del ASN.1, la versión 2 de la estructura de la información

gestionada (Structure of Management Information Version 2 o SMIv2) definido en el RFC 2578.

La MIB-II es la base de datos común para la gestión de equipos en internet (la utiliza SNMP).

Originalmente estaba definida en RFC1213, se ha ido ampliando conforme aparecían SNMPv2 y v3.

Se apoya en el modelo de información estructurada definida en la RFC 1155 donde se establecen las

bases para definir la MIB.

La MIB-II es el único MIB obligatorio para SNMP pero existen otros conjuntos estándar para otras

tecnologías: MIB-ATM, MIB-DNS, MIB-Frame Relay, Host Resources MiB (si el nodo es un PC permite

monitorizar: uso CPI, espacio disco, etc…) y RMON (Conjunto de estadísticas que se van generando con

el tráfico y que permite realizar un estudio global de la red).

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

9

Gestión de Red. SNMP. MIB

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

10

Gestión de Red. SNMP. MIB

Principales componentes MIB-II

System: Información genérica del nodo (nombre máquina, ubicación física, etc..

AT: (addres Translation) obsoleto

Interfaces: Número de interfaces y parámetros de cada una.

TCP/IP: Parámetros de funcionamiento de los protocolos de la pila TCP/IP ( IP, ICMP,

TCP, UDP)

SNMP: Parámetros de información de estado del protocolo SNMP

Transmission: Información sobre el medio físico de transmisión asociado a cada

interfaz.

EGP: información relativa a configuración y operación del protocolo Exterior Gateway

Protocol (usado para intercambiar información enrutamiento).

Existen programas que permiten navegar la MIBs de forma mas amigable, (MIB Brower, el

paquete net-snmp-utils).

La MIBs que se instalan con el paquete SNMP en Linux están en:

/usr/share/snmp/mibs/

En Windows podemos encontrarlas en c:\windows\system32

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

11

Gestión de Red. SNMP. MIP

Hay objetos estructurales que son como ramas.. Por ejemplo

Ip Object Identifier ::= {.1.3.6.1.2.1.4} Datos relativos al protocolo IP

Y objetos con información que son como “hojas”, estos nodos estan basados en la macro

OBJECT TYPE, por ejemplo:

ipInReceives OBJECT TYPE

SYNTAX Counter

ACCESS read-only

STATUS mandatory

DESCRIPTION "texto descriptivo indicando para qué vale"

::= { ip 3 }

Este fragmento ASN.1 nos indica que el objeto "ipInReceives" es un contador de sólo

lectura que es obligatorio incorporar si se quiere ser compatible con la MIB-II (aunque

luego no se utilice, STATUS = mandatory) y que cuelga del nodo ip con valor tres. Como

antes hemos visto el nodo estructural "ip" con su valor absoluto, podemos ver que

identificador de objeto de "ipInReceives" es "1.3.6.1.2.1.4.3".

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

12

Gestión de Red. SNMP. MIP

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

13

Gestión de Red. SNMP. MIB

Ejemplo grupo Interfaces y grupo IP

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

14

Gestión de Red. SNMP

PDU GET/SET SNMP:

Versión: Indica la versión de

SNMP utilizada

Community: Nombre de

comunidad del agente SNMP, se

utiliza para autentificación

PDU SNMP: Contenido de la

PDU

Estructura de la PDU SNMP:

Tipo: especifica el tipo de operación que estamos realizando (tipo de PDU)

Identificador: Número identificativo que asocia peticiones con respuestas.

Error Status: Lo utilizan determinados mensajes, proporciona información sobre el tipo de

error producido:

0: sin error, 1: PDU demasiado grande, 2: No existe la variable, 3: valor incorrecto

4: El valor es de solo lectura, 5: error genérico.

Error Index: Asocia el error con una determinada variable del objeto. Solo se utiliza para

Errores 2, 3 y 4

Lista de variables: serie de nombres de variables con sus valores correspondientes. El

campo existe en las respuestas y en las preguntas (aunque en este caso esté vacío el valor)

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

15

Gestión de Red. SNMP

Obtención de información:

NODO

ADMINISTRADO

ESTACIÓN

ADMINISTRADORA

?

UDP 161

MIB

UDP 161

AGENTE

Consulta/Solicitud de variable:

Software:

• NetFlow

• CiscoWorks

• HP OpenView

?

GET REQUEST

GET NEXT REQUEST

GET BULK (SNMP v.2)

Respuesta a solicitud:

GET RESPONSE

Get-Request solo devuelve valores cuando todas las variables del response están

disponibles y sin errores. En caso contrario mostrará el tipo de error y los campos vacíos.

SNMP no puede enviar comandos para que el agente realice acciones, solo leer y escribir

variables.

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

16

Gestión de Red. SNMP

Modificación de la Información:

ESTACIÓN

ADMINISTRADORA

!

UDP 161

UDP 161

Modificación de valor de variable:

!

Software:

• NetFlow

• CiscoWorks

• HP OpenView

MIB

NODO

ADMINISTRADO

AGENTE

SET REQUEST

SET NEXT REQUEST

Respuesta a solicitud:

GET RESPONSE

EJEMPLO: Se puede usar para resetear el valor de los

contadores, como el número de paquetes procesados.

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

17

Gestión de Red. SNMP

Generación de Interrupciones:

MIB

NODO

ADMINISTRADO

ESTACIÓN

ADMINISTRADORA

UDP 162

AGENTE

Un Agente informa de un evento:

Software:

• NetFlow

• CiscoWorks

• HP OpenView

TRAP

EJEMPLO: El Agente de un router informa de

que un enlace ha caído.

Traps: Permiten a los agentes informar de situaciones inusuales ( coldStart, WarmStart,

LinkDown, LinkUP, AuthenticationFailure, EGPNeigborLoss,…)

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

18

Gestión de Red. SNMP

Formato PDU TRAP:

PDU Type: Será Tipo 4

Enterprise: Identifica el software

agente que generó el Trap.

Tipo de Trap: Nos identifica la

causa de error:

Tipo 0: Cold start: El agente se ha reiniciado automáticamente. Probable iniciado por un error.

Tipo 1: Warn Start: El agente se ha reiniciado automáticamente, probable reinicio controlado.

Tipo 2: Link down: Fallo de una de las conexiones del agente.

Tipo 3: Link up: Aparición de una nueva conexión en el agente.

Tipo 4: Autentication Failure: El agente ha recibido un mensaje que no ha pasado autentificación.

Tipo 5: EGP neigbourioss: Indica que un vecino EGP ha dejado de contestar.

Tipo 6: Enterprise specific: El agente reconoce la existencia de un evento específico del dispositivo. El

campo código especifico indica el evento concreto.

Specific Code: Indica el tipo de evento específico.

Time Stamp: Tiempo transcurrido entre el último reinicio y la generación del Trap.

Lista de Variables: Campo de datos del Trap.

Ver información sobre Trap SNMP en CISCO:

http://www.cisco.com/c/en/us/support/docs/ip/simple-network-management-protocol-snmp/7244-snmp-trap.html

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

19

Gestión de Red. SNMP

SNMP es un protocolo simple de implementar pero en cuanto a rendimiento, la eficiencia

es baja en cuanto a eficiencia para la transmisión de información ya que está basado en

polling de acuerdo a una estructura centralizada.

Esto determina que el gestor pregunta periódicamente la información de los recursos

gestionados al agente siendo el gestor el responsable de monitorizar dichos recursos. Esto

es una ventaja puesto que el agente y el gestor pueden ser simples pero la desventaja de

que produce mucho tráfico.

En SNMP la comunicación con los agentes no está orientada a conexión al estar basado en

UDP/IP por lo que no se garantiza la llegada del TRAP a destino. Para evitar esas

deficiencias es necesario integrar mecanismos especiales en capas superiores.

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

20

Gestión de Red. SNMP vs CMIP

SNMP vs CMIP (*) CMIP surgió para cubrir las deficiencias de SNMP:

• SNMP está basado en técnicas de sondeo mientras que CMIP utiliza una técnica basada

en eventos. Esto permite a CMIP ser más eficiente en el control de grandes Redes.

• Es un protocolo orientado a conexión (SNMP es no orientado a la conexión). Por lo tanto

es un protocolo muy fiable.

• CMIP permite implementar comandos condicionales sofisticados mientras que SNMP

necesita el nombre de cada objeto.

• CMIP permite recoger gran cantidad de datos con una sola petición pudiendo dar lugar a

múltiples respuestas y SNMP no.

• CMIP realiza una distinción clara entre los objetos y sus atributos SNMP no por lo cual no

es posible la reutilización de atributos y definiciones.

• CMIP ocupa muchos mas recursos del sistema y es mas complicado y costoso de

implementar que SNMP

•

CMIP incorpora Autentificación, cifrado y registros de seguridad. Es mucho mas seguro

que SNMP.

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

21

Gestión de Red. TMN

Arquitectura TMN (Telecommunications Management Network ):

Surge ante la necesidad de ofrecer respuestas de gestión integrada de red para redes

complejas como en el caso de los operadores de telecomunicaciones.

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

22

Gestión de Red. TMN Integración de Equipos Multifabricante:

Una infraestructura de red de telecomunicaciones se encuentra sometida a un proceso de

cambio continuo para adaptarse a las necesidades de los usuarios. El proceso de gestión

debe ser capaz de seguir dichos cambios por lo que debe tener una arquitectura abierta y

modular.

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

23

Gestión de Red. TMN

Se calcula que las tareas de gestión suponen entre un 30% y 50% del coste de una Red.

Estas cifras son insostenibles en un entorno competitivo por lo que el operador debe:

Eliminar la duplicidad de tareas.

Unificar la gestión de plataformas heterogéneas.

Simplificar los procesos orientados a clientes, facilitando la gestión a personal sin

alta cualificación técnica.

Para un operador de telecomunicaciones resulta de vital importancia el factor “time to

market” (tiempo que se tarda en poner un producto en el mercado) lo cual obliga no solo a

poder adaptar la gestión, si no ha poder hacerlo rápidamente.

Ante la necesidad de un estándar aparece TMN: TMN es un conjunto internacional de

normas especificadas por la UIT-T para la gestión de redes de telecomunicaciones.

Objetivos de TMN:

a) Proporcionar funciones de gestión y comunicaciones para la operación, administración y

mantenimiento de una red de telecomunicaciones y aprovisionamiento de sus servicios en

un entorno de múltiples fabricantes.

b) Proporcionar una estructura de red organizada para conseguir interconexión de los

diversos tipos de Sistemas de operación y equipos de telecomunicación usando una

arquitectura estándar e interfaces normalizados.

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

24

Gestión de Red. TMN

Sistemas de OSS (Operations Support Systems) es el conjunto de programas que ayudan a la

gestión del proveedor de servicios de telecomunicaciones. Monitorizan, controlan, analizan y

administran una red. Por ejemplo: procesos de soporte para el mantenimiento del inventario

de red, servicios de provisionamiento, configuración de los elementos de red y software para

la gestión de errores.

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

25

Gestión de Red. TMN

La red de gestión de telecomunicaciones TMN está basada sobre el modelo de

comunicaciones de siete capas OSI. Como consecuencia de la aplicación de la arquitectura

de OSI , TMN es bastante similar a la gestión de red OSI basada en CMIP. Sin embargo , no

son idénticos: TMN ha sido desarrollado para su proyección al futuro.

Modelo TMN: Niveles de Gestión de la ITU-T

BM (Gestión del negocio):

Incluye las funciones relacionadas con los aspectos del negocio, análisis de tendencias, los

problemas de calidad, por ejemplo, o para proporcionar una base para la facturación y otros

informes financieros

SM (Gestión del Servicio)

Se ocupa de los servicios que la red proporciona: definición, administración y cobro de

los servicios, QoS. Es decir son aspectos que pueden ser directamente observados por

los usuarios.

NMS (Gestión de Red)

Se centra en los recursos que conforman la red, realiza tareas de configuración, control,

mantenimiento de datos estadísticos y supervisión (detección de errores).

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

26

Gestión de Red. TMN

EMS (Gestión de Elementos)

Maneja unitariamente los elementos de red, incluida la gestión de alarmas, la

manipulación de la información, copia de seguridad, registro y mantenimiento del

hardware y software de sus equipos. También proporciona una interfaz de

adaptación para elementos que no soporten TMN. En este nivel utilizará CMIP como

protocolo de gestión de elementos y necesita un interfaz para comunicar con el nivel

superior, este interfaz será Q3. (Esta implementación suele ser propietaria,

especifico del fabricante y la tecnología.)

Una TMN es paralela a la red de telecomunicaciones; se conecta con ella en ciertos

puntos a través de los que envía/recibe información y controla su operación

Una TMN puede usar parte de la propia red de telecomunicaciones como soporte de

sus propias comunicaciones

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

27

Gestión de Red. TMN

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

28

Gestión de Red. TMN

En lo que respecta a la arquitectura general de TMN, se consideran tres aspectos básicos

en ITU-T M.3010:

Arquitectura funcional de TMN: bloques funcionales y puntos de referencia entre ellos.

Cada uno de los cuales recoge un subconjunto de las funcionalidades necesarias para que

TMN pueda cumplir los objetivos de gestión para los que fue concebida.

Arquitectura de información de TMN: definición de la información que se transmite entre

los bloques funcionales.

Arquitectura física de TMN: estructura y entidades (elementos e interfaces) de la TMN.

Muestra cómo los bloques funcionales de la Arquitectura Funcional se pueden

implementar en diversos equipos físicos interconectados entre sí a través de interfaces.

Arquitectura organizativa o lógica: Implementa la relación jerárquica entre los sistemas

gestor. Está basada en el modelo FCAPS de la organización OSI visto con anterioridad.

Gestión de Fallos / Gestión de la configuración / Gestión de la Facturación

Gestión de las prestaciones / Gestión de la seguridad.

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

29

Gestión de Red. TMN

Arquitectura Funcional:

La arquitectura funcional de TMN está basada en un número de bloques de función TMN.

Éstos representan las funciones apropiadas requeridas por TMN para cumplir su función

general de gestión de red. Éstas son realmente ejecutadas por elementos de la

arquitectura física de TMN. Se recomiendan cinco bloques:

• Bloque de función de sistemas de operaciones (Operations System Function: OSF). Funciones de un

gestor, procesa la información de gestión para la red de telecomunicaciones.

• Bloque de función de elemento de red (Network Element Function: NEF). Funcionalidades de los

equipos de la red que le permiten funcionar como agentes de gestión.

• Bloque de función de estación de trabajo (Workstation Function: WSF). Proporciona una interfaz al

usuario, permite conectar al usuario con el sistema de operaciones para interpretar la información de

gestión de TMN

• Bloque de función de adaptador Q (Q Adaptor Function: QAF). Permite gestionar elementos de red

que no sean TMN icorporándolo como entidades NEF o OSF.

• Bloque de función de mediación (Mediation Function: MF). Actúa sobre la información que llega de

los NEF y de los QAF para adaptarla, filtrarla y condensarla adecuándola al formato usado por OSF

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

30

Gestión de Red. TMN

Arquitectura Física:

Define cómo las funciones de gestión pueden implementarse en equipos físicos.

Sistema de operaciones (Operations System: OS): Es responsable por la gestión de la red

controlando la operación de sus elementos. En lo que a su realización respecta, el OS está

básicamente constituido por uno o más centros de procesamiento, ejecutando la tarea de

juntar información desde los elementos de red y procesándola de acuerdo con las

funciones del sistema de gestión de red.

Estación de trabajo (Workstation: WS): Se refiere a la representación física de las interfaces

hombre-máquina necesarias por medio de las cuales los operadores pueden comunicarse

con la TMN.

Elemento de red (Network Element: NE): Son básicamente dispositivos de

telecomunicaciones gestionables ubicados en los nodos de la red a ser gestionada. Ellos

proveen las funciones adecuadas en la operación de red, y usualmente pueden ser

identificados con una dirección simple por el sistema de operaciones de la TMN.

Red de comunicación de datos (Data Comunication Network: DCN): La DCN es una red que

ejecuta la función de comunicación de datos (DCF). Ésta transmite mensajes requeridos

para ejecutar funciones de gestión entre el OS y los NEs. La información es intercambiada a

través de la DCN, usando protocolos estándares según lo establecido por las interfaces

estándares.

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

31

Gestión de Red. TMN

Dispositivo de mediación (Mediation Device: MD): Ejecutan funciones de mediación

(MFs). Ellos pueden adaptar la información transferida entre el OS o el DCN y aquellos

elementos TMN- compatibles ubicados en la red, la cual aún requiere operaciones

apropiadas (almacenamiento, adaptación, filtrado, etcétera) a ser ejecutadas sobre los

datos intercambiados.

Adaptador Q (Q Adaptador: QA): Ejecutan funciones de adaptador Q (QAFs). Ellos logran

el intercambio de información entre el OS o la DCN, aplicando protocolos estándares, y los

eventuales NEs no-estándares ubicados en la red.

Relaciones entre bloques físicos y funcionales:

NEF

NE

MD

MF

QAF

OSF

WSF

opcional

Opcional

opcional

obligatorio opcional

opcional

opcional

obligatorio opcional

QA

OS

WS

obligatorio

opcional

opcional

obligatorio

obligatorio

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

32

Gestión de Red. TMN

Interfaz Q3: Interfaz propietaria de cada proveedor para conectividad entre elemento

de Red o dispositivo de medición al sistema.

La interfaz F se utiliza para comunicar nodos con estaciones de trabajo (WS)

La interfaz X implica estrictas condiciones de seguridad.

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

33

Gestión de Red. TMN

Arquitectura de la Información:

El modelo de información de gestión de red TMN se soporta, en gran medida, sobre el

modelo de gestión de red OSI/CMIP.

Se basa por lo tanto en el modelo agente-gestor + base de datos MIB. Los intercambios de

información entre agentes y gestores se llevan a cabo mediante CMIP. La información de

gestión se modela en base a objetos gestionados.

Un objeto gestionado viene dado por:

– los atributos que posee

– las operaciones que pueden efectuarse sobre él

– el comportamiento que presenta

– las notificaciones que puede emitir

Un mismo recurso puede ser representado por varios objetos, cada uno con una

perspectiva de gestión diferente.

GDMO (Guidelines for the Definition of Managed Objects)

La definición de las clases de objetos gestionados se realiza utilizando el estándar GDMO

(X.722). GDMO proporciona una sintaxis con la que se especifican las MIBs de los equipos

TMN. Describe las instrucciones para definir tipos de objetos.

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

34

Gestión de Red. TMN

Arquitectura Lógica por Niveles TMN:

De acuerdo con la terminología TMN, las OSFs de la gestión de red están separadas

en cuatro capas jerárquicas. Cada capa de la jerarquía dada define un grupo

apropiado de operaciones de gestión. Estas capas son construidas una sobre otra,

ellas y sus operaciones apropiadas están muy interrelacionadas.

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

35

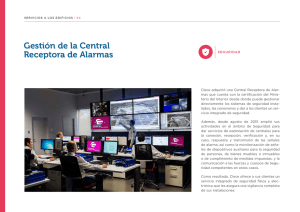

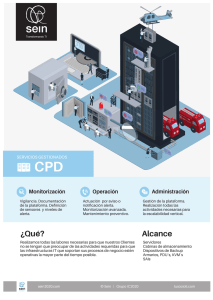

Gestión de Red. NOC

La gestión de red se suele centralizar en un “CENTRO DE GESTIÓN” es el lugar donde se

controla y vigila el correcto funcionamiento de todos los equipos integrados en las

distintas redes de la empresa en cuestión.

Es el Centro desde donde se monitorea y administra la red, la Información sobre la

disponibilidad actual, histórica y planeada de los sistemas, el estado de la red y

estadísticas de operación Monitoreo y gestión de fallas

Centro de Gestión de Red (CGR)/ Network Operation Center (NOC)

Un centro de gestión de red dispone de tres tipos principales de recursos:

Métodos de gestión. Definen las pautas de comportamiento de los demás componentes

del centro de gestión de red ante determinadas circunstancias.

Recursos humanos. Personal encargado del correcto funcionamiento del centro de

gestión de red.

Herramientas de apoyo. Herramientas que facilitan las tareas de gestión a los operadores

humanos y posibilitan minimizar el número de éstos.

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

36

Gestión de Red. NOC

Responsabilidades de un Centro de Gestión de Red

Control actualizado de la configuración de los elementos de la red.

Monitoreo preventivo y sistemático de los síntomas de degradación de la red.

Atención a las alarmas.

Control de la calidad del servicio.

Diagnósticos de las averías.

Verificación de la correcta operación de los sistemas de gestión y del equipamiento

informático que se emplea en la gestión.

Atender los cambios de versiones, los patch del software de gestión y la inserción de nuevas

prestaciones.

Obtener y procesar la información técnico - operativa.

Verificar la existencia de repuestos de hardware.

Colaborar en la redacción de normas técnicas de operación.

Atender los reclamos de los usuarios.

Participar en el análisis tendencial.

Gestionar el mantenimiento preventivo y correctivo.

Ocuparse del adiestramiento de su personal.

Ejecutar mediciones de tráfico para la gestión dinámica del mismo.

Escalar problemas.

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

37

Gestión de Red. NOC

Recursos Humanos

Nivel 1.- Operadores

Soporte a usuarios (help desk)

Soporte técnico

Recogida y evaluación de alarmas

Recogida de datos sobre prestaciones y utilización

Diagnósticos de problemas

Arranque y parada de los componentes de red

Ejecución programada de pruebas preventivas

Modificación de configuraciones

Carga de nuevas versiones de software

Nivel 2.- Administradores

Gestión de inventario

Gestión de configuraciones

Gestión de contabilidad

Gestión de seguridad: control de acceso, etc.

Mantenimiento de registro histórico de problemas

Evaluación de tráfico y calidad de servicio actuales

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

38

Gestión de Red. NOC

Nivel 3.- Análistas

Definición de indicadores de prestaciones: calidad de servicio

Análisis global de la calidad de servicio

Toma de decisiones para corregir desviaciones de la calidad de servicio

Preparación de procedimientos de operadores y administradores

Su objetivo es garantizar la calidad de servicio

Nivel 4.- Planificadores

Análisis de informes técnico-económicos (anuales)

Establecimiento de política de telecomunicaciones

Asignación de presupuesto

Selección de criterios de distribución de costes o facturación

Decisiones dependientes del negocio al que se dedica la empresa

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

39

Gestión de Red. NOC

Gestión autónoma

Gestión heterogénea

Gestión homogénea

Gestión Integrada (normalización)

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

40

Gestión de Red. NOC

Situación actual: Gestión heterogénea. Ampliación de las redes con

la interconexión de productos heterogéneos.

Ejemplo: Organización que satisface los requisitos de

comunicaciones de sus sistemas de información mediante:

Red de datos, Red de telefonía y Red de Transmisión

Interfaz de

usuario

Sistema de gestión

de red propietario

Interfaz de

usuario

Interfaz de

usuario

Sistema de gestión

de red propietario

Sistema de gestión

de red propietario

PBX

MUX

HOST

MUX

PBX

PBX

MUX

Red 1

Red 2

Red 3

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

41

Gestión de Red. NOC

Consecuencias:

Plano de usuario (operador de red): Multiplicidad de interfaces de usuario.

Plano de aplicación (de gestión): distintos programas de aplicación con

funcionalidad similar

Plano de información (de gestión): duplicidad y posible inconsistencia de la

información almacenada en las bases de datos.

Dificulta el cumplimiento de que la gestión de red sea

efectiva en coste

Solución…….

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

42

Gestión de Red. Sistema de Gestión Integrado

Sistema de Gestión de Red Integrado

Interfaz de

Usuario

Integrado

Sistema de

gestión de red

integrado

PBX

MUX

HOST

MUX

PBX

PBX

MUX

Red 1

Red 2

Red 3

Modelo de Gestión Centralizado

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

43

Gestión de Red. Sistema Gestión Distribuido

Sistema de Gestión de Red Distribuido:

Con el fin de evitar que toda la información de gestión confluya en un único puesto

central, la tendencia hoy en día se dirige hacia la distribución de la inteligencia y la

información por toda la red. Se pretende de este modo simplificar la gestión por medio de

la automatización, de forma que las decisiones básicas se tomen cerca del origen del

problema. Mediante la gestión distribuida es posible controlar redes de gran extensión de

una manera más efectiva, dispersando entre varias estaciones de gestión las tareas de

monitorización, recogida de información y toma de decisiones

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

44

Gestión de Red. Sistema de Gestión Distribuido

La funcionalidad básica que ha de ofrecer un sistema distribuido es la siguiente:

Escalabilidad para poder satisfacer las necesidades de gestión de redes de complejidad

creciente en recursos y en información almacenada.

Capacidad para distribuir entre distintas estaciones remotas de la red las funciones de

supervisión, recogida de datos y sondeo de estado.

Capacidad para gestionar entornos enormemente heterogéneos en el tipo de recursos

de red y sistemas que los componen.

Alta disponibilidad del sistema de gestión y tolerancia a fallos de componentes.

Capacidad para incorporar nuevos servicios e integrarlos con los existentes.

Capacidad para interoperar con diversos entornos.

En esta línea se están realizando esfuerzos para integrar la arquitectura de intermediario

de petición de objetos común (CORBA, Common Object Request Broker Architecture) en los

modelos de gestión tradicionales (CMIP/SNMP). CORBA es más potente que SNMP y

menos complejo que CMIP. A esto se añade la ventaja que supone su proximidad a C++ y

Java, dos lenguajes de gran difusión.

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

45

Gestión de Red. Sistema de Gestión Orientado a Servicios

Sistemas de Gestión de Red Orientados a Servicios:

La aproximación tradicional a la problemática de la gestión de redes se ha centrado en los

dispositivos de red. Esto ha dado lugar en muchos casos, a situaciones en las que a pesar

de mantener un alto nivel de rendimiento en los componentes aislados, no se obtenía la

calidad del servicio requerido. En gran medida esto se debe a que resulta difícil

establecer una conexión entre la gestión de dichos componentes de red y los procesos de

negocio a los que están dando soporte dentro de la empresa.

La arquitectura de gestión de redes TMN, que contempla en su modelo de niveles de

gestión una capa específica de gestión de negocio, parece la mejor posicionada para dar

respuesta a estas necesidades.

Arquitectura orientada a el servicio(SOA, Service Oriented Architecture). Es la primera arquitectura de Tecnologías

de Información (TI) que asume lo que los negocios han sabido desde hace mucho tiempo. Se trata esencialmente

de un set de servicios sueltos, donde cada uno es relativamente económico para construirlo o reemplazarlo si es

necesario.

Se puede resumir que SOA es un enfoque para diseñar y construir soluciones de negocio, a partir de componentes

independientes que exponen funciones como servicios accesibles por otros componentes a través de interfaces

estándares.

arquitectura para diseñar y desarrollar sistemas distribuidos. Las soluciones SOA han sido creadas para satisfacer

los objetivos de negocio las cuales incluyen facilidad y flexibilidad de integración con sistemas legados, alineación

directa a los procesos de negocio reduciendo costos de implementación, innovación de servicios a clientes y una

adaptación ágil ante cambios incluyendo reacción temprana ante la competitividad.

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

46

Gestión de Red. Sistema de Gestión Web

Web Management Network, Sistemas de Gestión de Red basados en Web:

El rápido desarrollo de Internet y los interfaces Web-HTTP, ha provocado la aparición de

entornos de gestión distribuida que hacen uso de dicha tecnología.

● La comunicación entre elementos de red y el nivel Element Management se lleva a

cabo mediante SNMP u otro protocolo.

● En el nivel Element Management se mantiene una base de datos relacional con

configuraciones sobre el estado de los equipos y sus registros de actividad.

● Un agente situado en Element Management es capaz de modificar la configuración de

un elemento de red a partir de la información de la base de Datos.

● En el nivel Network Management se desarrollan los servicios disponibles a través de

un servidor de paginas Web.

● Mediante un el empleo de HTTP se mantiene la comunicación con los niveles

superiores (operadores de red)

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

47

Gestión de Red. Sistema de Gestión Web

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

48

Gestión de Red. Sistema de Gestión Web

Ejemplo Gestión Integrada basada en la Web.

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

49

Gestión de Red. Sistema de Gestión Red Inteligente

Sistemas de Gestión de Red Inteligentes:

Los nuevos sistemas de gestión de red están basados en desarrollos de inteligencia artificial,

de forma que el sistema de gestión permita descargar de trabajo al administrador de la red.

Existen dos técnicas básicas de inteligencia artificial en gestión de redes:

Sistemas Expertos: los sistemas expertos de gestión de red simulan el proceso humano de

toma de decisiones, aplicando una serie de reglas para escoger la mejor respuesta a un

conjunto de circunstancias o eventos. La base de conocimiento y las reglas que utiliza un

sistema experto están suministrados por seres humanos, y deben adaptarse a cada red

concreta antes de poder usarse con confianza. Estos sistemas no son, por el momento,

capaces de aprender por sí mismos cómo gobernar una red, pero han mejorado mucho las

capacidades de los gestores de la red.

Modelado Inductivo: cada parte del sistema se modela por separado, representándola

mediante estructuras de datos y código que representa la función del elemento. Cada

elemento interacciona con los demás intercambiando señales y datos. Para realizar este

modelado se utiliza la tecnología de orientación a objetos. La característica de herencia de la

orientación a objetos permite la creación de nuevos objetos basados en los ya existentes. A

los datos se les asocian deducciones que se activan cuando se produce un cambio en sus

valores. Los eventos activan deducciones que reaccionan con los modelos de los elementos la

red, originando otras deducciones sobre el nuevo estado de la red. La estación de gestión no

tiene conocimiento de todos los eventos posibles, sólo responde por deducción a cada nuevo

conjunto de condiciones.

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

50

Gestión de Red. CORBA

CORBA (Common Object Request Broker Architecture - Arquitectura Común de

Intermediarios en Peticiones a Objetos).

CORBA es, básicamente, una arquitectura de programación distribuida diseñada para

soportar objetos independientemente de su ubicación dentro de una red o máquina.

Es las respuesta del Onject Management Group (OMG) a las necesidades de

interoperabilidad generadas por la rápida proliferación de productos Hardware y

software.

Permite a las aplicaciones comunicarse con otras sin importan donde estén localizadas

o como hayan sido desarrolladas.

Elementos:

1. ORB (Object Request Brokers - Intermediario de Petición de Objetos): se trata del

núcleo de cualquier implementación CORBA, transmiten los mensajes que se

intercambian cliente y servidor por lo que se ocupan de:

• Canalizar las comunicaciones entre los objetos locales y los remotos.

• Empaquetar los parámetros que el cliente pasa al método remoto y el resultado que

el método devuelve al cliente.

• Localizar al objeto remoto a partir de una referencia.

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

51

Gestión de Red. CORBA

2. IDL (Interface Definition Language Lenguaje

de

Descripción

de

Interfaz): es un lenguaje de

programación pensado exclusivamente

para especificar las interfaces que

usarán

los

clientes.

La tarea de una IDL es poner de

acuerdo a distintos lenguajes en el

formato

y

tamaño

de

sus

especificaciones, estableciendo un

contrato entre cliente y servidor

indicando qué servicios van a estar

accesibles para el cliente desde el

servidor,

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

52

Gestión de Red. CORBA

3. IIOP (Internet Inter ORB Protocol - Interoperabilidad entre ORB):

CORBA es neutral respecto al protocolo de red utilizado para comunicar al cliente con el

servidor. Para ello especifica el GIOP (General Inter ORB Protocol - Protocolo Entre ORBs

General) que define la comunicación entre ORBs diferentes. Para redes de tipo TCP/IP se

emplea una instancia de GIOP conocida como IIOP. Gracias a la IIOP es posible que objetos

que emplean ORBs de fabricantes distintos puedan interoperar en redes como Internet.

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

53

Gestión de Red. CORBA

CORBA aporta al desarrollo de

las redes de telecomunicaciones

un

entorno

de

objetos

distribuidos de propósito general,

así como una plataforma de

integración para

diferentes

sistemas

de

gestión

(no

necesariamente desarrollados en

CORBA).

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

54

Gestión de Red. Adquisición de un Sistema de Gestión de Red

Aspectos Técnicos en el Proceso de Adquisición de un Sistema de Gestión de Red

1.- Análisis de las necesidades del comprador.

Es labor del responsable de la administración de la red la realización de un análisis de

necesidades existentes dentro de su organización que permita determinar las necesidades

actuales y futuras de los usuarios y las limitaciones o restricciones que ha de plantearse

respecto al dimensionamiento del sistema. Hay que tener en cuenta los siguientes puntos:

Elementos gestionables. Analizar los elementos que deben ser gestionados, cables

físicos, dispositivos de red, topología de red y sistemas operativos de red.

Interoperatividad de protocolos: Analizar que protocolos deben ser soportados

teniendo en cuenta estimaciones de crecimiento.

Interfaz gráfica de Usuario: con facilidades para el dibujo de mapas, añadir y

configurar iconos, etc…

Características del equipo físico que soporta el sistema de gestión.

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

55

Gestión de Red. Adquisición de un Sistema de Gestión de Red

2.- Factores en el proceso de Adquisición:

Es importante que todos los factores relevantes quede recogidos en el pliego de

prescripciones técnicas, algunos son:

Capacidad para soportar todos los elementos de la red.

Diseño a medida de forma que se puedan incorporar nuevos elementos y posibilidad

de adaptar la representación gráfica en caso de cambios en red.

Otros datos a tener en cuenta:

-

Número de elementos de red que pueden gestionarse

Número de alarmas que es capaz de tratar

Potencial de almacenamiento de eventos y alarmas

Capacidades gráficas de representación de red y de los elementos de red

Tiempo de respuesta.

Facilidad de Uso

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

56

Gestión de Red

Realizar solos o en parejas:

Ejercicio 1: Citar alguna de las aportaciones del sistema de gestión de red a cada una

de las siguientes áreas de una empresa:

• Mantenimiento

• Supervisión

• Operación

• Provisión

• Planificación

• Tarificación

• Fraude

Ejercicio 2: Describir las principales funcionalidades que debe tener el Módulo de

Gestión de Fallos de un sistema de Gestión.

Ejercicio 3: Instalar un Browser MIB, ver y analizar un poco el contenido de un

fichero MIB

Ejercicio 4: Utilizar WireShark para ver alguna PDU SNMP e interpretarla.

C.P. Gestión y Supervisión de Alarmas de Redes / UF1854 Monitorización de Red y resolución Incidencias/ UD2. Gestión de Red

57