ALVA_EDUARDO_DE - Pontificia Universidad Católica del Perú

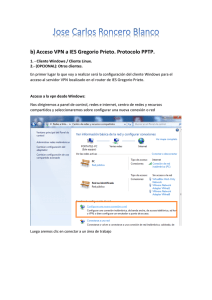

Anuncio