diseño e implementación de un sistema de gestión de seguridad de

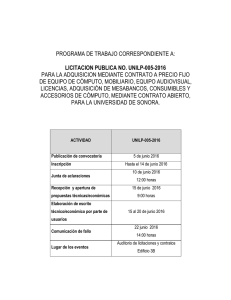

Anuncio