universidad técnica estatal de quevedo facultad de ciencias de la

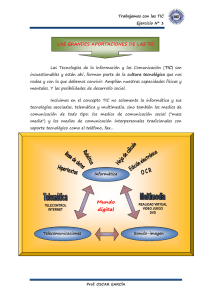

Anuncio