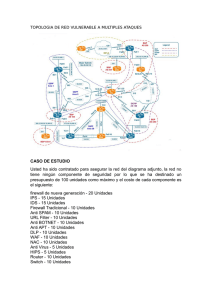

Protección contra botnets con el firewall de nueva generación

Anuncio

Protección contra botnets con el firewall de nueva generación Palo Alto Networks: Protección contra botnets con el firewall de nueva generación Introducción La proliferación de botnets y el malware moderno están cambiando el plantel de amenazas y obligando a las empresas a replantearse las estrategias de seguridad. Este nuevo tipo de amenazas va muy por delante de las estrategias tradicionales de seguridad y ya han establecido puntos de apoyo que podrían aprovechar los delincuentes y algunos estados para robar información y atacar los puntos sensibles. Este documento está dividido en dos apartados: en el primero se estudian las características y el funcionamiento de las botnets, así como las distintas respuestas que ha desarrollado el sector hasta la fecha. En el segundo apartado se presenta un modelo nuevo que permite a las empresas encargarse de su seguridad de forma activa gracias a las capacidades exclusivas del firewall de nueva generación. Qué es una botnet y qué la caracteriza Los equipos encargados de proteger la información de las empresas llevan más de dos décadas peleando con diversos tipos de malware. Pero toda esta experiencia acumulada no significa que las empresas estén ganando la batalla a día de hoy, pues los últimos estudios reflejan que existen motivos para preocuparse. En 2009 Cyveillance alertó de que la mitad del malware que circulaba por la web pasaba inadvertido ante las soluciones de seguridad disponibles, mientras que en 2010 fue NSS Labs quien informó de que solo el 53% del malware era detectado durante la descarga. En gran medida esto se debe a la evolución del malware, capaz de mutar y de actualizarse para eludir los sistemas de protección tradicionales. Tanto los bot (las máquinas infectadas) como las botnets (las redes de bots que trabajan unidos) desempeñan un papel fundamental dentro de esta evolución de malware multiforme, y resultan realmente difíciles de detectar con las soluciones tradicionales de antivirus/anti-malware. Pero veamos qué es lo que diferencia una botnet de las generaciones anteriores de malware y de qué forma contrarrestan nuestros esfuerzos por controlarlos. Como decíamos, una botnet es una red de bots (máquinas infectadas). A diferencia de sus predecesores, formados en mayor o menor medida como un enjambre de agentes independientes, los bots se coordinan entre sí y comparten un canal de comunicación con el mundo exterior. De la misma forma en que Internet multiplicó las posibilidades de la informática personal, las botnets multiplican hoy las posibilidades del malware. Hoy en día todo el malware de un mismo tipo puede colaborar para lograr un objetivo común, formando un conjunto en el que cada máquina infectada aumenta la capacidad y la potencia de la botnet. Además una botnet puede evolucionar en pos de nuevos objetivos y adaptarse a los cambios en materia de seguridad. A continuación veremos algunos de los rasgos funcionales más característicos de una botnet: PÁGINA 2 Palo Alto Networks: Protección contra botnets con el firewall de nueva generación n n Distribución y versatilidad. Las botnets son un tipo de malware que aprovecha al máximo la distribución de Internet. Una botnet puede tener varios controladores distribuidos por todo el mundo, por lo que cuenta con infinidad de planes alternativos. Por su parte, un bot tiene la capacidad de convertir otros bots infectados en canales de comunicación, lo cual resulta en infinidad de rutas de comunicación que sirven para adaptarse a diferentes opciones de acceso. Multifuncionalidad. La funcionalidad de un bot se puede cambiar completamente desde los servidores de control y mando, lo cual permite al propietario de una botnet dedicar porciones de la misma a tareas tales como la recopilación de números de tarjetas de crédito y otras al envío indiscriminado de spam. En cualquier caso, la infección es siempre el paso más importante, pues la funcionalidad se puede ir modificando después según los intereses. Perseverancia e inteligencia. Dado que un bot es difícil de detectar y que puede cambiar fácilmente de función, resulta particularmente idóneo para la realización de intrusiones premeditadas a largo plazo en una red. Asimismo, al quedar bajo el control a distancia de la inteligencia humana, una botnet se asemeja más a tener un hacker maligno dentro de la red que a tener un ejecutable maligno alojado en la misma. Por ejemplo, se puede usar una botnet para extraer información acerca de la empresa propietaria de una red, localizar objetivos a explotar e instalar puertas traseras adicionales en el caso en el que se descubra el bot. n Amenazas para la empresa Teniendo en cuenta la flexibilidad y la capacidad para eludir los sistemas de protección, las botnets presentan innumerables amenazas para las empresas. En términos de funcionalidad, una botnet presenta una cantidad ilimitada de riesgos, desde el envío de spam hasta el robo de información confidencial y secretos comerciales. En cualquier caso, el riesgo real lo presenta el controlador de los bots, pues un nodo que se dedica a enviar spam puede empezar a robar información de tarjetas de crédito al día siguiente. Veamos ahora resumidas las clases de botnets más reconocibles y algunos ejemplos de las mismas. Botnets para spam Las botnets de mayor tamaño a menudo se dedican al envío de spam, y su funcionamiento es bastante simple: el controlador de la botnet (la persona o personas que las controlan a distancia) trata de infectar el mayor número posible de máquinas para después, sin el conocimiento de sus propietarios, dedicarlas al envío de cientos de correos de spam. En un principio el impacto de este tipo de bots en la empresa es relativamente débil, pero un usuario infectado que se dedica al envío inconsciente de spam ocupa una gran cantidad del ancho de banda de la red y puede ver reducida tanto su productividad como la de la propia empresa. Por otro lado, la empresa podría terminar identificada como remitente de spam, lo cual podría provocar que todo su correo corporativo terminase etiquetado como spam. PÁGINA 3 Palo Alto Networks: Protección contra botnets con el firewall de nueva generación Asimismo, el riesgo que supone un portátil infectado por un bot va más allá de la funcionalidad de la propia botnet. Un portátil infectado puede abrir puertas traseras y puntos de entrada a la red corporativa para distribuir y localizar desde la misma nuevos objetivos a explotar. Así que jamás se debe menospreciar la capacidad de una botnet. O lo que es lo mismo: no existe ningún terminal comprometido de forma benigna. Ejemplo: Rustock DDoS y Botnets Existe una variedad del modelo de botnet dedicado a spam que consiste en utilizar los bots como parte de un ataque distribuido de negación de servicio (DDoS en inglés) destinado a saturar un sistema en particular con tráfico procedente de diversos terminales. En estos casos, la empresa que aloja al cliente infectado no es el objetivo del ataque, sino que solamente se utiliza para inundar el objetivo real con tráfico procedente de ésta. Una vez más, es el controlador del bot (la persona que domina la botnet) quien intentará generar una cantidad de tráfico suficiente para saturar los recursos de su objetivo. Los motivos por los que se realiza un ataque DDoS pueden ser personales, políticos o como medio para exigir un pago a cambio del fin del ataque. Los ataques DDoS presentan un doble riesgo para las empresas. Por un lado, si la empresa resulta ser el objetivo del ataque, éste podría provocar retrasos y pérdidas de productividad. Y aunque la empresa no sea el objetivo final del ataque, los terminales infectados en su red provocarán un consumo desproporcionado de los recursos de la misma y facilitarán inconscientemente el delito. Ejemplo: Skunkx Botnets financieras Las botnets financieras han recibido amplia cobertura en los medios, principalmente por los enormes daños que han provocado en el mercado. Botnets como ZeuS y SpyEye son responsables del robo directo de fondos de todo tipo de empresas. Su estructura no es tan grande y monolítica como la de las botnets para spam, las cuales crecen casi indiscriminadamente a partir de un solo propietario, sino que generalmente se venden en forma de kit, lo cual facilita que un gran número de atacantes licencien el código y se dediquen a montar sus propias botnets para sus objetivos particulares. A pesar de su menor tamaño, el impacto de estas botnets puede ser enorme. Las botnets ZeuS han logrado en repetidas ocasiones robar a las empresas millones de dólares en muy poco tiempo. Otro tipo de botnet financiera es la que se dedica a robar información de tarjetas de crédito y a falsificar transferencias bancarias. Este tipo de ataque puede provocar graves daños financieros, legales y de imagen en una empresa. Y si llegase a afectar al departamento financiero, al de recursos humanos o a la contabilidad de la empresa, esta podría perder grandes cantidades de dinero que jamás recuperaría. Ejemplos: Zeus, SpyEye Intrusiones con un objetivo concreto Las botnets también son un elemento clave en los ataques dirigidos a un objetivo en concreto. Se trata de un tipo de botnet diferente con respecto a sus hermanos mayores, pues en vez de dedicarse a infectar el mayor número posible de usuarios para lanzar ataques de gran escala, éstos apuntan a terminales específicos de gran valor que pueden utilizarse después para ampliar la intrusión y el sondeo en las redes objetivo. En estos casos, el terminal infectado sirve para acceder a sistemas protegidos y para abrir una puerta trasera que permita el acceso a la red en el supuesto en el que la intrusión sea detectada. PÁGINA 4 Palo Alto Networks: Protección contra botnets con el firewall de nueva generación Estas amenazas suelen pasar desapercibidas para los fabricantes de soluciones antivirus aunque suponen uno de las riesgos más peligrosos a los que se enfrentan las empresas, pues los ataques están premeditados y van dirigidos precisamente a los puntos clave de las mismas: desarrollo e investigación, código fuente, departamento de planificación, departamento financiero, cartera de clientes y demás. Ejemplo: Aurora Respuestas del sector a las botnets Sin duda, la proliferación de botnets no ha pasado desapercibida y las empresas más grandes ya han empezado a colaborar con las fuerzas del orden para tomar medidas frente a algunos de las botnets más grandes y notables. La estrategia consiste básicamente en separar los bots (las máquinas infectadas) de su cerebro (los servidores de control y mando). Si los bots no pueden comunicarse con el servidor, no podrán recibir nuevas instrucciones, enviar información, ni desempeñar ninguna de las tareas que los hace tan peligrosos. Se podría considerar esta estrategia, y de hecho así se refiere a ella, como la “decapitación” de botnets. Aunque esta estrategia pudiera parecer simple, en realidad requiere grandes dotes de investigación, experiencia y coordinación entre el departamento de seguridad y las fuerzas del orden. Para inhabilitar un servidor de control y mando es preciso neutralizarlo físicamente y adquirir la propiedad del dominio y/o rango IP asociado al mismo. La desarticulación de una botnet conlleva pues la coordinación entre el equipo técnico, el equipo jurídico y las fuerzas del orden. Para empeorar las cosas, las botnets suelen depender de más de un servidor en concreto por motivos disuasorios. Además, cada uno de los servidores está rodeado por diversos intermediarios con el fin de ocultar la verdadera ubicación del servidor. Los intermediarios que se suelen utilizar son redes P2P, blogs y redes sociales. La simple localización del servidor de control y mando es por tanto una tarea complicada que requiere mucho tiempo de investigación técnica. Además, la mayoría de las botnets se han diseñado para resistir a la pérdida de un servidor de control y mando, lo cual significa que se han de inhabilitar TODAS las opciones al mismo tiempo. Si alguno de los servidores permanece accesible, o si funciona alguna de las opciones de reserva, el bot se actualizará y rápidamente se organizará un nuevo conjunto de servidores, con lo que la botnet se recuperará sin mayores problemas. Por tanto es imprescindible desactivar los servidores casi simultáneamente, pues en cuanto el propietario de una botnet advierte que está siendo atacado, inmediatamente intentará montar una infraestructura nueva. Para ello solo necesitará que uno de sus servidores permanezcan activos durante el tiempo suficiente para actualizar los bots y montar una nueva botnet. Aun con todo, se han producido algunos logros sustanciales de alto nivel. En marzo de 2011, Microsoft, en colaboración con el líder del sector y el FBI, logró acabar con la botnet Rustock, la cual llevaba más de 5 años en funcionamiento y era responsable del envío de más del 60% del spam mundial. La detección de una infraestructura de control y mando requiere de una investigación exhaustiva. PÁGINA 5 Palo Alto Networks: Protección contra botnets con el firewall de nueva generación Por qué no sirve el modelo vertical para proteger la empresa El modelo descrito anteriormente supone una respuesta fiable por parte del sector frente a las botnets más grandes, y las empresas que lideran estas actuaciones merecen el reconocimiento unánime. No obstante, como profesionales de la seguridad, resulta igualmente importante reconocer que estos logros, aunque son válidos bajo una perspectiva global, poco pueden hacer para mitigar la amenaza que las botnets suponen para la empresa individual. La limitación más obvia es que el modelo vertical es tremendamente intensivo en cuanto a tiempo y esfuerzo, y por eso únicamente se emplea para afrontar las botnets de mayor tamaño e importancia. Se trata de un proceso muy reactivo que en ocasiones dura varios años, mientras que la respuesta que necesitan las empresas suele ser casi inmediata para evitar que la intrusión fructifique. A modo comparativo, esperar a que el sector logre desactivar una botnet es parecido a esperar a que el gobierno apruebe una ley cuando se produce una intrusión. En segundo lugar, los esfuerzos del sector tienden a centrarse en las botnets de mayor tamaño, concretamente en aquellos responsables del spam más evidente. Aunque cualquier bot podría suponer un riesgo, conviene hacer hincapié en que las botnets para spam no tienen a ninguna empresa como objetivo final, sino que simplemente buscan el mayor número posible de agentes para enviar la mayor cantidad posible de spam. Los ataques cuyo objetivo es infiltrarse en una empresa o robar información suelen contar con malware mucho más sofisticado y difícil de detectar. Así consiguen organizar botnets de menor tamaño que pueden pasar desapercibidas más fácilmente, por lo que no suponen un objetivo importante a erradicar por parte del sector. Así, la empresa suele quedar desamparada ante las amenazas individuales. La industria contra las botnets Las botnets contra la empresa Se centra en botnets de gran tamaño n Se centra en las dedicadas a spam n Tarda años en lograr su objetivo n n n n De pequeño tamaño y premeditadas Robo de información y espionaje Requieren soluciones inmediatas Existen botnets a las que no resulta práctico atacar sobre su servidor de control y mando debido a la manera en la que sus elementos clave están distribuidos. No olvidemos que uno de los mayores retos a los que se enfrentan los investigadores es tener que localizar y neutralizar todos sus servidores en muy poco tiempo. Cuanto más distribuida esté una botnet, más difícil resulta de decapitar. Incluso en el caso Rustock, las autoridades tuvieron la suerte de que casi todos los servidores de control y mando se encontraban dentro de Estados Unidos, lo cual facilitó la coordinación de las fuerzas del orden y las órdenes judiciales con el fin de inhabilitar todos al mismo tiempo. Por el contrario, hoy en día existen botnets cuyos servidores se encuentran repartidos por todo el mundo y solamente se ejecutan en zonas en las que apenas existe vigilancia contra delitos de Internet. Se trata de un modelo que imita el propio funcionamiento de Internet, que se diseñó desde un principio para soportar la pérdida de cualquiera de sus sitios web. Así, las redes distribuidas están diseñadas para soportar intentos de decapitación, por lo que es un modelo muy difícil de extender a las botnets en general. De manera que, aunque se hayan producido avances a la hora de enfrentarse a botnets a nivel mundial, la realidad es que no son más que la excepción que confirma la regla, y poco se puede hacer para proteger a la empresa frente a la amenaza que suponen las botnets. Es por tanto responsabilidad exclusiva de la empresa el protegerse de las mismas. En el siguiente apartado analizaremos algunas de las técnicas y herramientas que se han desarrollado y que ya pueden utilizar las empresas para localizar este tipo de malware y para evitar infecciones. Modelo propuesto para la protección de la empresa frente a una botnet En este apartado presentamos algunos métodos para el control de botnets y demás malware moderno. Se trata de algunas recomendaciones dirigidas no a reemplazar sino a complementar las estrategias de seguridad que ya existen como parte de un planteamiento coordinado. Aunque la idea es plantear estos métodos de PÁGINA 6 Palo Alto Networks: Protección contra botnets con el firewall de nueva generación una forma lo más genérica posible, también incluimos algunos detalles exclusivos de las soluciones de Palo Alto Networks para quienes deseen implantar algún sistema de protección frente a botnets hoy mismo. La presente metodología incluye técnicas tanto para limitar la exposición de la empresa como para detectar y remediar infecciones. También tenemos en cuenta el hecho de que las botnets más peligrosas para la empresa pueden ser aún desconocidas para los equipos de seguridad, por lo que presentamos algunas técnicas para identificar estas nuevas amenazas en la red corporativa. n n n n n n n El papel del firewall de nueva generación en el control del malware moderno Reducción de la superficie expuesta de la red Investigación del tráfico desconocido Control de aplicaciones expuestas a malware Prevención del uso de circunvaladores Protección de usuarios remotos Localización de terminales infectados Incorporación del firewall de nueva generación A medida que el malware evoluciona desde los terminales individuales a las redes coordinadas, las empresas también debieran ampliar su perspectiva e incorporar sensores y controles que cubran la red en general. La seguridad de la red nos permite centrarnos en el rastro que distingue a las botnets de las variaciones anteriores de malware: una botnet depende de la comunicación con una red más amplia de bots. Partiendo de la famosa frase de John Gage, “la red es el ordenador”, es cierto que la amenaza hoy en día se ha convertido en una red. Si las medidas de seguridad no actúan a este mismo nivel, corremos el riesgo real de perdernos el bosque por culpa de los árboles. Por otro lado, los mecanismo de seguridad de la red ofrecen una capa independiente de control y monitorización, a diferencia de los terminales que pueden quedar comprometidos por culpa del malware. Las botnets y demás formas modernas de malware pueden incluir rootkits, cuyo cometido consiste en obtener acceso a la raíz del terminal elegido con el fin de corromper el antivirus y demás mecanismos de seguridad. El equipo de seguridad se encuentra entonces ante una pescadilla que se muerde la cola, pues no puede confiar en el software de seguridad que gobierna dicho terminal. No queremos decir con esto que la seguridad basada en terminales haya quedado obsoleta, sino más bien que se necesita un complemento en forma de capas adicionales de defensa. Todo lo dicho hasta ahora puede aplicarse a la seguridad de la red en general. El firewall de nueva generación en particular ofrece probablemente el complemento idóneo para proteger la red frente a ataques de botnets, pues ofrece la visibilidad y el control del tráfico necesarios para eludir cualesquiera tácticas evasivas. Si somos capaces de comprender en su conjunto la manera en la que se comporta el tráfico de la red, podremos controlar sin problemas aquellos comportamientos permitidos en el entorno corporativo y eliminar al mismo tiempo los recovecos que forman las botnets para esconderse. Un bot necesita comunicarse para funcionar, por lo que al localizar el hilo de comunicación se consigue neutralizar la amenaza. Los firewalls de nueva generación no solo realizan una clasificación completa de todo el tráfico en función de las firmas, sino que inician un proceso de aplicación, análisis, descifrado, descodificación y heurística que poco a poco va levantando las distintas capas del tráfico para averiguar su verdadera identidad. Esta capacidad para señalar y analizar hasta el tráfico desconocido con independencia del puerto o el cifrado es lo que caracteriza a un firewall de nueva generación y lo que lo hace imprescindible para la lucha frente a las botnets. Además, un auténtico firewall de nueva generación ofrece una solución completa frente al riesgo de amenazas, pues se basa en la coordinación de varias disciplinas de seguridad y no simplemente en la co-localización de estas en un mismo dispositivo. Por ejemplo, la identidad de aplicaciones, detección de malware, prevención de intrusiones, filtrado por URL, control de tipos de archivo y la inspección del contenido debieran estar todos integrados en un mismo contexto. Con esta integración se alcanza un conocimiento mucho más inteligente y definitivo de las botnets de lo que cualquier tecnología es capaz por separado. PÁGINA 7 Palo Alto Networks: Protección contra botnets con el firewall de nueva generación Para ver y comprender los rastros de comunicación de amenazas desconocidas se necesita un tipo de inteligencia colectiva como esta. Prevención de infecciones por botnet Una de las medidas más importantes que puede adoptar una empresa para controlar malware moderno pasa por reducir los canales de infección y eliminar las posibilidades que tienen las botnets para esconderse. La mayoría de los canales de infección que emplean las botnets hoy en día pasan virtualmente inadvertidos, y el tráfico que genera una botnet suele ser tan escaso que se puede mezclar fácilmente entre el tráfico “normal” de una red. Al recuperar la visibilidad total y el control del tipo de tráfico permitido en la red, los equipos de seguridad tienen ya mucho terreno ganado para lograr ambos objetivos. Reducción de la superficie de ataque Otra de las medidas importantes a tomar consiste en volver a un modelo de control positivo. Por control positivo se entiende aquel que solamente permite el tráfico deseado, en vez de ir bloqueando una a una las entradas no deseadas. Es esta noción de control positivo la que diferencia a un firewall de otros tipos de sistemas de seguridad de red. Por ejemplo, si se quiere usar Telnet, simplemente se abre el puerto 23 para permitir FTP sin tener que abrir la red a todo tipo de tráfico. Desgraciadamente, los firewalls tradicionales han ido perdiendo la capacidad de ejercer un control positivo sobre las redes a medida que las aplicaciones han ido aprendiendo a usar puertos alternativos que suelen permanecer abiertos (80, 443, 53) o a saltar de uno a otro puerto disponible. La recuperación del control positivo resulta fundamental en la lucha contra el malware, pues supone una manera sencilla de reducir la superficie de ataque de la empresa y de minimizar el riesgo en general. En realidad, la cantidad y diversidad de aplicaciones que existen se ha disparado, y casi cualquiera de ellas supone un mínimo riesgo. La aparición de la web 2.0, los widgets y las diversas opciones de script permiten a cualquiera desarrollar aplicaciones y servicios de enorme capacidad, la mayoría de los cuales están diseñados para conectarse o usarse en combinación con otros sitios o aplicaciones. Por si esto fuera poco, de todas las aplicaciones que se desarrollan día a día, muy pocas tienen un valor real para la empresa. Al incorporar el modelo de control positivo, los equipos de seguridad se pueden centrar en abrir el tráfico a las aplicaciones deseadas sin tener que ir cerrando uno a uno los accesos de aplicaciones que carecen de valor para la empresa. Con este método se evita al instante la entrada a la red de grandes cantidades de aplicaciones y se reduce así el número de canales que las botnets pueden usar para entrar y salir de la red. PÁGINA 8 Palo Alto Networks: Protección contra botnets con el firewall de nueva generación Consejos Qué es exactamente un firewall de nueva generación A día de hoy el firewall de nueva generación de Palo Alto Networks es el único realmente capaz de facilitar el control positivo del tráfico moderno de aplicaciones. Para lograrlo, el firewall ha tenido que evolucionar hacia un modelo más sofisticado y fiable, uno que no consista en simplemente abrir y cerrar puertos. A diferencia de otros fabricantes de firewalls, Palo Alto Networks ha partido de cero y a desarrollado una nueva inteligencia de clasificación para el firewall con el fin de poder clasificar el tráfico en el nivel de aplicaciones y no depender de los niveles de puertos y protocolos exclusivamente. No obstante, incluso con un firewall de nueva generación, la aplicación de un método de control positivo no consiste simplemente en apretar un botón, pues el valor de las aplicaciones que utiliza una empresa varía de un departamento a otro. Así, los equipos de TI y seguridad han de planificar y consultar con los distintos departamentos de la empresa con el fin de decidir qué aplicaciones pueden acceder a la red y cuáles no. Por otro lado, algunas aplicaciones como Facebook pueden tener usos personales y profesionales: sirven a los empleados para sus relaciones personales pero también a la empresa para su relación con los clientes. En estos casos es preciso especificar concretamente los usuarios que pueden acceder a ella así como las funciones que se pueden utilizar. Más adelante analizaremos la habilitación segura de aplicaciones. Resumen. Reducción de la superficie de ataque Establecimiento de políticas de usos y aplicaciones aprobadas según las necesidades de la empresa ● Realización de un inventario de la red: aplicaciones, protocolos, etc ● Análisis de las aplicaciones que se emplean ● Qué aplicaciones mejoran el negocio y quiénes las necesitan ● Qué aplicaciones personales o de doble uso debe autorizar la empresa n Realización de un control positivo de todo el tráfico ● Prevención del tráfico innecesario o de alto riesgo ● Omisión de cifrados y evasión de puertos n Investigación del tráfico desconocido Tras retomar la capacidad para clasificar con precisión el tráfico aprobado en la red, la empresa dispone de una base desde la cual puede investigar el resto del tráfico desconocido de la red. La presencia y el comportamiento del tráfico desconocido resulta crucial para la identificación de botnets, los cuales se identifican como tráfico “desconocido” debido al uso de cifrados y a su particular comportamiento. Investigación del tráfico desconocido PÁGINA 9 Palo Alto Networks: Protección contra botnets con el firewall de nueva generación El firewall de nueva generación debe contar con esta capacidad para localizar y analizar el tráfico desconocido de la red. Es preciso investigar el tráfico desconocido que proceda de un mismo terminal con el fin de averiguar si el usuario está utilizando una aplicación legítima desconocida para la red o si se trata de una infección por botnet. Asimismo también conviene investigar hacia dónde se dirige ese tráfico. ¿Va dirigido a sitios web conocidos por el uso de malware o a redes sociales? ¿Transmite siempre con un horario específico? ¿Existen intentos de descargar o cargar archivos desde o hacia una URL desconocida? Todos estos son comportamientos típicos de un terminal infectado por un bot. Si se emplea un firewall de nueva generación para identificar precisamente el tráfico aprobado en la red, el tráfico desconocido debiera ser escaso, por lo que resultaría relativamente sencillo localizar y analizar tráfico nocivo procedente de botnets. Esta metodología ya se ha probado con éxito para identificar botnets desconocidas dentro de una red. De hecho, una de las primeras averiguaciones sobre la botnet Mariposa la hizo un cliente de Palo Alto Networks. El análisis de tráfico desconocido puede además programarse con ayuda del Behavioral Botnet Report, el cual estudiaremos en los siguientes apartados. Consejo En busca de lo desconocido El firewall de Palo Alto Networks facilita la investigación y el control de tráfico desconocido. El tráfico desconocido se puede rastrear, analizar y controlar como cualquier otra aplicación, para averiguar así la densidad y el destino al que va dirigido, las categorías de URL implicadas, las firmas de amenazas y malware que intervienen y los intentos de transmisión de archivos que se produzcan. También existe la posibilidad de capturar una porción del tráfico desconocido para analizarlo al detalle o para enviarlo al Equipo de Investigación de Amenazas de Palo Alto Networks. La función Behavioral Botnet además estudia los comportamientos más comunes para identificar aquellos terminales que puedan estar infectados por un bot. Más adelante seguiremos estudiando estas funciones. Palo Alto Networks también ofrece a la empresa la posibilidad de clasificar convenientemente cualquier aplicación personalizada con el fin de asegurarse de que las aplicaciones aprobadas no aparecen identificadas como tráfico desconocido. El firewall de Palo Alto Networks también permite al usuario escribir sus propias App-IDs para estas aplicaciones personalizadas. Gracias a ello, el equipo de seguridad puede eliminar todo el tráfico desconocido y conservar solamente el tráfico de comportamiento conocido y controlado. Resumen. Investigación del tráfico desconocido Investigación del tráfico desconocido ● Rastreo del origen y el destino del tráfico ● Relación con URL, IPS, malware y los registros de transmisión de archivos ● Definición de App-IDs a medida para aplicaciones internas o personalizadas ● Captura de porciones de tráfico de aplicaciones no reconocidas y envío a Palo Alto Networks ● Investigación del tráfico “desconocido” en busca de comportamientos sin autorización o de botnets n PÁGINA 10 Palo Alto Networks: Protección contra botnets con el firewall de nueva generación Control de las aplicaciones vinculantes Las aplicaciones son una parte indispensable en el ciclo vital de una botnet, tanto en la etapa inicial de infección como a lo largo del proceso de control y mando. En realidad la asociación entre malware y aplicaciones no es nueva. En el pasado, la aplicación preferida del malware era el correo electrónico corporativo; desde el punto de vista de la seguridad, el correo y los virus circulaban de la mano por la red. Pero hoy, aunque aún se producen ataques a través del correo, ya no es el medio preferido, pues las empresas tienen sus servidores convenientemente protegidos y analizan cada mensaje en profundidad antes de depositarlo en su buzón correspondiente. En cualquier caso, los controladores de bots han desviado la atención hacia otras aplicaciones más débiles que interactúan con el usuario en tiempo real y resultan más versátiles que el correo corporativo. No todas las aplicaciones se crean de la misma forma, así que los propietarios de botnets han migrado hacia aplicaciones que facilitan que el bot funcione y permanezca oculto. Las redes sociales y las aplicaciones personales cumplen estos dos requisitos, y por eso se han convertido en los principales focos de infección por malware. Aparte de las mencionadas redes sociales, las aplicaciones elegidas suelen ofrecer correo web, mensajería instantánea, P2P y diversas aplicaciones para transmisión de archivos. Estas aplicaciones están diseñadas para facilitar el intercambio de información de diversas formas, y sus usuarios al utilizarlas generalmente fuera del trabajo, ofrecen al delincuente más avispado una enorme cantidad de opciones de infección. Las aplicaciones sociales son también el entorno ideal para desarrollar ingeniería social, pues permiten al atacante adoptar la identidad de algún amigo o compañero para lograr que la víctima haga clic sobre el enlace nocivo. A pesar de su sofisticación, la infección por malware todavía consiste en lograr que un usuario confiado haga clic sobre un enlace nocivo. Pero hoy, en vez de incluirse dicho enlace en un correo electrónico, este puede aparecer en un tweet o en una página de Facebook que parece ser de un amigo. Gracias a las técnicas de cross-site scripting (XSS) es posible repartir enlaces nocivos entre varios amigos, y tecnologías de rastreo como FireSheep permiten a los hackers apropiarse de cuentas en redes sociales. Pero la conexión entre redes sociales y malware no es nueva. Estudios realizados por la Information Warfare Monitor and Shadowserver Foundation demuestran que las redes sociales juegan un papel fundamental en el ciclo vital de una botnet. En el estudio “Sombras en la Nube”, realizado en 2010, se rastreó una intrusión muy planificada y persistente en una red por medio de una botnet a medida. En el análisis posterior se comprobó que los terminales infectados rara vez se comunicaban directamente con su servidor de control y mando. Al contrario, el tráfico de malware inicial originado en el terminal infectado se dirigía hacia blogs conocidos, grupos de Google, cuentas de Twitter y cuentas de correo Yahoo!, y desde allí se mezclaba la comunicación nociva entre el tráfico “normal”. Se demuestra así que las botnets siempre intentan mezclarse entre el tráfico aparentemente normal y de escaso valor en la red. ¿Cuántas veces investigará un administrador lo que parece ser simplemente un usuario que hace publicaciones en un blog inofensivo? El paso predeterminado hacia SSL La dependencia actual de Internet y de los servicios en la “nube” está obligando a numerosas tecnologías e industrias a adoptar el protocolo SSL. Por este motivo, los sitios de redes sociales, al promover el uso predeterminado del SSL con el fin de proteger las comunicaciones, facilitan sin darse cuenta que el malware moderno permanezca oculto y activo. Aún así se trata de una mejora necesaria, pues para un hacker resulta mucho más sencillo fisgonear y secuestrar una sesión en HTTP. Algunas herramientas como FireSheep simplifican este proceso y amenazan la noción de privacidad en la web. Por otro lado, la mayoría de las empresas carecen de la capacidad de observar de forma dinámica los entresijos de las comunicaciones cifradas con SSL, por lo que el tráfico de las redes sociales permanece más o menos invisible ante aquellas. Todo esto supone una pérdida considerable de eficacia para los equipos de seguridad, pues mientras el usuario logra aumentar la privacidad de sus comunicaciones, se establece una infraestructura comunicativa invisible que favorece en gran medida las intrusiones de malware. Este paso predeterminado al SSL podría ciertamente convertir las aplicaciones sociales en un medio tan valioso para los delincuentes como lo han sido las aplicaciones P2P como BitTorrent. El patrón es prácticamente el mismo: un canal de comunicación cifrada dominado por las motivaciones personales del usuario. PÁGINA 11 Palo Alto Networks: Protección contra botnets con el firewall de nueva generación Consejos Control de las aplicaciones vinculantes Palo Alto Networks ofrece las herramientas y las técnicas necesarias para mantener bajo control las aplicaciones vinculantes con el malware. La capacidad para habilitar de forma segura cualquier aplicación es un requisito indispensable para aquellas empresas que no pueden permitirse el bloqueo de accesos a blogs, correo web, mensajería instantánea y redes sociales, pues ello reduciría la capacidad de la empresa para comunicarse y mantenerse al día con el mundo exterior. Control de las aplicaciones en función del usuario - El primer paso para habilitar de forma segura una aplicación pasa por limitar el acceso a dicha aplicación en función de las necesidades de cada usuario. Por ejemplo, el acceso a Facebook y a las aplicaciones que lo forman se puede limitar a los departamentos de ventas y marketing responsables del mantenimiento de la identidad online de la empresa, dejando fuera o con acceso limitado al resto de departamentos. De esta forma se puede reducir considerablemente la superficie expuesta a ataques y el riesgo de sufrir infecciones. Limitar las funciones disponibles de cada aplicación - Los equipos de seguridad también tienen la opción de habilitar determinadas aplicaciones pero solamente para el desempeño de aquellas funciones que no entrañan ningún riesgo para la empresa. Por ejemplo, la empresa puede permitir el acceso a una aplicación social pero anular la posibilidad de publicar en ella, o bloquear la función de descarga de archivos y demás comportamientos de riesgo. Con esta medida se limita la probabilidad de que el malware alcance su objetivo terminal. Prevención de descargas ocultas - En muchas ocasiones el usuario afectado ni siquiera es consciente de estar descargando archivos. Al acceder a una web infectada, es posible que el terminal inicie una descarga en segundo plano de forma automática. Esto es lo que se conoce comúnmente como descargas ocultas, y puede producirse incluso en sitios web perfectamente válidos pero que están comprometidos por malware. La función de protección contra descargas ocultas de Palo Alto Networks protege frente a este tipo de infecciones al solicitar del usuario la verificación de cada una de las descargas que se produzcan, evitando así que se descargue algún archivo sin el conocimiento del usuario. Se trata de una función especialmente útil cuando se trabaja con redes sociales en las que un enlace puede derivar hacia sitios externos desde los que se organizan los ataques por malware en segundo plano. Cifrado selectivo con SSL - A continuación, la empresa ha de establecer algún tipo de estrategia para tratar el tráfico cifrado con SSL. El firewall de nueva generación de Palo Alto Networks permite el cifrado con SSL. Esta función, como el resto de las que ofrece Palo Alto Networks, se puede configurar en función de cada aplicación o tipo de aplicación. Se puede así descifrar toda la comunicación que se realice a través de redes sociales y utilizar por otro lado el filtrado por URL para evitar el descifrado de información personal dirigida a sitios financieros o informativos. PÁGINA 12 Palo Alto Networks: Protección contra botnets con el firewall de nueva generación Recomendaciones principales. Control de aplicaciones vinculantes n Evitar el uso de aplicaciones “nocivas” ●P2P ● Limitar el uso de aplicaciones a los usuarios/grupos que las necesitan Prevención del uso de funciones de riesgo ● Transferencia de archivos ● Anular funciones de escritorio a distancia ● Pasar otras aplicaciones por túnel n Prevención de descargas ocultas n Cifrado selectivo con SSL en función de las aplicaciones y URL ● Descifrado de redes sociales, correo web, mensajería instantánea ● No descifrar tráfico dirigido o procedente de sitios financieros n Inspección y refuerzo de todo el tráfico de riesgo ● Prevención de intrusiones y amenazas ● Protección contra malware ● Filtrado por URL n Prevención del uso de circunvaladores En el apartado anterior nos hemos centrado en las aplicaciones de usuario y web 2.0 más comunes que pueden ser compartidas por malware con fines peligrosos para la empresa. No obstante, existe una segunda clase de aplicaciones que se han diseñado de forma proactiva para atravesar la seguridad tradicional de una red sin ningún obstáculo. Destacan las aplicaciones para controlar el escritorio a distancia, los proxys y las aplicaciones diseñadas para burlar los sistemas de seguridad. Algunas de estas aplicaciones tienen cierta utilidad para la empresa, mientras que otras presentan síntomas evidentes de riesgo y comportamientos sospechosos. En cualquier caso, todas merecen ser controladas con esmero por parte de los equipos de seguridad con el fin de evitar la apertura de canales vulnerables en la red corporativa. Las tecnologías de control a distancia de escritorios gozan de buena aceptación entre usuarios y departamentos de IT. De hecho, la mayoría de las aplicaciones para conferencia incluyen la posibilidad de dejar el escritorio en manos de un usuario a distancia. Este tipo de tecnologías presentan dos riesgos fundamentales: por un lado, cuando un usuario se conecta a su ordenador a distancia, es libre para navegar a cualquier destino y usar cualquier aplicación sin que el tráfico que ello genere pase por el firewall. Además de burlar así la política de seguridad, el escritorio deja abierto un vector descontrolado que queda a merced de cualquier amenaza. Por otro lado, las tecnologías de control a distancia de escritorios presentan el riesgo lógico que conlleva el dejar que un usuario externo obtenga acceso total a un terminal integrado en la red corporativa. Este tipo de controladores a distancia son uno de los principales objetivos de los distribuidores de malware, pues abren una brecha peligrosa para la entrada de intrusos. Encontramos también otras aplicaciones para empresa como SSH que resultan muy útiles para ésta pero que dejan la red corporativa expuesta si no se emplean correctamente. Por ejemplo, la mayoría de las empresas utilizan SSH para PÁGINA 13 Palo Alto Networks: Protección contra botnets con el firewall de nueva generación administrar sistemas y aplicaciones desde una central de datos corporativa. Sin embargo, si se usa SSH para abrir túneles hacia la central, posiblemente se abra un acceso descontrolado a los bienes más valiosos de la empresa. Estas aplicaciones han de ser controladas exhaustivamente y su uso debe quedar restringido a solo algunos usuarios. Al mismo tiempo han evolucionado numerosos proxys web y aplicaciones de conexión cifrada cuyo objetivo principal consiste en facilitar comunicaciones seguras y anónimas a través de firewall y demás infraestructuras de protección. Algunas tecnologías proxy como CGIProxy o PHProxy ofrecen al usuario una forma relativamente segura de navegar sin el control de la empresa, y así se encuentran en el 75% de las redes corporativas. Otras aplicaciones como UltraSurf, Hamachi y Tor están diseñadas específicamente para atravesar infraestructuras de protección y se actualizan periódicamente para permanecer invisibles. Apenas existen motivos válidos para el uso de este tipo de aplicaciones en la empresa, por lo que su presencia suele indicar la ocurrencia de un intento de burlar la seguridad de la misma. Estas herramientas no solamente dejan circular el tráfico de forma descontrolada, sino que además tienden a ser utilizadas para comportamientos de riesgo elevado, como el intercambio de archivos o de contenidos bloqueados, lo cual conlleva un riesgo considerable de infección por malware. Por estos motivos conviene bloquear estas aplicaciones en casi todos los casos. Consejos Control de los circunvaladores (circunventors) Control de escritorio a distancia Palo Alto Networks facilita a la empresa el control de numerosas tecnologías de control del escritorio a distancia. Al igual que otras aplicaciones, las tecnologías de control del escritorio a distancia se pueden agrupar mediante un filtro para simplificar el control de las mismas. A medida que van apareciendo nuevas aplicaciones de control del escritorio a distancia, Palo Alto Networks desarrolla nuevas App-IDs que se comunican con los filtros de categoría correspondientes, de forma que los usuarios permanecen protegidos en todo momento ante nuevas aplicaciones. Al mismo tiempo, las aplicaciones de control del escritorio a distancia son las primeras que se han de controlar en función del usuario. Así, se debe permitir el acceso a las mismas solamente a aquellos usuarios que las necesitan para el desarrollo de sus tareas, como los equipos de IT y el servicio técnico. SSH Palo Alto Networks permite a la empresa controlar SSH en función de la política que elija. Ni que decir tiene que esto incluye la capacidad para limitar el uso de SSH a los usuarios de IT que realmente lo necesitan. Conviene aclarar también que Palo Alto Networks permite a cada equipo desactivar de forma selectiva la función de comunicación segura de SSH sin tener que desactivar la aplicación por completo. Gracias a esto, la empresa puede utilizar las herramientas que necesite sin correr el riesgo de que se abran canales de entrada a la red. Proxys cifrados Los proxys cifrados son unas de las aplicaciones más complicadas del mundo en lo que respecta al control y el bloqueo, y es con ellas con las que se distingue claramente la calidad de los equipos de investigación. Aplicaciones como UltraSurf, Hamachi y Tor se diseñaron originalmente para eludir censuras, pero han terminado en manos de los hackers gracias a la capacidad que tienen de burlar los controles de seguridad tradicionales. Además, estas aplicaciones se actualizan periódicamente con el fin de eludir la detección por parte de los sistemas de seguridad. Es por ello responsabilidad de los fabricantes de firewalls el mantenerse al día en cuanto a la evolución de este tipo de aplicaciones con el fin de actualizar los sistemas de seguridad convenientemente. A día de hoy, Palo Alto Networks es el único firewall capaz de detectar y bloquear estas aplicaciones. De hecho, los investigadores de Palo Alto Networks actualizan constantemente las App-IDs para así evitar la entrada de este tipo de herramientas. PÁGINA 14 Palo Alto Networks: Protección contra botnets con el firewall de nueva generación Recomendaciones principales. Control de los circunvaladores n Limitar el uso de aplicaciones de control del escritorio a distancia ● IT solamente Habilitar SSH con protección ● Permitir la comunicación segura con SSH pero con restricciones n Bloquear el uso de proxys sin autorización n Bloquear canales cifrados n UltraSurf Hamachi ● Actualizar App-IDs semanalmente ● ● Protección de usuarios en el exterior Hasta ahora hemos presupuesto una topología de red bastante tradicional en la que se distingue a la perfección el interior del exterior de la misma. Sin embargo, las tecnologías corporativas han evolucionado mucho más allá de los límites físicos tradicionales de la empresa. Hoy los usuarios se llevan a casa sus portátiles con la esperanza de poder trabajar desde allí o en cualquier otro lugar. Esto crea un desequilibrio en la protección de la red, pues cada usuario espera poder realizar cualquier tarea desde cualquier lugar mientras que las estructura de protección de la red (firewalls, IPS, etc.) solamente se aplica cuando el usuario se encuentra dentro del perímetro físico tradicional de la empresa. Por si esto no fuera suficientemente peligroso, el comportamiento del usuario suele resultar bastante más arriesgado fuera de la empresa que dentro, pues aunque sea de forma inconsciente, tiende a aplicar los criterios personales que aplica en casa. Con este tipo de comportamiento aumenta considerablemente el riesgo de hacer clic en un enlace peligroso o de entrar en un sitio web desde el que se ejecuten aplicaciones ocultas. Consejos GlobalProtect La herramientas GlobalProtect de Palo Alto Networks sirve para enlazar el vacío que existe entre la seguridad tradicional de la empresa y la falta de seguridad que existe cuando el usuario sale del perímetro físico de la misma. Es decir, que GlobalProtect permite al usuario seguir conectado al firewall de la empresa cuando está en casa o de viaje. Esto quiere decir que todo el tráfico que genera el usuario comparte las mismas restricciones y funciones de firewall, IPS, prevención de malware, filtrado por URL y detección de botnets. La solución GlobalProtect es transparente para el usuario y asegura el funcionamiento del firewall corporativo de Palo Alto Networks allá donde vaya el usuario. GlobalProtect además permite el acceso a todas las funciones del firewall de nueva generación, como la de protección frente a descargas ocultas. Con todo esto se consigue una constancia en términos tanto de política corporativa como de prevención de amenazas cualquiera que sea la ubicación de cada usuario. Recomendaciones principales. Protección de usuarios en el exterior n Funcionamiento del firewall y prevención de amenazas desde cualquier lugar ● Incluir GlobalProtect para la protección de usuarios en el exterior Funcionamiento de la protección contra descargas ocultas n Funcionamiento de políticas a medida en función de la ubicación del usuario ● Prohibición de descarga de archivos de sitios seguros desde fuera de la empresa n PÁGINA 15 Palo Alto Networks: Protección contra botnets con el firewall de nueva generación Cómo encontrar un terminal infectado A pesar de los esfuerzos de los equipos de seguridad de la empresa, los terminales siempre terminarán infectados por malware. Ya sea a través de un tipo de malware o un vector desconocidos, o a través de una conexión física USB, es inevitable que se produzcan infecciones, pues ha quedado demostrado una y otra vez que así es hasta con los sistemas más seguros que existen. Por ello es importante que los equipos de seguridad lo asuman tal cual es y que desarrollen las técnicas necesarias para localizar los terminales infectados de la red. No es tarea sencilla, sobre todo cuando posiblemente el malware en cuestión ya habrá logrado eludir las firmas tradicionales y quizá haya logrado acceso total al terminal infectado. Para identificar un terminal infectado es necesario atender no tanto a las firmas de malware como a los comportamientos que se producen en la red. Dado el secretismo y la ingenuidad que caracterizan a las botnets, estas necesitan comunicarse para su funcionamiento resultar tan difíciles de encontrar como de rastrear. Este requisito fundamental forma un patrón concreto que podemos emplear con el fin de identificar el tráfico de bots o determinados comportamientos que destacan sobre el tráfico normal de un terminal, incluso si se trata de un bot completamente desconocido. Detección de tráfico de control y mando Una de las mayores ventajas del firewall de nueva generación es la capacidad para clasificar corrientes de tráfico potencialmente complejas en el nivel de las aplicaciones. Esto incluye la capacidad para escanear progresivamente el tráfico para ir retirando protocolos de dentro de otros protocolos hasta lograr identificar una aplicación en concreto. La experiencia a la hora de analizar hasta el tráfico más complejo resulta indispensable para lograr identificar el tráfico de control y mando característico de las botnets. A todos los efectos, una botnet es una aplicación y el tráfico específico que genera resulta observado por Palo Alto Networks. La detección del tráfico de control y mando es un elemento fundamental del módulo de prevención de amenazas, el cual se actualiza periódicamente junto a otros sensores de contenido y amenazas. Uso de IPS para la detección de botnets Palo Alto Networks también incluye diversas técnicas complementarias que sirven para identificar malware polimorfo en función de los elementos que lo componen. Por ejemplo, SpyEye, una botnet financiera muy conocida, deja espacio libre reservado para que el malware pueda cambiar constantemente de tamaño y con ello el rastro que deja. Sin embargo, SpyEye descarga periódicamente un archivo cifrado de configuración para actualizar el bot. Los investigadores de Palo Alto Networks lograron descifrar este archivo de configuración y descubrieron que todos los archivos de este tipo comparten un mismo patrón, lo cual les permite ahora identificar con el módulo IPS la presencia de un bot hasta en el caso en el que no se reconozca la botnet en cuestión. Este es solo un ejemplo de cómo se puede combinar el módulo ISP con las funciones de detección para localizar una amenaza moderna. Behavioral Botnet Report Aunque las técnicas de investigación descritas son cruciales para la detección de malware, algunas empresas no disponen de tiempo suficiente para realizar análisis manuales del tráfico. La función Behavioral Botnet Report de Palo Alto Networks realiza este rastreo de forma automática e identifica aquellos comportamientos que indican la presencia de un bot. A continuación se detallan las características principales que busca esta herramienta: TCP/UDP desconocidos. Como hemos visto antes, el tráfico de las botnets suele estar cifrado y resultar desconocido. El rastreo del tráfico TCP y UDP desconocido es una buena forma de iniciar la búsqueda de terminales infectados. El informe resultante facilita al personal de seguridad el rastreo del tráfico desconocido por sesiones, destinos y bytes. n Presencia de DNS dinámicas. El malware acostumbra a utilizar DNS dinámicas para complicar el rastreo de las comunicaciones de las botnets. Al rebotar tráfico entre los distintos terminales infectados con una lista de direcciones IP que cambia constantemente, seguir el rastro del bot y averiguar el origen y el destino verdaderos puede resultar una tarea muy difícil. n PÁGINA 16 Palo Alto Networks: Protección contra botnets con el firewall de nueva generación Actividad de los sitios con malware conocidos. Como parte de la solución de filtrado por URL, Palo Alto Networks rastrea constantemente aquellos sitios web que voluntaria o involuntariamente han alojado malware. Palo Alto Networks rastrea entonces a aquellos usuarios que visitan sucesivamente estos sitios e intentan descargar archivos. n Visitas a dominios recién registrados. Las botnets están en movimiento constante con el fin de eludir los sistemas de detección y para recuperarse cuando un servidor es descubierto y desactivado. Por ese motivo, las botnets a menudo tienen que usar dominios nuevos para mantener la estructura de dominio y mando. Que un usuario visite una y otra vez un dominio recién registrado no es un síntoma evidente de infección, pero sí puede ayudar a confirmarla. n Búsquedas de dominios IP en vez de URL. Por el mismo motivo, a veces los bots utilizan para sus comunicaciones direcciones IP de código estricto o rangos IP en vez de URLs, que es lo que utiliza un usuario habitualmente. Al igual que ocurre con los dominios de registro reciente, el uso continuado de dominios IP puede ser síntoma de infección por bot. n Tráfico IRC. El tráfico IRC es uno de los métodos de comunicación más conocidos que usan las botnets y resulta de gran ayuda a la hora de localizar un bot. n La función Behavioral Botnet Report recopila todos estos factores y los coteja para encontrar síntomas de infección en los terminales. Tras ejecutarse entrega un informe con aquellos terminales que podrían estar infectados e indica los motivos por los que su comportamiento resulta sospechoso. Resumen de las recomendaciones Establecer un sistema de control positivo e investigar comportamientos desconocidos n Establecer políticas de usos y aplicaciones aprobadas en función de las necesidades de la empresa n Configurar App-IDs a medida en función de las aplicaciones aprobadas n Investigar todo el tráfico “desconocido” en busca de comportamientos típicos de botnet Controlar las aplicaciones vinculantes n Evitar el uso de aplicaciones “nocivas” ●P2P n Reservar el uso de aplicaciones a los usuarios/grupos que las necesiten n Descifrar protocolos SSL en función de las aplicaciones y las categorías de URL ● Descifrar las comunicaciones en redes sociales, correo web y mensajería instantánea ● No descifrar el tráfico dirigido o procedente de sitios financieros n Evitar el uso de funciones peligrosas ● Publicación en redes sociales ● Transferencia de archivos ● Control a distancia n Evitar las descargas ocultas n Inspeccionar y vigilar todo el tráfico de aplicaciones sospechosas ●IPS ●Malware ● Filtrado URL Controlar los circunvaladores n Limitar el uso de funciones de control a distancia de escritorios ● Solamente personal de IT PÁGINA 17 Palo Alto Networks: Controlling Botnets with the Next-Generation Firewall Activar SSH con protección ● Vigilar la aparición de canales SSH n Bloquear el uso de proxys sin aprobación n Bloquear canales cifrados ●UltraSurf ●Hamachi ● Actualizar App-IDs semanalmente n Proteger usuarios en el exterior n Aplicar las funciones de firewall y prevención de amenazas para usuarios externos ● Incluir GlobalProtect para la protección de usuarios externos n Reforzar la protección frente a descargas ocultas n Aplicar políticas a medida en función de la ubicación de cada usuario ● Prohibir la descarga de archivos de sistemas seguros desde fuera de la empresa Localizar terminales infectados n Aplicar las funciones de firewall y prevención de amenazas para usuarios externos ● Incluir GlobalProtect para la protección de usuarios externos n Reforzar la protección frente a descargas ocultas n Aplicar políticas a medida en función de la ubicación de cada usuario ● Prohibir la descarga de archivos de sistemas seguros desde fuera de la empresa Resumen Las botnets han transformado el mundo del malware y la forma en la que se realizan los ataques a las redes de hoy en día. Se trata de amenazas sofisticadas que permanecen invisibles ante los sistemas de seguridad tradicionales y se caracterizan por su comportamiento inteligente, resistente y versátil. Se necesitan múltiples disciplinas de seguridad para lograr controlar estas amenazas. Aunque no existe ninguna solución capaz de resolver el problema de las botnets por sí misma, el firewall de nueva generación ofrece disciplinas exclusivas de visibilidad, control, integración y prevención que se necesitan para localizar y evitar este tipo de amenazas hoy y en el futuro. Se trata de disciplinas que evolucionan a medida que van apareciendo nuevas técnicas y nuevas formas de riesgo. No dude en ponerse en contacto con nosotros si tiene alguna duda sobre cómo podemos ayudarle a controlar las botnets y a mejorar la seguridad de la red en general. C/ Caleruega, 79 4º A 28033 Madrid Teléfono: Fax: 902.108.872 917.662.634 www.paloaltonetworks.es e-mail: [email protected] Copyright ©2011, Palo Alto Networks, Inc. All rights reserved. Palo Alto Networks, the Palo Alto Networks Logo, PAN-OS, App-ID and Panorama are trademarks of Palo Alto Networks, Inc. All specifications are subject to change without notice. Palo Alto Networks assumes no responsibility for any inaccuracies in this document or for any obligation to update information in this document. Palo Alto Networks reserves the right to change, modify, transfer, or otherwise revise this publication without notice. PAN_WP_DC_051811