escuela superior politécnica de chimborazo facultad de informática

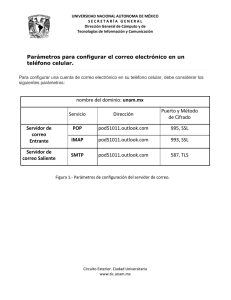

Anuncio