Documento de Seguridad

Anuncio

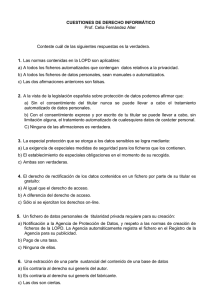

Documento de Seguridad DOCUMENTO DE SEGURIDAD DE PABLO GONZALO LÓPEZ. DOCUMENTO DE SEGURIDAD INTRODUCCIÓN El artículo 9 de la Ley Orgánica 15/1999, de 13 de diciembre, de Protección de Datos de Carácter personal, establece que “el responsable del fichero, y, en su caso, el encargado del tratamiento, deberán adoptar las medidas de índole técnica y organizativas necesarias que garanticen la seguridad de los datos de carácter personal y eviten su alteración, pérdida, tratamiento o acceso no autorizado, habida cuenta del estado de la tecnología, la naturaleza de los datos almacenados y los riesgos a que están expuestos, ya provengan de la acción humana o del medio físico o natural”. El Real Decreto 1720/2007, aprobó el Reglamento de desarrollo de la Ley Orgánica 15/1999, de 13 de diciembre, de protección de datos de carácter personal. Este reglamento tiene por objeto establecer las medidas de índole técnica y organizativa necesarias para garantizar la seguridad que deben reunir los ficheros, los centros de tratamiento, locales, equipos, sistemas, programas y las personas que intervengan en el tratamiento de los datos de carácter personal. Entre estas medidas, se encuentra la elaboración e implantación de la normativa de seguridad mediante un documento de obligado cumplimiento para el personal con acceso a los datos de carácter personal que es el presente documento de Seguridad. DOCUMENTO DE SEGURIDAD ÍNDICE . 1. Ámbito De Aplicación. 1.1. 1.2. 1.3. Ámbito de aplicación. Ámbito de aplicación formal. Nivel de protección del Documento de Seguridad. 2. Responsable del Fichero. 3. Ficheros y recursos protegidos. 3.1. 3.2. 3.3. Clases de Fichero. 3.1.1. Ficheros que PABLO GONZALO LÓPEZ. efectúa directamente el tratamiento. 3.1.2. Ficheros que PABLO GONZALO LÓPEZ. cede a un Encargado del Tratamiento. 3.1.3. Ficheros en los que PABLO GONZALO LÓPEZ. actúa en calidad de Encargado de Tratamiento requerido Terceros. Descripción de los ficheros. Derechos de los afectados o interesados. 4. Movimiento Internacional de Datos. 5. Centros de Tratamiento de Ficheros. 5.1. 6. Equipamiento y Entorno Informático. 6.1. 6.2. 6.3. 7. Puestos de trabajo. Sistema de Tratamiento. Sistemas Operativos. Los programas informáticos o aplicaciones. Funciones y obligaciones del personal. 7.1. 7.2. 7.3. 7.4. 7.5. Normas generales. Obligaciones de todo el personal de la PABLO GONZALO LÓPEZ. Funciones del Responsable del fichero. Funciones del Responsable de Seguridad. Recomendaciones para dar a conocer las normas de seguridad al personal. 8. Documentación almacenada en soporte distinto al informático 9. Gestión de soportes. DOCUMENTO DE SEGURIDAD 10. Entrada / salida de datos por la red y telecomunicaciones. 11. Procedimiento de realización de Copias de respaldo y recuperación de datos. 12. Procedimientos de Asignación de Contraseñas. 13. Gestión del registro de acceso a ficheros. Identificación y autenticación. 14. Gestión de incidencias. 15. Controles periódicos de seguridad y procedimientos de Registro. 15.1. 15.2. 15.3. 15.4. 15.5. 16. Controles semanales. Controles mensuales. Controles trimestrales. Controles semestrales. Controles anuales. Auditoria informática. DOCUMENTO DE SEGURIDAD Anexos. Anexo 0. Documento de identificación de la Agencia de Protección de Datos. Anexo 1. Descripción de la estructura de los Ficheros o Bases de Datos. Anexo 2. Centros de Tratamiento. Anexo 3. Personal con acceso a delegaciones. Anexo 4. Entorno de Comunicaciones. Anexo 5. Personal autorizado para acceder a los Ficheros. Anexo 6. Equipamiento y Sistema Informático. Anexo 7. Programas y aplicaciones informáticas. Anexo 8. Registro de entradas y salidas de soportes. Anexo 9 Procedimientos específicos de seguridad. Anexo 10 Registro de asignación de contraseñas. Anexo 11 Registro de incidencias. Anexo 12 Contratos de tratamiento de ficheros de datos personales. Anexo 13 Informes de revisión anual. Anexo 14 Cláusulas de los derechos del titular de los datos. Anexo 15 Modelos de carta para el ejercicio derechos titular datos. Anexo 16 Modelo de comunicación a los trabajadores sujetos a la LOPD Anexo 17 Ficheros no automatizados DOCUMENTO DE SEGURIDAD 1. ÁMBITO DE APLICACIÓN 1.1. Ámbito de aplicación El presente Documento de Seguridad es de aplicación a todos los ficheros automatizados de datos de carácter personal y a los sistemas de información descritos en el Anexo 1, cualquiera que sea el tipo o la naturaleza de los datos incluidos en los ficheros de PABLO GONZALO LÓPEZ. a tal efecto, se entiende por sistemas de información el conjunto de ficheros automatizados, programas informáticos, soportes y equipos informáticos empleados para el almacenamiento y tratamiento de los datos de carácter personal. También quedan al amparo de este documento, cualquier soporte que sirva para la transmisión de datos personales como los documentos en papel o en soportes audiovisuales. Dicho documento se ha elaborado bajo la supervisión directa del Responsable del Fichero y en su caso, el Encargado del Tratamiento, que deberán adoptar todas las medidas de seguridad necesarias. El Responsable del Fichero responderá de la elaboración del presente texto y de la necesidad de mantenerlo constantemente actualizado. El Documento de Seguridad tiene por objeto el establecimiento e implantación de las medidas de seguridad de los diferentes ficheros de PABLO GONZALO LÓPEZ. por medidas de seguridad, entendemos el conjunto de medidas de carácter técnico y organizativo que debe implantar el Responsable de un Fichero automatizado de datos de carácter personal, a fin de garantizar la seguridad de tales ficheros, así como la de los centros de tratamiento de los datos, de los equipos, sistemas informáticos y programas que se utilicen en su almacenamiento y tratamiento, y de las personas que realizan las labores de recogida y tratamiento de datos. Y todo ello, habida cuenta del estado de la tecnología, la naturaleza de los datos almacenados y los riesgos a que están expuestos, ya provengan de la acción humana o del medio físico o natural. A tenor de lo dispuesto en el RD. 1720/2007, por el que se desarrolla la Ley Orgánica 15/1999, de 13 de diciembre, de protección de datos de carácter personal, de ahora en adelante Reglamento, la redacción del presente documento es un requisito obligatorio sea cual sea el nivel de seguridad al que correspondan los datos personales y su no cumplimiento está considerado como una infracción grave según el artículo 43. de la Ley Orgánica 15/1999, de Protección de datos de Carácter Personal, de ahora en adelante LOPD, que textualmente considera una infracción grave “Mantener los ficheros, locales, programas o equipos que contengan datos de carácter personal sin las debidas condiciones de seguridad que por vía reglamentaria se determinen”. Por lo expuesto, el contenido y las directrices que se marquen en el presente documento serán de obligado cumplimiento para todas las personas o empresas que tengan acceso a los datos protegidos a través de cualquier vía o medio. DOCUMENTO DE SEGURIDAD 1.2. Ámbito de aplicación formal El presente Documento de Seguridad es de plena aplicación a: PABLO GONZALO LÓPEZ. C/ Sierra Nevada, 8. Arganda del Rey. 28500. Madrid 1.3. Nivel de protección del Documento de Seguridad Las medidas de seguridad de los datos aparecen reguladas y establecidas en el Reglamento, que se encuentra vigente en lo que no contradiga la LOPD. El citado Reglamento establece tres niveles de seguridad de los ficheros en función de la naturaleza de los datos incluidos en los ficheros. Nivel Básico: Es el conjunto de medidas de seguridad que deben adoptar todos los ficheros automatizados de datos de carácter personal, cualquiera que sea el tipo o la naturaleza de los datos incluidos en el Fichero. Nivel Medio: Es el conjunto de medidas de seguridad que deben adoptar todos los ficheros automatizados de datos de carácter personal que se refieran a alguna de las siguientes materias. • Datos sobre comisión de infracciones administrativas o penales. • Datos relativos a la Hacienda Pública. • Datos sobre servicios financieros. • Datos de carácter personal que considerados en conjunto sean suficientes para obtener una evaluación de la personalidad del interesado. Nivel Alto: Es el conjunto de medidas de seguridad que deben adoptar todos los ficheros automatizados de datos que contengan los siguientes tipos de datos: • Datos relativos a la ideología, religión, creencias, origen racial, salud o vida sexual. • Datos recabados con fines policiales sin el consentimiento de los interesados. Una vez examinados los datos contenidos en los ficheros de PABLO GONZALO LÓPEZ., el presente Documento de Seguridad se redactará de acuerdo a los distintos niveles de protección que exigen los datos encontrados. En todo caso, se ha constatado la existencia de datos cuyo nivel de protección es de nivel BÁSICO. DOCUMENTO DE SEGURIDAD 2. RESPONSABLE DEL FICHERO El artículo 3 de la LOPD textualmente define al Responsable del Fichero como “persona física o jurídica, de naturaleza pública o privada, u órgano administrativo, que decida sobre su finalidad, contenido y uso del tratamiento”. El Responsable del fichero es PABLO GONZALO LÓPEZ. cuyos datos se relacionan en el apartado anterior. Así mismo, en este documento se procede a la designación oficial de Elena Álvarez López como persona Responsable de todos los ficheros de la empresa, para los efectos previstos por la LOPD, su Reglamento y demás disposiciones vigentes que pudieran ser de aplicación. El Responsable del Fichero adoptara las medidas necesarias para que el personal conozca las normas de seguridad que afecten al desarrollo de sus funciones así como las consecuencias en que pudiera incurrir en caso de incumplimiento de las mismas, remitiéndonos al apartado 7.3 del presente Documento de Seguridad para la observancia del resto de sus funciones y obligaciones. 3. FICHEROS Y RECURSOS PROTEGIDOS 3.1 . Clases de ficheros. Podemos determinar tres grandes grupos de ficheros en función de quien realiza el tratamiento de los datos de carácter personal. 3.1.1. Ficheros de los que PABLO GONZALO LÓPEZ. efectúa directamente el tratamiento. PABLO GONZALO LÓPEZ. como responsable de los datos personales tratados deberá establecer los procedimientos necesarios para asegurarse que el tratamiento de datos solo lo efectué personal de su empresa y debidamente autorizado. A PABLO GONZALO LÓPEZ. SI le aplica este apartado. 3.1.2. Ficheros que PABLO GONZALO LÓPEZ. cede a un Encargado del Tratamiento. La LOPD en su artículo 12 establece que en el caso de ser necesaria la comunicación de datos de carácter personal a un tercero deberá procederse a la realización de un contrato entre el Responsable del Fichero (PABLO GONZALO LÓPEZ.) y el Encargado del Tratamiento. La finalidad del contrato, es asegurar que los datos se traten de acuerdo a las instrucciones dadas por el Responsable del Fichero y su no utilización para fines distintos a lo pactado. DOCUMENTO DE SEGURIDAD Igualmente, en el mismo contrato, se recogerán todas las medidas de seguridad necesarias dependiendo del nivel de seguridad exigido por los datos tratados para garantizar estos fines y de cuya correcta ejecución responderá el Encargado del Tratamiento. Así mismo, el artículo 27 de la LOPD en su punto primero establece que el Responsable del Fichero, en el momento en que se efectué la primera cesión de datos, deberá informar de ello a los afectados, indicando la finalidad del fichero, naturaleza de los datos, nombre y dirección del cesionario, excepto en los supuestos previstos en el apartado 2 c), d), e) y 6 del artículo 11 de la LOPD o si los datos son cedidos para la prestación de un servicio (art. 12 a) A PABLO GONZALO LÓPEZ. SI le aplica este apartado, ya que ceden datos de carácter personal , ya que se encarga el tratamiento de los datos del fichero de personal a la Gestoría Seconta SL, para la gestión contable, fiscal y laboral de los mismos mientras dure la relación comercial entre ambas. También se ceden datos del fichero de personal-­‐RRHH a la empresa (SOCIEDAD DE PREVENCIÓN DE ASEPEYO SL (SOCIEDAD UNIPERSONAL) para la gestión de la Prevención de Riesgos Laborales. 3.1.3. Ficheros en los que PABLO GONZALO LÓPEZ. actúa en calidad de Encargado del Tratamiento por cuenta de Terceros. Este supuesto, aparece regulado en el artículo 12.2 de la LOPD. PABLO GONZALO LÓPEZ. actuaría en este caso como Encargado del Tratamiento y responderá de la adopción de todas las medidas de seguridad que le competan en virtud del nivel de seguridad exigido por los datos tratados. Respecto al contrato a suscribir entre el Encargado del Tratamiento y el Responsable del Fichero es de aplicación todo lo dicho en el punto anterior. A PABLO GONZALO LÓPEZ. NO le aplica este apartado. 3.2 . Descripción de los ficheros El artículo 3 de la LOPD define fichero como “Todo conjunto organizado de datos de carácter personal, cualquiera que fuere la forma o modalidad de su creación, almacenamiento, organización y acceso”. El mismo artículo establece que el uso, la finalidad y el contenido que se dé a esos ficheros recaerá sobre la figura del Responsable del Fichero. La estructura de los ficheros se detalla en el Anexo 1 de este documento como parte integrante del mismo. Los ficheros podrán estar compuestos de una serie variable de datos, no obstante, es imprescindible que se recoja la estructura de los ficheros con datos de carácter personal y la descripción de los sistemas de información que los tratan. El artículo 26. 2 de la LOPD establece los datos mínimos que deberán notificarse a la Agencia de Protección de Datos: DOCUMENTO DE SEGURIDAD • Responsable del fichero. • Finalidad del mismo. • Ubicación. • Tipo de datos que contienen. • Indicación del nivel de seguridad exigido y las medidas de seguridad adoptadas. • Cesiones de datos previstas. • Transferencias que se prevean a países terceros. PABLO GONZALO LÓPEZ. ha registrado y notificado sus ficheros a la agencia de Protección de datos. Los ficheros notificados se describen en el Anexo 0. Las aplicaciones informáticas, sistemas operativos y redes de comunicación usados por PABLO GONZALO LÓPEZ. se recogen en el Anexo 6. 3.3 . Derechos de los afectados o interesados. El primer artículo de la LOPD deja patente cual es el espíritu fundador de la ley: “garantizar y proteger, en lo que concierne al tratamiento de datos personales, las libertades públicas y los derechos fundamentales de las personas físicas, y especialmente de su honor e intimidad personal y familiar”. Con esta premisa nos encontramos en el texto legal referenciado artículos como el 5 ó 6 (derecho de información en la recogida de datos y necesidad del consentimiento del afectado) junto con un Título completo, el título III, Derechos de las personas, dedicado a la defensa de los intereses de los afectados a la hora de acceder, rectificar o cancelar sus datos personales en tratamiento. En concreto, el artículo 16 de la ley de referencia establece sin ningún género de dudas la obligación que tiene el Responsable del Tratamiento de los datos de carácter personal de hacer efectivo el derecho de rectificación o cancelación en el plazo de diez días desde la solicitud del interesado. En consecuencia PABLO GONZALO LÓPEZ. deberá proporcionar a los trabajadores con acceso a datos de carácter personal la formación necesaria para el conocimiento de estos derechos y su posterior puesta en práctica con los interesados. Para ello se procederá según las medidas descritas en el apartado 7. Funciones y obligaciones del personal. DOCUMENTO DE SEGURIDAD 4. MOVIMIENTO INTERNACIONAL DE DATOS Los dos textos legales de referencia en el ámbito de la protección de datos como son la LOPD y el Reglamento correspondiente, junto con alguna instrucción proporcionada por la Agencia de Protección de Datos regulan este complejo apartado de la transmisión internacional de datos. El artículo 33 de la LOPD somete la posibilidad de efectuar movimientos internacionales de datos a la existencia de una autorización previa por parte del Director de la Agencia de Protección de Datos y siempre y cuando se garanticen unos niveles de seguridad similares a los establecidos por la presente Ley. En particular se tendrá en consideración la naturaleza de los datos, países de origen y destino de los datos y la finalidad de la operación. Por su parte, el artículo 34 del mismo cuerpo legal establece una serie de excepciones al artículo anterior y a él nos remitimos. En este sentido, es de destacar que las transmisiones internacionales de datos a países de la Unión Europea no es necesario el consentimiento previo del Director de la Agencia de Protección de datos. En este aspecto hay que destacar que la PABLO GONZALO LÓPEZ. NO realiza movimientos internacionales de datos. 5. CENTROS DE TRATAMIENTO DE FICHEROS Entre las obligaciones que el Responsable del fichero debe salvaguardar la principal es la protección de los datos tratados mediante la instalación de barreras eficaces frente a posibles intentos de accesos no autorizados o usos indebidos del personal que trabaja con o para PABLO GONZALO LÓPEZ. En este apartado, merecen por tanto especial atención las zonas en las que desarrolla su actividad PABLO GONZALO LÓPEZ. y centros donde se realice el tratamiento de datos. Se establece que exclusivamente el personal autorizado en el documento de seguridad podrá tener acceso libre a las zonas donde se encuentren ubicados los sistemas de información con datos de carácter personal. En consecuencia, se restringirá al mínimo indispensable el acceso de personas a estas zonas. DOCUMENTO DE SEGURIDAD El listado de todos estos elementos se encuentra en el Anexo 2 cuyo contenido mínimo debe de reunir una descripción de locales susceptibles de almacenar datos de carácter personal, listado de personal con acceso autorizado y medidas de seguridad empleadas para impedir una intromisión ilegitima. Igualmente, en el mismo anexo, se elaborará un listado de los sistemas y medios disponibles en PABLO GONZALO LÓPEZ. que puedan proteger los datos en ausencia del personal laboral. En este apartado nos referiremos a alarmas de seguridad, detectores de incendio etcétera. También se registra otro listado donde consta el personal con acceso a las dependencias en las que desarrolla su actividad PABLO GONZALO LÓPEZ. donde se almacenen sistemas de información o soportes que la contengan. Esta lista se incluirá como Anexo 3. Por su parte, deberán de ser objeto de especial protección, aquellos ordenadores que almacenen en su interior datos de carácter personal o que tengan acceso a los mismos por estar conectados en red. Será necesario mantener el Anexo 4 actualizado donde se especifican las medidas y medios de protección para evitar el acceso a los datos y las personas autorizadas a la utilización de dichos equipos. 5.1 . Puestos de Trabajo. Por puesto de trabajo se entenderá todos aquellos equipos informáticos susceptibles de facilitar el acceso a los datos de carácter personal objeto de protección. Igualmente, tendrán que valorarse todos aquellos elementos susceptibles de mostrar datos como impresoras o monitores de ordenador y habrá que controlar que dichos elementos se ubiquen en los lugares adecuados, ajenos a miradas extrañas y que proporcionen un cierto grado de confidencialidad. El personal que maneje estos equipos deberá cumplir una serie de medidas de seguridad que se detallan en el apartado 7 del presente documento, así como seguir las obligaciones generales del personal redactadas más adelante. Cada puesto de trabajo estará bajo la responsabilidad de las personas autorizadas y relacionadas en el Anexo 5 que responderán por la protección de esos datos. La protección a cada equipo se logra mediante la instalación de claves de acceso para la sesión. Queda expresamente prohibido dejar documentos imprimiendo o en cola que contengan datos personales protegidos y en caso de compartir impresora el trabajador autorizado deberá retirar las hojas según vayan saliendo. DOCUMENTO DE SEGURIDAD Las configuraciones de acceso al sistema o a las aplicaciones con datos protegidos no podrán ser cambiadas si no es con el consentimiento previo del Responsable de Seguridad o el personal autorizado del Anexo 5. 6. EQUIPAMIENTO Y ENTORNO INFORMÁTICO En este apartado se describen los medios y el equipamiento con que cuenta PABLO GONZALO LÓPEZ. para el tratamiento de los datos protegidos con especial atención a los componentes del Hardware, software o aplicaciones informáticas empleadas en el tratamiento y el sistema operativo empleado. 6.1 . Sistemas de Tratamiento. Todos los elementos que componen el sistema informático o sistema de tratamiento de la información aparece descrito y detallado en Anexo 6. (Servidores, Ordenadores, Portátiles, Impresoras, Hubs, Routers, etc). En este anexo figura la siguiente información de cada uno de los elementos: • Código interno (si PABLO GONZALO LÓPEZ. cuenta con este) del elemento. • Nombre del elemento. • Tipo de elemento (ordenador, impresora, SAI, Switch,...) • Descripción del elemento. • Finalidad del elemento. • Empresa o persona a cargo del mantenimiento. • Características técnicas (si es un ordenador detalles del mismo). • Ficheros que se procesan en el mismo (si es servidor u ordenador). 6.2 . Sistemas Operativos. Los distintos elementos que componen el sistema informático operan bajo unos programas denominados sistemas operativos que permiten interactuar a los mismos con los elementos en los que están instalados y con otros existentes. Estos sistemas figurarán relacionados en el Anexo 6 con el detalle de la siguiente información: • Nombre y versión. • Características generales DOCUMENTO DE SEGURIDAD • Responsables del mantenimiento. Aunque el método establecido para acceder a los datos protegidos del Fichero es el sistema informático referenciado en el Anexo 6, al estar el fichero ubicado en un ordenador con un sistema operativo determinado y poder contar con unas conexiones que le comunican con otros ordenadores, es posible, para las personas que conozcan estos entornos, acceder a los datos protegidos sin pasar por los procedimientos de control de acceso establecidos en la aplicación. Esta normativa debe, por tanto, regular el uso y acceso de las partes del sistema operativo, herramientas o programas de utilidad, o del entorno de comunicaciones, de forma que se impida el acceso no autorizado a los datos del Fichero. El sistema operativo y de comunicaciones del Fichero deberá tener al menos un Responsable, que, como Administrador deberá estar relacionado en el Anexo 5. En el caso más simple, como es que el Fichero se encuentre ubicado en un ordenador personal y sin acceso a la red, el Administrador del Sistema podrá ser el mismo que accede usualmente al Fichero. Ninguna herramienta o programa de utilidad que permita el acceso al Fichero deberá ser accesible a ningún usuario o administrador no autorizado en el Anexo 5, incluso cualquier medio de acceso no elaborado o editado, a los datos del Fichero, deberán estar bajo control de los administradores autorizados relacionados en el mencionado Anexo 5. El Administrador deberá responsabilizarse de guardar en lugar protegido las copias de seguridad y respaldo del Fichero, de forma que ninguna persona no autorizada tenga acceso a las mismas. Si la aplicación o sistema de acceso al Fichero utilizase usualmente ficheros temporales, ficheros de “login”, o cualquier otro medio en el que pudiesen ser grabados copias de los datos protegidos, el administrador deberá asegurarse de que esos datos no son accesibles posteriormente por personal no autorizado. Si el ordenador en el que está ubicado el fichero está integrado en una red de comunicaciones de forma que desde otros ordenadores conectados a la misma red sea posible el acceso al Fichero, el Administrador responsable del sistema deberá asegurarse de que este acceso no se permite a personas no autorizadas. 6.3 . Programas informáticos o aplicaciones. Los programas informáticos o aplicaciones establecidas para acceder a los datos vienen descritos en el Anexo 7. El sistema informático o aplicación de acceso al Fichero es el conjunto de programas específicamente diseñados para el caso o de propósito general, con los que normalmente se accede para consultar o actualizar los datos del Fichero. Estos sistemas pueden ser aplicaciones informáticas a medida para acceder al Fichero, o aplicaciones o paquetes disponibles en el mercado informático. DOCUMENTO DE SEGURIDAD Los sistemas informáticos de acceso a los Ficheros deberán tener siempre que sea posible y que los datos que guarda así lo requieran, un acceso restringido mediante una clave de usuario y una contraseña. Todos los usuarios autorizados para acceder a Ficheros, relacionados en el Anexo 5, deberán tener una clave de usuario que lo identifique y que estará asociado a la contraseña correspondiente, que sólo será conocida por el propio usuario. Si durante las pruebas anteriores a la implantación o modificación de la aplicación de acceso a los Ficheros se utilizasen datos reales, se deberá aplicar a esos ficheros de prueba el mismo tratamiento de seguridad que se aplica al mismo Fichero, y se deberán relacionar esos ficheros de prueba en el Anexo 1. Solo si los datos son de protección alta, de cada acceso se guardarán, como mínimo, la identificación del usuario, la fecha y hora en que se realizó, el fichero accedido, el tipo de acceso y si ha sido autorizado o denegado. Si se trata de un acceso autorizado, se guardará la clave de registro o bien la información que permita identificar el registro accedido. El período mínimo de conservación de los datos anteriores será de dos años. La descripción deberá, al menos, contener los siguientes datos: • Nombre de la aplicación. • Si se trata de un paquete o producto estándar del mercado o de unos programas expresamente diseñados para ese propósito. • Responsables del mantenimiento. DOCUMENTO DE SEGURIDAD 7. FUNCIONES Y OBLIGACIONES DEL PERSONAL 7.1 . Normas generales. Toda persona con acceso a datos personales o que intervenga en alguna fase del tratamiento de los mismos, debe ceñirse a lo establecido en el Documento de Seguridad, en el cual, se establecerán claramente las funciones y obligaciones del personal, según el artículo 9. 1 del Reglamento. Con objeto de dar cumplimiento a lo dispuesto en el RD 1720/2007, PABLO GONZALO LÓPEZ. ha informado adecuadamente a los empleados, de las medidas y normas que deben de respetar para asegurar el cumplimiento escrupuloso de la ley y la ausencia de sanciones por incumplimiento de los preceptos establecidos en la normativa sobre protección de datos. A tal fin se establece el deber de confidencialidad de la información con las siguientes especificaciones: • Queda terminantemente prohibido enviar información confidencial al exterior en cualquier soporte o a través de cualquier medio de comunicación incluido la simple visualización o acceso. • Los empleados con acceso a datos protegidos deberán mantener el deber de sigilo respecto a los datos a los que tengan acceso por su relación laboral. Esta obligación permanecerá aun en el supuesto de que se extinga la relación laboral. • No podrán utilizarse en beneficio propio los datos obtenidos en el desempeño de nuestro trabajo. 7.2 . Obligaciones de todo el personal que trabaja con PABLO GONZALO LÓPEZ.: Cumplir con el texto de la LOPD con especial atención a: • Veracidad y calidad de los datos extraídos. • Derecho de información. • Cuando proceda, solicitar el consentimiento del afectado. • Datos de especial protección. • Seguridad. DOCUMENTO DE SEGURIDAD Quedan expresamente prohibidas las siguientes conductas: • Facilitar a otra persona el identificador de usuario así como claves de acceso. • Intentar falsear los registros LOG del sistema así como el intento ilícito de descifrado de claves o cualquier otro sistema de seguridad que proteja los datos. • Destruir o inutilizar los datos objeto de protección. • Obstaculizar voluntariamente el acceso de otros usuarios a la red mediante el consumo masivo de recursos informáticos. • Leer, copiar, borrar o modificar correos o archivos de otros usuarios. • Introducir conscientemente virus o programas que puedan dañar al sistema. • Instalar copias ilegales de cualquier programa. • Ausentarse del puesto de trabajo dejando el ordenador desprotegido frente a posibles accesos no autorizados. 7.3 . Funciones del Responsable del Fichero Es obligación del Responsable de los Ficheros adoptar las medidas necesarias para que el personal conozca las normas de seguridad que afecten al desarrollo de sus funciones, así como las consecuencias en que pudiera incurrir en caso de incumplimiento: A efectos legales se considera Responsable de los ficheros a PABLO GONZALO LÓPEZ. y cuyas funciones se detallan a continuación: • Notificar a la Agencia de Protección de Datos los nuevos ficheros de datos, así como las modificaciones y supresiones de los actuales. • Velar por el cumplimiento de la normativa aplicable en protección de datos. • Describir los sistemas de información que realizan el tratamiento de los datos personales de PABLO GONZALO LÓPEZ. • Describir la estructura de cada fichero. • Establecer los criterios para conceder, alterar o anular el acceso autorizado a los datos y recursos. • Establecer las medidas de seguridad pertinentes para evitar los accesos no autorizados. • Adoptar las medidas correctoras que se extraigan de los informes de auditoría. DOCUMENTO DE SEGURIDAD • Establecer procedimientos de identificación inequívoca y personalizada de todo aquel usuario que intente acceder al sistema y la verificación de que esta autorizado. • Nombrar a uno o varios responsables de seguridad sin que suponga delegación de su responsabilidad para la coordinación y control de las medidas del documento de seguridad. • Dar respuesta a las solicitudes de acceso, rectificación y cancelación haciendo constancia en el registro de incidencias. 7.4 Funciones del responsable de seguridad El Responsable del Fichero designará si fuera necesario (si existen datos de protección media u alta) uno o varios Responsables de Seguridad encargados de coordinar y controlar las medidas definidas en el Documento de Seguridad. En ningún caso, esta designación supone una delegación de la responsabilidad que corresponda al Responsable del Fichero. Las funciones del responsable de seguridad serán: • Velar por el cumplimiento de las normas de seguridad contenidas en el Documento de Seguridad. • Recopilar y describir las normas, medidas, procedimientos, reglas y estándares de seguridad adoptados por PABLO GONZALO LÓPEZ. • Determinar y describir los recursos informáticos a los que se aplicará el Documento de Seguridad. • Establecer y comprobar el procedimiento de notificación, tratamiento y registro de incidencias. • Establecer y comprobar la aplicación del procedimiento de realización de copias de respaldo y recuperación de datos, así como la periodicidad establecida para su realización. • Elaborar y mantener actualizada la lista de usuarios que tengan acceso autorizado al sistema informático de la compañía, con especificación del nivel de acceso que tiene cada usuario. • Establecer y comprobar la aplicación del procedimiento de identificación y autenticación de usuarios. • Establecer y comprobar la aplicación del procedimiento de asignación, distribución y almacenamiento de contraseñas. • Comprobar el mantenimiento de la confidencialidad de las contraseñas de los usuarios. • Establecer y comprobar la aplicación del procedimiento de cambio periódico de las contraseñas. • Establecer y comprobar la aplicación del procedimiento que garantice el almacenamiento de las contraseñas vigentes de forma ininteligible. DOCUMENTO DE SEGURIDAD • Establecer y comprobar la aplicación de un sistema que limite el acceso de los usuarios únicamente a aquellos datos y recursos que precisen para el desarrollo de sus funciones. • Establecer y comprobar la aplicación de los mecanismos necesarios para evitar que un usuario pueda acceder a datos o recursos con derechos distintos a los autorizados. • Conceder, anular o alterar el acceso autorizado a los datos y recursos, de acuerdo con los criterios establecidos por el Responsable del Fichero. • Establecer y comprobar la aplicación de un sistema que permita identificar, inventariar y almacenar en lugar seguro los soportes informáticos que contienen datos de carácter personal. • Autorizar la salida de soportes informáticos que contengan datos de carácter personal que así lo requieran. • Establecer y comprobar la aplicación de las medidas de seguridad que se deban adoptar cuando un soporte vaya a ser desechado o reutilizado. • Establecer y comprobar la aplicación de las medidas necesarias para impedir la recuperación posterior de la información almacenada en los soportes informáticos que van a ser desechados o reutilizados. • Hacer el seguimiento del registro de incidencias para dejar constancia de los procedimientos realizados para la recuperación de los datos, indicando la persona que ejecuto el proceso, los datos restaurados y, en su caso, que dato ha sido necesario grabar manualmente. • Autorizar por escrito los procesos de recuperación de datos. • Comprobar que en la fase de pruebas de los sistemas de información, estas no se efectúen con datos reales. • Comprobar que la distribución de los soportes que contengan datos de carácter personal de protección alta se realice cifrada o bien utilizando cualquier otro medio que garantice que dicha información no sea inteligible ni manipulada durante su transporte. • Mantener el control directo de los mecanismos que permiten el registro de todos los datos relativos al control de accesos y establecer medidas que impidan la desactivación de dicho registro. • Comprobar que la copia de respaldo y de los procedimientos de recuperación se conserve en un lugar diferente de aquél en que se encuentren los sistemas informáticos si existen datos de protección alta, y comprobar que dicho almacenamiento se haga cumpliendo las medidas de seguridad establecidas en el RD 1720/2007. • Comprobar que la transmisión de datos de carácter personal a través de redes de telecomunicaciones se realice cifrada o bien utilizando cualquier otro medio que garantice que dicha información no sea inteligible ni manipulada por terceros para los datos de protección alta. DOCUMENTO DE SEGURIDAD • Coordinar y controlar las medidas definidas en el Documento de Seguridad. • Coordinar y controlar la realización de una Auditoria externa sobre los sistemas de información y las instalaciones en donde se lleva a cabo el tratamiento de los datos personales, al menos cada dos años si existen datos de protección media o alta. • Analizar los informes de Auditoría y elevar las conclusiones al Responsable del Fichero. 7.5 Recomendaciones para dar a conocer las normas de seguridad al personal. Estas recomendaciones son de aplicación en el momento de la presentación del Documento de Seguridad, así como en futuras actualizaciones. • Se recomienda celebrar una reunión inicial dentro de la compañía en la que se explicará la normativa sobre tratamiento de datos de carácter personal. En esa reunión se repasarán las exigencias de la Ley, se hará una lectura del Documento de Seguridad y se explicarán las normas a seguir para cumplir para cumplir con la normativa. • El Documento de Seguridad será custodiado físicamente por el Responsable de Seguridad y el personal de PABLO GONZALO LÓPEZ. tendrá libre disposición para consultarlo (siempre que dentro del documento no se archiven datos de carácter personal). • El personal debe conocer y cumplir todo lo dispuesto en este documento, que es confidencial y debe permanecer en las dependencias de PABLO GONZALO LÓPEZ. • El desconocimiento de lo expuesto en este documento no exime de su cumplimiento y en caso de dudas, estas deberán plantearse ante el Responsable de Seguridad que está obligado a aclarar cualquier duda que salga. • Las futuras modificaciones o actualizaciones se notificarán a todo el personal. DOCUMENTO DE SEGURIDAD 8. DOCUMENTACIÓN ALMACENADA EN SOPORTE DISTINTO AL INFORMÁTICO. Debemos recordar que el artículo 2 de la LOPD al hablar del ámbito de aplicación hace referencia a los datos almacenados en soporte físico, entendiéndose por soporte físico cualquier forma o material susceptible de guardar datos y no solamente sistemas informáticos. Por lo tanto, cualquier otro soporte, como puede ser el papel, en el que se inscriban datos personales deberá de garantizar el mismo grado de seguridad y fiabilidad. Es por ello que deberemos extremar la precaución cuando durante el proceso de tratamiento de datos protegidos empleemos papel o cualquier otro medio audiovisual. Estos soportes sólo podrán ser manejados por el personal autorizado del Anexo 5 y una vez utilizados si el documento carece de interés serán destruidos. No obstante, cabe la posibilidad de que sea necesario su almacenamiento por circunstancias diversas. En tal caso, se deberá buscar en la medida de lo posible o en función del tipo de datos a archivar, un armario cerrado con llave y al cual sólo puedan acceder los trabajadores anteriormente citados. La guarda y custodia de la llave queda en poder del Responsable de Seguridad. 9. GESTIÓN DE SOPORTES. Por soporte se entiende cualquier medio informático capaz de almacenar datos que gestiona el fichero. Una correcta gestión de los soportes es vital para asegurar la seguridad del fichero, máxime cuando hoy en día nos encontramos con soportes capaces de almacenar gran cantidad de datos en un espacio mínimo y son fácilmente transportables. Al hablar de soportes nos estamos refiriendo a CD-­‐ROM, DVD-­‐ROM, tarjetas de memoria, discos duros, etc. En el RD 1720/2007 se regula el procedimiento a través del cual se gestionaran estos soportes así como los datos que debe contener y establece una serie de requisitos como la necesidad de la existencia de un lugar especifico dentro las instalaciones de PABLO GONZALO LÓPEZ. donde se puedan almacenar dichos soportes, preferiblemente bajo llave y bajo la guardia y custodia del Responsable de Seguridad. A dicha estancia es recomendable que solo tengan acceso las personas autorizadas en el presente Documento de Seguridad. Previamente a su almacenamiento, los soportes deberán inventariarse tal y como se detalla en el Anexo 8, e identificarse mediante la colocación de adhesivos o inscripción en su carátula de una serie de datos que describan su contenido, y fecha de creación. DOCUMENTO DE SEGURIDAD Cuando un soporte vaya a ser desechado o reutilizado, se adoptarán las medidas de seguridad necesarias para impedir cualquier recuperación posterior de la información almacenada en él, previamente a que se proceda a su baja en el inventario Se establece por otro lado la necesidad de cifrar los datos de protección alta contenidos en soportes que vayan a distribuirse para evitar que la información sea manipulada durante el transporte. Por su parte, el RD 1720/2007 hace referencia a la entrada o salida de datos fuera de las dependencias de PABLO GONZALO LÓPEZ. la cual deberá ser autorizada por el Responsable del Fichero, que cumplimentara el Anexo 8 preparado al efecto para aquellos ficheros que contengan datos de protección media y alta. En el caso de soportes reutilizables deberemos asegurarnos de haber procedido al borrado de datos antes de su utilización por otra persona. 10. ENTRADA / SALIDA DATOS POR LA RED Y TELECOMUNICACIONES. Dado el avance imparable de Internet y del correo electrónico como medio de comunicación y de transmisión de información se creé conveniente la creación de este apartado por la especial vulnerabilidad que puede suponer el no necesitar de ningún soporte físico para efectuar transmisiones de datos. El fin de este apartado es establecer las medidas de seguridad necesarias para evitar la fuga de datos protegidos a través de la red. En el caso de tener que enviar datos por este tipo de canales se procederá al cifrado de los datos enviados (solo para datos de protección altos) de tal forma que solo pueda ser interpretado por el destinatario y se garantice que la información resulte ininteligible ni manipulada por terceros La posibilidad de comunicación de los distintos elementos informáticos con otros dentro del sistema, o fuera del mismo, se realiza mediante una vía de comunicación (red). Los distintos tipos de comunicación establecidos dentro, hacia o desde el exterior, se deberán relacionar en el Anexo 4 incluyendo la siguiente información de los mismos: • Tipo de red local, ámbito y extensión. • Si existe conexión con otras redes locales, indicar el tipo de conexión, a través de redes públicas como Internet o con conexiones privadas, etc… • Compartición de recursos y archivos. Indicar que tipo de sistema de red se utiliza, sus límites y alcance. • Controles de acceso desde la red al sistema del Fichero. • Controles de seguridad de la red DOCUMENTO DE SEGURIDAD 11. PROCEDIMIENTO DE REALIZACIÓN DE COPIAS DE RESPALDO Y RECUPERACIÓN DE DATOS PABLO GONZALO LÓPEZ. con la siempre firme voluntad de cumplir con lo dispuesto en el RD 1720/2007 ha establecido un procedimiento para la realización de copias de respaldo y recuperación de datos que garantiza su reconstrucción en el estado en que se encontraban al tiempo de producirse la pérdida o destrucción. El objetivo último buscado con estas copias es asegurar permanentemente el flujo de datos y su inmediata disponibilidad. El procedimiento de recuperación consistirá en una copia mínima semanal (excepto en el caso de que en dicho periodo no se hubiera producido ninguna actualización de los datos) que se almacena a buen recaudo bajo la responsabilidad del responsable del fichero. En caso de datos de protección alta, el RD 1720/2007 establece que “deberá conservarse una copia de respaldo y de los procedimientos de recuperación de los datos en un lugar diferente de aquél en que se encuentren los equipos informáticos que los tratan”. En el caso de producirse cualquier incidencia que obligase a la utilización de la copia de respaldo se deberá de seguir el procedimiento establecido en el Anexo 9 previa autorización del Responsable del Fichero y se rellenara el registro de incidencias. 12. PROCEDIMIENTOS DE ASIGNACIÓN DE CONTRASEÑAS La creación de contraseñas supone la primera barrera y medida de seguridad frente al intento de acceso a datos personales de personas no autorizadas. Es recomendable que las contraseñas de los usuarios tengan una longitud mínima de 6 caracteres y en ellas se alternen números y letras. Se recomienda establecer un sistema de asignación, distribución y almacenamiento de las mismas que garantice su integridad y confidencialidad. Las contraseñas se almacenarán de forma ininteligible o en archivo protegido, y se cambiarán con la frecuencia que la PABLO GONZALO LÓPEZ. determine, siempre inferior a un año. Las contraseñas serán estrictamente confidenciales y en ningún caso se podrá compartir una misma contraseña por dos o más personas. Deberá prestarse especial atención a la hora de teclearla en el ordenador para impedir que la misma pueda ser reconocida. Cualquier situación que provoque la perdida de secreto de la contraseña se comunicara de inmediato al Responsable de DOCUMENTO DE SEGURIDAD Seguridad o persona autorizada y se procederá a la sustitución de la clave y a su anotación en el registro de incidencias. Los tipos de contraseña a utilizar, sus características y demás requisitos se explican en el Anexo 10. Estas contraseñas se utilizarán solo cuando los datos almacenados deban protegerse mediante este método, conforme al RD 1720/2007. 13. GESTIÓN DEL REGISTRO DE ACCESO A LOS FICHEROS. En el caso de la existencia de datos de protección alta, el Responsable del Fichero establecerá un mecanismo que permita la identificación de forma inequívoca y personalizada de todo aquel usuario que intente acceder al sistema de información y la verificación de que está autorizado. Para el caso de ficheros con grado de protección media y/o baja este sistema podrá variar, aunque se recomienda mantenerlo para garantizar un control de acceso a los datos. Cuando la verificación de los usuarios se base en la existencia de contraseñas, estas deberán cumplir los requisitos del apartado anterior. Se dispone la creación por parte del responsable del fichero de una relación actualizada de los usuarios con acceso autorizado y de establecer procedimientos de identificación y autenticación para dicho acceso. Por lo expuesto, PABLO GONZALO LÓPEZ. implantará las medidas de seguridad necesarias para controlar los accesos que las personas autorizadas realizan en los ficheros protegidos en función del grado de protección de los datos. También se realizará un fichero con idénticas características pero para accesos no autorizados o infructuosos (si existen datos de protección alta) Solo para datos de protección alta, el Responsable del Fichero o la persona que este designe, en su caso el Responsable de Seguridad realizara una revisión de los accesos efectuados y también de aquellos accesos que hayan sido denegados. El procedimiento de referencia será Anexo 9. DOCUMENTO DE SEGURIDAD 14. GESTIÓN DE INCIDENCIAS. Se establecerá por parte del Responsable del Fichero un sistema de anotación y recogida de incidencias. Tanto de aquellas actuaciones que hayan podido poner en peligro la confidencialidad de los datos, como cualquier anomalía que pudiera comprometer la integridad o la capacidad de disposición de los datos. En caso de tener que realizar un procedimiento de recuperación se seguirá lo dispuesto en el Real Decreto previa autorización del Responsable del Fichero. Este registro será una herramienta imprescindible para poder realizar una valoración del grado de fiabilidad y seguridad de nuestro sistema de protección de datos frente a los ataques tanto internos como externos que pudieran producirse. Con objeto de cumplimentar correctamente el registro, cualquier usuario con acceso a datos confidenciales que observe una anomalía deberá comunicarlo de inmediato al responsable del fichero o en su defecto al Responsable de seguridad para proceder a su anotación en el registro y realización de la evaluación pertinente con objeto de detectar posibles fallos en el sistema de seguridad. Una vez efectuado el análisis del incidente se deberán de aplicar las medidas correctoras propuestas, si las hubiese. En todo caso se deberá de comunicar a las partes implicadas en la incidencia, bien sea personal interno de PABLO GONZALO LÓPEZ. o un encargado del tratamiento externo las causas básicas de la anomalía y las medidas de seguridad a adoptar para garantizar la total protección de los datos tratados. El procedimiento de actuación ante la aparición de incidencias se describe en el Anexo 9 y en Anexo 11 se relacionan todas las incidencias detectadas y una descripción detallada de las mismas. 15. CONTROLES PERIÓDICOS DE SEGURIDAD. Con objeto de garantizar la efectividad y el cumplimiento de las medidas de seguridad adoptadas, se efectuaran una serie de controles periódicos. Estos controles tendrán por objeto el cumplimiento de todos los puntos nombrados en este documento a modo de una Auditoría interna. Estas auditorías se realizarán únicamente de forma obligatoria en caso de la existencia de datos de protección media y/o alta. El procedimiento de estos controles se describe en el apartado 7. Aunque no sea obligatorio para los datos de protección baja sí que es recomendable que se sigan los siguientes controles. DOCUMENTO DE SEGURIDAD 15.1. Controles semanales. Se controlará semanalmente la realización de copias de seguridad y su tratamiento adecuado según lo previsto en el apartado 12 de este Documento y los procedimientos descritos en el Anexo 9. 15.2. Controles mensuales. Cada mes los Administradores del Sistema o persona encargada del mantenimiento informático deberá informar al Responsable de Seguridad de las modificaciones o alteraciones de los elementos que componen dicho sistema y que están recogidos en los correspondientes anexos de este Documento, en concreto sobre: • Altas, modificaciones o baja de ficheros. • Cambios, altas o bajas de sistemas informáticos. • Cambios, altas o bajas de elementos físicos (hardware) • Cambios, altas o bajas de personal autorizado a acceder a los ficheros. y se procederá a la actualización de este Documento en función de dichas modificaciones. También mensualmente el Responsable de Seguridad comprobará que la lista de usuarios autorizados que figura en el Anexo 5 se corresponde con la lista de los usuarios realmente autorizados en la aplicación de acceso al Fichero. Este control es independiente de la obligación que existe de poner en conocimiento del Responsable de Seguridad, en cuanto se produzca, de cualquier alta o baja de usuarios con acceso autorizado al Fichero. El Responsable de Seguridad revisará mensualmente la información de control registrada en el caso de datos de protección alta, y elaborará un informe de cada una de estas revisiones y los problemas e incidencias detectadas. Dichos informes deberán incorporarse como Anexo 11 a este Documento. 15.3. Controles trimestrales. Se verificará al menos una vez cada tres meses, el cumplimiento de lo previsto en los apartados 9 y 10 de este Documento en relación con las entradas / salidas de datos, sean por red o en soporte magnético. El Responsable del Fichero y el Responsable de Seguridad analizarán trimestralmente los informes de este último y las anotaciones de incidencias registradas en el libro registro, para, independientemente de las medidas adoptadas en el momento en que se produjo la incidencia, adoptar las medidas correctoras que permitan evitar dichas incidencias o limitar su frecuencia en el futuro. DOCUMENTO DE SEGURIDAD 15.4. Controles semestrales. Transcurrido un año después de la implantación de las Medidas de Seguridad del sistema Informático, se procederá al cambio de las contraseñas de los usuarios autorizados y a la actualización del registro correspondiente. Este proceso, se recomienda realizar periódicamente de forma semestral y obligatoriamente de forma anual. Los mecanismos que permiten el registro de accesos estarán bajo el control directo del Responsable de Seguridad sin que deba permitir, en ningún caso la desactivación de los mismos, salvo por fuerza mayor y siempre con su conocimiento y previa autorización. 15.5. Controles anuales. Anualmente se recomienda realizar una revisión general de los ficheros, recursos informáticos, usuarios autorizados y sistemas de seguridad aplicados con la finalidad de detectar posibles irregularidades en los mismos o des-­‐actualización de cualquiera de las medidas adoptadas o de los requisitos formales previstos por la legislación vigente en cada momento. Será obligatorio si existen ficheros de protección media y/o alta. Se recomienda que este control se realice contratando medios externos que puedan facilitar un análisis objetivo de todos y cada uno de los aspectos analizables y con la participación de los responsables internos que sean precisos. A la finalización de esta revisión se procederá a la redacción de un informe detallado que será entregado al Responsable de Seguridad, el cual, a su vez, deberá presentarlo al Responsable del Fichero para que disponga de un conocimiento preciso del estado y vigencia del sistema de seguridad. Esta revisión prepara y facilita la Auditoria prevista en la legislación vigente que por lo menos deberá realizarse de forma bianual en aquellos casos que sea de aplicación. Es recomendable encargar esta revisión a personal externo cualificado. DOCUMENTO DE SEGURIDAD 16. AUDITORIA INFORMÁTICA. Todo fichero automatizado que contenga datos personales debe tener implantadas las medidas de seguridad correspondientes al nivel de sensibilidad de los datos personales que contenga, tal y como establece el artículo 9 de la LOPD. Entre estas medidas de seguridad y de cumplimiento obligatorio se encuentra la necesidad de efectuar una Auditoria del sistema de protección de datos siempre que se manipulen datos de nivel medio y alto. Estas auditorías podrán ser internas o externas y deberán realizarse como mínimo con una periodicidad bianual. El objeto de la Auditoria es verificar los sistemas de información e instalaciones de tratamiento de datos, así como la adaptación de los ficheros automatizados de datos personales a las obligaciones impuestas, no solo por la LOPD sino también por su correspondiente Real Decreto, y las restantes disposiciones normativas que puedan resultar de aplicación. Del resultado de la Auditoria se realizará un informe donde se reseñaran las posibles desviaciones encontradas y las medidas correctoras a aplicar. Los informes de Auditoría serán analizados por el responsable de seguridad competente, que elevará las conclusiones al responsable del fichero para que adopte las medidas oportunas y quedaran a disposición de la Agencia de Protección de Datos (si ésta lo solicita). DOCUMENTO DE SEGURIDAD