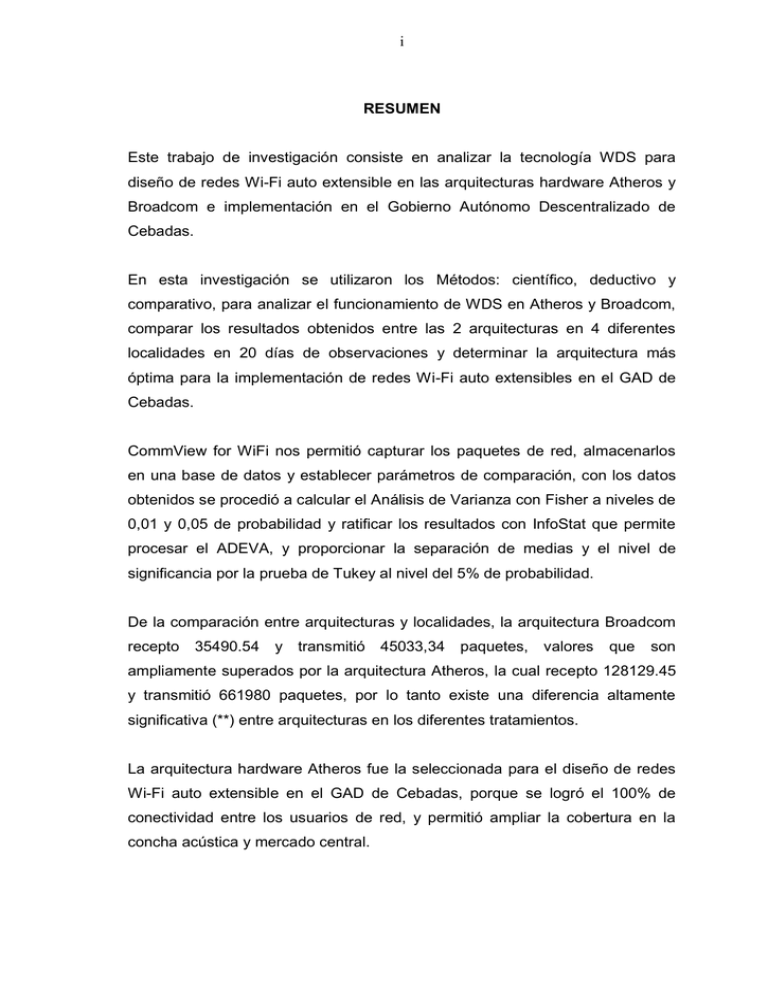

Capitulo I: FUNDAMENTO TEÒRICO DE REDES INALÁMBRICAS

Anuncio