- Ninguna Categoria

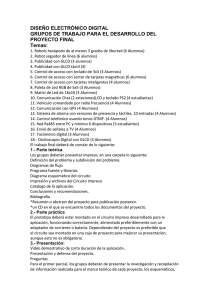

04 RED 015 Sistema_Electronico

Anuncio