White Paper Template 9-10-15 - Electronic Frontier Foundation

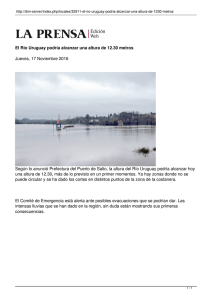

Anuncio