COORDINACIÓN DE SISTEMAS Elaboro.

Anuncio

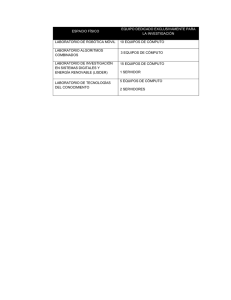

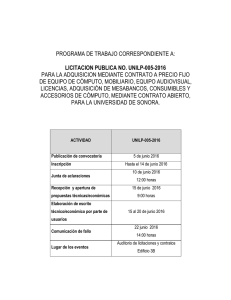

COORDINACIÓN DE SISTEMAS LINEAMIENTOS DE LA COORDINACIÓN DE SISTEMAS ÍNDICE CAPÍTULO I GENERALIDADES CAPÍTULO II EQUIPOS DE CÓMPUTO CAPÍTULO III CORREO ELECTRÓNICO CAPÍTULO IV RED DE DATOS CAPÍTULO V ADQUISICIÓN DE EQUIPOS CAPÍTULO VI SISTEMAS DE INFORMACIÓN CAPÍTULO VII RESPALDOS DE INFORMACIÓN CAPÍTULO VIII ADQUISICIÓN DE SOFTWARE CAPÍTULO IX SANCIONES CAPÍTULO X USO DE LA RED INALÁMBRICA CAPÍTULO XI BIBLIOTECA DIGITAL BIBLIOTECA DIGITAL – ESPACIO COMÚN DE EDUCACIÓN SUPERIOR. Elaboro.- Mario Rojas Flores COORDINACIÓN DE SISTEMAS CAPÍTULO I GENERALIDADES 1.- El uso del Equipo de cómputo, la Red Institucional y los sistemas de Información de la Universidad Tecnológica de Tlaxcala por cualquier usuario que requiera el servicio, conlleva a la aceptación plena y sin reservas de todas y cada una de las condiciones generales plasmadas en el presente documento, en el momento mismo que el usuario accede al servicio, por lo que el usuario está obligado a leer y acatar cuidadosamente las condiciones generales y particulares que le correspondan. Para efectos de los presentes lineamientos, se establecen las siguientes definiciones: a) Universidad.-La Universidad Tecnológica de Tlaxcala. b) Usuario.-Persona que hace uso de una computadora, correo electrónico, sistemas de información y programas de cómputo. c) Equipo.-Dispositivo electrónico que procesa información. d) Red de datos.-Conjunto de conexiones físicas y lógicas que se utilizan para la transferencia de datos y compartir información. e) Software.- Conjunto de programas de cómputo, procedimientos, reglas, documentación y datos asociados que forman parte de las operaciones de un sistema de computación. f) Sistema de Información.- conjunto de elementos que interactúan entre sí con el fin satisfacer las actividades de una institución. g) Correo Electrónico.- Servicio de red que permite a los usuarios enviar y recibir mensajes electrónicos. h) Respaldo.-Acción de grabar en cualquier medio de almacenamiento, la información generada o contenida dentro de los equipos, a efecto de poder accesar a la misma en ocasión posterior. i) SAIIUT.- Sistema Integral de Información de Universidades Tecnológicas. J) BiDig-ECEST.- Biblioteca Digital – Espacio Común de Educación Superior. k) Red Inalámbrica (RI) CAPÍTULO II EQUIPOS DE CÓMPUTO 2.- Para el equipo de cómputo, la Coordinación de Sistemas aplicará los siguientes lineamientos; • No se hace responsable por daños físicos de los equipos personales o por pérdida de información ya sea por mal uso, fallas de energía eléctrica, virus informáticos, robo o extravío de los mismos. • Todo equipo deberá estar conectado a un regulador o sistema de energía ininterrumpible, en caso de no contar con uno, deberá hacerlo de conocimiento a la Coordinación de Sistemas. • La Coordinación de Sistemas no proporciona refacciones para equipos que presenten fallas, el usuario deberá gestionar la adquisición de dichas piezas ante el Departamento de Recursos Materiales mediante el procedimiento correspondiente, debiendo llevar en todo momento el dictamen técnico elaborado por la Coordinación de Sistemas. • Es responsabilidad del usuario, asegurarse que el software con el que reciba su computadora tenga la licencia de uso correspondiente, ya que se considera un delito utilizar software no autorizado. Para la verificación de las correspondientes licencias, contará con el auxilio de la coordinación de sistemas. • Los usuarios no deberán instalar software sin licenciamiento institucional en los equipos de cómputo de la Universidad; ya que es ilegal portar software sin licencia, el trabajador que se sorprenda utilizando software de este tipo será sancionado. • Para la instalación de software en los equipos de cómputo, el usuario deberá realizar la solicitud de servicios de la coordinación de sistemas, el cual validará si el software solicitado cuenta con licencia para su instalación y proceder a realizar el trabajo, en caso de no contar con la licencia se le notificará al usuario solicitante mediante el mismo medio que no procede la instalación debido a la carencia de licenciamiento, cualquier software que no esté Elaboro.- Mario Rojas Flores COORDINACIÓN DE SISTEMAS • • • • • • • • • • • aprobado por la Coordinación de Sistemas, será removido de la computadora en la cual se encuentre instalado. Se deberá notificar a la Coordinación de Sistemas, la existencia y utilización de software que sea enviado por parte de cualquier Organismo, dependencia y/o institución ajena a la Universidad, así como entregar una breve descripción de la función, requerimientos de hardware y utilización de éste. La información que reside en el disco duro de las computadoras, es responsabilidad exclusiva del usuario del equipo, de modo que deberá realizar respaldos periódicamente con el fin de evitar pérdidas de la información. En caso de tener alguna duda deberá solicitar a la Coordinación de Sistemas el apoyo mediante una orden de servicio y el usuario deberá proporcionar los medios de almacenamiento que considere adecuados para el resguardo de su información. El usuario deberá depurar periódicamente el disco duro para evitar la acumulación de información que no sea de utilidad. Esta acumulación de información solo provoca un mal desempeño del equipo tanto en disco duro como en la ejecución de programas instalados. La Coordinación de Sistemas no realizará respaldo de información de carácter personal, pues este servicio está restringido al almacenamiento de información correspondiente a la Universidad. Todos los equipos deberán contar con software antivirus instalado por la coordinación de sistemas, ya que la presencia de virus puede ocasionar grandes daños al mismo. Por ello siempre que se inserte una unidad extraíble, se descargue un archivo de correo electrónico o de Internet se deberán vacunar dichos archivos. En caso de no contar con el software antes mencionado, puede solicitarlo en la coordinación de Sistemas para su instalación, en caso contrario dicha coordinación no se hace responsable por perdidas de información y daños al hardware que haya ocasionado la presencia de virus. El usuario deberá realizar periódicamente la revisión y ejecución del antivirus en el equipo de cómputo para detectar posibles virus. Esto como medida preventiva, ya que si el equipo estuviese infectado podría dañar a un gran número de equipos a través de la red, correo electrónico y unidades extraíbles. El usuario tiene prohibido tener líquidos, comida, cigarrillos encendidos, o cualquier otro que ponga en riesgo la integridad del equipo o de las instalaciones de la universidad. El usuario tiene estrictamente prohibido compartir información en la red de datos que no sea de carácter institucional tales como música, información personal, etc. Es responsabilidad del usuario, asegurarse que el equipo quede apagado en su totalidad, al finalizar la jornada de trabajo. Los equipos deberán ser utilizados solo por los usuarios que tiene asignado el equipo o por personal de su área, no deberán prestar los equipos a personas ajenas a su área o alumnos. CAPÍTULO III CORREO ELECTRÓNICO 3.- Para el correo institucional, la Coordinación de Sistemas aplicará los siguientes lineamientos: • Solo deberá usarse con fines de trabajo por lo que la información contenida en este debe de ser 100% institucional. El correo electrónico no deberá usarse para envío masivo de materiales ajenos a los de trabajo institucional o académicos tales como cadenas, publicidad y propaganda comercial, política o social, etcétera. • Los usuarios tendrán derecho a una cuenta de correo Institucional cuyo nombre será su primera letra de su nombre y su apellido del solicitante. • Para reforzar la seguridad de la información del correo, el usuario conforme a su criterio deberá hacer respaldos de su información, dependiendo de la importancia y frecuencia de modificación de la misma contribuyendo a la optimización de espacio en su buzón de correo y en el servidor de almacenamiento. • Los usuarios deberán reportar a la Coordinación de Sistemas cuando la cuenta de correo asignada no funcione con el fin de que sea verificada y reparada. Elaboro.- Mario Rojas Flores COORDINACIÓN DE SISTEMAS • • • • Los usuarios deberán solicitar apoyo a la Coordinación de Sistemas ante cualquier duda en el manejo de los recursos del correo institucional. Los usuarios no deberán abrir mensajes de correo electrónico, cuyo remitente sea desconocido, a lo que puede tratarse de un virus informático. La Coordinación de Sistemas no se hará responsable por perdida de información de los correos. La Coordinación de Sistemas asignará el espacio de almacenamiento del correo electrónico que se proporcione a los usuarios, en base a la capacidad del servidor y número de usuarios. CAPÍTULO IV RED DE DATOS 4.- Para la Red de Datos la Coordinación de Sistemas aplicará los siguientes lineamientos: • El usuario que necesite acceso a la red de datos, deberá solicitar autorización para la utilización de los nodos de red a la Coordinación de Sistemas mediante una orden de servicio. • El equipo que forma parte de la red de datos institucional, no deberá tener instalado software de intercambio punto a punto como Kazaa, gnutella, emule, edonkey, imesh, napster, ares, torrents, entre otros, en virtud de que los mismos comprometen la integridad y seguridad de la misma. • Para el uso de las redes sociales y de mensajería instantánea (Facebook, messenger,talk, whatsapps,skipe etc..) deberá estar autorizado por sus respectivos jefes inmediatos, de lo contrario queda estrictamente prohibido usar este tipo de sitios. • El equipo deberá contar con dispositivos de conectividad como tarjetas de red y adaptadores, éstos accesorios no serán proporcionados por la Coordinación de Sistemas, en todo caso deberá remitirse a los procedimientos señalados para el refaccionamiento de los equipos. • El usuario no deberá desconectar de la red de datos, equipos en uso para conectar su equipo personal sin autorización de la coordinación de sistemas. • El servicio de red local estará sujeto a disponibilidad y ubicación de los equipos de comunicaciones ya sean fijos o inalámbricos, nodos de red y energía eléctrica. • Solo se brindará el servicio de internet a Directores de Área, jefes de departamento, docentes, administrativos y alumnos, estos últimos tendrán acceso a dicho servicio en salas de internet ubicadas en el área de biblioteca respectivamente y centros de cómputo específicos. • Queda estrictamente prohibido que los usuarios modifiquen configuraciones, alteren la funcionalidad y traten de acceder a otros equipos ajenos a los de su área mediante la red de voz y datos de la universidad, con el objeto de extraer información; el personal que sea sorprendido será sancionado. El personal de la Coordinación de Sistemas es el único autorizado para realizar configuraciones en dicha red. CAPÍTULO V ADQUISICIÓN DE EQUIPOS 5.- Para la Adquisición de Equipos la Coordinación de Sistemas aplicará los siguientes lineamientos: • La autorización de adquisición de Equipos de Cómputo en términos presupuestales corresponde a la Dirección de Administración y Finanzas. • La Coordinación de Sistemas realizará el diagnostico e informe de las diferentes áreas del equipo obsoleto con el que cuentan, con el fin de que cada área planee la sustitución de Elaboro.- Mario Rojas Flores COORDINACIÓN DE SISTEMAS • • • • • • dichos equipos y realice los trámites correspondientes ante la Dirección de Administración y Finanzas. Para la adquisición de un equipo deberá contar con el dictamen técnico realizado por la Coordinación de Sistemas, el cual determinará la viabilidad de dicha adquisición. Con el fin de prever que la adquisición de equipos y bienes informáticos de la Universidad sean los adecuados para satisfacer las necesidades del usuario o área solicitante, las especificaciones técnicas deberán de ser proporcionadas por la Coordinación de Sistemas y debiendo ser aprobados por la Dirección de Administración y Finanzas. La Coordinación de Sistemas deberá de emitir las especificaciones técnicas tomando como base los Estándares, Normas y Políticas para la adquisición de Tecnologías de Información y Comunicaciones. Para que un equipo sea considerado como obsoleto deberá de tener por lo menos 4 años después de su adquisición no significando esto que no sea funcional para algunas de las áreas de la Universidad. No se deberán de adquirir impresoras con tecnología de inyección de tinta que no estén plenamente justificadas, con el fin de contribuir y dar cumplimiento a los Lineamientos para la aplicación del acuerdo que establece las medidas de racionalidad, austeridad y ahorro de la Universidad. Se deberán de adquirir impresoras láser con tarjetas de red, con el fin de que puedan ser compartidas y utilizadas por todo el personal correspondiente a un departamento o Dirección. CAPÍTULO VI SISTEMAS DE INFORMACIÓN 6.- Para los Sistemas de Información la Coordinación de Sistemas aplicará los siguientes lineamientos: • Los sistemas de información incluyendo los programas, bases de datos, aplicaciones y archivos, son propiedad de la Universidad, por lo que ningún trabajador o persona externa (proveedor) deberá poseer información electrónica, bases de datos y todo lo referente al manejo de información de la Universidad sin plena autorización. • En todo momento los documentos generados o contenidos en los sistemas de información, serán parte de los expedientes oficiales de la Universidad. • Los proveedores que requieran desarrollar software adicional en la Universidad, deberán apegarse totalmente a los requerimientos de la Coordinación de Sistemas y/o el área solicitante. • Los sistemas de información y las herramientas asociadas, como el correo electrónico y el Internet, sólo podrán ser utilizados por personal debidamente autorizado. Será responsabilidad de cada área definir las tareas que conllevan acceso a tal herramienta. El uso de tales recursos constituye un servicio otorgado con el propósito de agilizar los trabajos de la universidad y no es un derecho. • Es responsabilidad de los usuarios conservar su Cuenta de usuario y Contraseña para uso de los sistemas de información ya que la Coordinación de Sistemas no se hace responsable del mal uso que se le otorgue a dichas cuentas y contraseñas. • La información desarrollada, transmitida o almacenada en los sistemas de información, es propiedad de la Universidad. La divulgación de tal información sin autorización está estrictamente prohibida. La alteración fraudulenta de cualquier documento en formato electrónico, conllevará a las sanciones aplicables a la alteración fraudulenta de documentos públicos. • Los usuarios de los sistemas de información, están obligados a respetar los derechos de propiedad intelectual de los autores de programas, aplicaciones u otros, manejadas o accedidas a través de dicho sistema de lo contrario será acreedor de la sanción legal que para estos casos procedan. Elaboro.- Mario Rojas Flores COORDINACIÓN DE SISTEMAS • • • • Los programas y aplicaciones contenidas en los sistemas de información, no podrán reproducirse sin autorización o ser utilizados para fines ajenos a las funciones de la Universidad. El acceso a información o a una cuenta ajena sin autorización, obtenido mediante la modificación de privilegios de acceso o la interceptación de información en cualquier otra manera está prohibido, por lo que tal conducta se sancionará, de tipo penal en que pudiera incurrir el infractor. Los usuarios de los sistemas de información deberán de cumplir con todas las normas de uso y las relativas a la seguridad de la información. Las áreas que presenten alguna necesidad de sistematización o mejora de módulos del SAIIUT, deberán de realizar su solicitud al Departamento de Servicios Escolares quien se encargará de su evaluación y aprobación. CAPÍTULO VII RESPALDOS DE INFORMACIÓN 7.- Para los Respaldos de Información la Coordinación de Sistemas Aplicara los siguientes lineamientos: • El Departamento de Desarrollo de SAIIUT es responsable de realizar los respaldos periódicamente de la base de datos que incluyen todo este sistema. • El departamento de servicios escolares deberá de proporcionar una copia de los respaldos del módulo de control escolar a la Coordinación de Sistemas y otra a la Dirección de Servicios Escolares. • La Coordinación de Sistemas es responsable de realizar el respaldo periódico de los buzones de correos institucionales así como la información correspondiente a los sistemas que se utilizan en la área de Administración y finanzas (recursos humanos, recursos materiales, caja y presupuestal). CAPÍTULO VIII ADQUISICIÓN DE SOFTWARE 8.- Para la Adquisición de software deberá de solicitar el visto bueno técnico a la Coordinación de Sistemas con el fin de evaluar la compatibilidad con el hardware y software donde será instalado. CAPÍTULO IX SANCIONES 9.- Para las Sanciones la Coordinación de Sistemas aplicará los siguientes lineamientos: • En caso de que algún usuario cometa una falta, la coordinación de sistemas deberá informar al área respectiva. • Las instalaciones y equipos activos, estarán bajo la responsabilidad de la coordinación de sistemas. • Las sanciones que podrán aplicarse a quienes violen las disposiciones de este reglamento o cometan daños o cualquier acto sancionado y relacionado con los equipos de cómputo, de acuerdo a la falta cometida: • Llamada de atención verbal. • Llamada de atención escrita. • Suspensión temporal del servicio. • Suspensión definitiva del servicio. • La que dicten las autoridades correspondientes, en función de la gravedad de la falta cometida. • Las llamadas de atención podrán ser aplicadas de inmediato por la coordinación de sistemas o Director de área, quien las registrará y reportará al expediente personal del infractor, según corresponda. • Las faltas a lo establecido en el presente Lineamiento que cometan los usuarios, serán reportadas por el encargado de la coordinación de sistemas al departamento correspondiente. Elaboro.- Mario Rojas Flores COORDINACIÓN DE SISTEMAS • La acumulación de dos llamadas de atención verbal y/o escrita por un usuario, ameritará la suspensión temporal del servicio de cómputo. • El usuario será suspendido definitivamente de los servicios informáticos de acuerdo a los criterios: o Reincidencia en el mal comportamiento. o Daños o alteraciones a las instalaciones materiales y/o equipo ocasionados con dolo o negligencia. o Robo de material y/o equipo. o Conducta inapropiada. La suspensión temporal a un usuario podrá contemplar de 1 a 3 días y se le comunicará por escrito, impidiendo sus actividades. Se turnará inmediatamente el caso a las autoridades correspondientes si el usuario incide en faltas de probidad, de honradez, en actos de violencia contra el personal, usuarios y personal de la institución, o si se ha cometido una falta en extremo grave. Los presentes lineamientos entrarán en vigor al día siguiente de su aprobación por la Rectoría de la Universidad Tecnológica de Tlaxcala. • • • CAPÍTULO X USO DE LA RED INALÁMBRICA 10.- La UNIVERSIDAD TECNOLÓGICA DE TLAXCALA, a través de la Coordinación de Sistemas, brinda a la comunidad académica, administrativa y estudiantil el servicio de acceso gratuito a la Red Inalámbrica, (RI) para la navegación en Internet y consulta de correo electrónico, como un recurso para apoyar la labor académica, de investigación y difusión de la cultura, fomentando la utilización de estos medios electrónicos en los procesos de enseñanza-aprendizaje. Las presentes políticas establecen los lineamientos generales a seguir para el acceso y uso de la Red Inalámbrica (RI) y son aplicables a todos los usuarios del servicio proporcionado por la Coordinación de Sistemas. • Emisión y modificación de normas, la Coordinación de Sistemas tiene la facultad de sugerir, modificar y emitir nuevas políticas de acceso a la RI, con autorización de la Dirección de Administración y Finanzas, y en consecuencia se reserva el derecho de hacerlo en cualquier momento, sin previa notificación a los usuarios, excepto mediante la publicación de las nuevas políticas en el sitio web correspondiente. • De la información transportada en la Red, la Coordinación de Sistemas no controla ni es responsable del contenido y veracidad de la información que se transporta en la RI, en consecuencia los usuarios deberán responsabilizarse por utilizar el servicio de manera apropiada y de acuerdo con los objetivos académicos. • Adicionalmente, es de conocimiento general que las redes inalámbricas son fundamentalmente inseguras, en virtud de que el envío de mensajes se realiza por un medio compartido (el aire). Por ésta razón, será responsabilidad de los usuarios asegurarse de utilizar protocolos seguros de acceso a los servicios que requieran para mejorar la seguridad de sus comunicaciones (por ejemplo, usar https en lugar de http), así como de abstenerse de realizar transacciones bancarias o similares, ya que no es posible por dicho medio garantizar la seguridad de las transmisiones. • Asignación del servicio, el servicio de acceso a la RI será proporcionado a los usuarios de la comunidad estudiantil, académica y administrativa. • La Coordinación de Sistemas activará los accesos a la RI a partir de que el usuario haya registrado su equipo acudiendo a la Coordinación de Sistemas ubicada en el edificio C planta alta. • Deberán renovar su registro anualmente, de no ser así, y después de un período prudente, sus equipos serán dados de baja automáticamente del servicio. • Acceso a Internet, existen 6 grupos de Acceso los cuales son los siguientes: Red_UTT_Alumnos .-Los usuarios de este grupo de la RI deberán conectarse a esta sin tener que registrarse. Elaboro.- Mario Rojas Flores COORDINACIÓN DE SISTEMAS • • Red_UTT_Docentes.- Los usuarios de este grupo de la RI deberán conectarse a esta, registrándose. Red_UTT_Admin.- Los usuarios de este grupo deberán conectarse a esta registrándose. Red_UTT_Directores.- Los usuarios de este grupo deberán conectarse a esta registrándose. Red_UTT_invitados.- Los usuarios de este grupo deberán conectarse a este sin registrarse. Red_UTT_sistemas.- Los usuarios de este grupo deberán registrarse. Ubicación de los Puntos de Acceso, Tres puntos de acceso externos. Diez puntos de acceso internos. A continuación se muestra el diagrama de las ubicaciones en donde se encuentran dichos equipos. Ancho de banda.- Para una buena administración de ancho de banda el trabajo de asignación de politicas es muy importante y está dividida por grupos, los cuales cada uno tiene su nivel de políticas de filtrado web. Elaboro.- Mario Rojas Flores COORDINACIÓN DE SISTEMAS • • • • • • • • • Se considerarán 3 niveles de privilegios: A.- Grupo básico, donde se podrán visualizar solo páginas HTML y correos electrónicos. B.- Grupo Medio, donde se visualizara páginas de la red local interna, transferencia de archivos, más nivel anterior. C.- Grupo completo, políticas A y B más las que se autoricen. El principal objetivo en el uso de grupos de políticas de filtrado web, es de que la administración reconozca las prioridades de menor a mayor nivel que estén conectados a las RI esto tendría el firme propósito de garantizar el servicio para aquellos que realmente necesitan este servicio. Los niveles A y B presuponen un uso moderado de la RI por lo que el administrador de la red jugará un papel importante en asignar a cada grupo y usuarios el ancho de banda óptimo adecuado a las necesidades. Suspensión del servicio.- La Coordinación de Sistemas podrá suspender o desactivar temporalmente el servicio o cancelarlo de manera definitiva para determinado equipo, cuando detecte que el usuario haya hecho uso indebido del servicio. La reactivación deberá ser autorizada por la Dirección de administración y finanzas para personal Administrativo e invitados, y para el caso de alumnos y docentes, de sus directores de carrera. De la misma manera, el servicio será restringido para ciertos equipos en caso de que se detecte tráfico excesivo de los mismos o condiciones que indiquen que están interfiriendo con el funcionamiento normal de la red. Disponibilidad del servicio.- El servicio de conexión a la RI estará disponible las 24 horas del día, todos los días del año, salvo en situaciones de fuerza mayor, fallas de energía o interrupciones relativas al mantenimiento preventivo o correctivo de los equipos y elementos relacionados con la prestación del servicio de Internet. Es de hacer notar que, debido a los materiales y diseño de las instalaciones de la UNIVERSIDAD TECNOLÓGICA DE TLAXCALA no se puede garantizar el alcance de la señal en todas las áreas. Esta situación se irá resolviendo conforme la disponibilidad de recursos lo permita. Responsabilidades de la Coordinación de Sistemas.- Mantener la integridad y operación de los puntos de acceso a la RI, pudiendo realizar acciones de actualización y mantenimiento del servicio sin previa notificación a los usuarios. Otorgar servicio de RI a quien lo requiera. Queda prohibido.- Descargar servicios de difusión o broadcast, tales como audio y video. o Usar programas "peer to peer" (P2P) o alguna otra tecnología que permita el intercambio de archivos en volumen. o Extender el servicio de acceso a la RI a más equipos por medio de conexiones a la red inalámbrica no autorizadas para éste fin (ej: por medio de NAT, túneles, conexión compartida a internet, etc.) o Extender el alcance de la red por medio de cualquier dispositivo físico o lógico (tales como antenas o repetidores) más allá de la superficie o límite físico, instalaciones de que se trate. o Obtener acceso a cualquier recurso computacional, sistema o sitio de telecomunicaciones a los que no le está permitido acceder, realizar actividades de rastreo, ataques de negación de servicio, difusión de virus, spyware o programas considerados dañinos o inapropiados o cualquier otra actividad informática ilícita. o Cualquier otra conducta que viole las normas aceptadas dentro de la comunidad de Internet, esté o no detallada en estas políticas. Monitoreo de comunicaciones.- La Coordinación de Sistemas está facultada para realizar rastreos periódicos, análisis de tráfico y los controles que considere necesarios para mantener la operación de la RI en buen estado y detectar usos indebidos del servicio. El usuario al momento de obtener su cuenta de acceso a la RI, conoce y manifiesta su consentimiento para que la Coordinación de Sistemas realice monitoreo en su conexión de acceso a la RI cuando lo juzgue necesario, únicamente con el propósito de mantener la integridad y operación efectiva de los puntos de acceso, verificar el cumplimiento de éstas Elaboro.- Mario Rojas Flores COORDINACIÓN DE SISTEMAS • políticas o cuando responda a un requerimiento de las autoridades administrativas o judiciales. Servicios de soporte técnico para la red inalámbrica.- Los usuarios de la red inalámbrica de la UNIVERSIDAD TECNOLÓGICA DE TLAXCALA deberán reportar cualquier problema que encuentren en el servicio de la misma, a la oficina de la Coordinación de Sistemas, proporcionando la siguiente información: o Ubicación física del lugar donde se encontró el problema. o Marca y modelo de la laptop o de escritorio si tiene integrada tarjeta, y nombre de quien está registrada, así como la dirección física (MAC) de la tarjeta. o Dirección IP obtenida por el equipo CAPÍTULO XI BiDig-ECEST.- Biblioteca Digital – Espacio Común de Educación Superior. 11.- Es la organización encargada de proveer recursos electrónicos de información documental y servicios bibliotecarios digitales que apoyan los programas de estudio y las actividades académicas de las instituciones pertenecientes al ECEST, sin límites de tiempo y espacio, con oportunidad y calidad, a toda la comunidad académica para coadyuvar en el logro de los objetivos académicos de cada Institución, complementando los recursos de información y servicios disponibles en las bibliotecas tradicionales, aplicando criterios de colaboración y aprovechamiento de los recursos económicos, humanos y de infraestructura. Sus elementos fundamentales son: o Colecciones digitales formadas por recursos electrónicos de información, tanto comerciales (acceso pagado) como de acceso libre. o Servicios al público digitales en línea y fuera de línea para todos los usuarios, según sus características. o Servicios de desarrollo de habilidades informativas. o Herramientas de acceso y soporte. Sus funciones principales son: o Proporcionar acceso fácil, oportuno y expedito a la información documental en formato digital que apoya los programas de estudio e investigación. o Satisfacer las necesidades de información de la comunidad académica del ECEST a través de recursos de información documental y de servicios al público. o Coadyuvar en la formación profesional del estudiante y actualización de los profesores e investigadores en lo relativo al uso de la información documental. o Para hacer uso de la BiDig-ECEST tendrá que registrarse con el administrador de usuarios en el área de Coordinación de Sistemas de la Universidad Tecnológica de Tlaxcala, para su ingreso: o Se recomienda el uso de los siguientes navegadores: Mozilla Firefox, Safari, Google Crome En cualquiera de los navegadores ingresa en la siguiente dirección: http://www.bibliotecaecest.mx Deberás ingresar el número de cuenta y contraseña que se proporcionó, una vez que has ingresado deberás verificar que se te despliegue el botón de acceso para tu perfil. Los usuarios son: Usuarios internos: todos los miembros de la comunidad académica del ECEST; estudiantes de todos los niveles educativos, profesores e investigadores, ayudantes de profesor e investigación; personal que brinda servicios de apoyo a las actividades académicas como: rector, secretaría académica, directores de carrera, directores de área, coordinador académico, tutores, asesores, laboratoristas y bibliotecarios, quienes tienen derechos y obligaciones diferentes. Elaboro.- Mario Rojas Flores COORDINACIÓN DE SISTEMAS Usuarios externos: público en general que son considerados como invitados, con restricciones. Restricciones: • El uso de la cuenta de usuario es responsabilidad de la persona a la que está asignada, la cuenta es para uso exclusivo en la BiDig-ECEST y no puede ser transferible. • No compartir la cuenta de usuario con otras personas: compañeros de trabajo, amigos, familiares, etc. • La única persona para realizar las actividades de creación, actualización y eliminación de usuarios es el “Administrador de usuarios”. • Si se detecta o sospecha que las actividades del usuario compromete la integridad de la BiDig-ECEST, su cuenta será eliminada de forma inmediata y será reportada a la Institución. • Los datos de los usuarios son únicamente con fines de registro a la BiDig-ECEST. • Los usuarios únicamente podrán disponer de una sola cuenta en al BiDig-ECEST. • Un usuario no podrá disponer de dos cuentas de acceso, en los casos de profesores que tengan actividades académicas en dos instituciones de la misma región. • Se dará de baja a usuarios de la BiDig-ECEST cuando haya terminación de la relación laboral del personal administrativo y docente. • Terminación de estudios de los estudiantes de los diferentes niveles en la Institución • Baja definitiva o temporal de la institución por parte de un alumno. • Para Ingresar BiDig-ECEST están los siguientes links: http://www.bibliotecaecest.mx/ http://www.uttlaxcala.edu.mx/ [email protected] Elaboro.- Mario Rojas Flores